Microsoft Sentinel'de tehdit bilgilerini anlama

Microsoft Sentinel, çok sayıda kaynaktan tehdit bilgilerini hızla çekebilme özelliğine sahip buluta özel bir güvenlik bilgileri ve olay yönetimi (SIEM) çözümüdür.

Önemli

Microsoft Sentinel artık Microsoft Defender portalındaki Microsoft birleşik güvenlik işlemleri platformunda genel kullanıma sunuldu. Daha fazla bilgi için Bkz . Microsoft Defender portalında Microsoft Sentinel.

Tehdit bilgilerine giriş

Siber tehdit bilgileri (CTI), sistemlere ve kullanıcılara yönelik mevcut veya olası tehditleri açıklayan bilgilerdir. Bu zeka, belirli bir tehdit aktörün motivasyonlarını, altyapısını ve tekniklerini ayrıntılandıran yazılı raporlar gibi birçok biçim alır. Ayrıca IP adreslerinin, etki alanlarının, dosya karmalarının ve bilinen siber tehditlerle ilişkili diğer yapıtların belirli gözlemleri de olabilir.

Kuruluşlar, güvenlik personelinin kişilerini, bilgilerini ve varlıklarını korumak için hızlı bir şekilde eyleme geçebilmesi için olağan dışı etkinliklere temel bağlam sağlamak için CTI kullanır. CTI'yi aşağıdakiler gibi birçok yerden kaynaklayabilirsiniz:

- Açık kaynak veri akışları.

- Tehdit zekası paylaşım toplulukları.

- Ticari zeka akışları.

- Bir kuruluştaki güvenlik soruşturmaları sırasında toplanan yerel istihbarat.

Microsoft Sentinel gibi SIEM çözümleri için, CTI'nin en yaygın biçimleri tehdit göstergeleridir. Bu göstergeler, aynı zamanda risk göstergesi (ICS) veya saldırı göstergeleri olarak da bilinir. Tehdit göstergeleri URL'ler, dosya karmaları veya IP adresleri gibi gözlemlenen yapıtları kimlik avı, botnet veya kötü amaçlı yazılım gibi bilinen tehdit etkinlikleriyle ilişkilendiren verilerdir. Bu tehdit zekası biçimi genellikle taktiksel tehdit zekası olarak adlandırılır. Bir kuruluşa yönelik olası tehditleri algılamak ve bunlara karşı koruma sağlamak için büyük ölçekli güvenlik ürünlerine ve otomasyona uygulanır.

Ortamınızda gözlemlenen kötü amaçlı etkinlikleri algılamak ve güvenlik araştırmacılarına yanıt kararlarını bilgilendirmek için bağlam sağlamak için Microsoft Sentinel'deki tehdit göstergelerini kullanın.

Aşağıdaki etkinlikler aracılığıyla tehdit bilgilerini Microsoft Sentinel ile tümleştirebilirsiniz:

- Çeşitli tehdit bilgileri platformlarına ve akışlarına veri bağlayıcılarını etkinleştirerek tehdit bilgilerini Microsoft Sentinel'e aktarın.

- İçeri aktarılan tehdit bilgilerini Günlükler'de ve Microsoft Sentinel'in Tehdit Bilgileri bölmesinde görüntüleyin ve yönetin.

- İçeri aktarılan tehdit bilgilerine dayalı yerleşik Analytics kuralı şablonlarını kullanarak tehditleri algılayın ve güvenlik uyarıları ve olaylar oluşturun.

- Tehdit Bilgileri çalışma kitabıyla Microsoft Sentinel'de içeri aktarılan tehdit bilgileriyle ilgili önemli bilgileri görselleştirin.

Microsoft, diğer gösterge bilgileriyle birlikte görüntülenen GeoLocation ve WhoIs verileriyle tüm içeri aktarılan tehdit bilgileri göstergelerini zenginleştirir.

Tehdit bilgileri, tehdit avcılığı ve not defterleri gibi diğer Microsoft Sentinel deneyimlerinde de yararlı bağlam sağlar. Daha fazla bilgi için bkz . Microsoft Sentinel'de Jupyter not defterleri ve Öğretici: Microsoft Sentinel'de Jupyter not defterlerini ve MSTICPy'yi kullanmaya başlama.

Not

ABD Kamu bulutlarındaki özellik kullanılabilirliği hakkında bilgi için bkz. MICROSOFT Sentinel tablolarında ABD Kamu müşterileri için Bulut özellik kullanılabilirliği.

Veri bağlayıcılarıyla tehdit bilgilerini içeri aktarma

Tehdit göstergeleri, Microsoft Sentinel'deki diğer tüm olay verileri gibi veri bağlayıcıları kullanılarak içeri aktarılır. Microsoft Sentinel'de tehdit göstergeleri için özel olarak sağlanan veri bağlayıcıları şunlardır:

- Microsoft Defender Tehdit Analizi veri bağlayıcısı: Microsoft tehdit göstergelerini almak için kullanılır.

- Premium Defender Tehdit Bilgileri veri bağlayıcısı: Defender Tehdit Bilgileri premium zeka akışını almak için kullanılır.

- Tehdit Bilgileri - TAXII: Endüstri standardı STIX/TAXII akışları için kullanılır.

- Tehdit Bilgileri Yükleme Göstergeleri API'si: Bağlanmak için REST API kullanarak tümleşik ve seçilmiş tehdit bilgileri akışları için kullanılır.

- Tehdit Bilgileri Platformu (TIP) veri bağlayıcısı: Rest API kullanarak tehdit bilgileri akışlarını bağlamak için kullanılır, ancak kullanımdan kaldırma yolundadır.

Kuruluşunuzun tehdit göstergelerini nereden kaynakladığına bağlı olarak, bu veri bağlayıcılarından herhangi birini birlikte kullanın. Bu bağlayıcıların üçü de Tehdit Bilgileri çözümünün bir parçası olarak İçerik hub'ında kullanılabilir. Bu çözüm hakkında daha fazla bilgi için bkz. tehdit bilgileri Azure Market girişi.

Ayrıca, Microsoft Sentinel ile kullanılabilen bu tehdit bilgileri tümleştirmeleri kataloğuna bakın.

Defender Threat Intelligence veri bağlayıcısı ile Microsoft Sentinel'e tehdit göstergeleri ekleme

Defender Threat Intelligence veri bağlayıcılarıyla Defender Threat Intelligence tarafından oluşturulan genel, açık kaynak ve yüksek kaliteli GÇ'leri Microsoft Sentinel çalışma alanınıza getirin. Tek tıklamayla basit bir kurulumla standart ve premium Defender Threat Intelligence veri bağlayıcılarından alınan tehdit bilgilerini kullanarak izleme, uyarı ve av işlemleri yapın.

Ücretsiz olarak kullanılabilen Defender Tehdit Bilgileri tehdit analizi kuralı, premium Defender Tehdit Bilgileri veri bağlayıcısının sağladığı özelliklere ilişkin bir örnek sağlar. Ancak eşleşen analizlerle yalnızca kuralla eşleşen göstergeler ortamınıza alınır. Premium Defender Tehdit Bilgileri veri bağlayıcısı premium tehdit zekasını getirir ve daha fazla veri kaynağı için analize olanak tanır ve bu tehdit zekası hakkında daha fazla esneklik ve anlayış sağlar. Premium Defender Threat Intelligence veri bağlayıcısını lisansladığınızda ve etkinleştirdiğinizde neler bekleyebileceğinizi gösteren bir tablo aşağıdadır.

| Ücretsiz | Premium |

|---|---|

| Genel GÇ'ler | |

| Açık kaynak zekası (OSINT) | |

| Microsoft IOC'ler | |

| Microsoft tarafından zenginleştirilmiş OSINT |

Daha fazla bilgi için aşağıdaki makaleleri inceleyin:

- Premium lisans almayı öğrenmek ve standart ve premium sürümler arasındaki tüm farkları keşfetmek için Microsoft Defender Tehdit Analizi ürün sayfasına bakın.

- Ücretsiz Defender Tehdit Bilgileri deneyimi hakkında daha fazla bilgi edinmek için bkz . Microsoft Defender XDR için Defender Threat Intelligence ücretsiz deneyimine giriş.

- Defender Tehdit Bilgileri ve premium Defender Threat Intelligence veri bağlayıcılarını etkinleştirmeyi öğrenmek için bkz . Defender Tehdit Bilgileri veri bağlayıcısını etkinleştirme.

- Eşleşen analizler hakkında bilgi edinmek için bkz . Tehditleri algılamak için eşleşen analizi kullanma.

Tehdit Bilgileri Karşıya Yükleme Göstergeleri API veri bağlayıcısı ile Microsoft Sentinel'e tehdit göstergeleri ekleme

Birçok kuruluş, çeşitli kaynaklardan gelen tehdit göstergesi akışlarını toplamak için tehdit bilgileri platformu (TIP) çözümlerini kullanır. Toplanan akıştan veriler ağ cihazları, EDR/XDR çözümleri veya Microsoft Sentinel gibi SIEM'ler gibi güvenlik çözümlerine uygulanacak şekilde seçilmiştir. Tehdit Bilgileri Karşıya Yükleme Göstergeleri API'sinin veri bağlayıcısını kullanarak tehdit göstergelerini Microsoft Sentinel'e aktarmak için bu çözümleri kullanabilirsiniz.

Bu veri bağlayıcısı yeni bir API kullanır ve aşağıdaki iyileştirmeleri sunar:

- Tehdit göstergesi alanları STIX standartlaştırılmış biçimini temel alır.

- Microsoft Entra uygulaması yalnızca Microsoft Sentinel Katkıda Bulunanı rolünü gerektirir.

- API isteği uç noktasının kapsamı çalışma alanı düzeyindedir. Gerekli Microsoft Entra uygulama izinleri, çalışma alanı düzeyinde ayrıntılı atamaya izin verir.

Daha fazla bilgi için bkz . Karşıya Yükleme Göstergeleri API'sini kullanarak tehdit bilgileri platformunuzu bağlama.

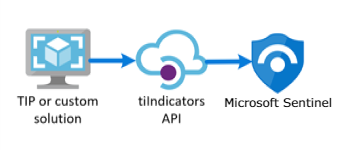

Tehdit Bilgileri Platformu veri bağlayıcısı ile Microsoft Sentinel'e tehdit göstergeleri ekleme

Mevcut Karşıya Yükleme Göstergeleri API'sinin veri bağlayıcısına çok benzer şekilde, Tehdit Bilgileri Platformu veri bağlayıcısı da İPUCU veya özel çözümünüzün Microsoft Sentinel'e gösterge göndermesine olanak tanıyan bir API kullanır. Ancak, bu veri bağlayıcısı artık kullanımdan kaldırılan bir yoldadır. Karşıya Yükleme Göstergeleri API'sinin sunduğu iyileştirmelerden yararlanmanızı öneririz.

TIP veri bağlayıcısı Microsoft Graph Güvenlik tiIndicators API'si ile çalışır. Ayrıca, göstergeleri Microsoft Sentinel'e (ve Defender XDR gibi diğer Microsoft güvenlik çözümlerine) göndermek için tiIndicators API'si ile iletişim kuran herhangi bir özel İPUCU ile de kullanabilirsiniz.

Microsoft Sentinel ile tümleşik TIP çözümleri hakkında daha fazla bilgi için bkz . Tümleşik tehdit bilgileri platformu ürünleri. Daha fazla bilgi için bkz . Tehdit bilgileri platformunuzu Microsoft Sentinel'e bağlama.

Tehdit Bilgileri - TAXII veri bağlayıcısı ile Microsoft Sentinel'e tehdit göstergeleri ekleme

Tehdit bilgileri iletimi için en yaygın olarak benimsenen endüstri standardı, STIX veri biçimi ile TAXII protokolünün bir bileşimidir. Kuruluşunuz geçerli STIX/TAXII sürümünü (2.0 veya 2.1) destekleyen çözümlerden tehdit göstergeleri alıyorsa tehdit göstergelerinizi Microsoft Sentinel'e getirmek için Threat Intelligence - TAXII veri bağlayıcısını kullanın. Threat Intelligence - TAXII veri bağlayıcısı, Microsoft Sentinel'de yerleşik bir TAXII istemcisinin TAXII 2.x sunucularından tehdit bilgilerini içeri aktarmasını sağlar.

STIX biçimli tehdit göstergelerini bir TAXII sunucusundan Microsoft Sentinel'e aktarmak için:

- TAXII sunucu API'si kök ve koleksiyon kimliğini alın.

- Microsoft Sentinel'de Tehdit Bilgileri - TAXII veri bağlayıcısını etkinleştirin.

Daha fazla bilgi için bkz . Microsoft Sentinel'i STIX/TAXII tehdit bilgileri akışlarına bağlama.

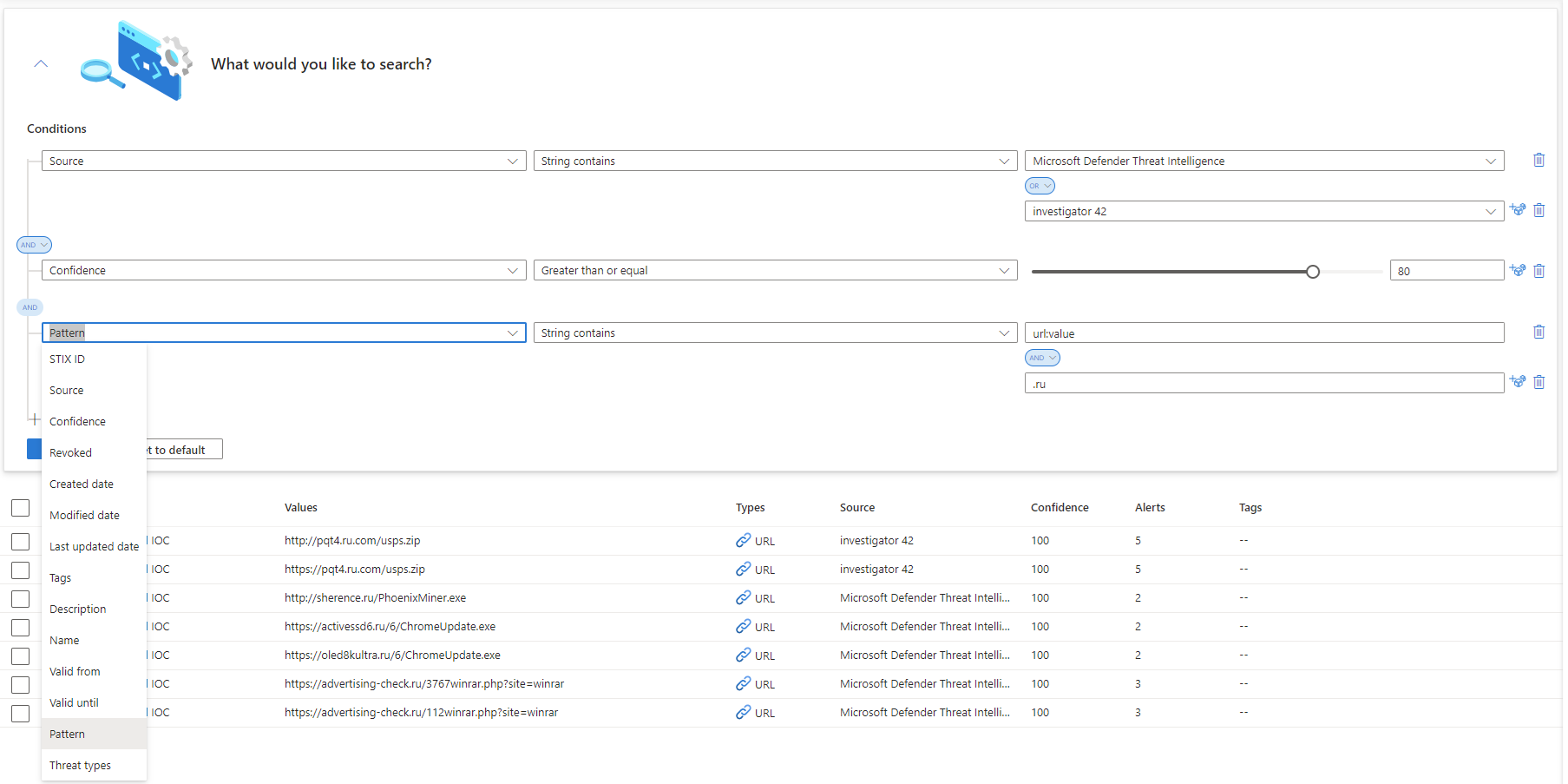

Tehdit göstergelerinizi görüntüleme ve yönetme

Tehdit Bilgileri sayfasında göstergelerinizi görüntüleyin ve yönetin. Log Analytics sorgusu yazmadan içeri aktarılan tehdit göstergelerinizi sıralayın, filtreleyin ve arayın.

En yaygın tehdit bilgileri görevlerinden ikisi, gösterge etiketleme ve güvenlik araştırmalarıyla ilgili yeni göstergeler oluşturmaktır. Yalnızca birkaçını hızlı bir şekilde yönetmeniz gerektiğinde tehdit göstergelerini doğrudan Tehdit Bilgileri sayfasında oluşturun veya düzenleyin.

Tehdit göstergelerini etiketlemek, bulmalarını kolaylaştırmak için bunları birlikte gruplandırmak için kolay bir yoldur. Genellikle, belirli bir olayla ilgili bir göstergeye etiket uygulayabilirsiniz veya gösterge belirli bir aktörün tehditlerini veya iyi bilinen bir saldırı kampanyasının tehditlerini temsil ediyorsa. Üzerinde çalışmak istediğiniz göstergeleri aradıktan sonra bunları tek tek etiketleyebilirsiniz. Birden çok gösterge seçin ve hepsini bir veya daha fazla etiketle aynı anda etiketleyin. Etiketleme serbest biçimli olduğundan, tehdit göstergesi etiketleri için standart adlandırma kuralları oluşturmanızı öneririz.

Göstergelerinizi doğrulayın ve Microsoft Sentinel özellikli Log Analytics çalışma alanından başarıyla içeri aktarılan tehdit göstergelerinizi görüntüleyin. ThreatIntelligenceIndicator Microsoft Sentinel şemasının altındaki tablo, tüm Microsoft Sentinel tehdit göstergelerinizin depolandığı yerdir. Bu tablo, analiz ve çalışma kitapları gibi diğer Microsoft Sentinel özellikleri tarafından gerçekleştirilen tehdit bilgileri sorgularının temelini oluşturur.

Tehdit göstergeleri için temel bir sorgunun örnek bir görünümü aşağıda verilmiştır.

Tehdit bilgileri göstergeleri Log Analytics çalışma alanınızın tablosuna ThreatIntelligenceIndicator salt okunur olarak alınır. Bir gösterge her güncelleştirildiğinde, tabloda yeni bir giriş ThreatIntelligenceIndicator oluşturulur. Tehdit Bilgileri sayfasında yalnızca en güncel gösterge görüntülenir. Microsoft Sentinel, ve SourceSystem özelliklerine göre IndicatorId göstergeleri yinelenenleri kaldırıyor ve en TimeGenerated[UTC]yeni olan göstergeyi seçiyor.

IndicatorId özelliği STIX gösterge kimliği kullanılarak oluşturulur. Göstergeler STIX olmayan kaynaklardan içeri aktarıldığında veya oluşturulduğunda, IndicatorId göstergenin kaynağı ve deseni tarafından oluşturulur.

Tehdit göstergelerinizi görüntüleme ve yönetme hakkında daha fazla bilgi için bkz . Microsoft Sentinel'de tehdit göstergeleriyle çalışma.

Coğrafi Konum ve WhoIs veri zenginleştirmelerinizi görüntüleme (genel önizleme)

Microsoft, seçilen IOC'nin bulunduğu araştırmalara daha fazla bağlam sağlamak için IP ve etki alanı göstergelerini ek GeoLocation ve WhoIs verilerle zenginleştirir.

Microsoft Sentinel'e aktarılan bu tür tehdit göstergeleri için Tehdit Bilgileri bölmesindeki verileri görüntüleyin ve WhoIs görüntüleyinGeoLocation.

Örneğin, bir IP göstergesi için kuruluş veya ülke gibi bilgileri bulmak için verileri kullanın GeoLocation . Bir etki alanı göstergesinden kayıt şirketi ve kayıt oluşturma verileri gibi verileri bulmak için verileri kullanın WhoIs .

Tehdit göstergesi analiziyle tehditleri algılama

Microsoft Sentinel gibi SIEM çözümlerinde tehdit göstergeleri için en önemli kullanım örneği, tehdit algılamaya yönelik power analytics kurallarıdır. Bu gösterge tabanlı kurallar, kuruluşunuzdaki güvenlik tehditlerini algılamak için veri kaynaklarınızdaki ham olayları tehdit göstergelerinizle karşılaştırır. Microsoft Sentinel Analytics'te, bir zamanlamaya göre çalışan analiz kuralları oluşturur ve güvenlik uyarıları oluşturursunuz. Kurallar sorgular tarafından yönlendirilir. Yapılandırmaların yanı sıra kuralın ne sıklıkta çalışması gerektiğini, ne tür sorgu sonuçlarının güvenlik uyarıları ve olayları oluşturması gerektiğini ve isteğe bağlı olarak otomatik yanıtın ne zaman tetikleneceğini belirler.

Her zaman sıfırdan yeni analiz kuralları oluşturabilirsiniz ancak Microsoft Sentinel, tehdit göstergelerinizden yararlanmak için Microsoft güvenlik mühendisleri tarafından oluşturulan bir dizi yerleşik kural şablonu sağlar. Bu şablonlar, eşleştirmek istediğiniz tehdit göstergelerinin türünü (etki alanı, e-posta, dosya karması, IP adresi veya URL) ve veri kaynağı olaylarını temel alır. Her şablon, kuralın çalışması için gereken kaynakları listeler. Bu bilgiler, gerekli olayların Microsoft Sentinel'de zaten içeri aktarılıp aktarılmadığını belirlemeyi kolaylaştırır.

Varsayılan olarak, bu yerleşik kurallar tetiklendiğinde bir uyarı oluşturulur. Microsoft Sentinel'de analiz kurallarından oluşturulan uyarılar da güvenlik olayları oluşturur. Microsoft Sentinel menüsündeki Tehdit yönetimi'nin altında Olaylar'ı seçin. Güvenlik operasyonları ekiplerinizin uygun yanıt eylemlerini belirlemek için önceliklendirme ve araştırma yaptıkları olaylardır. Daha fazla bilgi için bkz . Öğretici: Microsoft Sentinel ile olayları araştırma.

Analiz kurallarınızda tehdit göstergelerini kullanma hakkında daha fazla bilgi için bkz . Tehditleri algılamak için tehdit bilgilerini kullanma.

Microsoft, Defender Tehdit Bilgileri analiz kuralı aracılığıyla tehdit bilgilerine erişim sağlar. Yüksek kaliteli uyarılar ve olaylar oluşturan bu kuraldan nasıl yararlanacağı hakkında daha fazla bilgi için bkz . Tehditleri algılamak için eşleşen analiz kullanma.

Çalışma kitapları tehdit zekanız hakkında içgörüler sağlar

Çalışma kitapları, Microsoft Sentinel'in tüm yönleriyle ilgili içgörüler sağlayan güçlü etkileşimli panolar sağlar ve tehdit bilgileri özel bir durum değildir. Tehdit bilgileri hakkındaki önemli bilgileri görselleştirmek için yerleşik Tehdit Bilgileri çalışma kitabını kullanın. Çalışma kitabını iş gereksinimlerinize göre kolayca özelleştirebilirsiniz. Verilerinizi benzersiz şekillerde görselleştirmenize yardımcı olmak için birçok veri kaynağını birleştirerek yeni panolar oluşturun.

Microsoft Sentinel çalışma kitapları Azure İzleyici çalışma kitaplarını temel alındığından, kapsamlı belgeler ve daha birçok şablon zaten mevcuttur. Daha fazla bilgi için bkz . Azure İzleyici çalışma kitaplarıyla etkileşimli raporlar oluşturma.

GitHub'da Daha fazla şablon indirip kendi şablonlarınıza katkıda bulunabileceğiniz Azure İzleyici çalışma kitapları için zengin bir kaynak da vardır.

Tehdit Bilgileri çalışma kitabını kullanma ve özelleştirme hakkında daha fazla bilgi için bkz. Microsoft Sentinel'de tehdit göstergeleriyle çalışma.

İlgili içerik

Bu makalede, Tehdit Bilgileri bölmesi de dahil olmak üzere Microsoft Sentinel'in tehdit bilgileri özelliklerini öğrendiniz. Microsoft Sentinel tehdit bilgileri özelliklerini kullanma konusunda pratik rehberlik için aşağıdaki makalelere bakın:

- Microsoft Sentinel'i STIX/TAXII tehdit bilgileri akışlarına bağlayın.

- Tehdit bilgileri platformlarını Microsoft Sentinel'e bağlayın.

- Hangi TIP platformlarının, TAXII akışlarının ve zenginleştirmelerinin Microsoft Sentinel ile kolayca tümleştirildiğine bakın.

- Microsoft Sentinel deneyimi boyunca tehdit göstergeleriyle çalışın.

- Microsoft Sentinel'de yerleşik veya özel analiz kurallarıyla tehditleri algılama.

- Microsoft Sentinel'deki olayları araştırın.