İş ortağı VPN cihazı yapılandırmalarına genel bakış

Bu makalede, Azure VPN ağ geçitlerine bağlanmak için şirket içi VPN cihazlarını yapılandırmaya genel bir bakış sağlanır. Aynı parametreleri kullanarak farklı şirket içi VPN cihazı yapılandırmalarına nasıl bağlanabileceğinizi göstermek için örnek bir Azure sanal ağı ve VPN ağ geçidi kurulumu kullanılır.

Cihaz gereksinimleri

Azure VPN ağ geçitleri, siteden siteye (S2S) VPN tünelleri için standart IPsec/IKE protokol paketlerini kullanır. Azure VPN ağ geçitleri için IPsec/IKE parametrelerinin ve şifreleme algoritmalarının listesi için bkz. VPN cihazları hakkında. Ayrıca, Şifreleme gereksinimleri hakkında bölümünde açıklandığı gibi belirli bir bağlantı için tam algoritmaları ve anahtar güçlü yanlarını belirtebilirsiniz.

Tek VPN tüneli

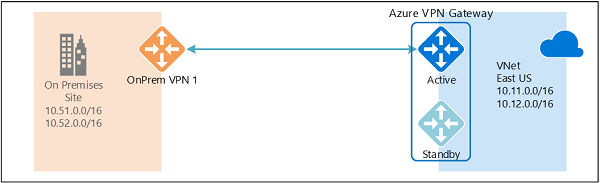

Örnekteki ilk yapılandırma, Azure VPN ağ geçidi ile şirket içi VPN cihazı arasında tek bir S2S VPN tünelinden oluşur. İsteğe bağlı olarak VPN tüneli boyunca Sınır Ağ Geçidi Protokolü'ni (BGP) yapılandırabilirsiniz.

Tek bir VPN tüneli ayarlamaya yönelik adım adım yönergeler için bkz. Siteden siteye bağlantı yapılandırma. Aşağıdaki bölümlerde örnek yapılandırma için bağlantı parametreleri belirtilir ve başlamanıza yardımcı olacak bir PowerShell betiği sağlanır.

Bağlantı parametreleri

Bu bölümde, önceki bölümlerde açıklanan örneklerin parametreleri listelenir.

| Parametre | Değer |

|---|---|

| Sanal ağ adresi ön ekleri | 10.11.0.0/16 10.12.0.0/16 |

| Azure VPN ağ geçidi IP'si | Azure VPN Gateway IP |

| Şirket içi adres ön ekleri | 10.51.0.0/16 10.52.0.0/16 |

| Şirket içi VPN cihazı IP adresi | Şirket içi VPN cihazı IP adresi |

| * Sanal ağ BGP ASN | 65010 |

| * Azure BGP eş IP | 10.12.255.30 |

| * Şirket içi BGP ASN | 65050 |

| * Şirket içi BGP eş IP | 10.52.255.254 |

* Yalnızca BGP için isteğe bağlı parametre.

Örnek PowerShell betiği

Bu bölümde, başlamanız için örnek bir betik sağlanır. Ayrıntılı yönergeler için bkz. PowerShell kullanarak S2S VPN bağlantısı oluşturma.

# Declare your variables

$Sub1 = "Replace_With_Your_Subscription_Name"

$RG1 = "TestRG1"

$Location1 = "East US 2"

$VNetName1 = "TestVNet1"

$FESubName1 = "FrontEnd"

$BESubName1 = "Backend"

$GWSubName1 = "GatewaySubnet"

$VNetPrefix11 = "10.11.0.0/16"

$VNetPrefix12 = "10.12.0.0/16"

$FESubPrefix1 = "10.11.0.0/24"

$BESubPrefix1 = "10.12.0.0/24"

$GWSubPrefix1 = "10.12.255.0/27"

$VNet1ASN = 65010

$DNS1 = "8.8.8.8"

$GWName1 = "VNet1GW"

$GWIPName1 = "VNet1GWIP"

$GWIPconfName1 = "gwipconf1"

$Connection15 = "VNet1toSite5"

$LNGName5 = "Site5"

$LNGPrefix50 = "10.52.255.254/32"

$LNGPrefix51 = "10.51.0.0/16"

$LNGPrefix52 = "10.52.0.0/16"

$LNGIP5 = "Your_VPN_Device_IP"

$LNGASN5 = 65050

$BGPPeerIP5 = "10.52.255.254"

# Connect to your subscription and create a new resource group

Connect-AzAccount

Select-AzSubscription -SubscriptionName $Sub1

New-AzResourceGroup -Name $RG1 -Location $Location1

# Create virtual network

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1 $besub1 = New-AzVirtualNetworkSubnetConfig -Name $BESubName1 -AddressPrefix $BESubPrefix1

$gwsub1 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName1 -AddressPrefix $GWSubPrefix1

New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 -Location $Location1 -AddressPrefix $VNetPrefix11,$VNetPrefix12 -Subnet $fesub1,$besub1,$gwsub1

# Create VPN gateway

$gwpip1 = New-AzPublicIpAddress -Name $GWIPName1 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic

$vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1

$subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1

$gwipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GWIPconfName1 -Subnet $subnet1 -PublicIpAddress $gwpip1

New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 -Location $Location1 -IpConfigurations $gwipconf1 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1 -Asn $VNet1ASN

# Create local network gateway

New-AzLocalNetworkGateway -Name $LNGName5 -ResourceGroupName $RG1 -Location $Location1 -GatewayIpAddress $LNGIP5 -AddressPrefix $LNGPrefix51,$LNGPrefix52 -Asn $LNGASN5 -BgpPeeringAddress $BGPPeerIP5

# Create the S2S VPN connection

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$lng5gw = Get-AzLocalNetworkGateway -Name $LNGName5 -ResourceGroupName $RG1

New-AzVirtualNetworkGatewayConnection -Name $Connection15 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng5gw -Location $Location1 -ConnectionType IPsec -SharedKey 'AzureA1b2C3' -EnableBGP $False

(İsteğe bağlı) UsePolicyBasedTrafficSelectors ile özel IPsec/IKE ilkesi kullanma

VPN cihazlarınız rota tabanlı veya VTI tabanlı yapılandırmalar gibi herhangi bir trafik seçiciyi desteklemiyorsa UsePolicyBasedTrafficSelectors seçeneğiyle özel bir IPsec/IKE ilkesi oluşturun.

Önemli

Bağlantıda UsePolicyBasedTrafficSelectors seçeneğini etkinleştirmek için bir IPsec/IKE ilkesi oluşturmanız gerekir.

Örnek betik, aşağıdaki algoritmalar ve parametrelerle bir IPsec/IKE ilkesi oluşturur:

- IKEv2: AES256, SHA384, DHGroup24

- IPsec: AES256, SHA1, PFS24, SA Yaşam Süresi 7.200 saniye ve 20.480.000 KB (20 GB)

Betik, IPsec/IKE ilkesini uygular ve bağlantıda UsePolicyBasedTrafficSelectors seçeneğini etkinleştirir.

$ipsecpolicy5 = New-AzIpsecPolicy -IkeEncryption AES256 -IkeIntegrity SHA384 -DhGroup DHGroup24 -IpsecEncryption AES256 -IpsecIntegrity SHA1 -PfsGroup PFS24 -SALifeTimeSeconds 7200 -SADataSizeKilobytes 20480000

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$lng5gw = Get-AzLocalNetworkGateway -Name $LNGName5 -ResourceGroupName $RG1

New-AzVirtualNetworkGatewayConnection -Name $Connection15 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng5gw -Location $Location1 -ConnectionType IPsec -SharedKey 'AzureA1b2C3' -EnableBGP $False -IpsecPolicies $ipsecpolicy5 -UsePolicyBasedTrafficSelectors $True

(İsteğe bağlı) S2S VPN bağlantısında BGP kullanma

S2S VPN bağlantısını oluşturduğunuzda, isteğe bağlı olarak VPN ağ geçidi için BGP kullanabilirsiniz. Bu yaklaşımın iki farkı vardır:

Şirket içi adres ön ekleri tek bir ana bilgisayar adresi olabilir. Şirket içi BGP eş IP adresi aşağıdaki gibi belirtilir:

New-AzLocalNetworkGateway -Name $LNGName5 -ResourceGroupName $RG1 -Location $Location1 -GatewayIpAddress $LNGIP5 -AddressPrefix $LNGPrefix50 -Asn $LNGASN5 -BgpPeeringAddress $BGPPeerIP5Bağlantıyı oluştururken -EnableBGP seçeneğini $True olarak ayarlamanız gerekir:

New-AzVirtualNetworkGatewayConnection -Name $Connection15 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng5gw -Location $Location1 -ConnectionType IPsec -SharedKey 'AzureA1b2C3' -EnableBGP $True

Sonraki adımlar

Etkin-etkin VPN ağ geçitlerini ayarlamaya yönelik adım adım yönergeler için bkz. Şirket içi ve sanal ağlar arası bağlantılar için etkin-etkin VPN ağ geçitlerini yapılandırma.