macOS için ağ koruması

Şunlar için geçerlidir:

- Microsoft Defender XDR

- Uç Nokta Planı 2 için Microsoft Defender XDR

- İş için Microsoft Defender

- Uç Nokta Planı 1 için Microsoft Defender XDR

Önkoşullar

- Lisanslama: Uç Nokta Planı 1 için Microsoft Defender XDR veya Uç Nokta Planı 2 için Microsoft Defender XDR (deneme olabilir) veya İş için Microsoft Defender.

- Eklenen Makineler: macOS sürümü: Big Sur (11) veya üzeri, ürün sürümü 101.94.13 veya üzeri.

- Brave, Chrome, Opera ve Safari gibi Microsoft dışı web tarayıcıları

- macOS için Microsoft Edge tarayıcısı

Not

macOS için Microsoft Edge şu anda web içeriği filtrelemeyi, özel göstergeleri veya diğer kurumsal özellikleri desteklememektedir. Ancak ağ koruması, ağ koruması etkinse macOS için Microsoft Edge'e bu korumayı sağlar.

Genel bakış

Ağ koruması, cihazlarınızın saldırı yüzeyini İnternet tabanlı olaylardan azaltmaya yardımcı olur. Kişilerin aşağıdakileri barındırabilecek tehlikeli etki alanlarına erişmek için herhangi bir uygulama kullanmasını engeller:

- kimlik avı dolandırıcılığı

- Patla -tır

- İnternet'te diğer kötü amaçlı içerikler

Ağ koruması, düşük saygınlık kaynaklarına bağlanmaya çalışan tüm giden HTTP/HTTPS trafiğini engellemek için smartscreen Microsoft Defender XDR kapsamını genişletir. Giden HTTP/HTTPS trafiğindeki bloklar, etki alanı veya ana bilgisayar adını temel alır.

Kullanılabilirlik

MacOS için Ağ Koruması artık en düşük gereksinimleri karşılayan tüm Uç Nokta için Microsoft Defender eklenen macOS cihazlarında kullanılabilir. Şu anda yapılandırılmış olan Ağ Koruması ve Web Tehdit Koruması ilkelerinizin tümü, Ağ Koruması'nın blok modu için yapılandırıldığı macOS cihazlarında uygulanır.

macOS için Ağ Koruması'nı piyasaya çıkarmak için aşağıdaki eylemleri öneririz:

- Ağ Korumasını test etmek için kullanabileceğiniz küçük bir cihaz kümesi için bir cihaz grubu oluşturun.

- Ağ Koruması'nın Blok modunda olduğu macOS cihazlarını hedefleyen Web Tehdit Koruması, Özel Risk Göstergeleri, Web İçeriği Filtreleme ve Microsoft Defender for Cloud Apps zorlama ilkelerinin etkisini değerlendirin.

- Bu cihaz grubuna bir denetim veya blok modu ilkesi dağıtın ve herhangi bir sorun veya bozuk iş akışı olmadığını doğrulayın.

- Dağıtılana kadar ağ korumasını daha büyük bir cihaz kümesine aşamalı olarak dağıtın.

Geçerli özellikler

- Etki Alanları ve IP'lerde Güvenliği Aşmanın Özel Göstergeleri.

- Web İçeriği Filtreleme desteği:

- Microsoft Defender portalında oluşturulan ilkeler aracılığıyla kapsamı cihaz grupları olan web sitesi kategorilerini engelleyin.

- İlkeler, macOS için Microsoft Edge Chromium de dahil olmak üzere tarayıcılara uygulanır.

- Gelişmiş Avcılık - Ağ Olayları Makine Zaman Çizelgesi'ne yansıtılır ve güvenlik araştırmalarına yardımcı olmak için Gelişmiş Avcılık'ta sorgulanabilir.

- Microsoft Defender for Cloud Apps:

- Gölge BT bulma - Kuruluşunuzda hangi uygulamaların kullanıldığını belirleyin.

- Uygulamaları engelleme - Tüm uygulamaların (Slack ve Facebook gibi) kuruluşunuzda kullanılmasını engelleyin.

- Ağ Koruması ile birlikte veya yan yana kurumsal VPN:

- Şu anda hiçbir VPN çakışması tanımlanmış değildir.

- Çakışmalarla karşılaşırsanız, bu sayfanın en altında listelenen geri bildirim kanalı aracılığıyla geri bildirim sağlayabilirsiniz.

Bilinen sorunlar

- Block/Warn UX özelleştirilebilir değildir ve diğer genel görünüm değişiklikleri gerektirebilir. (Daha fazla tasarım iyileştirmesi yapmak için müşteri geri bildirimleri toplanıyor)

- VMware'in "Uygulama Başına Tünel" özelliğiyle ilgili bilinen bir uygulama uyumsuzluğu sorunu vardır. (Bu uyumsuzluk, "Uygulama Başına Tünel" üzerinden geçen trafiğin engellenmesine neden olabilir.)

- Blue Coat Proxy ile ilgili bilinen bir uygulama uyumsuzluğu sorunu var. (Bu uyumsuzluk, hem Blue Coat Ara Sunucusu hem de Ağ Koruması etkinleştirildiğinde ilgisiz uygulamalarda ağ katmanı kilitlenmelerine neden olabilir.)

Önemli notlar

- Bağlantıyı Kes düğmesini kullanarak Sistem Tercihleri'nden ağ korumasını denetlemenizi önermiyoruz. Bunun yerine, macOS için ağ korumasını denetlemek için mdatp komut satırı aracını veya JamF/Intune kullanın.

- macOS web tehdit korumasının etkinliğini değerlendirmek için, macOS için Microsoft Edge dışındaki tarayıcılarda denemenizi öneririz (örneğin, Safari). macOS için Microsoft Edge, değerlendirdiğiniz Mac ağ koruma özelliğinin açık olup olmamasına bakılmaksızın etkinleştirilen yerleşik web tehdit korumasına (Microsoft Defender Smartscreen özellikleri sağlayan Tarayıcı Koruması uzantısına) sahiptir.

Dağıtım yönergeleri

Uç Nokta için Microsoft Defender XDR

Microsoft AutoUpdate aracılığıyla en son ürün sürümünü yükleyin. Microsoft AutoUpdate'i açmak için Terminal'den aşağıdaki komutu çalıştırın:

open /Library/Application\ Support/Microsoft/MAU2.0/Microsoft\ AutoUpdate.app

Genel belgelerimizdeki yönergeleri kullanarak ürünü kuruluş bilgilerinizle yapılandırın.

Ağ koruması varsayılan olarak devre dışıdır, ancak aşağıdaki modlardan birinde (zorlama düzeyleri olarak da adlandırılır) çalışacak şekilde yapılandırılabilir:

- Denetim: İş kolu uygulamalarını etkilemediğinden emin olmak veya blokların ne sıklıkta oluştuğu hakkında fikir edinmek için kullanışlıdır

- Engelle: ağ koruması kötü amaçlı web sitelerine bağlantıyı engeller

- Devre dışı: Ağ korumasıyla ilişkili tüm bileşenler devre dışı bırakıldı

Bu özelliği şu yollardan biriyle dağıtabilirsiniz: el ile, JAMF aracılığıyla veya Intune aracılığıyla. Aşağıdaki bölümlerde bu yöntemlerin her biri ayrıntılı olarak açıklanmaktadır.

El ile dağıtım

Zorlama düzeyini yapılandırmak için Terminal'den aşağıdaki komutu çalıştırın:

mdatp config network-protection enforcement-level --value [enforcement-level]

Örneğin, ağ korumasını engelleme modunda çalışacak şekilde yapılandırmak için aşağıdaki komutu yürütebilirsiniz:

mdatp config network-protection enforcement-level --value block

Ağ korumasının başarıyla başlatıldığını onaylamak için Terminal'den aşağıdaki komutu çalıştırın ve "başlatıldı" yazdırdığını doğrulayın:

mdatp health --field network_protection_status

JAMF Pro dağıtımı

Başarılı bir JAMF Pro dağıtımı, ağ korumasının zorlama düzeyini ayarlamak için bir yapılandırma profili gerektirir.

Bu yapılandırma profilini oluşturduktan sonra ağ korumasını etkinleştirmek istediğiniz cihazlara atayın.

Zorlama düzeyini yapılandırma

Not

Burada listelenen yönergeleri kullanarak Mac'te Endpoint için Microsoft Defender XDR zaten yapılandırdıysanız, daha önce dağıtmış olduğunuz plist dosyasını bu bölümde listelenen içerikle güncelleştirin ve ardından JAMF'den yeniden dağıtın.

Bilgisayarlar>Yapılandırma Profilleri'nde, Seçenekler>Uygulamalar & Özel Ayarlar'ı seçin.

Dosyayı Karşıya Yükle (PLIST dosyası) öğesini seçin.

Tercih etki alanını olarak

com.microsoft.wdavayarlayın.Aşağıdaki plist dosyasını karşıya yükleyin.

<?xml version="1.0" encoding="UTF-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1.0"> <dict> <key>networkProtection</key> <dict> <key>enforcementLevel</key> <string>block</string> </dict> </dict> </plist>

Intune dağıtımı

Başarılı bir Intune dağıtımı, ağ korumasının zorlama düzeyini ayarlamak için bir yapılandırma profili gerektirir. Bu yapılandırma profilini oluşturduktan sonra ağ korumasını etkinleştirmek istediğiniz cihazlara atayın.

Intune kullanarak zorlama düzeyini yapılandırma

Not

Mac'te önceki yönergeleri (XML dosyasıyla) kullanarak Uç Nokta için Microsoft Defender zaten yapılandırdıysanız, önceki Özel yapılandırma ilkesini kaldırın ve aşağıdaki yönergelerle değiştirin:

Cihaz yapılandırmasını yönet'i> açın. Profilleri Yönet>Profil Oluştur'u> seçin.

Platform'ı macOS ve Profil türü'nüAyarlar kataloğu olarak değiştirin. Oluştur’u seçin.

Profil için bir ad belirtin.

Yapılandırma ayarları ekranında Ayarlar ekle'yi seçin. Microsoft Defender>Ağ koruması'nı seçin ve Zorlama düzeyi onay kutusunu işaretleyin.

Zorlama düzeyini engelleyecek şekilde ayarlayın. İleri'yi seçin.

Yapılandırma profilini açın ve dosyayı karşıya yükleyin

com.microsoft.wdav.xml. (Bu dosya 3. adımda oluşturulmuştur.)Tamam'ı seçin

AtamalarıYönet'i> seçin. Ekle sekmesinde, ağ korumasını etkinleştirmek istediğiniz cihazları seçin.

Mobileconfig dağıtımı

Yapılandırmayı Microsoft dışı MDM çözümleriyle kullanılabilen veya cihazlara doğrudan dağıtılan bir .mobileconfig dosya aracılığıyla dağıtmak için şu adımları izleyin:

Aşağıdaki yükü olarak

com.microsoft.wdav.xml.mobileconfigkaydedin.<?xml version="1.0" encoding="utf-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1"> <dict> <key>PayloadUUID</key> <string>C4E6A782-0C8D-44AB-A025-EB893987A295</string> <key>PayloadType</key> <string>Configuration</string> <key>PayloadOrganization</key> <string>Microsoft</string> <key>PayloadIdentifier</key> <string>com.microsoft.wdav</string> <key>PayloadDisplayName</key> <string>Microsoft Defender ATP settings</string> <key>PayloadDescription</key> <string>Microsoft Defender ATP configuration settings</string> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>PayloadRemovalDisallowed</key> <true/> <key>PayloadScope</key> <string>System</string> <key>PayloadContent</key> <array> <dict> <key>PayloadUUID</key> <string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string> <key>PayloadType</key> <string>com.microsoft.wdav</string> <key>PayloadOrganization</key> <string>Microsoft</string> <key>PayloadIdentifier</key> <string>com.microsoft.wdav</string> <key>PayloadDisplayName</key> <string>Microsoft Defender ATP configuration settings</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>networkProtection</key> <dict> <key>enforcementLevel</key> <string>block</string> </dict> </dict> </array> </dict> </plist>Önceki adımdaki dosyanın doğru kopyalandığını doğrulayın. Terminal'i kullanarak aşağıdaki komutu çalıştırın ve Tamam çıkışını doğrulayın:

plutil -lint com.microsoft.wdav.xml

Özellikleri keşfetme

Web tehdit koruması kullanarak kuruluşunuzu web tehditlerine karşı korumayı öğrenin.

- Web tehdit koruması, Uç Nokta için Microsoft Defender'da web korumasının bir parçasıdır. Cihazlarınızın web tehditlerine karşı güvenliğini sağlamak için ağ korumasını kullanır.

Özel Gösterge türündeki blokları almak için Özel Risk Göstergeleri akışında ilerleyin.

Web içeriği filtrelemeyi keşfedin.

Not

Bir ilkeyi kaldırıyorsanız veya cihaz gruplarını aynı anda değiştiriyorsanız, bu durum ilke dağıtımında gecikmeye neden olabilir. Profesyonel ipucu: Bir cihaz grubunda herhangi bir kategori seçmeden bir ilke dağıtabilirsiniz. Bu eylem, engelleme ilkesi oluşturmadan önce kullanıcı davranışını anlamanıza yardımcı olmak için yalnızca denetim ilkesi oluşturur.

Cihaz grubu oluşturma, Uç Nokta Için Defender Plan 1 ve Plan 2'de desteklenir.

Uç Nokta için Microsoft Defender Defender for Cloud Apps ile tümleştirin ve ağ koruması etkinleştirilmiş macOS cihazlarınız uç nokta ilkesi zorlama özelliklerine sahiptir.

Not

Bulma ve diğer özellikler şu anda bu platformlarda desteklenmiyor.

Senaryo

Aşağıdaki senaryolar desteklenir.

Web tehdit koruması

Web tehdit koruması, Uç Nokta için Microsoft Defender XDR web korumasının bir parçasıdır. Cihazlarınızın web tehditlerine karşı güvenliğini sağlamak için ağ korumasını kullanır. MacOS için Microsoft Edge ve Brave, Chrome, Firefox, Safari, Opera gibi popüler Microsoft dışı tarayıcılarla tümleştirerek, web tehdit koruması web proxy'si olmadan web tehditlerini durdurur. Tarayıcı desteği hakkında daha fazla bilgi için bkz . Önkoşullar Web tehdit koruması cihazları şirket içinde veya dışarıdayken koruyabilir. Web tehdit koruması aşağıdaki site türlerine erişimi durdurur:

- kimlik avı siteleri

- kötü amaçlı yazılım vektörleri

- sitelerinden yararlanma

- güvenilmeyen veya saygınlığı düşük siteler

- özel gösterge listenizde engellenen siteler

Daha fazla bilgi için bkz . Kuruluşunuzu web tehdidine karşı koruma

Güvenliğin Aşılmasına ilişkin Özel Göstergeler

Risk (ICS) eşleştirmesinin göstergesi, her uç nokta koruma çözümünde önemli bir özelliktir. Bu özellik SecOps'a algılama ve engelleme (önleme ve yanıt) için göstergelerin listesini ayarlama olanağı verir.

Varlıkların algılanmasını, önlenmesini ve dışlanmasını tanımlayan göstergeler oluşturun. Gerçekleştirilecek eylemin yanı sıra eylemin ne zaman uygulanacağı ve uygulanacağı cihaz grubunun kapsamını tanımlayabilirsiniz.

Şu anda desteklenen kaynaklar Uç Nokta için Defender'ın bulut algılama altyapısı, otomatik araştırma ve düzeltme altyapısı ve uç nokta önleme altyapısıdır (virüsten koruma Microsoft Defender).

Daha fazla bilgi için bkz. IP'ler ve URL'ler/etki alanları için göstergeler oluşturma.

Web içeriği filtreleme

Web içeriği filtreleme, Uç Nokta için Microsoft Defender ve İş için Microsoft Defender'daki Web koruma özelliklerinin bir parçasıdır. Web içeriği filtreleme, kuruluşunuzun web sitelerine erişimi içerik kategorilerine göre izlemesine ve düzenlemesine olanak tanır. Bu web sitelerinin çoğu (kötü amaçlı olmasalar bile) uyumluluk düzenlemeleri, bant genişliği kullanımı veya diğer endişeler nedeniyle sorunlu olabilir.

Belirli kategorileri engellemek için cihaz gruplarınız genelinde ilkeleri yapılandırın. Kategorinin engellenmesi, belirtilen cihaz grupları içindeki kullanıcıların kategoriyle ilişkili URL'lere erişmesini engeller. Engellenmeyen tüm kategoriler için URL'ler otomatik olarak denetlenür. Kullanıcılarınız URL'lere kesinti olmadan erişebilir ve daha özel bir ilke kararı oluşturmaya yardımcı olmak için erişim istatistikleri toplarsınız. Görüntüledikleri sayfadaki bir öğe engellenen bir kaynağa çağrı yapıyorsa kullanıcılarınız bir engelleme bildirimi görür.

Web içeriği filtreleme, Ağ Koruması (Brave, Chrome, Firefox, Safari ve Opera) tarafından gerçekleştirilen bloklarla büyük web tarayıcılarında kullanılabilir. Tarayıcı desteği hakkında daha fazla bilgi için bkz . Önkoşullar.

Raporlama hakkında daha fazla bilgi için bkz. Web içeriği filtreleme.

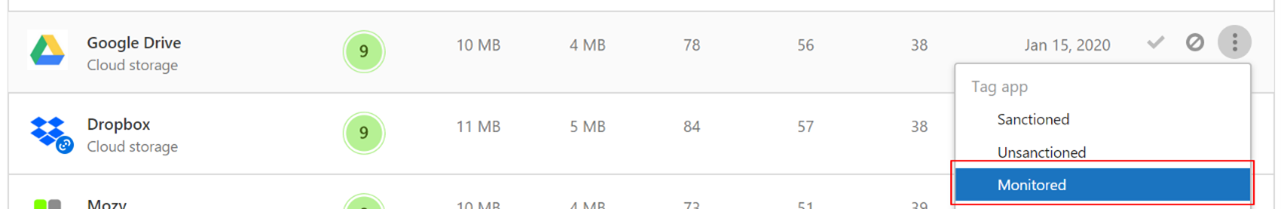

Bulut Uygulamaları için Microsoft Defender

Microsoft Defender for Cloud Apps /Cloud App Kataloğu, uç nokta için Microsoft Defender XDR erişirken son kullanıcıların uyarılmasını istediğiniz uygulamaları tanımlar ve bunları İzlendi olarak işaretler. İzlenen uygulamalar altında listelenen etki alanları daha sonra Uç Nokta için Microsoft Defender XDR eşitlenir:

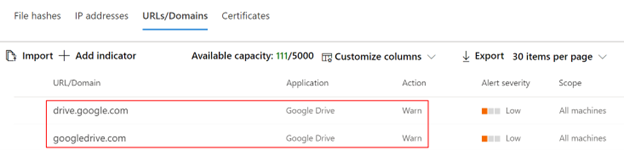

10-15 dakika içinde, bu etki alanları Microsoft Defender XDR'da Gösterge > URL'leri/Action=Warn ile Etki Alanları altında listelenir. Zorlama SLA'sı içinde (bu makalenin sonundaki ayrıntılara bakın), son kullanıcılar bu etki alanlarına erişmeye çalışırken uyarı iletileri alıyor:

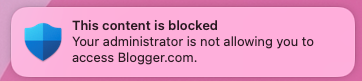

Son kullanıcı izlenen etki alanlarına erişmeye çalıştığında Uç Nokta için Defender tarafından uyarılır. Kullanıcı, engellenen uygulamanın adı (örneğin, Blogger.com) dahil olmak üzere işletim sistemi tarafından görüntülenen aşağıdaki bildirim iletisiyle birlikte bir düz blok deneyimi alır

Son kullanıcı bir blokla karşılaşırsa, kullanıcının iki olası çözümü vardır: atlama ve eğitim.

Kullanıcı atlama

- Bildirim iletisi deneyimi için: Engellemeyi kaldır düğmesine basın. Kullanıcı web sayfasını yeniden yükleyerek devam edip bulut uygulamasını kullanabilir. (Bu eylem, sonraki 24 saat boyunca geçerlidir ve bundan sonra kullanıcının engellemesini bir kez daha kaldırması gerekir.)

Kullanıcı eğitimi

- Bildirim iletisi deneyimi için: Bildirim iletisinin kendisine basın. Son kullanıcı, Microsoft Defender for Cloud Apps'de genel olarak ayarlanan özel bir yeniden yönlendirme URL'sine yönlendirilir (Bu sayfanın en altında daha fazla bilgi)

Not

İzleme uygulama başına atlama sayısı: Microsoft Defender for Cloud Apps'deki Uygulama sayfasında kaç kullanıcının uyarıyı atlamış olduğunu izleyebilirsiniz.

Ek

Son kullanıcı eğitim merkezi SharePoint site şablonu

Birçok kuruluş için, Microsoft Defender for Cloud Apps tarafından sağlanan bulut denetimlerini almak ve yalnızca gerektiğinde son kullanıcılarla ilgili sınırlamalar belirlemek değil, aynı zamanda onları aşağıdaki konularda eğitmek ve onlara koçluk yapmak da önemlidir:

- belirli bir olay

- neden oldu?

- bu kararın arkasındaki düşünce nedir?

- blok sitelerle karşılaşmanın riski nasıl azaltılabilir?

Beklenmeyen bir davranışla karşılaştığında, kullanıcıların karışıklıkları mümkün olduğunca fazla bilgi vererek, yalnızca neler olduğunu açıklamakla kalmaz, aynı zamanda işlerini tamamlamak üzere bir bulut uygulaması seçtiklerinde daha fazla bilgi edinmeleri için eğitmek için de azaltılabilir. Örneğin, bu bilgiler şunları içerebilir:

- İnternet ve bulut kullanımı için kuruluş güvenlik ve uyumluluk ilkeleri ve yönergeleri

- Kullanım için onaylı/önerilen bulut uygulamaları

- Kullanım için kısıtlanmış/engellenen bulut uygulamaları

Bu sayfa için, kuruluşunuzun temel bir SharePoint sitesi kullanmasını öneririz.

Bilmeniz gereken önemli şeyler

Uygulama etki alanlarının yayılması ve uç nokta cihazlarında güncelleştirilerek İzlendi olarak işaretlenmesi iki saate kadar (genellikle daha az) sürebilir.

Varsayılan olarak, kuruluştaki tüm eklenen uç noktalar için Microsoft Defender for Cloud Apps portalında İzlendi olarak işaretlenmiş tüm uygulamalar ve etki alanları için eylem gerçekleştirilir.

Şu anda tam URL'ler desteklenmez ve Microsoft Defender for Cloud Apps Uç Nokta için Microsoft Defender gönderilmez. tüm URL'ler Microsoft Defender for Cloud Apps altında izlenen uygulamalar olarak listeleniyorsa, kullanıcılar siteye erişmeye çalıştıkları zaman uyarı almazlar. (Örneğin,

google.com/drivedesteklenirkendrive.google.comdesteklenmez.)Ağ koruması, tarayıcılarda QUIC kullanımını desteklemez. Yöneticilerin sitelerin doğru şekilde engellendiğinden emin olmak için test sırasında QUIC'nin devre dışı bırakıldığından emin olması gerekir.

İpucu

Üçüncü taraf tarayıcılarda son kullanıcı bildirimleri görünmüyor mu? Bildirim iletisi ayarlarınızı denetleyin.

Ayrıca bkz.

- Mac'te Uç Nokta için Microsoft Defender XDR

- Cloud Apps için Microsoft Microsoft Defender XDR ile Uç Nokta tümleştirmesi için Microsoft Defender XDR

- Microsoft Edge'deki yenilikçi özellikleri tanımaya başlama

- Ağınızı koruyun

- Ağ korumasını açın

- Web koruması

- Göstergeleri oluşturun

- Web içeriği filtreleme

İpucu

Daha fazla bilgi edinmek mi istiyorsunuz? Teknoloji Topluluğumuzdaki Microsoft Güvenlik topluluğuyla Engage: Uç Nokta için Microsoft Defender Teknoloji Topluluğu.