SAP kaynak ve hedef uygulamalarıyla kullanıcı sağlama için Microsoft Entra dağıtmayı planlama

Kuruluşunuz çeşitli Azure hizmetleri veya Microsoft 365 için Microsoft'a dayanır. SAP yazılımları ve hizmetleri, kuruluşunuz için insan kaynakları (İk) ve kurumsal kaynak planlaması (ERP) gibi kritik işlevler de sağlayabilir. Sap ve SAP dışı uygulamalarınızda çalışanlarınızın, yüklenicilerinizin ve diğer kişilerin kimliklerini ve bunların erişimini yönetmek için Microsoft Entra'yı kullanabilirsiniz.

Bu öğreticide, SAP İk kaynaklarından kaynaklanan bu kimliklerin özelliklerine göre SAP uygulamalarınızda kimlikleri yönetmek için Microsoft Entra özelliklerini nasıl kullanabileceğiniz gösterilmektedir. Bu öğreticide aşağıdakiler varsayılır:

- Kuruluşunuzun ticari bulutta, bu kiracıda en az Microsoft Entra Id P1 lisansına sahip bir Microsoft Entra kiracısı vardır. (Bazı adımlar Microsoft Entra Kimlik Yönetimi özellikleri kullanmayı da gösterir.)

- Bu kiracının yöneticisisiniz.

- Kuruluşunuzun sap SuccessFactors olan bir kayıt çalışan kaynağı sistemi vardır.

- Kuruluşunuzun SAP ERP Central Component (ECC), SAP S/4HANA veya diğer SAP uygulamaları vardır ve isteğe bağlı olarak SAP olmayan başka uygulamaları vardır.

- SAP ECC dışındaki tüm SAP uygulamalarına sağlama ve çoklu oturum açma (SSO) için SAP Cloud Identity Services kullanıyorsunuz.

Genel bakış

Bu öğreticide, Microsoft Entra'nın sap SuccessFactors gibi bir kuruluştaki çalışan listesi için yetkili kaynaklara nasıl bağlanacakları gösterilmektedir. Ayrıca bu çalışanlar için kimlikleri ayarlamak için Microsoft Entra'yı nasıl kullanacağınızı da gösterir. Daha sonra çalışanlara SAP ECC veya SAP S/4HANA gibi bir veya daha fazla SAP uygulamasında oturum açma erişimi sağlamak için Microsoft Entra'yı kullanmayı öğreneceksiniz.

Süreç şu şekildedir:

- Plan: Kuruluşunuzdaki uygulamalar için kimlik ve erişim gereksinimlerini tanımlayın. Microsoft Entra Id ve ilgili Microsoft Online Services'ın bu senaryo için kurumsal önkoşulları karşıladığından emin olun.

- Dağıt: Gerekli kullanıcıları Microsoft Entra Id'ye getirin ve bu kullanıcıları uygun kimlik bilgileriyle güncel tutmaya yönelik bir işleme sahip olun. Microsoft Entra'da gerekli erişim haklarına sahip kullanıcıları atayın. Bu kullanıcılara ve uygulamalara erişim hakları seçip bu uygulamalarda oturum açmalarını sağlayın.

- İzleyici: Hataları izlemek ve ilkeleri ve işlemleri gerektiği gibi ayarlamak için kimlik akışlarını izleyin.

İşlem tamamlandıktan sonra kişiler, Microsoft Entra kullanıcı kimlikleriyle kullanma yetkisine sahip oldukları SAP ve SAP dışı uygulamalarda oturum açabilir.

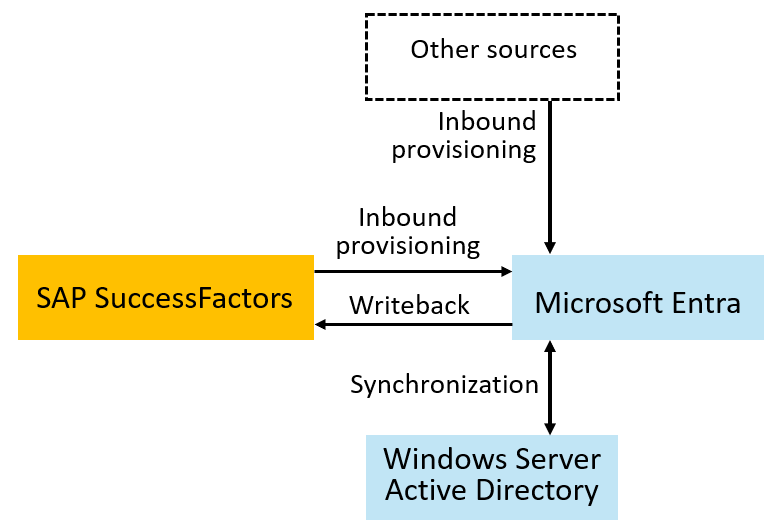

Aşağıdaki diyagramda bu öğreticide kullanılan örnek topoloji gösterilmiştir. Bu topolojide çalışanlar SuccessFactors içinde temsil edilir ve Microsoft Entra, SAP ECC ve SAP bulut uygulamalarında bir Windows Server Active Directory (Windows Server AD) etki alanında hesapları olmalıdır. Bu öğreticide, Windows Server AD etki alanı olan bir kuruluş gösterilmektedir. Ancak, bu öğretici için Windows Server AD gerekli değildir.

Bu öğretici, çalışanları ve diğer çalışanları temsil eden kullanıcıların kimlik yaşam döngüsüne odaklanır. Konuklar için kimlik yaşam döngüsü ve rol atamaları, istekler ve incelemeler için erişim yaşam döngüsü bu öğreticinin kapsamı dışındadır.

SAP kaynakları ve hedefleri ile tümleştirmeleri planlama

Bu bölümde, kuruluşunuzdaki uygulamalar için kimlik ve erişim gereksinimlerini tanımlarsınız. Bu bölümde SAP uygulamalarıyla tümleştirme için gereken önemli kararlar vurgulanır. SAP olmayan uygulamalar için, bu uygulamalara erişimi idare etmek için kuruluş ilkeleri de tanımlayabilirsiniz.

SAP IDM kullanıyorsanız, kimlik yönetimi senaryolarınızı SAP IDM'den Microsoft Entra'ya geçirebilirsiniz. Daha fazla bilgi için bkz . Kimlik yönetimi senaryolarını SAP IDM'den Microsoft Entra'ya geçirme.

Uygulama ekleme sırasını ve uygulamaların Microsoft Entra ile nasıl tümleştirileceğini belirleme

Kuruluşunuz, kullanılabilir tümleştirme senaryolarının bir alt kümesi için bazı uygulamaları Microsoft Entra ile zaten tümleştirmiş olabilir. Örneğin, koşullu erişim avantajını elde etmek için SAP Cloud Identity Services'ı SSO için Microsoft Entra ile tümleştirmiş olmanıza rağmen yine de el ile sağlama ve sağlamayı kaldırmaya bağlısınız. Öte yandan, kuruluşunuzda henüz Microsoft Entra ile tümleştirilmemiş SAP ECC gibi uygulamalarınız da olabilir.

Uygulamaların SSO için Microsoft Entra ile tümleştirilmesi ve sağlanması için bir öncelik sırası oluşturun. Kuruluşlar genellikle modern protokolleri destekleyen hizmet olarak yazılım (SaaS) uygulamalarıyla tümleştirmeye başlar. SAP uygulamaları için SAP bulut uygulamalarına sahip kuruluşların SSO ile tümleştirmelerini başlatmalarını ve SAP Cloud Identity Services ile ara yazılım olarak tümleştirmeler sağlamalarını öneririz. Burada, Microsoft Entra ile kullanıcı sağlama ve SSO tümleştirmesi birden çok SAP uygulamasından yararlanabilir.

Her uygulamanın Microsoft Entra ile nasıl tümleştir edildiğini onaylayın. Uygulamanız SAP S/4HANA gibi SAP Cloud Identity Services sağlama hedef sistemlerinden biri olarak listeleniyorsa, SSO ile Microsoft Entra'dan uygulamaya sağlama arasında köprü yapmak için ara yazılım olarak SAP Cloud Identity Services'ı kullanabilirsiniz. Uygulamanız SAP ECC ise, Microsoft Entra'yı doğrudan SSO için SAP NetWeaver ile ve sağlama için SAP ECC'nin İş Uygulaması Programlama Arabirimleriyle (BAPI' ler) tümleştirebilirsiniz.

SAP olmayan uygulamalarda, SSO için desteklenen tümleştirme teknolojilerini ve uygulamalarınızın her biri için sağlamayı belirlemek üzere Uygulamayı Microsoft Entra Id ile tümleştirme başlığındaki yönergeleri izleyin.

Her uygulamanın sağladığı rolleri ve izinleri toplayın. Bazı uygulamaların tek bir rolü vardır. Örneğin, SAP Cloud Identity Services'ın atama için kullanılabilen tek bir rolü vardır: Kullanıcı. SAP Cloud Identity Services, uygulama atamasında kullanılmak üzere Microsoft Entra Id'den grupları okuyabilir. Diğer uygulamalar, Microsoft Entra Id aracılığıyla yönetilecek birden çok rol ortaya çıkabilir. Bu uygulama rolleri genellikle bu role sahip bir kullanıcının uygulama içinde sahip olduğu erişim üzerinde geniş kısıtlamalar getirir.

Diğer uygulamalar daha ayrıntılı rol denetimleri için grup üyeliklerine veya taleplere de güvenebilir. Bunlar, federasyon SSO protokolleri kullanılarak verilen sağlama veya taleplerde Microsoft Entra Id'den her uygulamaya sağlanabilir. Bunlar, güvenlik grubu üyeliği olarak Active Directory'ye de yazılabilir.

Not

Microsoft Entra uygulama galerisinden sağlamayı destekleyen bir uygulama kullanıyorsanız, Microsoft Entra ID uygulamadaki tanımlı rolleri içeri aktarabilir ve sağlama yapılandırıldıktan sonra uygulama bildirimini uygulamanın rolleriyle otomatik olarak güncelleştirebilir.

Microsoft Entra Id'de hangi rollerin ve grupların yönetilecek üyeliği olduğunu seçin. Uyumluluk ve risk yönetimi gereksinimlerine bağlı olarak kuruluşlar genellikle bu uygulama rollerine veya hassas bilgilere ayrıcalıklı erişim veya erişim sağlayan gruplara öncelik verir. Bu öğreticide erişim atamasını yapılandırma adımları yer almasa da, tüm üyelerinin uygulamalara sağlandığından emin olmak için uygun rolleri ve grupları tanımlamanız gerekebilir.

Bir uygulamaya erişim için kullanıcı önkoşulları ve diğer kısıtlamalarla kuruluşun ilkesini tanımlama

Bu bölümde, her uygulamaya erişimi belirlemek için kullanmayı planladığınız kuruluş ilkelerini belirlersiniz.

Bir kullanıcıya uygulamaya erişim verilmeden önce karşılaması gereken önkoşul gereksinimleri veya standartları olup olmadığını belirleyin. Uyumluluk gereksinimleri veya risk yönetimi planları olan kuruluşların hassas veya iş açısından kritik uygulamaları vardır. Microsoft Entra Id ile tümleştirmeden önce, bu uygulamalara erişimi olması gereken kişilere yönelik erişim ilkelerini zaten belgelediniz. Aksi takdirde uyumluluk ve risk yönetimi ekipleri gibi paydaşlara danışmanız gerekebilir. Erişim kararlarını otomatikleştirmek için kullanılan ilkelerin senaryonuza uygun olduğundan emin olmanız gerekir.

Örneğin, normal koşullarda, yalnızca tam zamanlı çalışanlar veya belirli bir departmandaki veya maliyet merkezindeki çalışanların varsayılan olarak belirli bir departmanın uygulamasına erişimi olmalıdır. Microsoft Entra Kimlik Yönetimi'de Microsoft Entra yetkilendirme yönetimi kullanıyorsanız, bu kullanıcıların özel durum aracılığıyla erişim elde edebilmesi için bir veya daha fazla onaylayana sahip olmak isteyen başka bir bölümden bir kullanıcı için yetkilendirme yönetimi ilkesini yapılandırmayı seçebilirsiniz.

Bazı kuruluşlarda, bir çalışanın erişim istekleri iki onay aşamasına sahip olabilir. İlk aşama, kullanıcının yöneticisini istemektir. İkinci aşama, uygulamada tutulan verilerden sorumlu kaynak sahiplerinden birini istemektir.

Erişim için onaylanan bir kullanıcının ne kadar süreyle erişime sahip olması gerektiğine ve bu erişimin ne zaman ortadan kalkması gerektiğine karar verin. Birçok uygulama için, kullanıcı artık kuruluşa bağlı olmayana kadar erişimi süresiz olarak koruyabilir. Bazı durumlarda, erişim belirli projelere veya kilometre taşlarına bağlı olabilir, böylece proje sona erdiğinde erişim otomatik olarak kaldırılır. Ya da bir ilke aracılığıyla bir uygulamayı yalnızca birkaç kullanıcı kullanıyorsa, düzenli gözetim olması için ilke aracılığıyla herkesin erişimini üç aylık veya yıllık gözden geçirmeleri yapılandırabilirsiniz. Bu senaryolar Microsoft Entra Kimlik Yönetimi gerektirir.

Kuruluşunuz zaten bir kurumsal rol modeliyle erişimi yönetiyorsa, bu kuruluş rol modelini Microsoft Entra Kimliği'ne getirmeyi planlayın. Kullanıcının konumu veya departmanı gibi bir özelliğine göre erişim atayan bir kuruluş rol modeli tanımlanmış olabilir. Bu işlemler, önceden belirlenmiş bir proje bitiş tarihi olmasa bile erişim gerekli olmadığında kullanıcıların erişimi kaybetmesini sağlayabilir.

Zaten bir kuruluş rol tanımınız varsa, kuruluş rolü tanımlarını Microsoft Entra Kimlik Yönetimi geçirebilirsiniz.

Görev ayrımını temel alan kısıtlamalar olup olmadığını sorgula. Bu öğretici, bir kullanıcıya uygulamalara temel erişim sağlamak için kimlik yaşam döngüsüne odaklanır. Ancak, uygulama eklemeyi planlarken, zorunlu kılınacak görev ayrımlarına göre kısıtlamaları tanımlayabilirsiniz.

Örneğin, Batı Satışları ve Doğu Satışları olmak üzere iki uygulama rolüne sahip bir uygulama olduğunu varsayalım. Bir kullanıcının aynı anda yalnızca bir satış bölgesi rolüne sahip olduğundan emin olmak istiyorsunuz. Uygulamanız için uyumlu olmayan uygulama rolleri çiftlerinin listesini ekleyin. Bir kullanıcının tek bir rolü varsa ikinci rolü istemesine izin verilmez. Erişim paketlerindeki Microsoft Entra yetkilendirme yönetimi uyumsuzluk ayarları bu kısıtlamaları zorunlu kılabilir.

Her uygulamaya erişim için uygun koşullu erişim ilkesini seçin. Uygulamalarınızı analiz edip aynı kullanıcılar için aynı kaynak gereksinimlerine sahip uygulama koleksiyonları halinde düzenlemenizi öneririz.

Federasyon SSO uygulamasını Microsoft Entra Id ile ilk kez tümleştirdiğinizde, kısıtlamaları ifade etmek için yeni bir koşullu erişim ilkesi oluşturmanız gerekebilir. Bu uygulama ve sonraki uygulamalar için çok faktörlü kimlik doğrulaması (MFA) veya konum tabanlı erişim gereksinimlerini zorunlu kılmanız gerekebilir. Koşullu erişimde kullanıcıların kullanım koşullarını kabul etmesi gerektiğini de yapılandırabilirsiniz.

Koşullu erişim ilkesi tanımlama hakkında daha fazla bilgi için bkz . Koşullu erişim dağıtımı planlama.

Ölçütlerinizdeki özel durumların nasıl işleneceğini belirleyin. Örneğin, bir uygulama genellikle yalnızca belirlenen çalışanlar için kullanılabilir olabilir, ancak bir denetçi veya satıcı belirli bir proje için geçici erişime ihtiyaç duyabilir. Öte yandan seyahat eden bir çalışan, kuruluşunuzun bu konumda varlığı olmadığından normalde engellenen bir konumdan erişim gerektirebilir.

Bu durumlarda, Microsoft Entra Kimlik Yönetimi varsa, onay için farklı aşamalara, farklı bir zaman sınırına veya farklı bir onaylayana sahip bir yetkilendirme yönetimi ilkesine de sahip olabilirsiniz. Microsoft Entra kiracınızda konuk kullanıcı olarak oturum açmış bir satıcının yöneticisi olmayabilir. Bunun yerine, kuruluş sponsoru, kaynak sahibi veya güvenlik görevlisi erişim isteklerini onaylayabilir.

Sağlama ve kimlik doğrulama topolojisine karar verme

Kullanıcı sağlama ve SSO için Microsoft Entra ile tümleştirecek uygulamaları belirlediğinize göre, yetkili kayıt kaynakları sisteminden kaynaklanan verilere dayanarak kullanıcı kimliklerinin ve özniteliklerinin bu uygulamalara nasıl sağlandığına ilişkin veri akışına karar verin.

Her kimlik ve öznitelikleri için yetkili kaynakları seçin. Bu öğreticide SuccessFactors'ın SAP uygulamalarına erişmesi gereken kullanıcılar için yetkili kayıt kaynağı sistemi olduğu varsayılır. SuccessFactors'tan Microsoft Entra ID'ye bulut İk temelli kullanıcı sağlamayı yapılandırmak için farklı yönleri kapsayan bir planlama gerekir. Bu faktörler eşleşen kimliği belirlemeyi ve öznitelik eşlemelerini, öznitelik dönüştürmeyi ve kapsam filtrelerini tanımlamayı içerir.

Bu konularla ilgili kapsamlı yönergeler için bulut İk dağıtım planına bakın. Desteklenen varlıklar, işlem ayrıntıları ve farklı İk senaryoları için tümleştirmeyi özelleştirme hakkında bilgi edinmek için SAP SuccessFactors tümleştirme başvurusuna bakın. Ayrıca, diğer kimlikler için başka yetkili kaynaklarınız ve yetkili kaynakları Olarak Microsoft Entra Id'ye sahip olan kırıcı hesaplar veya diğer BT yöneticileri gibi bazı kimlikleriniz de olabilir.

Kullanıcıların Var olup olmadığını veya Microsoft Entra Id'ye ek olarak Windows Server AD'de sağlanması gerekip gerekmediğini belirleyin. Yetkili İk kaynağınızdaki çalışanlarınıza karşılık gelen Windows Server AD'de zaten mevcut kullanıcılarınız olabilir. Veya SAP ECC'yi veya diğer uygulamaları Basit Dizin Erişim Protokolü (LDAP) veya Kerberos aracılığıyla Windows Server'a güvenmek üzere yapılandırmış da olabilirsiniz. Bu durumlarda, kullanıcıları Windows Server AD'ye sağlarsınız. Bu kullanıcılar daha sonra Microsoft Entra Id ile eşitlenir.

Microsoft Entra Connect sağlama aracısı dağıtım topolojisini tasarla. SuccessFactors kullanıyorsanız ve Windows Server AD kullanıyorsanız, kullanıcıları bu etki alanlarına sağlamak için sağlama aracısını yüklemeniz gerekir. Microsoft Entra Connect sağlama aracısı dağıtım topolojisi, tümleştirmeyi planladığınız bulut İk uygulaması kiracılarının ve Active Directory alt etki alanlarının sayısına bağlıdır. Birden çok Active Directory etki alanınız varsa, Active Directory etki alanlarının bitişik mi yoksa kopuk mu olduğuna bağlıdır. Daha fazla bilgi için bkz . Microsoft Entra Connect sağlama aracısı dağıtım topolojisini tasarlama.

Windows Server AD'de birden çok kapsayıcı kullanıp kullanmayabileceğinizi belirleyin. SuccessFactors kullanıyorsanız ve Windows Server AD kullanıyorsanız, her etki alanında çalışanları temsil eden kullanıcıların kapsayıcı hiyerarşisinde düzenlenip düzenlenmediğini belirlemeniz gerekir. Bazı kuruluşlar tek tek

organizationalUnitçalışanları temsil eden tüm kullanıcıları oluşturabilir; diğer kuruluşlarda birden çok kullanıcı olabilir. Daha fazla bilgi için bkz . Active Directory OU kapsayıcı atamasını yapılandırma.SAP Cloud Identity Services'e sağlamak için Microsoft Entra Id kullanmak mı yoksa Microsoft Entra Id'den okumak için SAP Cloud Identity Services'ı mı kullanmak istediğinize karar verin. Microsoft Entra sağlama özellikleri hakkında daha fazla bilgi için bkz . Microsoft Entra Id ile SAP Cloud Identity Services'a kullanıcı sağlamayı ve sağlamayı kaldırmayı otomatikleştirme. SAP Cloud Identity Services ayrıca Microsoft Entra Id'den kullanıcıları ve grupları okumak için kendi ayrı bağlayıcısına sahiptir. Daha fazla bilgi için bkz . SAP Cloud Identity Services - Kimlik Sağlama - Kaynak sistem olarak Microsoft Entra Id.

SAP ECC'ye kullanıcı sağlamanız gerekip gerekmediğini belirleyin. Kullanıcıları Microsoft Entra Id'den SAP ECC (eski adıyla SAP R/3) NetWeaver 7.0 veya sonraki sürümlere sağlayabilirsiniz. SAP R/3'ün diğer sürümlerini kullanıyorsanız, sağlama için kendi şablonunuzu oluşturmak için Microsoft Identity Manager 2016 bağlayıcıları indirmesinde sağlanan kılavuzları kullanmaya devam edebilirsiniz.

Microsoft Entra Id'yi yapılandırmadan önce kuruluş önkoşullarının karşılandığından emin olun

Microsoft Entra Id'den iş açısından kritik uygulama erişimi sağlama işlemine başlamadan önce, Microsoft Entra ortamınızın uygun şekilde yapılandırıldığından emin olun.

Microsoft Entra Id ve Microsoft Online Services ortamınızın uygulamalar için uyumluluk gereksinimleri için hazır olduğundan emin olun. Uyumluluk, Microsoft, bulut hizmeti sağlayıcıları ve kuruluşlar arasında paylaşılan bir sorumluluktır.

Microsoft Entra Id kiracınızın düzgün şekilde lisanslandığından emin olun. Sağlamayı otomatikleştirmek için Microsoft Entra Id'yi kullanmak için kiracınızın, sağlanan kaynak İk uygulamasından veya üye (bitişik olmayan) kullanıcılardan kaynaklanan çalışanlar olduğu gibi en azından Microsoft Entra ID P1 için en az sayıda lisansa sahip olması gerekir.

Buna ek olarak, Yaşam Döngüsü İş Akışlarının ve sağlama sürecinde Microsoft Entra yetkilendirme yönetimi otomatik atama ilkeleri gibi diğer Microsoft Entra Kimlik Yönetimi özelliklerinin kullanılması, çalışanlarınız için Microsoft Entra Kimlik Yönetimi lisansları gerektirir. Bu lisanslar Microsoft Entra Kimlik Yönetimi veya Microsoft Entra ID P2 için Microsoft Entra Kimlik Yönetimi Step Up'tır.

Microsoft Entra Id'nin denetim günlüğünü ve isteğe bağlı olarak diğer günlükleri Azure İzleyici'ye gönderdiğinden emin olun. Microsoft Entra denetim olaylarını denetim günlüğünde yalnızca 30 güne kadar depoladığı için Azure İzleyici isteğe bağlıdır ancak uygulamalara erişimi idare etmek için kullanışlıdır. Denetim verilerini bu varsayılan saklama süresinden daha uzun süre tutabilirsiniz. Daha fazla bilgi için bkz . Microsoft Entra ID raporlama verilerini ne kadar süreyle depolar?.

Ayrıca Azure İzleyici çalışma kitaplarını, geçmiş denetim verileriyle ilgili özel sorguları ve raporları da kullanabilirsiniz. Microsoft Entra yapılandırmasını denetleyerek Çalışma Kitapları'nı seçerek Microsoft Entra yönetim merkezindeki Microsoft Entra Id'de Azure İzleyici'yi kullanıp kullanmadığı görebilirsiniz. Bu tümleştirme yapılandırılmamışsa ve bir Azure aboneliğiniz varsa ve en azından Güvenlik Yöneticisiyseniz, Microsoft Entra Id'yi Azure İzleyici'yi kullanacak şekilde yapılandırabilirsiniz.

Microsoft Entra kiracınızdaki yüksek ayrıcalıklı yönetim rollerinde yalnızca yetkili kullanıcıların olduğundan emin olun. En az Kimlik İdaresi Yöneticisi, Kullanıcı Yöneticisi, Uygulama Yöneticisi, Bulut Uygulaması Yöneticisi veya Ayrıcalıklı Rol Yöneticisi olan yöneticiler, kullanıcılarda ve uygulama rolü atamalarında değişiklik yapabilir. Bu rollerin üyeliklerini yakın zamanda gözden geçirmediyseniz, bu dizin rollerinin erişim gözden geçirmesinin başlatıldığından emin olmak için en azından Ayrıcalıklı Rol Yöneticisi olan bir kullanıcıya ihtiyacınız vardır.

Ayrıca Azure İzleyici, Logic Apps ve Microsoft Entra yapılandırmanızın çalıştırılması için gereken diğer kaynakları barındıran aboneliklerdeki Azure rollerindeki kullanıcıları da gözden geçirmeniz gerekir.

Kiracınızın uygun yalıtıma sahip olup olmadığını denetleyin. Kuruluşunuz şirket içinde Active Directory kullanıyorsa ve bu Active Directory etki alanları Microsoft Entra Id'ye bağlıysa, bulutta barındırılan hizmetler için yüksek ayrıcalıklı yönetim işlemlerinin şirket içi hesaplardan yalıtıldığından emin olmanız gerekir. Microsoft 365 bulut ortamınızı şirket içi riskten korumak için yapılandırdığınızdan emin olun.

Ortamınızı en iyi güvenlik yöntemlerine göre değerlendirin. Microsoft Entra ID kiracınızın güvenliğini sağlamayı değerlendirmek için Tüm yalıtım mimarileri için en iyi yöntemler'i gözden geçirin.

Belirteç ömrünü ve uygulamanın oturum ayarlarını belgeleyin. Bu öğreticinin sonunda SAP ECC veya SAP Cloud Identity Services uygulamalarını SSO için Microsoft Entra ile tümleştireceksiniz. Erişimi reddedilen bir kullanıcının federasyon uygulamasını ne kadar süreyle kullanmaya devam edebildiği, uygulamanın kendi oturum ömrüne ve erişim belirteci ömrüne bağlıdır. Bir uygulamanın oturum ömrü uygulamanın kendisine bağlıdır. Erişim belirteçlerinin kullanım ömrünü denetleme hakkında daha fazla bilgi edinmek için bkz . Yapılandırılabilir belirteç ömrü.

SAP Cloud Identity Services'ın uygulamalarınız için gerekli şema eşlemelerine sahip olduğunu onaylayın

Kuruluşunuzun SAP uygulamalarının her birinin, bu uygulamaların kullanıcılarının uygulamaya sağlandığında belirli özniteliklerin doldurulmasıyla ilgili kendi gereksinimleri olabilir.

SAP S/4HANA veya diğer SAP uygulamalarına sağlamak için SAP Cloud Identity Services kullanıyorsanız, SAP Cloud Identity Services'ın BU öznitelikleri SAP Cloud Identity Services aracılığıyla Microsoft Entra ID'den bu uygulamalara gönderecek eşlemelere sahip olduğundan emin olun. SAP Cloud Identity Services kullanmıyorsanız sonraki bölüme geçin.

- SAP bulut dizininizde SAP bulut uygulamalarınız için gereken kullanıcı şemasının olduğundan emin olun. SAP Cloud Identity Services'da, yapılandırılan her hedef sistem SAP Cloud Identity Services'e sağlanan kimlikler için kaynağın veri modelinden hedefin gereksinimlerine dönüştürmeler ekler. SAP Cloud Identity Services'daki bu dönüşümleri, özellikle birden çok hedef sisteminiz yapılandırılmışsa, kimliği modellemeyi nasıl planladığınıza karşılık gelen şekilde değiştirmeniz gerekebilir. Ardından Microsoft Entra'nın SAP Cloud Identity Services aracılığıyla SAP bulut uygulamalarına sağlaması için gerekli şemayı kaydedin.

Microsoft Entra'da kayıt kaynakları sisteminizdeki çalışan kayıtları ile kullanıcılar arasındaki ilişkiyi tanımlama

Uygulamalarınız için gereken her özniteliğin kuruluşunuzdaki bir kaynaktan kaynaklanması gerekir. Bazı özniteliklerde sabit olan veya diğer özniteliklerden dönüştürülen değerler olabilir. Kullanıcının e-posta adresi gibi diğer değerler bir Microsoft çevrimiçi hizmeti tarafından atanabilir. Kullanıcının adı, departmanı veya diğer kuruluş özellikleri gibi diğer öznitelikler genellikle yetkili bir kayıt İk sisteminden kaynaklanır. Doğru İk kayıtlarının Microsoft Entra ID'deki kullanıcılara eşlendiğinden emin olmak için, veri tutarlılığı sağlamak ve veri temizleme görevlerini planlamak için İk ve BT ekiplerinizle birlikte çalışın.

Olayları birleştirmek ve bırakmak için kayıt kaynağı sistemindeki değişikliklerin nasıl eşleneceğini belirleyin. Çalışan katılımı ve ayrılma işlemlerini otomatikleştirmek istiyorsanız, bir çalışanın durum bilgilerini Microsoft Entra'daki özniteliklerle ilişkilendirmeniz gerekir. Daha fazla bilgi için kullanıcı hesabı durumunu belirleyin.

İk kaynağınızda çalışan şemasının bu SAP uygulamaları için gerekli şemayı sağlayabildiğinden emin olun. Microsoft Entra veya başka bir Microsoft çevrimiçi hizmetinden kaynaklanmamış bir SAP bulutunun veya şirket içi uygulamanın gerekli her özniteliğinin, kaynağınızdan edinilebilen SuccessFactors gibi bir özelliğe izlenebildiğinden emin olun. Kaynağınızda gerekli şema yoksa veya öznitelikler uygulamalara erişim verilecek bir veya daha fazla kimlikte doldurulmuyorsa veya Microsoft Entra tarafından okunamıyorsa, sağlamayı etkinleştirmeden önce bu şema gereksinimlerini karşılamanız gerekir.

Microsoft Entra Id ile kayıt sistemleriniz arasındaki bağıntı için kullanılan şemayı kaydedin. Windows Server AD veya Microsoft Entra Id'de SAP SuccessFactors'taki çalışanlara karşılık gelen mevcut kullanıcılarınız olabilir. Bu kullanıcılar Microsoft Entra Id tarafından değil başka bir işlem tarafından oluşturulmadıysa SAP SuccessFactors öznitelik başvurusuna ve Windows Server veya Microsoft Entra kullanıcı şemanıza bakarak kullanıcı nesnelerindeki hangi özniteliklerin SAP SuccessFactors'ta çalışan için benzersiz bir tanımlayıcı içerdiğini seçin.

Microsoft Entra gelen sağlamanın çalışanlar için mevcut olan kullanıcıları belirleyebilmesi ve yinelenen kullanıcılar oluşturmaktan kaçınabilmesi için, bu öznitelik her kullanıcıda bir çalışana karşılık gelen benzersiz bir değerle bulunmalıdır. Varsayılan eşleşen öznitelik, Çalışan Kimliği'ni temel alır. çalışanları İk kaynağından içeri aktarmadan önce, tam eşitlemeyi başlatmadan önce bu özniteliğin çalışan kimliği gibi değerinin Microsoft Entra ID (yalnızca bulut kullanıcıları için) ve Windows Server AD'de (karma kullanıcılar için) dolduruldığından ve değerinin her kullanıcıyı benzersiz olarak tanımladığından emin olmanız gerekir. Daha fazla bilgi için bkz . Eşleşen öznitelikleri belirleme ve benzersiz bir öznitelik değeri oluşturma.

Artık ilgili olmayan İk kayıtlarını atlamak için kapsam filtrelerini seçin. İk sistemleri, yıllardır çalışan olmayan çalışanlar da dahil olmak üzere birkaç yıllık istihdam verilerine sahiptir. Öte yandan, BT ekibiniz yalnızca şu anda etkin çalışanlar, yeni işe alımlar ve canlı yayından sonra gelen sonlandırma kayıtlarının listesiyle ilgilenebilir. BT ekibiniz açısından artık ilgili olmayan İk kayıtlarını filtrelemek için, İk ekibinizle birlikte çalışarak microsoft Entra sağlama kapsam filtrelerinde kullanılabilecek İk kaydına bayraklar ekleyin. Daha fazla bilgi için bkz . Kapsam filtreleri tanımlama.

Yeni bir kullanıcının kullanıcı adını oluşturabilecek özel karakterleri işlemeyi planlayın. Kullanıcı için benzersiz

userPrincipalNamebir ad oluşturmak için çalışanın adını ve soyadını veya aile adını kullanmak yaygın bir uygulamadır. Windows Server AD ve Microsoft Entra Id'de,userPrincipalNamevurgu karakterlerine izin vermez ve yalnızca aşağıdaki karakterlere izin verilirA - Z, a - z, 0 - 9, ' . - _ ! # ^ ~. Vurgu karakterlerini işlemek ve uygunuserPrincipalNameoluşturmak için NormalizeDiacritics işlevini kullanın.İk kaynağınızdan kaynaklanan uzun dizeleri işlemeyi planlayın. İk verilerinizin, Microsoft Entra Id ve Windows Server AD özniteliklerini doldurmak için kullanacağınız İk alanlarıyla ilişkilendirilmiş uzun dize değerleri olup olmadığını denetleyin. Her Microsoft Entra ID özniteliğinin maksimum dize uzunluğu vardır. microsoft entra id özniteliğine eşlenen İk alanındaki değer daha fazla karakter içeriyorsa öznitelik güncelleştirmesi başarısız olabilir. Bir seçenek, öznitelik eşlemenizi gözden geçirmek ve İk sisteminde uzun dize değerlerinin kesilmesi/güncelleştirilmesi olasılığı olup olmadığını denetlemektir. Bu bir seçenek değilse, uzun dizeleri kesmek için Orta gibi işlevleri kullanabilir veya uzun değerleri daha kısa değerlere/kısaltmalara eşlemek için Switch gibi işlevleri kullanabilirsiniz.

Zorunlu öznitelikler için boş olabilecek değerleri ele alın. Microsoft Entra Id veya Windows Server AD'de hesap oluştururken ,

lastName,CNveyaUPNgibifirstNamebazı özniteliklerin doldurulmak zorunlu olur. Bu tür özniteliklerle eşlenen ilgili İk alanlarından herhangi biri null ise, kullanıcı oluşturma işlemi başarısız olur. Örneğin, ADCNözniteliğini "görünen ad" ile eşlerseniz ve "görünen ad" tüm kullanıcılar için ayarlanmadıysa bir hatayla karşılaşırsınız. Bir seçenek, bu tür zorunlu öznitelik eşlemelerini gözden geçirmek ve ilgili alanların İk'da doldurulmasını sağlamaktır. İfade eşlemesinde null değerleri denetleme seçeneğini de göz önünde bulundurabilirsiniz. Örneğin, görünen ad boşsa, görünen adı oluşturmak için ad ve soyadı veya aile adını birleştirir.

SAP ECC için gerekli BAPI'lerin Microsoft Entra tarafından kullanıma hazır olduğunu onaylayın

Microsoft Entra sağlama aracısı ve genel web hizmetleri bağlayıcısı, SAP BAPI'leri de dahil olmak üzere şirket içi SOAP uç noktalarına bağlantı sağlar.

SAP ECC kullanmıyorsanız ve yalnızca SAP bulut hizmetlerine sağlanıyorsanız sonraki bölüme geçin.

Sağlama için gereken BAPI'lerin yayımlandığını onaylayın. Kullanıcıları oluşturmak, güncelleştirmek ve silmek için SAP ECC NetWeaver 7.51'de gerekli API'leri kullanıma sunma. Adlı

Deploying SAP NetWeaver AS ABAP 7.pdfMicrosoft Identity Manager 2016 Bağlayıcıları dosyası, gerekli API'leri nasıl kullanıma açabileceğinizi gösterir.Mevcut SAP kullanıcıları için kullanılabilen şemayı kaydedin. SAP ECC'de yetkili kayıt kaynağınızdaki çalışanlara karşılık gelen mevcut kullanıcılarınız olabilir. Ancak bu kullanıcılar Microsoft Entra Id tarafından oluşturulmadıysa, bu kullanıcılarda çalışanın benzersiz tanımlayıcısı olarak kullanılabilecek bir alanın doldurulmuş olması gerekir. Bu alanın, bir çalışana karşılık gelen her kullanıcıda benzersiz bir değerle mevcut olması gerekir. Daha sonra Microsoft Entra sağlama, çalışanlar için mevcut olan kullanıcıları belirleyebilir ve yinelenen kullanıcılar oluşturmaktan kaçınabilir.

Örneğin, SAP BAPI'lerini

BAPI_USER_GETLISTveBAPI_USER_GETDETAILkullanıyor olabilirsiniz. tarafındanBAPI_USER_GETDETAILdöndürülen alanlardan biri, kaynakla bağıntı için benzersiz tanımlayıcı olarak seçilmelidir. Kaynaktan benzersiz bir tanımlayıcıya karşılık gelen bir alanınız yoksa, farklı bir benzersiz tanımlayıcı kullanmanız gerekebilir. Örneğin, değerleri her SAP kullanıcısı için benzersizse ve Microsoft Entra ID kullanıcılarında da mevcutsa SAP alanınıaddress.e_mailkullanmanız gerekebilir.MICROSOFT Entra'nın SAP BAPI'lerine sağlaması için gerekli şemayı kaydedin. Örneğin, kullanıcı oluşturmak için ,

COMPANY,LOGONDATAPASSWORDSELF_REGISTERDEFAULTSveUSERNAMEalanları gerektirenADDRESSSAP BAPIBAPI_USER_CREATE1kullanıyor olabilirsiniz. Microsoft Entra ID kullanıcı şemasından SAP ECC gereksinimlerine eşlemeyi yapılandırdığınızda, Microsoft Kimliği kullanıcı özniteliklerini veya sabitlerini bu alanların her birine eşleyin.

Uçtan uca öznitelik akışını ve dönüşümlerini belgele

Uygulamalarınızın şema gereksinimlerini ve kayıt kaynakları sisteminizdeki kullanılabilir çalışan alanlarını belirlediniz. Şimdi bu alanların Microsoft Entra ve isteğe bağlı olarak Windows Server AD ve SAP Cloud Identity Services aracılığıyla uygulamalara nasıl aktığını gösteren yolları belgeleyin.

Bazı durumlarda, uygulamaların gerektirdiği öznitelikler doğrudan kaynaktan sağlanan veri değerlerine karşılık gelmez. Ardından, bu değerlerin hedef uygulamaya sağlanabilmesi için önce değerlerin dönüştürülmesi gerekir.

Dönüşümün uygulanabileceği birkaç işlem aşaması vardır.

| Aşama | Dikkat edilmesi gereken noktalar | Daha fazla bilgi için bağlantılar |

|---|---|---|

| Kayıt sisteminde | Kayıt kaynağı sisteminden okunan tek çözüm Microsoft Entra kimlik yaşam döngüsü yönetimi olmayabilir. Verileri Microsoft Entra'ya göstermeden önce veri normalleştirmeyi gerçekleştirmek, benzer verilere ihtiyaç duyan diğer çözümlere de fayda sağlayabilir. | Kayıt sistemi belgelerine bakın |

| Gelen sağlama akışında, kayıt sisteminden Microsoft Entra veya Windows Server AD'ye | Bir veya daha fazla SuccessFactors özniteliğini temel alarak bir Windows Server AD kullanıcı özniteliğine veya Microsoft Entra ID kullanıcı özniteliğine özel bir değer yazabilirsiniz. | Özelleştirme işlevleriyle ifade |

| Windows Server AD'den Microsoft Entra Id'ye eşitleme yaptığınızda | Windows Server AD'de kullanıcılarınız zaten varsa, bu kullanıcıların Özniteliklerini Microsoft Entra Id'ye getirildikleri için dönüştürüyor olabilirsiniz. | Microsoft Entra Connect'te eşitleme kuralını özelleştirme ve Microsoft Entra Cloud Sync ile ifade oluşturucuyu kullanma |

| Microsoft Entra ID'den SAP Cloud Identity Services, SAP ECC veya SAP olmayan diğer uygulamalara giden sağlama akışında | Bir uygulamaya sağlamayı yapılandırırken, belirtebileceğiniz öznitelik eşlemesi türlerinden biri, Microsoft Entra ID'deki özniteliklerden birini veya daha fazlasını hedefteki bir öznitelikle eşleyen bir ifadedir. | Özelleştirme işlevleriyle ifade |

| Giden federasyon SSO'sunda | Varsayılan olarak, Microsoft kimlik platformu kullanıcının kullanıcı adı (kullanıcı asıl adı olarak da bilinir) değerine sahip bir talep içeren bir uygulamaya saml belirteci verir ve bu da kullanıcıyı benzersiz olarak tanımlayabilir. SAML belirteci, kullanıcının e-posta adresini veya görünen adını içeren diğer talepleri de içerir ve talep dönüştürme işlevlerini kullanabilirsiniz. | SAML belirteci taleplerini ve Müşteri JSON web belirteci beyanlarını özelleştirme |

| SAP Cloud Identity Services'da | SAP Cloud Identity Services'da, yapılandırılan her hedef sistem SAP Cloud Identity Services'e sağlanan kimlikler için kaynağın veri modelinden hedefin gereksinimlerine dönüştürmeler ekler. SAP Cloud Identity Services'daki bu dönüşümleri, özellikle birden çok hedef sisteminiz yapılandırılmışsa, kimliği modellemeyi nasıl planladığınıza karşılık gelen şekilde değiştirmeniz gerekebilir. Öznitelik gereksinimi SAP Cloud Identity Services'e bağlı bir veya daha fazla SAP uygulamasına özgü olduğunda bu yaklaşım uygun olabilir. | SAP Cloud Identity Services - Dönüşümü yönetme |

Yeni kimlik doğrulama kimlik bilgileri göndermeye hazırlanma

Windows Server AD kullanıyorsanız, uygulama erişimine ihtiyacı olan ve daha önce Windows Server AD kullanıcı hesabı olmayan çalışanlar için Windows Server AD kimlik bilgilerini yayınlamayı planlayın. Geçmişte bazı kuruluşlarda kullanıcılar doğrudan uygulama depolarına sağlandı. Çalışanlar yalnızca Microsoft Exchange posta kutusuna veya Windows Server AD ile tümleşik uygulamalara erişime ihtiyaç duyduklarında Windows Server AD kullanıcı hesaplarını aldılar.

Bu senaryoda, Windows Server AD'ye gelen sağlamayı yapılandırıyorsanız Microsoft Entra, Windows Server AD'de hem daha önce Windows Server AD kullanıcı hesapları olmayan mevcut çalışanlar hem de yeni çalışanlar için kullanıcılar oluşturur. Kullanıcılar Windows etki alanında oturum açıyorsa, kullanıcıların yalnızca paroladan daha güçlü kimlik doğrulaması için İş İçin Windows Hello kaydolmalarını öneririz.

Windows Server AD kullanmıyorsanız, uygulama erişimine ihtiyacı olan ve daha önce Microsoft Entra ID kullanıcı hesapları olmayan çalışanlar için Microsoft Entra Id kimlik bilgilerini yayınlamayı planlayın. Microsoft Entra Id'ye gelen sağlamayı yapılandırıyorsanız, ilk olarak Windows Server AD'ye gitmiyorsanız, Microsoft Entra, microsoft Entra'da hem daha önce Microsoft Entra ID kullanıcı hesapları olmayan mevcut çalışanlar hem de yeni çalışanlar için kullanıcılar oluşturur.

Kullanıcıların parolalara ihtiyacı varsa, kullanıcının parolasını sıfırlaması için Microsoft Entra ID self servis parola sıfırlama (SSPR) özelliğini dağıtabilirsiniz. Mobil Numara özniteliğini bulut İk uygulamasından sağlayabilirsiniz. Cep Telefonu Numarası özniteliği Microsoft Entra Id'ye geldikten sonra, kullanıcının hesabı için SSPR'yi etkinleştirebilirsiniz. Daha sonra, yeni kullanıcı kimlik doğrulaması için kayıtlı ve doğrulanmış cep telefonu numarasını kullanabilir. Kimlik doğrulaması iletişim bilgilerini önceden doldurma hakkında ayrıntılı bilgi için SSPR belgelerine bakın.

Kullanıcılar daha güçlü kimlik doğrulaması kullanacaksa, yeni kullanıcılar için Geçici Erişim Geçişleri oluşturabilmeniz için Geçici Erişim Geçişi ilkesini etkinleştirin.

Kullanıcıların Microsoft Entra MFA için hazır olduğunu doğrulayın. Federasyon aracılığıyla tümleştirilmiş iş açısından kritik uygulamalar için Microsoft Entra MFA gerektirmenizi öneririz. Bu uygulamalar için bir ilke, kullanıcının bir uygulamada oturum açmasına izin veren Microsoft Entra Kimliği'nden önce bir MFA gereksinimini karşılamasını gerektirmelidir. Ayrıca bazı kuruluşlar konumlara göre erişimi engelleyebilir veya kullanıcının kayıtlı bir cihazdan erişmesini gerektirebilir.

Kimlik doğrulaması, konum, cihaz ve kullanım koşulları için gerekli koşulları içeren uygun bir ilke yoksa koşullu erişim dağıtımınıza bir ilke ekleyin.

Yeni çalışanlar için Geçici Erişim Kartı düzenlemeye hazırlanın. Microsoft Entra Kimlik Yönetimi varsa ve Microsoft Entra Id'ye gelen sağlamayı yapılandırıyorsanız, Yaşam Döngüsü İş Akışlarını yeni çalışanlar için Geçici Erişim Geçişi düzenleyerek yapılandırmayı planlayın.

Pilot planlama

İk kaynaklarından gelen İk iş süreçlerini ve kimlik iş akışlarını hedef sistemlere tümleştirmek için çözümü üretime dağıtabilmeniz için önemli miktarda veri doğrulama, veri dönüştürme, veri temizleme ve uçtan uca test gerekir.

İlk yapılandırmayı üretimdeki tüm kullanıcılara ölçeklendirmeden önce bir pilot ortamda çalıştırın.

Microsoft Entra tümleştirmelerini dağıtma

Bu bölümde şunları yapacaksınız:

Kullanıcıları yetkili bir kaynak sisteminden Microsoft Entra Id'ye getirin.

Sap uygulamalarında oturum açmalarını sağlamak için bu kullanıcıları SAP Cloud Identity Services veya SAP ECC'ye sağlayın.

Windows Server AD kullanıcı şemasını güncelleştirme

Kullanıcıları Windows Server AD ve Microsoft Entra ID'ye sağlıyorsanız, Windows Server AD ortamınızın ve ilişkili Microsoft Entra aracılarınızın SAP uygulamalarınız için gerekli şemayla kullanıcıları Windows Server AD'ye içeri ve dışarı aktarmaya hazır olduğundan emin olun.

Windows Server AD kullanmıyorsanız sonraki bölüme geçin.

Gerekirse Windows Server AD şemasını genişletin. Microsoft Entra tarafından gereken her kullanıcı özniteliği ve windows Server AD kullanıcı şemasının parçası olmayan uygulamalarınız için yerleşik bir Windows Server AD kullanıcı uzantısı özniteliği seçmeniz gerekir. Veya Windows Server AD'nin bu özniteliği barındıracak bir yeri olması için Windows Server AD şemasını genişletmeniz gerekir. Bu gereksinim, bir çalışanın katılma tarihi ve izin tarihi gibi otomasyon için kullanılan öznitelikleri de içerir.

Örneğin, bazı kuruluşlar öznitelikleri

extensionAttribute1extensionAttribute2ve bu özellikleri barındırmak için kullanabilir. Yerleşik uzantı özniteliklerini kullanmayı seçerseniz, bu özniteliklerin Windows Server AD'nin diğer LDAP tabanlı uygulamaları veya Microsoft Entra Id ile tümleştirilmiş uygulamalar tarafından zaten kullanılmadığından emin olun. Diğer kuruluşlar, gibicontosoWorkerIdkendi gereksinimlerine özgü adlarla yeni Windows Server AD öznitelikleri oluşturur.Mevcut Windows Server AD kullanıcılarının İk kaynağıyla bağıntı için gerekli özniteliklere sahip olduğunu onaylayın. Windows Server AD'de çalışanlara karşılık gelen mevcut kullanıcılarınız olabilir. Bu kullanıcıların, değeri benzersiz olan ve bu çalışanlar için yetkili kayıt kaynağı sistemindeki bir özelliğe karşılık gelen bir özniteliği olmalıdır.

Örneğin, bazı kuruluşlar Windows Server AD gibi

employeeIdbir öznitelik kullanır. Bu özniteliğe sahip olmayan kullanıcılar varsa, sonraki tümleştirme sırasında bunlar dikkate alınamayabilir. Ardından otomatik sağlama, Windows Server AD'de yinelenen kullanıcıların oluşturulmasına neden olur. Bir kullanıcı ayrıldığında, özgün kullanıcılar güncelleştirilmez veya kaldırılmaz. Şunları kullanabilirsiniz:- Active Directory kapsayıcısındaki tüm kullanıcıları almak için etki alanına katılmış bir bilgisayarda komutuyla

Get-ADUserPowerShell işlem hattı. where-objectgibi{$_.employeeId -eq $null}bir filtreyle özniteliği eksik olan kullanıcılara filtre uygulamak için komutu.- Sonuçta

export-csvelde edilen kullanıcıları CSV dosyasına dışarı aktarma komutu.

Bu özniteliği eksik olan çalışanlara hiçbir kullanıcının karşılık vermediğinden emin olun. Varsa, devam etmeden önce eksik özniteliği eklemek için bu kullanıcıları Windows Server AD'de düzenlemeniz gerekir.

- Active Directory kapsayıcısındaki tüm kullanıcıları almak için etki alanına katılmış bir bilgisayarda komutuyla

Microsoft Entra Id şemasını genişletin ve Windows Server AD şemasından Microsoft Entra ID kullanıcı şemasına eşlemeleri yapılandırın. Microsoft Entra Connect Sync kullanıyorsanız, Microsoft Entra Connect Sync: Dizin uzantıları'ndaki adımları gerçekleştirerek Microsoft Entra Id kullanıcı şemasını özniteliklerle genişletin. Windows Server AD öznitelikleri için Microsoft Entra Connect Eşitleme eşlemelerini bu özniteliklerle yapılandırın.

Microsoft Entra Cloud Sync kullanıyorsanız Microsoft Entra Cloud Sync dizin uzantılarındaki adımları ve özel öznitelik eşlemesini gerçekleştirerek Microsoft Entra Id kullanıcı şemasını gerekli diğer özniteliklerle genişletin. Windows Server AD öznitelikleri için Microsoft Entra Cloud Sync eşlemelerini bu özniteliklerle yapılandırın. Yaşam Döngüsü İş Akışları için gereken öznitelikleri eşitlediğinizden emin olun.

Windows Server AD'den Microsoft Entra Id'ye eşitleme işleminin tamamlanmasını bekleyin. Windows Server AD'den daha fazla öznitelik sağlamak için eşlemelerde değişiklik yaptıysanız, kullanıcıların Microsoft Entra Id gösteriminin Windows Server AD'den tam öznitelik kümesine sahip olması için, kullanıcılar için bu değişikliklerin Windows Server AD'den Microsoft Entra Id'ye geçmesini bekleyin.

Microsoft Entra Cloud Sync kullanıyorsanız, Microsoft Entra Cloud Sync'i temsil eden hizmet sorumlusunun eşitleme işini alarak eşitleme durumunun özelliğini izleyebilirsiniz

steadyStateLastAchievedTime. Hizmet sorumlusu kimliğiniz yoksa bkz. Eşitleme şemasını görüntüleme.Windows Server AD'de gerekli kapsayıcıları oluşturun. Kullanıcıları etki alanındaki kuruluş birimlerine sağlayacaksanız, sağlama aracısını etkinleştirmeden önce bu kapsayıcıların

organizationalUnitmevcut olduğundan emin olun.

Microsoft Entra Id kullanıcı şemasını güncelleştirme

Windows Server AD kullanıyorsanız, Windows Server AD'den eşlemeleri yapılandırmanın bir parçası olarak Microsoft Entra ID kullanıcı şemasını zaten genişletmişsinizdir. Bu adım tamamlandıysa sonraki bölüme geçin.

Windows Server AD kullanmıyorsanız, Microsoft Entra Id kullanıcı şemasını genişletmek için bu bölümdeki adımları izleyin.

Microsoft Entra şema uzantılarını tutmak için bir uygulama oluşturun. Windows Server AD'den eşitlenmemiş kiracılar için şema uzantıları yeni bir uygulamanın parçası olmalıdır. Henüz yapmadıysanız şema uzantılarını temsil eden bir uygulama oluşturun. Bu uygulamada atanmış kullanıcı yok.

Kayıt sistemiyle bağıntı özniteliğini tanımlayın. Microsoft Entra Id'de çalışanlara karşılık gelen mevcut kullanıcılarınız olabilir. Daha sonra bu kullanıcıların değeri benzersiz olan ve bu çalışanlar için yetkili kayıt kaynağı sistemindeki bir özelliğe karşılık gelen bir özniteliği olmalıdır.

Örneğin, bazı kuruluşlar Microsoft Entra Id kullanıcı şemalarını bu amaçla yeni bir özniteliği olacak şekilde genişletir. Bu amaçla henüz bir öznitelik oluşturmadıysanız, bunu bir sonraki adıma öznitelik olarak ekleyin.

Yeni öznitelikler için Microsoft Entra Id kullanıcı şemasını genişletin. Microsoft Entra Id kullanıcı şemasının parçası olmayan SAP uygulamaları için gereken her öznitelik için dizin şeması uzantıları oluşturun. Bu öznitelikler, Microsoft Entra'nın kullanıcılar hakkında daha fazla veri depolaması için bir yol sağlar. Uzantı özniteliği oluşturarak şemayı genişletebilirsiniz.

Microsoft Entra Id'deki kullanıcıların İk kaynağındaki çalışan kayıtlarıyla ilişkilendirilebildiğinden emin olun

Microsoft Entra Id'de çalışanlara karşılık gelen mevcut kullanıcılarınız olabilir. Daha sonra bu kullanıcıların değeri benzersiz olan ve bu çalışanlar için yetkili kayıt kaynağı sistemindeki bir özelliğe karşılık gelen bir özniteliği olmalıdır.

Örneğin, bazı kuruluşlar Microsoft Entra Id kullanıcı şemalarını bu amaçla yeni bir özniteliği olacak şekilde genişletebilir. Bu özniteliğe sahip olmayan kullanıcılar varsa, sonraki tümleştirme sırasında bunlar dikkate alınamayabilir. Ardından otomatik sağlama, Windows Server AD'de yinelenen kullanıcıların oluşturulmasına neden olur. Bir kullanıcı ayrıldığında, özgün kullanıcılar güncelleştirilmez veya kaldırılmaz.

Kullanıcıları Microsoft Entra Id'den alın. Bir çalışanı temsil eden Microsoft Entra Id'de bulunan tüm kullanıcıların bağıntılı olabilmesi için bir özniteliği olduğundan emin olun. Genellikle, Microsoft Entra ID'deki birkaç kullanıcı yetkili kayıt kaynağı sisteminizdeki çalışanlara karşılık gelmez. Bu kullanıcılar arasında acil durum yönetim erişimi için kıracak hesap, BT satıcıları için hesaplar ve işletme konukları yer alır. Kullanıcıların geri kalanı, bağıntı için kullanılacak benzersiz değere sahip bir özniteliğine sahip olmalıdır.

Bazı kullanıcılar bağıntılı değilse, güncelleştirmeler ve sağlamaları kaldırılmış olabilir. Microsoft Entra yinelenen kullanıcılar bile oluşturabilir. Örneğin, tüm üye kullanıcıların (break-glass hesabı dışında) bir

employeeidözniteliği olması gerekiyorsa, bu kullanıcıları aşağıdaki betike benzer bir PowerShell komut işlem hattıyla tanımlayabilirsiniz:$u = get-mguser -all -property id,displayname,userprincipalname,usertype,employeeid | Where-Object {$_.UserType -ne 'Guest' -and $_.EmployeeId -eq $null}

Kimlik idaresi özellikleri için önkoşulları ayarlama

Microsoft Entra yetkilendirme yönetimi veya Microsoft Entra Yaşam Döngüsü İş Akışları gibi bir Microsoft Entra Id idare özelliğine ihtiyacınız olduğunu belirlediyseniz, çalışanları Microsoft Entra ID'ye kullanıcı olarak eklemeden önce bu özellikleri dağıtın.

Gerekirse kullanım koşulları belgesini karşıya yükleyin. Kullanıcıların bir uygulamaya erişebilmeleri için kullanım koşullarını kabul etmelerini istiyorsanız, koşullu erişim ilkesine eklenebilmesi için kullanım koşulları belgesini oluşturun ve karşıya yükleyin.

Gerekirse bir katalog oluşturun. Varsayılan olarak, bir yönetici Microsoft Entra yetkilendirme yönetimiyle ilk etkileşim kurduğunda, varsayılan katalog otomatik olarak oluşturulur. Ancak, yönetilen uygulamalar için erişim paketleri belirlenmiş bir katalogda olmalıdır. Microsoft Entra yönetim merkezinde katalog oluşturmak için Katalog oluşturma bölümündeki adımları izleyin.

PowerShell kullanarak katalog oluşturmak için Microsoft Entra Id kimlik doğrulaması ve Katalog oluşturma bölümlerindeki adımları izleyin.

Bir birleştirici iş akışı oluşturun. Microsoft Entra Id'ye gelen sağlamayı yapılandırıyorsanız, yeni çalışanlar için Geçici Erişim Geçişi verme göreviyle bir Yaşam Döngüsü İş Akışı birleştiricisi iş akışı yapılandırın.

Oturum açmaları engelleyen bir terk eden iş akışı oluşturun. Microsoft Entra Yaşam Döngüsü İş Akışları'nda, kullanıcıların oturum açmasını engelleyen bir görevle bir terk eden iş akışı yapılandırın. Bu iş akışı isteğe bağlı olarak çalıştırılabilir. Çalışanların zamanlanan izin tarihinden sonra oturum açmalarını engellemek için kayıt kaynaklarından gelen sağlamayı yapılandırmadıysanız, bu çalışanların zamanlanmış izin tarihlerinde çalışacak bir izin iş akışı yapılandırın.

Kullanıcı hesaplarını silmek için bir terk eden iş akışı oluşturun. İsteğe bağlı olarak, kullanıcıyı silmek için bir görevle bir terk eden iş akışı yapılandırın. Bu iş akışını, çalışanın zamanlanan izin tarihinden sonra 30 veya 90 gün gibi belirli bir süre çalışacak şekilde zamanlayın.

Microsoft Entra Id'deki kullanıcıları İk kaynağındaki çalışan kayıtlarına bağlama

Bu bölümde, Microsoft Entra ID'yi SAP SuccessFactors ile kayıt İk kaynak sistemi olarak tümleştirme işlemi gösterilmektedir.

Kayıt sistemini bir hizmet hesabıyla yapılandırın ve Microsoft Entra Id için uygun izinleri verin. SAP SuccessFactors kullanıyorsanız Tümleştirme için SuccessFactors'ı yapılandırma bölümündeki adımları izleyin.

Kayıt sisteminizden Windows Server AD veya Microsoft Entra ID'ye gelen eşlemeleri yapılandırın. SAP SuccessFactors kullanıyorsanız ve kullanıcıları Windows Server AD ve Microsoft Entra ID'ye hazırlarsanız SuccessFactors'tan Active Directory'ye kullanıcı sağlamayı yapılandırma bölümündeki adımları izleyin.

SAP SuccessFactors kullanıyorsanız ve Windows Server AD'de sağlama kullanmıyorsanız, SuccessFactors'tan Microsoft Entra Id'ye kullanıcı sağlamayı yapılandırma bölümündeki adımları izleyin.

Eşlemeleri yapılandırırken, Windows Server AD özniteliği için bu özniteliği veya bağıntı için kullanılan Microsoft Entra Id kullanıcı özniteliğini kullanarak Nesneleri eşleştir ile bir eşleme yapılandırdığınızdan emin olun. Ayrıca, çalışan katılımı ve bırakma tarihleri için gerekli öznitelikler için eşlemeleri ve İk kaynağından kaynaklanan hedef uygulamaların gerektirdiği tüm öznitelikleri yapılandırın.

Kayıt sisteminden ilk gelen sağlamayı gerçekleştirin. SAP SuccessFactors kullanıyorsanız ve kullanıcıları Windows Server AD ve Microsoft Entra ID'ye sağlıyorsanız Sağlamayı etkinleştirme ve başlatma bölümündeki adımları izleyin. SAP SuccessFactors kullanıyorsanız ve Windows Server AD'de sağlama kullanmıyorsanız Sağlamayı etkinleştirme ve başlatma bölümündeki adımları izleyin. Büyük bulut İk uygulaması kiracıları (>30.000 kullanıcı) için ilk döngüyü ilk döngü planında açıklandığı gibi aşamalı aşamalarda çalıştırın.

Kayıt sisteminden ilk eşitlemenin tamamlanmasını bekleyin. SAP SuccessFactors'tan Windows Server AD'ye veya Microsoft Entra Id'ye eşitlediyseniz, dizinle ilk eşitleme tamamlandıktan sonra Microsoft Entra, Microsoft Entra yönetim merkezindeki SAP SuccessFactors uygulamasının Sağlama sekmesindeki denetim özeti raporunu güncelleştirir.

Windows Server AD'ye sağlamayı kullanıyorsanız, Windows Server AD'de oluşturulan yeni kullanıcıların veya Windows Server AD'de güncelleştirilen kullanıcıların Windows Server AD'den Microsoft Entra Id'ye eşitlenmesini bekleyin. Windows Server AD'deki kullanıcılar için yapılan değişikliklerin Microsoft Entra Id'ye geçmesini bekleyin, böylece kullanıcıların Microsoft Entra ID gösterimi, Windows Server AD'den tüm kullanıcı ve özniteliklerine sahip olur.

Microsoft Entra Cloud Sync kullanıyorsanız, Microsoft Entra Cloud Sync'i temsil eden hizmet sorumlusunun eşitleme işini alarak eşitleme durumunu izleyebilirsiniz

steadyStateLastAchievedTime. Hizmet sorumlusu kimliğiniz yoksa bkz. Eşitleme şemasını görüntüleme.Kullanıcıların Microsoft Entra Id'ye sağlanmış olduğundan emin olun. Bu noktada, kullanıcıların hedef uygulamaların gerektirdiği özniteliklerle Microsoft Entra ID'de mevcut olması gerekir. Örneğin, kullanıcıların ,

surnameveemployeeIDözniteliklerine sahipgivennameolmasını isteyebilirsiniz. Belirli öznitelikleri olan veya öznitelikleri eksik olan kullanıcıların sayısını görüntülemek için aşağıdaki betiklere benzer PowerShell komutlarını kullanabilirsiniz:$u = get-mguser -all -property id,displayname,userprincipalname,usertype,givenname,surname,employeeid $u2 = $u | where-object {$_.usertype -ne 'Guest' -and $_.employeeid -ne $null} $u2c = $u2.Count write-output "member users with employeeID attribute: $u2c" $u3 = $u| Where-Object {$_.UserType -ne 'Guest' -and ($_.EmployeeId -eq $null -or $_.GivenName -eq $null -or $_.Surname -eq $null)} $u3c = $u3.Count write-output "member users missing employeeID, givenname or surname attributes: $u3c"Microsoft Entra Id'de beklenmeyen, birbiriyle ilgisiz hesap olmadığından emin olun. Genellikle, Microsoft Entra ID'deki birkaç kullanıcı yetkili kayıt kaynağı sisteminizdeki çalışanlara karşılık gelmez. Acil durum yönetim erişimi için kıracak hesap, BT satıcıları için hesaplar ve iş konukları dahildir.

Ancak, Microsoft Entra'da geçerli çalışanların hesaplarına benzeyen ancak bir çalışan kaydıyla eşitlenmemiş yalnız bırakılmış hesaplar da olabilir. Yalnız bırakılmış hesaplar, artık İk sisteminde olmayan eski çalışanlardan kaynaklanabilir. Bunlar eşleşen hatalardan da gelebilir. Ya da adını değiştiren veya yeniden işe alınan bir kişi gibi veri kalitesi sorunlarından kaynaklanabilir.

Kayıt akışının yukarı akış sistemindeki birleştirme, güncelleştirme ve bırakma etkinliklerini Microsoft Entra'ya doğru şekilde test edin. Daha fazla bilgi için bkz . plan testi.

Kullanıcılara ve uygulamalara erişim hakları sağlayın ve bu uygulamalarda oturum açmalarını sağlayın

Artık kullanıcılar Microsoft Entra Id'de var olduğuna göre, sonraki bölümlerde bunları hedef uygulamalara sağlarsınız.

SAP Cloud Identity Services'a kullanıcı sağlama

Bu bölümdeki adımlar, Microsoft Entra Id'den SAP Cloud Identity Services'e sağlamayı yapılandırıyor. Varsayılan olarak, SAP Cloud Identity Services'a kullanıcıları otomatik olarak sağlamak ve sağlamasını kaldırabilmek için Microsoft Entra Id'yi ayarlayın. Daha sonra bu kullanıcılar SAP Cloud Identity Services'da kimlik doğrulaması yapabilir ve SAP Cloud Identity Services ile tümleştirilmiş diğer SAP iş yüklerine erişebilir. SAP Cloud Identity Services, yerel kimlik dizininden diğer SAP uygulamalarına hedef sistemler olarak sağlamayı destekler.

Alternatif olarak, SAP Cloud Identity Services'ı Microsoft Entra Id'den okuyacak şekilde yapılandırabilirsiniz. Kullanıcıları ve isteğe bağlı olarak Microsoft Entra Id'den grupları okumak için SAP Cloud Identity Services kullanıyorsanız SAP Cloud Identity Services'ı yapılandırma hakkındaki SAP kılavuzunu izleyin. Ardından sonraki bölüme geçin.

SAP Cloud Identity Services kullanmıyorsanız sonraki bölüme geçin.

YÖNETICI izinlerine sahip SAP Cloud Identity Services'da kullanıcı hesabı olan bir SAP Cloud Identity Services kiracınız olduğundan emin olun.

Hazırlama için SAP Cloud Identity Services'i ayarlayın. SAP Cloud Identity Services Yönetici Konsolunuzda oturum açın ve SAĞLAMA için SAP Cloud Identity Services'ı ayarlama bölümündeki adımları izleyin.

Galeriden SAP Cloud Identity Services ekleyin ve SAP Cloud Identity Services'e otomatik kullanıcı sağlamayı yapılandırın. Galeriden SAP Cloud Identity Services ekleme ve SAP Cloud Identity Services'a otomatik kullanıcı sağlamayı yapılandırma bölümlerindeki adımları izleyin.

Microsoft Entra Id'den SAP Cloud Identity Services'a bir test kullanıcısı sağlayın. Microsoft Entra ID'den SAP Cloud Identity Services'e yeni bir test kullanıcısı sağlama bölümündeki adımları izleyerek sağlama tümleştirmesinin hazır olduğunu doğrulayın.

Hem Microsoft Entra hem de SAP Cloud Identity Services içindeki mevcut kullanıcıların bağıntılı olduğundan emin olun. Microsoft Entra ID'deki kullanıcıları SAP Cloud Identity Services'da bulunan kullanıcılarla karşılaştırmak için şu bölümlerdeki adımları izleyin:

Sap Cloud Identity Services'ın mevcut kullanıcılarını Microsoft Entra Id'de uygulamaya atayın. Microsoft Entra Id'de SAP Cloud Identity Services uygulamasına kullanıcı atama bölümündeki adımları izleyin. Bu adımlarda şunları yapmalısınız:

- Sağlamanın karantinaya alınmaması için sağlama sorunlarını giderin.

- SAP Cloud Identity Services'da mevcut olan ve Microsoft Entra Id'de uygulamaya henüz atanmamış kullanıcıları denetleyin.

- Kalan kullanıcıları atayın.

- İlk eşitlemeyi izleyin.

Microsoft Entra Id'den SAP Cloud Identity Services'a eşitlemeyi bekleyin. Uygulamaya atanan tüm kullanıcılar sağlanana kadar bekleyin. İlk döngü 20 dakika ile birkaç saat arasında sürer. Zamanlama, Microsoft Entra dizininin boyutuna ve sağlama kapsamındaki kullanıcı sayısına bağlıdır. SAP Cloud Identity Services'i temsil eden hizmet sorumlusunun eşitleme işini alarak eşitleme durumunun özelliğini izleyebilirsiniz

steadyStateLastAchievedTime.Sağlama hatalarını denetleyin. Microsoft Entra yönetim merkezi veya Graph API'leri aracılığıyla sağlama günlüğünü denetleyin. Günlüğü Hata durumuna göre filtreleyin.

hata koduyla

DuplicateTargetEntriesilgili hatalar varsa, bu kod sağlama eşleştirme kurallarınızda bir belirsizlik olduğunu gösterir. Her Microsoft Entra kullanıcısının bir uygulama kullanıcısı ile eşleştiğinden emin olmak için Microsoft Entra kullanıcılarını veya eşleştirme için kullanılan eşlemeleri güncelleştirmeniz gerekir. Ardından günlüğü Oluştur eylemine ve Atlandı durumuna göre filtreleyin.Kullanıcılar *

NotEffectivelyEntitledkoduylaSkipReasonatlandıysa, bu günlük olayı Kullanıcı hesabı durumu Devre Dışı olduğundan Microsoft Entra Kimliği'ndeki kullanıcı hesaplarının eşleşmediğini gösterebilir.SAP Cloud Identity Services'daki kullanıcıları Microsoft Entra Id'deki kullanıcılarla karşılaştırın. SAP Cloud Identity Services kullanıcılarını SAP Cloud Identity Services'ten yeniden dışarı aktarmak için mevcut SAP Cloud Identity Services kullanıcılarının gerekli eşleşen özniteliklere sahip olduğundan emin olun bölümündeki adımları yineleyin. Ardından, dışarı aktarılan kullanıcıların SAP uygulamaları için gerekli özelliklere sahip olup olmadığını denetleyin. PowerShell

where-objectkomutunu kullanarak kullanıcı listesini, gibi{$_.employeeId -eq $null}bir filtreyle yalnızca özniteliği eksik olan kullanıcılara göre filtreleyebilirsiniz.Microsoft Entra'dan SAP Cloud Identity Services'a federasyon SSO'sundan yapılandırın. SAP Cloud Identity Services için SAML tabanlı SSO'yu etkinleştirin. SAP Cloud Identity Services çoklu oturum açma öğreticisinde sağlanan yönergeleri izleyin.

Uygulama web uç noktasını uygun koşullu erişim ilkesinin kapsamına getirin. Aynı idare gereksinimlerine tabi başka bir uygulama için oluşturulmuş bir koşullu erişim ilkeniz olabilir. Ardından, çok sayıda ilkeye sahip olmaması için bu ilkeyi bu uygulama için de geçerli olacak şekilde güncelleştirebilirsiniz.

Güncelleştirmeleri yaptıktan sonra beklenen ilkelerin uygulandığından emin olun. Koşullu erişim durum aracına sahip bir kullanıcıya hangi ilkelerin uygulanacağını görebilirsiniz.

Test kullanıcısının SAP uygulamalarına bağlanabildiğini doğrulayın. Uygulama SSO'sunu test etmek için Microsoft Uygulamalarım kullanabilirsiniz. Bir test kullanıcısının SAP Cloud Identity Services uygulamasına atandığından ve Microsoft Entra ID'den SAP Cloud Identity Services'a sağlandığından emin olun. Ardından, Microsoft Entra'da bu kullanıcı olarak oturum açın ve adresine

myapps.microsoft.comgidin.Uygulamalarım SAP Cloud Identity Services kutucuğunu seçtiğinizde, tümleştirmeyi hizmet sağlayıcısı (SP) modunda yapılandırdıysanız, oturum açma akışını başlatmaya yönelik uygulama oturum açma sayfasına yönlendirilirsiniz. Kimlik sağlayıcısı (IDP) modunda yapılandırdıysanız, SSO'nun ayarlandığı SAP Cloud Identity Services'da otomatik olarak oturum açarsınız.

SAP ECC'ye kullanıcı sağlama

Artık kullanıcıları Microsoft Entra Id'de kullandığınıza göre, bunları şirket içi SAP'ye sağlayabilirsiniz.

SAP ECC kullanmıyorsanız sonraki bölüme geçin.

Sağlamayı yapılandırın. Kullanıcıları NetWeaver AS ABAP 7.0 veya üzeri sürümlerle SAP ECC'ye sağlamak için Microsoft Entra Kimliğini Yapılandırma başlığındaki yönergeleri izleyin.

Microsoft Entra Id'den SAP ECC'ye eşitlemeyi bekleyin. SAP ECC uygulamasına atanan tüm kullanıcıların sağlanmasını bekleyin. İlk döngü 20 dakika ile birkaç saat arasında sürer. Zamanlama, Microsoft Entra dizininin boyutuna ve sağlama kapsamındaki kullanıcı sayısına bağlıdır. Hizmet sorumlusunun

steadyStateLastAchievedTimeeşitleme işini alarak eşitleme durumunun özelliğini izleyebilirsiniz.Sağlama hatalarını denetleyin. Microsoft Entra yönetim merkezi veya Graph API'leri aracılığıyla sağlama günlüğünü denetleyin. Günlüğü Hata durumuna göre filtreleyin.

hata koduyla

DuplicateTargetEntriesilgili hatalar varsa, bu günlük olayı sağlama eşleştirme kurallarınızda bir belirsizlik olduğunu gösterir. Her Microsoft Entra kullanıcısının bir uygulama kullanıcısı ile eşleştiğinden emin olmak için Microsoft Entra kullanıcılarını veya eşleştirme için kullanılan eşlemeleri güncelleştirmeniz gerekir. Ardından günlüğü Oluştur eylemine ve Atlandı durumuna göre filtreleyin.Kullanıcılar koduyla

SkipReasonNotEffectivelyEntitledatlandıysa, bu kod Microsoft Entra Id'deki kullanıcı hesaplarının, kullanıcı hesabı durumu Devre Dışı olduğundan eşleşmediğini gösterebilir.SAP ECC'deki kullanıcıları Microsoft Entra ID'deki kullanıcılarla karşılaştırın. SAP ECC'ye sağlama için sağlama aracısını barındıran Windows Server'da Windows hizmetini yeniden başlatın

Microsoft ECMA2Host. Hizmet yeniden başlatıldığında, SAP ECC'den kullanıcıların tam içeri aktarmasını gerçekleştirir.Microsoft Entra'dan SAP'ye federasyon SSO'sundan yapılandırın. SAP uygulamaları için SAML tabanlı SSO'yu etkinleştirin. SAP NetWeaver kullanıyorsanız SAP NetWeaver SSO öğreticisinde sağlanan yönergeleri izleyin.

Uygulama web uç noktasını uygun koşullu erişim ilkesinin kapsamına getirin. Aynı idare gereksinimlerine tabi başka bir uygulama için oluşturulmuş bir koşullu erişim ilkeniz olabilir. Ardından, çok sayıda ilkeye sahip olmaması için bu ilkeyi bu uygulama için de geçerli olacak şekilde güncelleştirebilirsiniz.

Güncelleştirmeleri yaptıktan sonra beklenen ilkelerin uygulandığından emin olun. Koşullu erişim durum aracına sahip bir kullanıcıya hangi ilkelerin uygulanacağını görebilirsiniz.

Test kullanıcılarının sağlanabildiğini doğrulayın ve SAP NetWeaver'da oturum açın. Koşullu erişim yapılandırıldıktan sonra kullanıcıların oturum açabilmesini sağlamak için SSO Testi bölümündeki yönergeleri izleyin.

SuccessFactors ve diğer uygulamalara sağlamayı yapılandırma

Microsoft Entra'yı, iş e-postası da dahil olmak üzere Microsoft Entra Id'den SAP SuccessFactors Employee Central'a belirli öznitelikler yazacak şekilde yapılandırabilirsiniz. Daha fazla bilgi için bkz . Microsoft Entra ID'de SAP SuccessFactors geri yazmayı yapılandırma.

Microsoft Entra, OpenID Connect, SAML, SCIM, SQL, LDAP, SOAP ve REST gibi standartları kullanan uygulamalar da dahil olmak üzere diğer birçok uygulamaya da sağlama yapabilir. Daha fazla bilgi için bkz . Uygulamaları Microsoft Entra ID ile tümleştirme.

Microsoft Entra'da kullanıcılara gerekli uygulama erişim haklarını atama

Yapılandırdığınız kiracı, SAP uygulama erişimi için özel olarak yapılandırılmış tamamen yalıtılmış bir kiracı değilse, kiracıdaki herkesin SAP uygulamalarına erişmesi pek olası değildir. Kiracıdaki SAP uygulamaları, uygulamaya yalnızca uygulama rolü ataması olan kullanıcıların uygulamaya sağlanması ve Microsoft Entra Id'den bu uygulamada oturum açabilmesi için yapılandırılır.

Bir uygulamaya atanan kullanıcılar Microsoft Entra Id'de güncelleştirildikçe, bu değişiklikler otomatik olarak bu uygulamaya sağlanır.

Microsoft Entra Kimlik Yönetimi varsa, MICROSOFT Entra Id'de SAP Cloud Identity Services veya SAP ECC için uygulama rolü atamalarında yapılan değişiklikleri otomatikleştirebilirsiniz. Kişiler kuruluşa katıldığında veya rolleri terk ettikçe ya da değiştirerek atamaları eklemek veya kaldırmak için otomasyonu kullanabilirsiniz.

Mevcut atamaları gözden geçirin. İsteğe bağlı olarak, uygulama rolü atamalarının tek seferlik erişim gözden geçirmesini gerçekleştirin. Bu gözden geçirme tamamlandığında, erişim gözden geçirmesi artık gerekli olmayan atamaları kaldırır.

Uygulama rolü atamalarını güncel tutmak için işlemi yapılandırın. Microsoft Entra yetkilendirme yönetimi kullanıyorsanız, SAP bulut kimlik hizmetlerini veya SAP ECC'yi temsil eden uygulamaya atamaları yapılandırmak için PowerShell kullanarak tek bir role sahip bir uygulama için yetkilendirme yönetiminde erişim paketi oluşturma konusuna bakın.

Bu erişim paketinde, kullanıcılar istediklerinde erişim atanacak ilkelere sahip olabilirsiniz. Atamalar yönetici tarafından, kurallara göre otomatik olarak yapılabilir veya Yaşam Döngüsü İş Akışları aracılığıyla oluşturulabilir.

Microsoft Entra Kimlik Yönetimi yoksa, her kullanıcıyı Microsoft Entra yönetim merkezinde uygulamaya atayabilirsiniz. Uygulamaya PowerShell cmdlet'i New-MgServicePrincipalAppRoleAssignedToaracılığıyla tek tek kullanıcılar atayabilirsiniz.

Kimlik bilgilerini yeni oluşturulan Microsoft Entra kullanıcılarına veya Windows Server AD kullanıcılarına dağıtma

Bu noktada, tüm kullanıcılar Microsoft Entra Id'de bulunur ve ilgili SAP uygulamalarına sağlanır. Windows Server AD veya Microsoft Entra Id'de daha önce mevcut olmayan çalışanlar için bu işlem sırasında oluşturulan tüm kullanıcılar yeni kimlik bilgileri gerektirir.

Microsoft Entra gelen sağlama, Windows Server AD'de kullanıcı oluşturuyorsa, yeni oluşturulan kullanıcılar için Windows Server AD ilk kimlik bilgilerini dağıtın. Get-MgAuditLogProvisioning komutunu kullanarak Windows Server AD ile Microsoft Entra etkileşimlerinin olay listesini alabilirsiniz.

Etki alanına katılmış bir bilgisayarda parametresiyle

-Resetkomutunu kullanarakSet-ADAccountPasswordbir kullanıcı için yeni bir Windows Server AD parolası ayarlayabilirsiniz. Ardından, kullanıcının bir sonraki oturum açmada yeni bir parola seçmesini istemek için parametresiyle komutunu-ChangePasswordAtLogonkullanınSet-ADUser.Microsoft Entra gelen sağlama, Microsoft Entra Id'de kullanıcı oluşturuyorsa, yeni oluşturulan kullanıcılar için Microsoft Entra Id ilk kimlik bilgilerini dağıtın. Get-MgAuditLogDirectoryAudit komutuyla, gibi

Get-MgAuditLogDirectoryAudit -Filter "category eq 'UserManagement' and activityDisplayName eq 'Add user' and result eq 'success' and activityDateTime+ge+2024-05-01" -allparametrelerle yeni oluşturulan kullanıcıların listesini alabilirsiniz.Bir kullanıcıya Geçici Erişim Geçişi oluşturmak için, Geçici Erişim Geçişi Oluşturma bölümünde gösterildiği gibi New-MgUserAuthenticationTemporaryAccessPassMethod ve Get-MgUserAuthenticationTemporaryAccessPassMethod komutlarını kullanabilirsiniz.

Kullanıcıların MFA'ya kaydolduğunu onaylayın. MFA'ya kayıtlı kullanıcılar hakkında PowerShell raporlama bölümündeki PowerShell komutlarını çalıştırarak MFA'ya kayıtlı olmayan kullanıcıları tanımlayabilirsiniz.

Herhangi bir kullanıcının geçici ilke dışlamalarına ihtiyacı varsa yinelenen bir erişim gözden geçirmesi oluşturun. Bazı durumlarda, her yetkili kullanıcı için koşullu erişim ilkelerini hemen zorunlu kılmak mümkün olmayabilir. Örneğin, bazı kullanıcılar uygun bir kayıtlı cihaza sahip olmayabilir. Bir veya daha fazla kullanıcıyı koşullu erişim ilkesinden dışlamak ve erişim izni vermek gerekiyorsa, koşullu erişim ilkelerinin dışında tutulan kullanıcı grubu için bir erişim gözden geçirmesi yapılandırın.

Kimlik akışlarını izleme

Uygulamalarınızla yapılandırılmış gelen ve giden sağlama özelliğine sahip olduğunuza göre, yetkili kayıt sistemlerinden hedef uygulamalara sürekli sağlamayı izlemek için Microsoft Entra'da otomasyonu kullanabilirsiniz.

Gelen sağlamayı izleme

Sağlama hizmeti tarafından gerçekleştirilen etkinlikler Microsoft Entra sağlama günlüklerine kaydedilir. Sağlama günlüklerine Microsoft Entra yönetim merkezinden erişebilirsiniz. Sağlama verilerinde kullanıcının adına veya kaynak sistemdeki veya hedef sistemdeki tanımlayıcıya göre arama yapabilirsiniz. Daha fazla bilgi için bkz . Sağlama günlükleri.

Windows Server AD'de değişiklikleri izleme

Windows Server denetim ilkesi önerilerinde açıklandığı gibi, Kullanıcı Hesabı Yönetimi başarı denetim olaylarının tüm etki alanı denetleyicilerinde etkinleştirildiğinden ve analiz için toplandığından emin olun.

Uygulama rolü atamalarını izleme

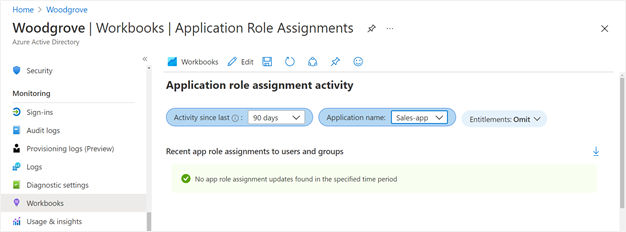

Microsoft Entra Id'yi denetim olaylarını Azure İzleyici'ye gönderecek şekilde yapılandırdıysanız, kullanıcıların erişimlerini nasıl aldığına ilişkin içgörüler elde etmek için Azure İzleyici çalışma kitaplarını kullanabilirsiniz.

Microsoft Entra yetkilendirme yönetimini kullanıyorsanız, Access Package Activity adlı çalışma kitabı belirli bir erişim paketiyle ilgili her olayı görüntüler.

Bir uygulamanın uygulama rolü atamalarında yapılan değişikliklerin erişim paketi atamaları nedeniyle oluşturulmamış olup olmadığını görmek için Uygulama rolü atama etkinliği adlı çalışma kitabını seçin. Yetkilendirme etkinliğini atla'yı seçerseniz, yalnızca yetkilendirme yönetimi tarafından yapılmayan uygulama rollerinde yapılan değişiklikler gösterilir. Örneğin, başka bir yönetici bir kullanıcıyı bir uygulama rolüne doğrudan atadıysa bir satır görürsünüz.

Giden sağlamayı izleme

Microsoft Entra ile tümleştirilmiş her uygulama için Eşitleme Ayrıntıları bölümünü kullanarak ilerleme durumunu izleyebilir ve sağlama etkinliği raporunun bağlantılarını izleyebilirsiniz. Raporda, uygulama üzerinde Microsoft Entra sağlama hizmeti tarafından gerçekleştirilen tüm eylemler açıklanır. Sağlama projesini Microsoft Graph API'leri aracılığıyla da izleyebilirsiniz.

Microsoft Entra sağlama günlüklerini okuma hakkında daha fazla bilgi için bkz . Otomatik kullanıcı hesabı sağlamada raporlama.

SSO'ları izleme

Bir uygulamada son 30 günlük oturum açma bilgilerini Microsoft Entra yönetim merkezindeki oturum açmalar raporunda veya Microsoft Graph aracılığıyla görüntüleyebilirsiniz. Oturum açma etkinliğini iki yıla kadar arşivleyebilmek için oturum açma günlüklerini Azure İzleyici'ye de gönderebilirsiniz.

Microsoft Entra Kimlik Yönetimi'de atamaları izleme

Microsoft Entra Kimlik Yönetimi kullanıyorsanız, Microsoft Entra Kimlik Yönetimi özelliklerini kullanarak kullanıcıların nasıl erişim sağladığını bildirebilirsiniz. Örneğin:

- Yönetici veya katalog sahibi, microsoft Entra yönetim merkezi, Microsoft Graph veya PowerShell aracılığıyla erişim paketi atamalarına sahip kullanıcıların listesini alabilir.

- Ayrıca denetim günlüklerini Azure İzleyici'ye gönderebilir ve Microsoft Entra yönetim merkezinde veya PowerShell aracılığıyla erişim paketinde yapılan değişikliklerin geçmişini görüntüleyebilirsiniz.

Bu senaryolar ve diğer kimlik idaresi senaryoları hakkında daha fazla bilgi için yetkilendirme yönetimi ilkelerini ve erişimi gerektiği gibi ayarlamayı izleme konusuna bakın.

İlgili içerik

- Ortamınızdaki uygulamalar için erişimi yönetme

- Kurumsal rol modelini Microsoft Entra Kimlik Yönetimi geçirerek erişimi yönetme

- Ortamınızdaki diğer uygulamalara erişimi idare etmek için kuruluş ilkeleri tanımlama

- SAP platformlarına ve uygulamalarına erişimin güvenliğini sağlamak için Microsoft Entra Id kullanma

- Azure'da SAP için kimlik ve idarenin temellerini keşfetme