Kimlik yönetimi senaryolarını SAP IDM'den Microsoft Entra'ya geçirme

SAP, iş uygulamalarına ek olarak, müşterilerinin SAP uygulamalarında kimlikleri korumalarına yardımcı olmak için SAP Cloud Identity Services ve SAP Identity Management (SAP IDM) dahil olmak üzere çeşitli kimlik ve erişim yönetimi teknolojileri sunar. Kuruluşların SAP R/3 dağıtımları için şirket içinde dağıttığı SAP IDM, geçmişte sağlanan kimlik ve erişim yönetimidir. SAP, SAP Kimlik Yönetimi için bakımı sona erdirir. SAP Kimlik Yönetimi kullanan kuruluşlar için Microsoft ve SAP, bu kuruluşların kimlik yönetimi senaryolarını SAP Identity Management'tan Microsoft Entra'ya geçirmeleri için rehberlik geliştirmek üzere işbirliği içindedir.

Kimlik modernleştirme, kuruluşun güvenlik duruşunun geliştirilmesi ve kullanıcılarının ve kaynaklarının kimlik tehditlerine karşı korunması için kritik ve önemli bir adımdır. Kullanıcı deneyimini geliştirmek ve operasyonel verimliliği iyileştirmek gibi daha güçlü bir güvenlik duruşu ötesinde önemli avantajlar sunabilen stratejik bir yatırımdır. Birçok kuruluşun yöneticileri, kimlik ve erişim yönetimi senaryolarının merkezini tamamen buluta taşımakla ilgilendiğini ifade etti. Bazı kuruluşlar artık şirket içi ortama sahip olmazken, diğerleri bulutta barındırılan kimliği ve erişim yönetimini kalan şirket içi uygulamaları, dizinleri ve veritabanlarıyla tümleştirir. Kimlik hizmetleri için bulut dönüşümü hakkında daha fazla bilgi için bkz . bulut dönüştürme duruşu ve buluta geçiş.

Microsoft Entra, kişileriniz, iş ortaklarınız ve müşterilerinize bulut ve şirket içi uygulamalara erişmek ve herhangi bir platformdan ve cihazdan işbirliği yapmak için tek bir kimlik sağlayan evrensel bir bulutta barındırılan kimlik platformu sunar. Bu belge, Kimlik ve Erişim Yönetimi (IAM) senaryolarını SAP Identity Management'tan Microsoft Entra bulutta barındırılan hizmetlere taşımaya yönelik geçiş seçenekleri ve yaklaşımları hakkında rehberlik sağlar ve yeni senaryolar geçirilmeye hazır hale geldikçe güncelleştirilecektir.

Microsoft Entra ve SAP ürün tümleştirmelerine genel bakış

Microsoft Entra, Microsoft Entra ID (eski adıyla Azure Active Directory) ve Microsoft Entra Kimlik Yönetimi gibi bir ürün ailesidir. Microsoft Entra Id , çalışanların ve konukların kaynaklara erişmek için kullanabileceği bulut tabanlı bir kimlik ve erişim yönetimi hizmetidir. Güçlü kimlik doğrulaması ve güvenli uyarlamalı erişim sağlar ve hem şirket içi eski uygulamalarla hem de binlerce hizmet olarak yazılım (SaaS) uygulamasıyla tümleştirerek sorunsuz bir son kullanıcı deneyimi sunar. Microsoft Entra Kimlik Yönetimi, kullanıcıların erişmesi gereken uygulamalarda kullanıcı kimliklerini otomatik olarak oluşturmaya ve iş durumu veya roller değiştikçe kullanıcı kimliklerini güncelleştirmeye ve kaldırmaya yönelik ek özellikler sunar.

Microsoft Entra, Microsoft Entra yönetim merkezi, myapps ve myaccess portalları dahil olmak üzere kullanıcı arabirimleri sağlar ve kimlik yönetimi işlemleri ve temsilcili son kullanıcı self hizmeti için bir REST API sağlar. Microsoft Entra ID, SuccessFactors, SAP ERP Central Component (SAP ECC) tümleştirmeleri içerir ve SAP Cloud Identity Services aracılığıyla S/4HANA ve diğer birçok SAP uygulamasında sağlama ve çoklu oturum açma sağlayabilir. Bu tümleştirmeler hakkında daha fazla bilgi için bkz . SAP uygulamalarınıza erişimi yönetme. Microsoft Entra, çoklu oturum açma ve sağlama için birçok uygulamayla doğrudan tümleştirmek için SAML, SCIM, SOAP ve OpenID Connect gibi standart protokoller de uygular. Microsoft Entra'da ayrıca Microsoft Entra Connect bulut eşitlemesi ve Microsoft Entra bulut hizmetlerini bir kuruluşun şirket içi uygulamalarına, dizinlerine ve veritabanlarına bağlamak için bir sağlama aracısı da dahil olmak üzere aracılar bulunur.

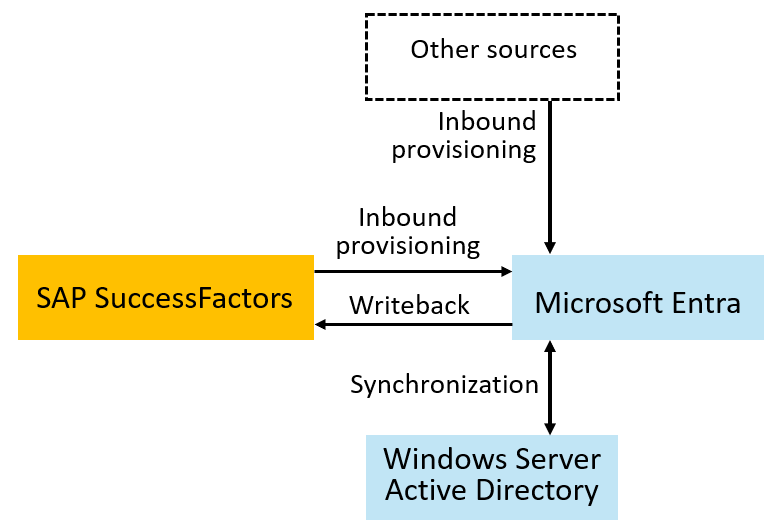

Aşağıdaki diyagramda, kullanıcı sağlama ve çoklu oturum açma için örnek bir topoloji gösterilmektedir. Bu topolojide çalışanlar SuccessFactors içinde temsil edilir ve Bir Windows Server Active Directory etki alanında, Microsoft Entra, SAP ECC ve SAP bulut uygulamalarında hesapları olmalıdır. Bu örnekte, Windows Server AD etki alanı olan bir kuruluş gösterilmektedir; ancak Windows Server AD gerekli değildir.

Kimlik yönetimi senaryolarının Microsoft Entra'ya geçişini planlama

SAP IDM'nin kullanıma sunulmasından bu yana, kimlik ve erişim yönetimi ortamı yeni uygulamalar ve yeni iş öncelikleriyle gelişti ve bu nedenle IAM kullanım örneklerini ele almak için önerilen yaklaşımlar günümüzde sap IDM için daha önce uygulanan kuruluşlardan farklı olacaktır. Bu nedenle kuruluşların senaryo geçişi için hazırlanmış bir yaklaşım planlamaları gerekir. Örneğin, bir kuruluş son kullanıcı self servis parola sıfırlama senaryosunu tek bir adım olarak geçirmeyi ve tamamlandıktan sonra sağlama senaryosunu taşımayı öncelik sırasına alabilir. Başka bir örnek için kuruluş, microsoft Entra özelliklerini önce mevcut kimlik yönetimi sistemi ve üretim kiracısıyla paralel olarak çalıştırılan ayrı bir hazırlama kiracısında dağıtmayı ve ardından senaryoların yapılandırmalarını hazırlama kiracısından üretim kiracısına tek tek getirmeyi ve bu senaryonun mevcut kimlik yönetim sisteminden yetkisini almayı seçebilir. Bir kuruluşun senaryolarını taşımayı seçme sırası, genel BT önceliklerine ve eğitim güncelleştirmesi gereken son kullanıcılar veya uygulama sahipleri gibi diğer paydaşlar üzerindeki etkisine bağlıdır. Kuruluşlar ayrıca şirket içi SAP teknolojisinden SuccessFactors, S/4HANA veya diğer bulut hizmetlerine kimlik yönetimi dışındaki diğer senaryoları taşıma gibi diğer BT modernleştirmelerinin yanı sıra IAM senaryosu geçişini de yapılandırabilir. Ayrıca bu fırsatı eski tümleştirmeleri, erişim haklarını veya rolleri temizlemek ve kaldırmak ve gerektiğinde birleştirmek için de kullanabilirsiniz.

Geçişinizi planlamaya başlamak için

- IAM modernleştirme stratejinizdeki geçerli ve planlı IAM kullanım örneklerini belirleyin.

- Bu kullanım örneklerinin gereksinimlerini analiz edin ve bu gereksinimleri Microsoft Entra hizmetlerinin özellikleriyle eşleştirin.

- Geçişi desteklemek için yeni Microsoft Entra özelliklerinin uygulanması için zaman çerçevelerini ve paydaşları belirleyin.

- Uygulamalarınızın çoklu oturum açma, kimlik yaşam döngüsü ve erişim yaşam döngüsü denetimlerini Microsoft Entra'ya taşıması için tam geçiş işlemini belirleyin.

SAP IDM geçişi büyük olasılıkla mevcut SAP uygulamalarıyla tümleştirmeler içereceği için, uygulama ekleme sırasını ve uygulamaların Microsoft Entra ile nasıl tümleştirileceğini belirlemeye yönelik SAP kaynakları ve hedefleri ile tümleştirme kılavuzunu gözden geçirin.

SAP uygulamalarıyla Microsoft Entra dağıtmak için hizmetler ve tümleştirme iş ortakları

İş ortakları, SAP S/4HANA gibi SAP uygulamalarıyla Microsoft Entra için planlama ve dağıtım konusunda da kuruluşunuza yardımcı olabilir. Müşteriler, Microsoft Çözüm İş Ortağı bulucusunda listelenen iş ortaklarının katılımını sağlayabilir veya aşağıdaki tabloda listelenen bu hizmetler ve tümleştirme iş ortakları arasından seçim yapabilir. Açıklamalar ve bağlantılı sayfalar iş ortakları tarafından sağlanır. Microsoft Entra'nın sap uygulamalarıyla dağıtılması için iletişim kurmak isteyebileceğiniz bir iş ortağını tanımlamak ve daha fazla bilgi edinmek için bu açıklamayı kullanabilirsiniz.

| Veri Akışı Adı | Açıklama |

|---|---|

| Accenture ve Avanade | "Accenture ve Avanade, Microsoft Güvenlik ve SAP Hizmetleri'nde küresel liderlerdir. Microsoft ve SAP becerilerimizin benzersiz birleşimiyle SAP IdM'den Microsoft Entra Id'ye geçişi anlamanıza ve başarıyla planlamanıza yardımcı olabilir. Teslim varlıklarımız ve uzmanlığımız sayesinde Avanade ve Accenture, daha az riskle hedeflerinize ulaşmak için geçiş projenizi hızlandırmanıza yardımcı olabilir. Accenture, Avanade'in geçiş yolculuğunda hem orta hem de büyük ölçekli kuruluşları destekleme konusunda derin deneyimiyle tamamlanan büyük küresel kuruluşlara yardımcı olmak için benzersiz bir konuma konumlandırıldı. Kapsamlı bilgi ve deneyimimiz SAP IdM'nin yerini alma yolculuğunuzu hızlandırmanıza yardımcı olurken, Microsoft Entra ID'ye yatırımınızı en üst düzeye çıkarmanıza da yardımcı olabilir." |

| Campana & Schott | "Campana & Schott, Avrupa ve ABD'de 600'den fazla çalışanı olan uluslararası bir yönetim ve teknoloji danışmanlığıdır. 30 yılı aşkın proje yönetimi ve dönüşüm deneyimini Microsoft teknolojileri, BT stratejisi ve BT kuruluşunda derinlemesine uzmanlıkla birleştiriyoruz. Microsoft Bulut için Microsoft Çözüm İş Ortağı olarak Microsoft 365, SaaS uygulamaları ve eski şirket içi uygulamalar için modern güvenlik sağlıyoruz." |

| DXC Teknolojisi | "DXC Teknolojisi, küresel şirketlerin görev açısından kritik sistemlerini ve operasyonlarını çalıştırmasına yardımcı olurken BT'yi modernleştirir, veri mimarilerini en iyi duruma getirir ve genel, özel ve hibrit bulutlar arasında güvenlik ve ölçeklenebilirlik sağlar. Microsoft ve SAP ile 30 yıldan fazla küresel stratejik ortaklıkla DXC, farklı sektörlerdeki SAP IDM uygulamalarında zengin deneyime sahiptir." |

| Edgile, wipro şirketi | "Bir Wipro Şirketi olan Edgile, değerli müşterilerimiz için kimlik ve erişim yönetimini (IDM) sorunsuz bir şekilde geçirmek için hem SAP hem de Microsoft 365 ile 25 yıllık uzmanlığa sahip. Microsoft Entra Launch İş Ortağı ve SAP Global Strategic Services İş Ortağı (GSSP) olarak IAM modernleştirme ve değişiklik yönetimi alanında öne çıkıyoruz. Edgile ve Wipro uzmanlarından oluşan ekibimiz benzersiz bir yaklaşım benimsiyor ve müşterilerimiz için başarılı bulut kimliği ve güvenlik dönüşümleri sağlıyor." |

| IB Çözümü | "IBsolution, 20 yılı aşkın bir geçmiş kaydıyla dünyanın en deneyimli SAP Kimlik Yönetimi danışmanlıklarından biridir. Stratejik bir yaklaşım ve önceden paketlenmiş çözümlerle şirket, SAP IdM'den SAP'nin en çok önerilen IdM ardılı Microsoft Entra Kimlik Yönetimi geçişinde müşterilere eşlik ediyor." |

| IBM Consulting | "IBM Consulting, Microsoft Güvenlik ve SAP dönüşüm hizmetlerinde küresel bir liderdir. Müşterilerimizin SAP IdM'den Microsoft Entra Id'ye geçişlerini destekleyecek şekilde iyi konumlandırıldık. Siber güvenlik, yapay zeka ve SAP hizmetlerindeki derin uzmanlıkla birlikte büyük küresel kurumsal müşterileri destekleme konusundaki bilgi ve deneyimimiz, kritik iş hizmetleri ve işlevlerinde en az kesintiyle sorunsuz bir geçiş yolculuğu sunmaya yardımcı olur." |

| KPMG | "KPMG ve Microsoft, kapsamlı bir kimlik idaresi teklifi sunarak ittifaklarını daha da güçlendiriyor. Kimlik idaresinin karmaşıklıklarında ustaca gezinerek, Microsoft Entra gelişmiş araçlarının KPMG Powered Enterprise ile birlikte kullanılması işlevsel dönüşümün yönlendirilmesine yardımcı olur. Bu sinerji hızlandırılmış dijital özellikler üretebilir, operasyonel verimliliği artırabilir, güvenliği güçlendirebilir ve uyumluluğu sağlayabilir." |

| ObjektKultur | "Objektkultur, uzun süreli bir Microsoft iş ortağı olarak, yenilikçi BT çözümlerinin danışmanlığı, geliştirilmesi ve operasyonları aracılığıyla iş süreçlerini dijital ortama aktarıyor. Microsoft Technologies içinde kimlik ve erişim yönetimi çözümleri uygulama ve uygulamaları tümleştirme konusunda derin bir deneyimle müşterilere aşamalı SAP IDM'den güçlü Microsoft Entra'ya sorunsuz bir şekilde rehberlik ederek bulutta güvenli, idare edilen ve kolaylaştırılmış bir kimlik ve erişim yönetimi sağlarız." |

| Patecco | "PATECCO, en son teknolojilere dayalı Kimlik ve Erişim Yönetimi çözümlerinin geliştirilmesi, desteklenmesi ve uygulanması konusunda uzmanlaşmış bir Alman BT danışmanlık şirketidir. IAM'de yüksek uzmanlık ve sektör liderleriyle ortaklıklar ile bankacılık, sigorta, ilaç, enerji, kimya ve hizmet gibi çeşitli sektörlerden müşterilere özel hizmetler sunmaktadır." |

| Protiviti | "Microsoft AI Bulut Çözümleri İş Ortağı ve SAP Gold İş Ortağı olarak Protiviti'nin Microsoft ve SAP çözümleri konusundaki uzmanlığı sektörde benzersizdir. Güçlü ortaklıklarımızı bir araya getirmek, müşterilerimize merkezi kimlik yönetimi ve rol idaresi için bir dizi kapsamlı çözüm sağlayacaktır." |

| PwC | "PwC'nin kimlik ve erişim yönetimi hizmetleri, SAP IDM'de dağıtılan mevcut yeteneklerinizi değerlendirmeye ve hedef gelecekteki durumunuzu ve vizyonunuzu Microsoft Entra Kimlik Yönetimi ile strateji haline getirmeye ve planlamaya kadar tüm yetenek aşamalarında yardımcı olabilir. PwC, canlı yayına geçtikten sonra ortamı yönetilen hizmet olarak da destekleyebilir ve çalıştırabilir." |

| SAP | "SAP IDM'nin tasarımı ve uygulanması konusunda kapsamlı bir deneyime sahip olan SAP Danışmanlık Ekibimiz, SAP IDM'den Microsoft Entra'ya geçiş konusunda kapsamlı uzmanlık sunuyor. SAP geliştirmeyle güçlü ve doğrudan bağlantılarla müşteri gereksinimlerini yönlendirebilir ve yenilikçi fikirler uygulayabiliriz. Microsoft Entra ile tümleştirme deneyimimiz, özelleştirilmiş çözümler sunmamıza olanak tanır. Ayrıca SAP Cloud Identity Services'i işleme ve SAP'yi SAP dışı bulut ürünleriyle tümleştirme konusunda en iyi yöntemlere sahibiz. Uzmanlığımıza güvenin ve SAP Danışmanlık Ekibimizin Microsoft Entra ID'ye geçişte sizi desteklemesine izin verin." |

| OTURUR | "DACH bölgesindeki önde gelen siber güvenlik sağlayıcısı SITS, üst katman danışmanlık, mühendislik, bulut teknolojileri ve yönetilen hizmetlere sahip müşterileri destekliyor. Güvenlik, Modern Çalışma ve Azure Altyapısı için Microsoft Çözümleri İş Ortağı olarak müşterilerimize güvenlik, uyumluluk, kimlik ve gizlilikle ilgili danışmanlık, uygulama, destek ve yönetilen hizmetler sunuyoruz." |

| Traxion | "SITS grubunun bir parçası olan Traxion, BeNeLux bölgesinde çalışır. Traxion, 160 çalışanı ve 24 yılı aşkın uzmanlığıyla bir BT güvenliği şirketidir, Kimlik Yönetimi çözümleri konusunda uzmanız. Microsoft İş Ortağı olarak, güçlü, uzun ömürlü istemci ilişkileri sağlayarak en üst katman IAM danışmanlığı, uygulaması ve destek hizmetlerini sağlıyoruz." |

Her SAP IDM senaryosu için geçiş kılavuzu

Aşağıdaki bölümlerde, her SAP IDM senaryosunun Microsoft Entra'ya nasıl geçirilmesine ilişkin yönergelere bağlantılar sağlanmaktadır. Bir kuruluşun dağıtmış olduğu SAP IDM senaryolarına bağlı olarak tüm bölümler her kuruluşla ilgili olmayabilir.

Her iki ürünün de özellikleri, SAP Erişim Denetimi (SAP AC) ve SAP Cloud Identity Access Governance (SAP IAG) ile Microsoft Entra tümleştirmeleri de dahil olmak üzere daha fazla geçişin ve net yeni senaryoların engelini kaldıracak şekilde gelişmeye devam ettiğinden, güncelleştirmeler için bu makaleyi, Microsoft Entra ürün belgelerini ve buna karşılık gelen SAP ürün belgelerini izlemeyi unutmayın.

| SAP IDM senaryosu | Microsoft Entra kılavuzu |

|---|---|

| SAP IDM Kimlik Deposu | Kimlik Deposu'na Microsoft Entra Id kiracısı geçirme ve Mevcut IAM verilerini Microsoft Entra ID kiracısına geçirme |

| SAP IDM'de kullanıcı yönetimi | Kullanıcı yönetimi senaryolarını geçirme |

| SAP SuccessFactors ve diğer İk kaynakları | SAP İk kaynaklarıyla tümleştirme |

| Uygulamalarda çoklu oturum açma için kimlik sağlama | SAP sistemlerine sağlama, SAP dışı sistemlere sağlama ve Kimlik doğrulamasını geçirme ve çoklu oturum açma |

| Son kullanıcı self servis | Son kullanıcı self servisini geçirme |

| Rol ataması ve erişim ataması | Erişim yaşam döngüsü yönetimi senaryolarını geçirme |

| Raporlama | Raporlama için Microsoft Entra kullanma |

| Kimlik federasyonu | Kuruluş sınırları arasında kimlik bilgileri alışverişini geçirme |

| Dizin sunucusu | Dizin hizmetleri gerektiren uygulamaları geçirme |

| Uzantıları | Microsoft Entra'nın tümleştirme arabirimlerini genişletme |

Kimlik Deposu'na Microsoft Entra Id kiracısı geçirme

SAP IDM'de Kimlik Deposu, kullanıcılar, gruplar ve denetim izleri gibi kimlik bilgilerinin bulunduğu bir depodur. Microsoft Entra'da kiracı, kullanıcılar, gruplar ve cihazlar gibi kuruluş nesneleri dahil olmak üzere tek bir kuruluş hakkındaki bilgilerin bulunduğu bir Microsoft Entra ID örneğidir. Kiracı, dizine kayıtlı uygulamalar gibi kaynaklar için erişim ve uyumluluk ilkeleri de içerir. Kiracı tarafından sunulan birincil işlevler kimlik doğrulamasının yanı sıra kaynak erişim yönetimini içerir. Kiracılar ayrıcalıklı kuruluş verileri içerir ve diğer kiracılardan güvenli bir şekilde yalıtılır. Buna ek olarak, kiracılar bir kuruluşun verilerinin belirli bir bölgede veya bulutta kalıcı olmasını ve işlenmesini sağlamak üzere yapılandırılabilir. Bu sayede kuruluşlar, kiracıları veri yerleşimi ve uyumluluk gereksinimlerini karşılamak için bir mekanizma olarak kullanabilir.

Microsoft 365, Microsoft Azure veya diğer Microsoft Online Services'e sahip kuruluşların bu hizmetlerin altında yer alacak bir Microsoft Entra ID kiracısı zaten vardır. Ayrıca, bir kuruluşun belirli uygulamaları olan ve bu uygulamalar için geçerli PCI-DSS gibi standartları karşılayacak şekilde yapılandırılmış bir kiracı gibi ek kiracıları olabilir. Mevcut bir kiracının uygun olup olmadığını belirleme hakkında daha fazla bilgi için bkz . Birden çok kiracıyla kaynak yalıtımı. Kuruluşunuzun henüz bir kiracısı yoksa Microsoft Entra dağıtım planlarını gözden geçirin.

Senaryoları bir Microsoft Entra kiracısına geçirmeden önce aşağıdaki adım adım yönergeleri gözden geçirmeniz gerekir:

- Bir uygulamaya erişim için kullanıcı önkoşulları ve diğer kısıtlamalarla kuruluşun ilkesini tanımlama

- Sağlama ve kimlik doğrulama topolojisine karar verin. SAP IDM kimlik yaşam döngüsü yönetimine benzer şekilde, tek bir Microsoft Entra ID kiracısı sağlama ve çoklu oturum açma için birden çok bulut ve şirket içi uygulamaya bağlanabilir.

- Kullanacağınız özellikler için ilgili kiracıda uygun Microsoft Entra lisanslarına sahip olmak da dahil olmak üzere bu kiracıda kuruluş önkoşullarının karşılandığından emin olun.

Mevcut IAM verilerini Microsoft Entra Id kiracısına geçirme

SAP IDM'de, Kimlik Deposu , MX_PERSONveya MX_ROLEgibi MX_PRIVILEGEgiriş türleri aracılığıyla kimlik verilerini temsil eder.

Bir kişi, Microsoft Entra Id kiracısında Kullanıcı olarak temsil edilir. Henüz Microsoft Entra Id'de olmayan kullanıcılarınız varsa, bunları Microsoft Entra Id'ye getirebilirsiniz. İlk olarak, mevcut kullanıcılarda Microsoft Entra Id şemasının parçası olmayan öznitelikleriniz varsa, ek öznitelikler için uzantı öznitelikleriyle Microsoft Entra kullanıcı şemasını genişletin. Ardından, kullanıcıları CSV dosyası gibi bir kaynaktan Microsoft Entra Id'de toplu olarak oluşturmak için karşıya yükleme gerçekleştirin. Ardından, Microsoft Entra Id kimliklerini doğrulayabilmeleri için bu yeni kullanıcılara kimlik bilgilerini sağlayın.

bir iş rolü Microsoft Entra Kimlik Yönetimi yetkilendirme yönetimi erişim paketi olarak gösterilebilir. Bir kuruluş rol modelini Microsoft Entra Kimlik Yönetimi geçirerek uygulamalara erişimi yönetebilirsiniz; bu da her iş rolü için bir erişim paketine neden olur. Geçiş işlemini otomatikleştirmek için PowerShell'i kullanarak erişim paketleri oluşturabilirsiniz.

Hedef sistemdeki bir ayrıcalık veya teknik rol, Microsoft Entra'da yetkilendirme için Microsoft Entra ID verilerini nasıl kullandığına yönelik hedef sistemin gereksinimlerine bağlı olarak bir uygulama rolü veya güvenlik grubu olarak gösterilebilir. Daha fazla bilgi için bkz . Uygulamaları Microsoft Entra ID ile tümleştirme ve gözden geçirilmiş erişim temeli oluşturma.

Dinamik grubun Microsoft Entra'da ayrı olası gösterimleri vardır. Microsoft Entra'da, Microsoft Entra ID dinamik üyelik gruplarını veya erişim paketi otomatik atama ilkeleriyle yetkilendirme yönetimini Microsoft Entra Kimlik Yönetimi kullanarak, maliyet merkezi özniteliğinin belirli bir değerine sahip herkes gibi kullanıcı koleksiyonlarını otomatik olarak koruyabilirsiniz. PowerShell cmdlet'lerini kullanarak dinamik üyelik grupları oluşturabilir veya toplu olarak otomatik atama ilkeleri oluşturabilirsiniz.

Kullanıcı yönetimi senaryolarını geçirme

Microsoft Entra yönetim merkezi, Microsoft Graph API'si ve PowerShell aracılığıyla yöneticiler kullanıcı oluşturma, kullanıcının oturum açmasını engelleme, gruba kullanıcı ekleme veya bir kullanıcıyı silme gibi günlük kimlik yönetimi etkinliklerini kolayca gerçekleştirebilir.

Microsoft Entra, büyük ölçekte işlemi etkinleştirmek için kuruluşların kimlik yaşam döngüsü süreçlerini otomatikleştirmesini sağlar.

Microsoft Entra Id ve Microsoft Entra Kimlik Yönetimi'da kimlik yaşam döngüsü işlemlerini şu şekilde otomatikleştirebilirsiniz:

- Kuruluşunuzun İk kaynaklarından gelen sağlama, hem Active Directory hem de Microsoft Entra Kimliği'nde kullanıcı kimliklerini otomatik olarak korumak için Workday ve SuccessFactors'tan çalışan bilgilerini alır.

- Active Directory'de zaten mevcut olan kullanıcılar, dizinler arası sağlama kullanılarak Microsoft Entra Id'de otomatik olarak oluşturulabilir ve korunabilir.

- Microsoft Entra Kimlik Yönetimi yaşam döngüsü iş akışları, yeni bir çalışanın kuruluşta çalışmaya başlaması için zamanlanması, kuruluşta bulundukları süre boyunca durum değiştirmeleri ve kuruluş dışına çıkmaları gibi belirli önemli olaylarda çalışan iş akışı görevlerini otomatikleştirir. Örneğin, bir iş akışı, yeni bir kullanıcının yöneticisine geçici erişim geçişi olan bir e-posta veya kullanıcıya ilk gününde bir hoş geldiniz e-postası gönderecek şekilde yapılandırılabilir.

- Yetkilendirme yönetiminde kullanıcının özniteliklerindeki değişikliklere bağlı olarak kullanıcının dinamik üyelik grubunu, uygulama rollerini ve SharePoint site rollerini eklemek ve kaldırmak için otomatik atama ilkeleri. Kullanıcılar ayrıca erişim yaşam döngüsü yönetimi bölümünde gösterildiği gibi istek üzerine yetkilendirme yönetimi ve Privileged Identity Management kullanılarak gruplara, Teams'e, Microsoft Entra rollerine, Azure kaynak rollerine ve SharePoint Online sitelerine atanabilir.

- Kullanıcılar doğru dinamik üyelik grubu ve uygulama rolü atamalarıyla Microsoft Entra Id'ye girdikten sonra, kullanıcı sağlama , SCIM, LDAP ve SQL aracılığıyla yüzlerce bulut ve şirket içi uygulamaya bağlayıcılarla diğer uygulamalarda kullanıcı hesapları oluşturabilir, güncelleştirebilir ve kaldırabilir.

- Konuk yaşam döngüsü için yetkilendirme yönetiminde , kullanıcılarının kuruluşunuzun kaynaklarına erişim istemesine izin verilen diğer kuruluşları belirtebilirsiniz. Bu kullanıcıların isteği onaylandığında yetkilendirme yönetimi bunları otomatik olarak kuruluşunuzun dizinine B2B konuğu olarak ekler ve uygun erişimi atar. Yetkilendirme yönetimi, erişim hakları sona erdiğinde veya iptal edildiğinde B2B konuk kullanıcısını kuruluşunuzun dizininden otomatik olarak kaldırır.

- Erişim gözden geçirmeleri , zaten kuruluşunuzun dizininde bulunan mevcut konukların yinelenen gözden geçirmelerini otomatikleştirir ve artık erişime gerek kalmadığında bu kullanıcıları kuruluşunuzun dizininden kaldırır.

Başka bir IAM ürününden geçiş yaparken, Microsoft Entra'daki IAM kavramlarının uygulamalarının diğer IAM ürünlerinde bu kavramların uygulamalarından farklı olabileceğini unutmayın. Örneğin, kuruluşlar yeni çalışan ekleme gibi yaşam döngüsü olayları için bir iş süreci ifade edebilir ve bazı IAM ürünleri bunu bir iş akışı temelindeki bir iş akışı aracılığıyla uygulamıştır. Buna karşılık, Microsoft Entra'nın yerleşik olarak birçok otomasyon yordamı vardır ve çoğu kimlik yönetimi otomasyon etkinliği için iş akışlarının tanımlanmasını gerektirmez. Örneğin, Microsoft Entra, SuccessFactors gibi bir kayıt İk sisteminde yeni bir çalışan algılandığında, Microsoft Entra'nın Windows Server AD, Microsoft Entra ID'de bu yeni çalışan için otomatik olarak kullanıcı hesapları oluşturması, bunları uygulamalara sağlaması, gruplara eklemesi ve uygun lisanslar ataması şeklinde yapılandırılabilir. Benzer şekilde, erişim isteği onay işleme bir iş akışının tanımlanmasını gerektirmez. Microsoft Entra'da iş akışları yalnızca aşağıdaki durumlar için gereklidir:

- İş akışları, Microsoft Entra yaşam döngüsü iş akışlarının yerleşik görevleriyle kullanılabilen bir çalışan için Katılma/Taşıma/Bırakma işleminde kullanılabilir. Örneğin, bir yönetici yeni bir çalışan için Geçici Erişim Geçişi ile e-posta göndermek için görev içeren bir iş akışı tanımlayabilir. Yönetici, iş akışlarına Katılma, Taşıma ve Bırakma sırasında yaşam döngüsü iş akışlarından Azure Logic Apps'e açıklama balonları da ekleyebilir.

- İş akışları, erişim isteği ve erişim atama işlemine adım eklemek için kullanılabilir. Çok aşamalı onay, görev ayrımı denetimleri ve süre sonu adımları Microsoft Entra yetkilendirme yönetiminde zaten uygulandı. Yönetici, erişim paketi atama isteği işleme, atama verme ve Atama kaldırma işlemleri sırasında Azure Logic Apps iş akışlarına yetkilendirme yönetiminden açıklama balonları tanımlayabilir.

SAP İk kaynaklarıyla tümleştirme

SAP SuccessFactors'a sahip kuruluşlar SAP IDM kullanarak SAP SUccessFactors'tan çalışan verilerini getirebilir. SAP SuccessFactors'a sahip kuruluşlar, Microsoft Entra ID bağlayıcılarını kullanarak SuccessFactors'tan Microsoft Entra ID'ye veya SuccessFactors'tan şirket içi Active Directory'a çalışanlar için kimlik getirmek üzere kolayca geçiş yapabilir. Bağlayıcılar aşağıdaki senaryoları destekler:

- Yeni çalışanları işe alma: SuccessFactors'a yeni bir çalışan eklendiğinde, Microsoft Entra Id ve isteğe bağlı olarak Microsoft 365 ve Microsoft Entra ID'nin desteklediği diğer hizmet olarak yazılım (SaaS) uygulamalarında otomatik olarak bir kullanıcı hesabı oluşturulur.

- Çalışan özniteliği ve profil güncelleştirmeleri: SuccessFactors'ta (ad, unvan veya yönetici gibi) bir çalışan kaydı güncelleştirildiğinde, çalışanın kullanıcı hesabı Microsoft Entra Id ve isteğe bağlı olarak Microsoft 365 ve Microsoft Entra Id'nin desteklediği diğer SaaS uygulamalarında otomatik olarak güncelleştirilir.

- Çalışan sonlandırmaları: Bir çalışan SuccessFactors'ta sonlandırıldığında, çalışanın kullanıcı hesabı Microsoft Entra Kimliği'nde ve isteğe bağlı olarak Microsoft Entra Id'nin desteklediği Microsoft 365 ve diğer SaaS uygulamalarında otomatik olarak devre dışı bırakılır.

- Çalışan yeniden işe alımları: Bir çalışan SuccessFactors'ta yeniden işe alındığında, çalışanın eski hesabı otomatik olarak yeniden etkinleştirilebilir veya yeniden oluşturulabilir (tercihinize bağlı olarak) Microsoft Entra Id ve isteğe bağlı olarak Microsoft 365 ve Microsoft Entra Id'nin desteklediği diğer SaaS uygulamaları.

Microsoft Entra Id'den e-posta adresi gibi SAP SuccessFactors özelliklerine de geri yazabilirsiniz.

Windows Server AD veya Microsoft Entra ID'de uygun kimlik bilgilerine sahip yeni kullanıcılar ayarlama dahil olmak üzere kaynak olarak SAP SuccessFactors ile kimlik yaşam döngüsüyle ilgili adım adım yönergeler için bkz . SAP kaynak ve hedef uygulamalarıyla kullanıcı sağlama için Microsoft Entra dağıtmayı planlama.

Bazı kuruluşlar SAP İnsan Sermayesi Yönetimi'nden (HCM) okumak için SAP IDM'yi de kullandı. Hem SAP SuccessFactors hem de SAP Human Capital Management (HCM) kullanan kuruluşlar da Kimlikleri Microsoft Entra Id'ye getirebilir. SAP Integration Suite'i kullanarak, SAP HCM ile SAP SuccessFactors arasında çalışan listelerini eşitleyebilirsiniz. Buradan, daha önce bahsedilen yerel sağlama tümleştirmelerini kullanarak kimlikleri doğrudan Microsoft Entra Id'ye getirebilir veya Active Directory Etki Alanı Hizmetleri'ne sağlayabilirsiniz.

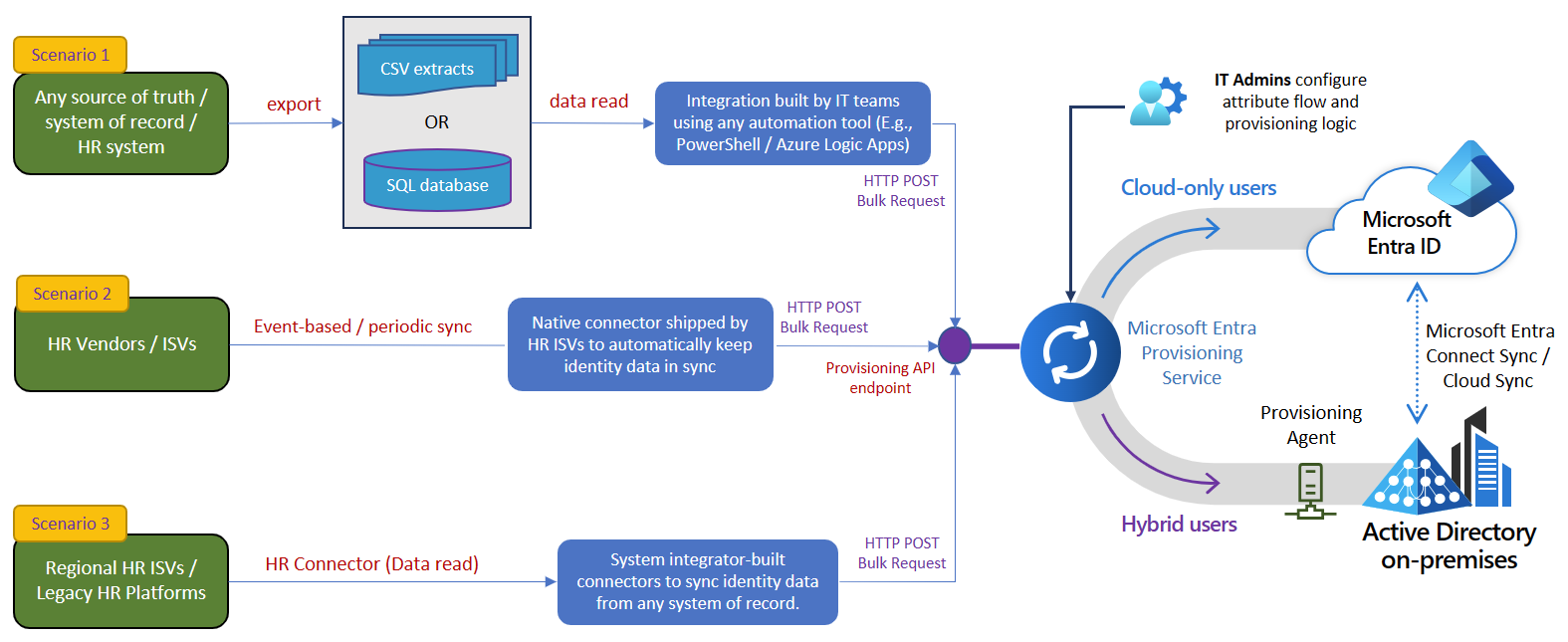

SuccessFactors veya SAP HCM dışında başka kayıt kaynağı sistemleriniz varsa, Microsoft Entra gelen sağlama API'sini kullanarak bu kayıt sisteminden çalışanları Windows Server veya Microsoft Entra ID'de kullanıcı olarak getirebilirsiniz.

SAP sistemlerine sağlama

SAP IDM'ye sahip kuruluşların çoğu kullanıcıları SAP ECC, SAP IAS, SAP S/4HANA veya diğer SAP uygulamalarına sağlamak için kullanacaktır. Microsoft Entra'nın SAP ECC, SAP Cloud Identity Services ve SAP SuccessFactors bağlayıcıları vardır. SAP S/4HANA veya diğer uygulamalarda sağlama, kullanıcıların ilk olarak Microsoft Entra Id'de mevcut olmasını gerektirir. Microsoft Entra Id'de kullanıcılarınız olduktan sonra, sap uygulamalarında oturum açmalarını sağlamak için bu kullanıcıları Microsoft Entra Id'den SAP Cloud Identity Services veya SAP ECC'ye sağlayabilirsiniz. SAP Cloud Identity Services daha sonra SAP Cloud Identity Directory'deki Microsoft Entra ID'den kaynaklanan kullanıcıları, SAP bulut bağlayıcısı, AS ABAP ve diğerleri aracılığıyla dahil olmak üzere SAP S/4HANA CloudSAP S/4HANA On-premise aşağı akış SAP uygulamalarına sağlar.

Hedef olarak SAP uygulamalarıyla kimlik yaşam döngüsüyle ilgili adım adım yönergeler için bkz . SAP kaynağı ve hedef uygulamalarıyla kullanıcı sağlama için Microsoft Entra dağıtmayı planlama.

SAP Cloud Identity Services ile tümleşik SAP uygulamalarına kullanıcı sağlamaya hazırlanmak için, SAP Cloud Identity Services'ın bu uygulamalar için gerekli şema eşlemelerine sahip olduğunu onaylayın ve kullanıcıları Microsoft Entra ID'den SAP Cloud Identity Services'a sağlayın. SAP Cloud Identity Services daha sonra kullanıcıları gerektiğinde aşağı akış SAP uygulamalarına sağlar. Daha sonra, Microsoft Entra ID'deki kullanıcıların listesini çalışanlar katılırken, taşınırken ve ayrılırken güncel tutmak için SuccessFactors'tan İk gelenini kullanabilirsiniz. Kiracınızın Microsoft Entra Kimlik Yönetimi lisansı varsa SAP Cloud Identity Services için Microsoft Entra Id'de uygulama rolü atamalarındaki değişiklikleri de otomatikleştirebilirsiniz. Sağlamadan önce görev ayrımı ve diğer uyumluluk denetimlerini gerçekleştirme hakkında daha fazla bilgi için bkz . Erişim yaşam döngüsü yönetimi senaryolarını geçirme.

SAP ECC'ye kullanıcı sağlama yönergeleri için, SAP ECC için gerekli İş API'lerinin (BAPI) Microsoft Entra'nın kimlik yönetimi için kullanmaya hazır olduğunu onaylayın ve ardından kullanıcıları Microsoft Entra Id'den SAP ECC'ye sağlayın.

SAP SuccessFactor çalışan kaydını güncelleştirme yönergeleri için bkz . Microsoft Entra ID'den SAP SuccessFactors'a geri yazma.

Veri kaynağı olarak Windows Server Active Directory ile Java için SAP NetWeaver AS kullanıyorsanız, Windows Server AD'de kullanıcıları otomatik olarak oluşturmak ve güncelleştirmek için Microsoft Entra SuccessFactors gelen kullanılabilir.

Veri kaynağı olarak başka bir LDAP diziniyle Java için SAP NetWeaver AS kullanıyorsanız, kullanıcıları LDAP dizinlerine sağlamak için Microsoft Entra Id'yi yapılandırabilirsiniz.

SAP uygulamalarınızda kullanıcılar için sağlamayı yapılandırdıktan sonra, onlar için Çoklu oturum açmayı etkinleştirmeniz gerekir. Microsoft Entra Id, SAP uygulamalarınız için kimlik sağlayıcısı ve kimlik doğrulama yetkilisi olarak görev yapabilir. Microsoft Entra ID, SAML veya OAuth kullanarak SAP NetWeaver ile tümleştirebilir. SAP SaaS ve modern uygulamalarda çoklu oturum açmayı yapılandırma hakkında daha fazla bilgi için bkz . SSO'yi etkinleştirme.

SAP olmayan sistemlere sağlama

Kuruluşlar, Windows Server AD ve diğer veritabanları, dizinler ve uygulamalar da dahil olmak üzere SAP olmayan sistemlere kullanıcı sağlamak için SAP IDM'yi de kullanıyor olabilir. Microsoft Entra Id'nin bu kullanıcıların kopyasını bu depolara sağlaması için bu senaryoları Microsoft Entra ID'ye geçirebilirsiniz.

Windows Server AD'ye sahip kuruluşlarda kuruluş, SAP IDM'nin SAP R/3'e getirmesi için kullanıcılar ve gruplar için kaynak olarak Windows Server AD kullanıyor olabilir. Kullanıcıları ve grupları Windows Server AD'den Microsoft Entra Id'ye getirmek için Microsoft Entra Connect Sync veya Microsoft Entra Cloud Sync'i kullanabilirsiniz. Ayrıca, Microsoft Entra SuccessFactors gelen, Windows Server AD'de kullanıcıları otomatik olarak oluşturmak ve güncelleştirmek için kullanılabilir ve AD tabanlı uygulamalar tarafından kullanılan AD'deki grupların üyeliklerini yönetebilirsiniz. Exchange Online posta kutuları, grup tabanlı lisanslama kullanılarak bir lisans ataması aracılığıyla kullanıcılar için otomatik olarak oluşturulabilir.

Diğer dizinlere dayanan uygulamaları olan kuruluşlar için, Microsoft Entra Id'yi Kullanıcıları OpenLDAP, Microsoft Active Directory Lightweight Directory Services, 389 Directory Server, Apache Directory Server, IBM Tivoli DS, Isode Directory, NetIQ eDirectory, Novell eDirectory, Open DJ, Open DS, Oracle (önceki adı Sun ONE) Dizin Sunucusu Enterprise Sürümü gibi LDAP dizinlerine sağlamak üzere yapılandırabilirsiniz ve RadiantOne Sanal Dizin Sunucusu (VDS). Microsoft Entra ID'deki kullanıcıların özniteliklerini bu dizinlerdeki kullanıcının öznitelikleriyle eşleyebilir ve gerekirse bir başlangıç parolası ayarlayabilirsiniz.

SQL veritabanına dayanan uygulamaları olan kuruluşlar için, Microsoft Entra Id'yi veritabanının ODBC sürücüsü aracılığıyla bir SQL veritabanına kullanıcı sağlamak üzere yapılandırabilirsiniz. Desteklenen veritabanları arasında Microsoft SQL Server, Azure SQL, IBM DB2 9.x, IBM DB2 10.x, IBM DB2 11.5, Oracle 10g ve 11g, Oracle 12c ve 18c, MySQL 5.x, MySQL 8.x ve Postgres bulunur. Microsoft Entra Id içindeki kullanıcıların özniteliklerini bu veritabanları için tablo sütunlarına veya saklı yordam parametrelerine eşleyebilirsiniz. SAP HANA için bkz. SAP Cloud Identity Services SAP HANA Veritabanı Bağlayıcısı (beta).

AD olmayan bir dizinde veya veritabanında SAP IDM tarafından sağlanan ve henüz Microsoft Entra Id'de olmayan ve SAP SuccessFactors veya diğer İk kaynağındaki bir çalışanla ilişkilendirilemeyen mevcut kullanıcılar varsa, bu kullanıcıları Microsoft Entra Id'ye nasıl getirebileceğiniz konusunda rehberlik için bkz . Uygulamanın mevcut kullanıcılarını yönetme.

Microsoft Entra' nın yüzlerce SaaS uygulamasıyla yerleşik sağlama tümleştirmeleri vardır; sağlamayı destekleyen uygulamaların tam listesi için bkz. Microsoft Entra Kimlik Yönetimi tümleştirmeleri. Microsoft iş ortakları ayrıca ek özel uygulamalarla iş ortağı odaklı tümleştirmeler sunar.

Şirket içinde geliştirilen diğer uygulamalar için Microsoft Entra, SCIM aracılığıyla bulut uygulamalarına ve SCIM, SOAP veya REST, PowerShell ya da ECMA API'sini uygulayan iş ortağı tarafından sağlanan bağlayıcılar aracılığıyla şirket içi uygulamalara sağlama yapabilir. DAHA önce SAP IDM'den sağlama için SPML kullandıysanız, uygulamaları daha yeni SCIM protokollerini destekleyecek şekilde güncelleştirmenizi öneririz.

Sağlama arabirimi olmayan uygulamalar için, bir kullanıcı atandığında veya erişim paketine erişimi kaybettiğinde uygulama sahibine bilet atamak üzere ServiceNow bileti oluşturmayı otomatikleştirmek için Microsoft Entra Kimlik Yönetimi özelliğini kullanmayı göz önünde bulundurun.

Kimlik doğrulamasını ve çoklu oturum açmayı geçirme

Microsoft Entra Id, bir güvenlik belirteci hizmeti işlevi görerek kullanıcıların çok faktörlü ve parolasız kimlik doğrulaması ile Microsoft Entra ID'de kimlik doğrulaması yapıp tüm uygulamalarında çoklu oturum açmalarına olanak tanır. Microsoft Entra ID çoklu oturum açma, SAML, OpenID Connect ve Kerberos gibi standart protokolleri kullanır. SAP bulut uygulamaları veya SAP BTP üzerindeki uygulamalara tek oturum açma hakkında daha fazla bilgi için SAP Cloud Identity Services ile Microsoft Entra tek oturum açma tümleştirmesiniinceleyin.

Kullanıcıları için Windows Server AD gibi mevcut bir kimlik sağlayıcısına sahip olan kuruluşlar karma kimlik kimlik doğrulamasını yapılandırabilir, böylece Microsoft Entra Kimliği mevcut bir kimlik sağlayıcısına dayanır. Tümleştirme desenleri hakkında daha fazla bilgi için bkz . Microsoft Entra karma kimlik çözümünüz için doğru kimlik doğrulama yöntemini seçme.

Şirket içi SAP sistemleriniz varsa, kuruluşunuzun kullanıcılarının Microsoft Entra Özel Erişim Genel Güvenli Erişim İstemcisi ile bu sistemlere nasıl bağlanabileceğini modernleştirebilirsiniz. Uzaktan çalışanların Küresel Güvenli Erişim İstemcisi yüklüyse bu kaynaklara erişmek için VPN kullanmaları gerekmez. İstemci, bunları ihtiyaç duydukları kaynaklara sessiz ve sorunsuz bir şekilde bağlar. Daha fazla bilgi için bkz. Microsoft Entra Özel Erişim.

Son kullanıcı self servisini geçirme

Kuruluşlar, son kullanıcılarının Windows Server AD parolalarını sıfırlamalarını sağlamak için SAP IDM Oturum Açma Yardımı'nı kullanmış olabilir.

Microsoft Entra self servis parola sıfırlama (SSPR), kullanıcılara yönetici veya yardım masası katılımına gerek kalmadan parolalarını değiştirme veya sıfırlama olanağı sağlar. Microsoft Entra SSPR'yi yapılandırdıktan sonra, kullanıcıların oturum açtıklarında kaydolmalarını gerektirebilirsiniz. Ardından, bir kullanıcının hesabı kilitliyse veya parolasını unutursa, engelini kaldırmak ve işe geri dönmek için istemleri izleyebilir. Kullanıcılar bulutta SSPR kullanarak parolalarını değiştirdiğinde veya sıfırladığında, güncelleştirilmiş parolalar da şirket içi AD DS ortamına geri yazılabilir. SSPR'nin nasıl çalıştığı hakkında daha fazla bilgi için bkz . Microsoft Entra self servis parola sıfırlama. Microsoft Entra ID ve Windows Server AD'ye ek olarak diğer şirket içi sistemlere parola değişiklikleri göndermeniz gerekiyorsa, bunu Microsoft Identity Manager (MIM) ile Parola Değiştirme Bildirim Hizmeti (PCNS) gibi bir araç kullanarak yapabilirsiniz. Bu senaryo hakkında bilgi edinmek için MIM Parola Değişikliği Bildirim Hizmetini Dağıtma makalesine bakın.

Microsoft Entra, grup yönetimi ve self servis erişim istekleri, onay ve incelemeler için son kullanıcı self servisini de destekler. Microsoft Entra Kimlik Yönetimi aracılığıyla self servis erişim yönetimi hakkında daha fazla bilgi için erişim yaşam döngüsü yönetimiyle ilgili aşağıdaki bölüme bakın.

Erişim yaşam döngüsü yönetimi senaryolarını geçirme

Kuruluşlar erişim onayları, risk değerlendirmeleri, görev ayrımı denetimleri ve diğer işlemler için SAP IDM'yi SAP AC, eski adıyla SAP GRC veya SAP IAG ile tümleştirmiş olabilir.

Microsoft Entra, kuruluşların kimlik ve erişim yönetimi senaryolarını buluta getirmesini sağlamak için birden çok erişim yaşam döngüsü yönetimi teknolojisi içerir. Teknoloji seçimi, kuruluşunuzun uygulama gereksinimlerine ve Microsoft Entra lisanslarına bağlıdır.

Microsoft Entra ID güvenlik grubu yönetimi aracılığıyla erişim yönetimi. Geleneksel Windows Server AD tabanlı uygulamalar, yetkilendirme için güvenlik gruplarının üyeliğini denetlemeye dayanır. Microsoft Entra, dinamik üyelik grubunu SAML talepleri, sağlama veya Windows Server AD'ye grup yazarak uygulamaların kullanımına sunar. SAP BTP uygulamalarına erişimi OpenID Connect'te SAP Cloud Identity Services'e talep olarak gönderilen grup üyeliklerini kullanarak yönetebilirsiniz. SAP Cloud Identity Services ayrıca Graph aracılığıyla Microsoft Entra ID'den grupları okuyabilir ve bu grupları diğer SAP uygulamalarına sağlayabilir.

Microsoft Entra'da yöneticiler dinamik üyelik gruplarını yönetebilir, dinamik üyelik grubunun erişim gözden geçirmelerini oluşturabilir ve self servis grup yönetimini etkinleştirebilir. Self servis ile, grup sahipleri üyelik isteklerini onaylayabilir veya reddedebilir ve dinamik üyelik gruplarının denetimini devredebilir. Ayrıca, gruptaki tam zamanında üyeliği veya grubun tam zamanında sahipliğini yönetmek üzere gruplar için Privileged Identity Management'ı (PIM) kullanabilirsiniz.

Yetkilendirme yönetimi erişim paketleri aracılığıyla erişim yönetimi .. Yetkilendirme yönetimi, kuruluşların erişim isteği ve onay iş akışlarını, erişim atamalarını, gözden geçirmeleri ve süre sonunu otomatikleştirerek kimlik ve erişim yaşam döngüsünü büyük ölçekte yönetmesini sağlayan bir kimlik idaresi özelliğidir. Yetkilendirme yönetimi; grupları, uygulama rolü atamalarını kullanan veya Azure Logic Apps için bağlayıcıları olan uygulamalara ayrıntılı erişim atamaları için kullanılabilir.

Yetkilendirme yönetimi, kuruluşların erişim paketleri olarak adlandırılan standartlaştırılmış erişim hakları koleksiyonunu kullanarak kullanıcıların birden çok kaynakta erişim atamasına yönelik uygulamalarını uygulamasına olanak tanır. Her erişim paketi gruplara üyelik, uygulama rollerine atama veya SharePoint Online sitelerinde üyelik verir. Erişim paketleri, bir veya daha fazla uygulamada teknik rolleri veya ayrıcalıkları içeren iş rollerini temsil etmek için kullanılabilir. Yetkilendirme yönetimini, kullanıcıların kendi departmanları veya maliyet merkezi gibi kullanıcı özelliklerine göre erişim paketi atamalarını otomatik olarak alması için yapılandırabilirsiniz. Ayrıca, kişiler katılıp ayrıldığında atama eklemek veya kaldırmak için yaşam döngüsü iş akışlarını yapılandırabilirsiniz. Yöneticiler ayrıca kullanıcıların paketlere erişim atamaları olmasını isteyebilir ve kullanıcılar da bir erişim paketine sahip olmak isteyebilir. Kullanıcının istediği erişim paketleri, kullanıcının güvenlik dinamik üyelik grubu tarafından belirlenir. Kullanıcılar, ihtiyaç duydukları erişimi hemen isteyebilir veya gelecekte erişim isteyebilir, saat veya gün süre sınırı belirtebilir ve soruların yanıtlarını içerebilir veya ek öznitelikler için değer sağlayabilir. Bir istek otomatik onay için yapılandırılabilir veya bir onaylayanın kullanılamaması veya yanıt vermemesi durumunda yükseltme onaylayanları ile birlikte yönetici, rol sahibi veya diğer onaylayanlar tarafından birden çok onay aşamasından geçilebilir. Onaylandıktan sonra istek sahiplerine erişim atandığı bildirilir. Erişim paketine yapılan atamalar zaman sınırlı olabilir ve yinelenen erişim gözden geçirmelerini bir yöneticinin, kaynak sahibinin veya diğer onaylayanların kullanıcının sürekli erişim gereksinimini düzenli olarak yeniden onaylaması veya yeniden onaylaması için yapılandırabilirsiniz. Rol modelinde temsil edilen yetkilendirme ilkelerini yetkilendirme yönetimine geçirme hakkında daha fazla bilgi için bkz . Kuruluş rol modelini geçirme. Geçiş işlemini otomatikleştirmek için PowerShell'i kullanarak erişim paketleri oluşturabilirsiniz.

Yetkilendirme yönetimi ve bir dış GRC ürünü aracılığıyla erişim yönetimi. Microsoft Entra ile SAP erişim idaresi, Pathlock ve diğer iş ortağı ürünleri tümleştirmeleri sayesinde müşteriler, Microsoft Entra Kimlik Yönetimi erişim paketleriyle bu ürünlerde uygulanan ek risk ve ayrıntılı görev ayrımı denetimlerinden yararlanabilir.

Raporlama için Microsoft Entra kullanma

Microsoft Entra, yerleşik raporların yanı sıra denetim, oturum açma ve sağlama günlük verilerini temel alarak Azure İzleyici'de ortaya çıkan çalışma kitaplarını içerir. Microsoft Entra'da sağlanan raporlama seçenekleri şunlardır:

- Oturum açma verilerinde uygulama merkezli bir görünüm için kullanım ve içgörü raporları da dahil olmak üzere , yönetim merkezindeki Microsoft Entra yerleşik raporları . Olağan dışı hesap oluşturma ve silme ve olağan dışı hesap kullanımını izlemek için bu raporları kullanabilirsiniz.

- Microsoft Entra yönetim merkezinden kendi raporlarınızı oluştururken kullanmak üzere verileri dışarı aktarabilirsiniz. Örneğin, Microsoft Entra yönetim merkezinden kullanıcıların ve özniteliklerinin listesini indirebilir veya sağlama günlükleri de dahil olmak üzere günlükleri indirebilirsiniz.

- Raporda kullanılmak üzere veri almak için Microsoft Graph'ı sorgulayabilirsiniz. Örneğin, Microsoft Entra Id'de etkin olmayan kullanıcı hesaplarının listesini alabilirsiniz.

- Raporlamaya uygun içeriği dışarı aktarmak ve yeniden yapılandırmak için Microsoft Graph API'lerinin üst kısmındaki PowerShell cmdlet'lerini kullanabilirsiniz. Örneğin, Microsoft Entra yetkilendirme yönetimi erişim paketlerini kullanıyorsanız PowerShell'de bir erişim paketine yapılan atamaların listesini alabilirsiniz.

- Kullanıcılar veya gruplar gibi nesne koleksiyonlarını Microsoft Entra'dan Azure Veri Gezgini'a aktarabilirsiniz. Daha fazla bilgi için bkz. Azure Veri Gezgini'da (ADX) Microsoft Entra Id'deki verileri kullanan özelleştirilmiş raporlar.

- Azure İzleyici'ye gönderilen denetim, oturum açma ve sağlama günlükleriyle ilgili uyarılar alabilir ve çalışma kitaplarını, özel sorguları ve raporları kullanabilirsiniz. Örneğin, Microsoft Entra yönetim merkezinden veya PowerShell kullanarak Azure İzleyici'de günlükleri arşivleyebilir ve yetkilendirme yönetimiyle ilgili rapor oluşturabilirsiniz. Denetim günlükleri, Microsoft Entra'da nesneleri kimin oluşturduğuna ve değiştirdiğine ilişkin ayrıntıları içerir. Azure İzleyici, daha uzun süreli veri saklama seçenekleri de sağlar.

Kuruluş sınırları arasında kimlik bilgileri alışverişini geçirme

Bazı kuruluşlar, şirket sınırları arasında kullanıcılar hakkında kimlik bilgileri alışverişi yapmak için SAP IDM kimlik federasyonu kullanıyor olabilir.

Microsoft Entra, birden fazla Microsoft Entra ID kiracısı olan çok kiracılı bir kuruluşa yönelik, bir kiracıdaki kullanıcıları başka bir kiracıda uygulama erişimi veya işbirliği için bir araya getiren özellikler içerir. Aşağıdaki diyagramda, bir kiracıdaki kullanıcıların kuruluşunuzdaki başka bir kiracıdaki uygulamalara erişmesini otomatik olarak etkinleştirmek için çok kiracılı kuruluş kiracılar arası eşitleme özelliğini nasıl kullanabileceğiniz gösterilmektedir.

Microsoft Entra Dış Kimlik içerir İş gücünüzün iş ortağı kuruluşlar ve konuklarla güvenli bir şekilde çalışmasını ve şirketinizin uygulamalarını onlarla paylaşmasını sağlayan B2B işbirliği özellikleri. Konuk kullanıcılar, kendi iş, okul veya sosyal kimlikleriyle uygulama ve hizmetlerinizde oturum açar. Kullanıcılarının kimlik doğrulaması yaptığı kendi Microsoft Entra ID kiracısına sahip iş ortağı kuruluşlar için, kiracılar arası erişim ayarlarını yapılandırabilirsiniz. Microsoft Entra kiracısı olmayan ancak kendi kimlik sağlayıcılarına sahip olan iş ortağı kuruluşlar için, konuk kullanıcılar için SAML/WS-Fed kimlik sağlayıcılarıyla federasyon yapılandırabilirsiniz. Microsoft Entra yetkilendirme yönetimi, bir konuk kiracıya getirilmeden önce onaylarla erişim paketini yapılandırarak ve erişim gözden geçirmesi sırasında devam eden erişim reddedildiğinde konukların otomatik olarak kaldırılmasını sağlayarak bu dış kullanıcılar için kimlik ve erişim yaşam döngüsünü yönetmenize olanak tanır.

Dizin hizmetleri gerektiren uygulamaları geçirme

Bazı kuruluşlar, uygulamaların kimlikleri okuma ve yazma çağrısında bulunabileceği bir dizin hizmeti olarak SAP IDM kullanıyor olabilir. Microsoft Entra ID, modern uygulamalar için bir dizin hizmeti sağlayarak uygulamaların kullanıcıları, grupları ve diğer kimlik bilgilerini sorgulamak ve güncelleştirmek için Microsoft Graph API'si aracılığıyla çağrı yapmalarını sağlar.

Kullanıcıları veya grupları okumak için hala LDAP arabirimi gerektiren uygulamalar için Microsoft Entra çeşitli seçenekler sağlar:

Microsoft Entra Domain Services , buluttaki uygulamalara ve VM'lere kimlik hizmetleri sağlar ve etki alanına katılma ve GÜVENLI LDAP gibi işlemler için geleneksel bir AD DS ortamıyla uyumludur. Domain Services, kimlik bilgilerini Microsoft Entra Id'den çoğaltarak yalnızca bulut kullanan Veya şirket içi AD DS ortamıyla eşitlenen Microsoft Entra kiracılarıyla çalışır.

SuccessFactors çalışanlarını şirket içi Active Directory doldurmak için Microsoft Entra kullanıyorsanız, uygulamalar söz konusu Windows Server Active Directory'den kullanıcıları okuyabilir. Uygulamalarınız da dinamik üyelik grubu gerektiriyorsa, Microsoft Entra'daki ilgili gruplardan Windows Server AD gruplarını doldurabilirsiniz. Daha fazla bilgi için bkz . Microsoft Entra Cloud Sync ile grup geri yazma.

Kuruluşunuz başka bir LDAP dizini kullanıyorsa, kullanıcıları bu LDAP dizinine sağlamak için Microsoft Entra Id'yi yapılandırabilirsiniz.

Microsoft Entra'nın tümleştirme arabirimlerini genişletme

Microsoft Entra, hizmetleri genelinde tümleştirme ve uzantı için aşağıdakiler dahil olmak üzere birden çok arabirim içerir:

- Uygulamalar kimlik bilgilerini, yapılandırmayı ve ilkeleri sorgulamak ve güncelleştirmek ve günlükleri, durumu ve raporları almak için Microsoft Graph API'sini kullanarak Microsoft Entra'yı çağırabilir.

- Yöneticiler SCIM, SOAP veya REST ve ECMA API aracılığıyla uygulamalara sağlamayı yapılandırabilir.

- Yöneticiler, Windows Server AD ve Microsoft Entra Id kullanıcı güncelleştirmelerini sağlamak üzere diğer kayıt kaynaklarından çalışan kayıtlarını getirmek için gelen sağlama API'sini kullanabilir.

- Microsoft Entra Kimlik Yönetimi sahip bir kiracıdaki yöneticiler, yetkilendirme yönetimi ve yaşam döngüsü iş akışlarından özel Azure Logic Apps çağrılarını da yapılandırabilir. Bunlar, kullanıcı ekleme, çıkarma ve erişim isteği ile atama işlemlerini özelleştirmeye olanak tanır.

Sonraki adımlar

- SAP kaynak ve hedef uygulamalarıyla kullanıcı kimliği sağlama için Microsoft Entra dağıtmayı planlama

- SAP uygulamalarınıza erişimi yönetme

- ADFS'den geçiş kılavuzu

- MIM'den geçiş kılavuzu

- SAP NetWeaver AS ABAP 7.51'i dağıtma

- ECMA2Host için SAP ECC 7 Şablonu Yazma

- NetWeaver AS ABAP 7.0 veya üzeri ile KULLANıCıLARı SAP ECC'ye sağlamak için Microsoft Entra Id'yi yapılandırma