SUSE Linux Enterprise sanal makinesini Microsoft Entra Domain Services yönetilen etki alanına ekleme

Kullanıcıların tek bir kimlik bilgisi kümesi kullanarak Azure'daki sanal makinelerde (VM) oturum açmasına izin vermek için VM'leri Microsoft Entra Domain Services yönetilen etki alanına ekleyebilirsiniz. Bir VM'yi Etki Alanı Hizmetleri tarafından yönetilen bir etki alanına eklediğinizde, sunucularda oturum açmak ve sunucuları yönetmek için etki alanındaki kullanıcı hesapları ve kimlik bilgileri kullanılabilir. Yönetilen etki alanından grup üyelikleri de vm'de dosyalara veya hizmetlere erişimi denetlemenize olanak sağlamak için uygulanır.

Bu makalede, SUSE Linux Enterprise (SLE) VM'sini yönetilen bir etki alanına nasıl katacağınız gösterilmektedir.

Önkoşullar

Bu öğreticiyi tamamlamak için aşağıdaki kaynaklara ve ayrıcalıklara ihtiyacınız vardır:

- Etkin bir Azure aboneliği.

- Azure aboneliğiniz yoksa bir hesap oluşturun.

- Aboneliğinizle ilişkilendirilmiş bir Microsoft Entra kiracısı, şirket içi dizinle veya yalnızca bulut diziniyle eşitlenir.

- Gerekirse bir Microsoft Entra kiracısı oluşturun veya bir Azure aboneliğini hesabınızla ilişkilendirin.

- Microsoft Entra Kiracınızda etkinleştirilmiş ve yapılandırılmış bir Microsoft Entra Domain Services yönetilen etki alanı.

- Gerekirse, ilk öğretici microsoft Entra Domain Services tarafından yönetilen bir etki alanı oluşturur ve yapılandırılır.

- Yönetilen etki alanının bir parçası olan kullanıcı hesabı.

- Active Directory'de çakışmalara neden olabilecek kesilmiş adları önlemek için en fazla 15 karakterden oluşan benzersiz Linux VM adları.

SLE Linux VM oluşturma ve buna bağlanma

Azure'da mevcut bir SLE Linux VM'niz varsa SSH kullanarak bu vm'ye bağlanın ve vm'yi yapılandırmaya başlamak için sonraki adıma geçin.

SLE Linux VM oluşturmanız gerekiyorsa veya bu makaleyle kullanmak üzere bir test VM'si oluşturmak istiyorsanız, aşağıdaki yöntemlerden birini kullanabilirsiniz:

VM'yi oluştururken, sanal makinenin yönetilen etki alanıyla iletişim kuradığından emin olmak için sanal ağ ayarlarına dikkat edin:

- VM'yi Microsoft Entra Domain Services'ı etkinleştirdiğiniz aynı sanal ağa veya eşlenmiş bir sanal ağa dağıtın.

- VM'yi Microsoft Entra Domain Services yönetilen etki alanınızdan farklı bir alt ağa dağıtın.

VM dağıtıldıktan sonra, SSH kullanarak VM'ye bağlanma adımlarını izleyin.

Konaklar dosyasını yapılandırma

VM ana bilgisayar adının yönetilen etki alanı için doğru yapılandırıldığından emin olmak için /etc/hosts dosyasını düzenleyin ve konak adını ayarlayın:

sudo vi /etc/hosts

Hosts dosyasında localhost adresini güncelleştirin. Aşağıdaki örnekte:

- aaddscontoso.com, yönetilen etki alanınızın DNS etki alanı adıdır.

- linux-q2gr , yönetilen etki alanına katıldığınız SLE VM'nizin ana bilgisayar adıdır.

Bu adları kendi değerlerinizle güncelleştirin:

127.0.0.1 linux-q2gr linux-q2gr.aaddscontoso.com

İşiniz bittiğinde, düzenleyicinin komutunu kullanarak :wq hosts dosyasını kaydedin ve çıkın.

SSSD kullanarak VM'yi yönetilen etki alanına ekleme

SSSD ve YaST Kullanıcı Oturum Açma Yönetimi modülünü kullanarak yönetilen etki alanına katılmak için aşağıdaki adımları tamamlayın:

Kullanıcı Oturum Açma Yönetimi YaST modülünü yükleyin:

sudo zypper install yast2-auth-clientYaST'ı açın.

DAHA sonra DNS otomatik bulma özelliğini başarıyla kullanmak için, yönetilen etki alanı IP adreslerini ( Active Directory sunucusu) istemcinizin ad sunucusu olarak yapılandırın.

YaST'da Sistem > Ağı Ayarlar'ı seçin.

Ana Bilgisayar Adı/DNS sekmesini seçin, ardından Ad Sunucusu 1 metin kutusuna yönetilen etki alanının IP adreslerini (ler) girin. Bu IP adresleri, yönetilen etki alanınızın Microsoft Entra yönetim merkezindeki Özellikler penceresinde (10.0.2.4 ve 10.0.2.5 gibi) gösterilir.

Kendi yönetilen etki alanı IP adreslerinizi ekleyin ve tamam'ı seçin.

YaST ana penceresinde Ağ Hizmetleri>Kullanıcı Oturum Açma Yönetimi'ni seçin.

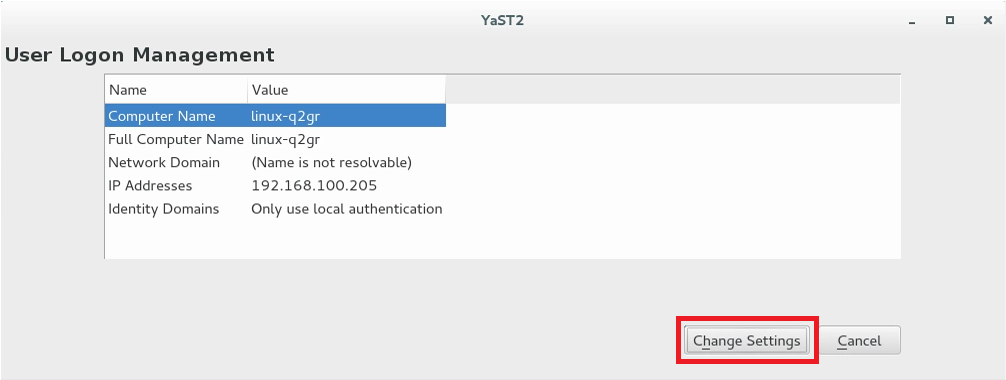

Modül, aşağıdaki örnek ekran görüntüsünde gösterildiği gibi bilgisayarınızın farklı ağ özelliklerini ve şu anda kullanımda olan kimlik doğrulama yöntemini gösteren bir genel bakışla açılır:

Düzenlemeye başlamak için Ayarlar değiştir'i seçin.

VM'yi yönetilen etki alanına eklemek için aşağıdaki adımları tamamlayın:

İletişim kutusunda Etki Alanı Ekle'yi seçin.

aaddscontoso.com gibi doğru Etki alanı adını belirtin, ardından kimlik verileri ve kimlik doğrulaması için kullanılacak hizmetleri belirtin. Her ikisi için de Microsoft Active Directory'yi seçin.

Etki alanını etkinleştir seçeneğinin belirlendiğinden emin olun.

Hazır olduğunuzda Tamam'ı seçin.

Aşağıdaki iletişim kutusunda varsayılan ayarları kabul edin ve tamam'ı seçin.

VM gerektiğinde ek yazılım yükler, ardından yönetilen etki alanının kullanılabilir olup olmadığını denetler.

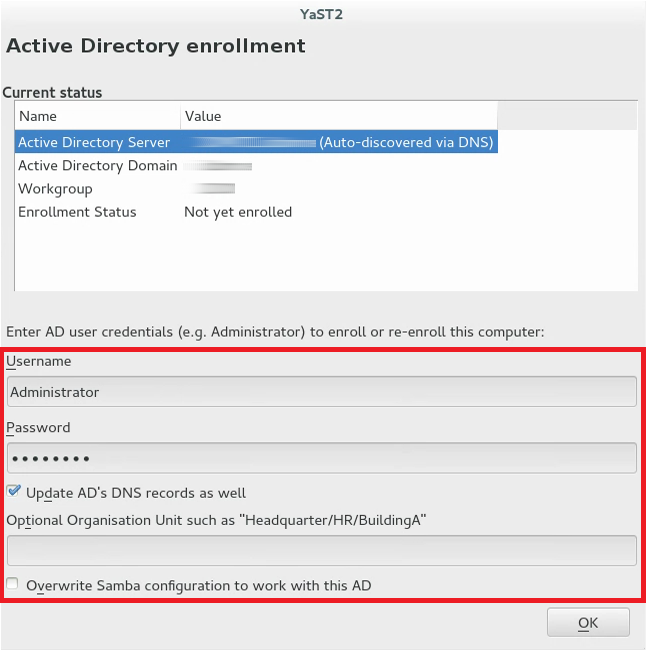

Her şey doğruysa, VM'nin yönetilen etki alanını keşfettiğini ancak henüz kaydolmadığınızı belirtmek için aşağıdaki örnek iletişim kutusu gösterilir.

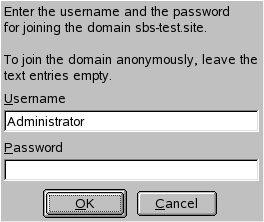

İletişim kutusunda, yönetilen etki alanının parçası olan bir kullanıcının Kullanıcı Adı ve Parolası'nı belirtin. Gerekirse, Microsoft Entra Id'deki bir gruba kullanıcı hesabı ekleyin.

Geçerli etki alanının Samba için etkinleştirildiğinden emin olmak için, bu AD ile çalışmak için Overwrite Samba yapılandırmasını etkinleştirin.

Kaydetmek için Tamam'ı seçin.

Başarıyla kaydolduğunuz onaylamak için bir ileti gösterilir. Bitirmek için Tamam'ı seçin.

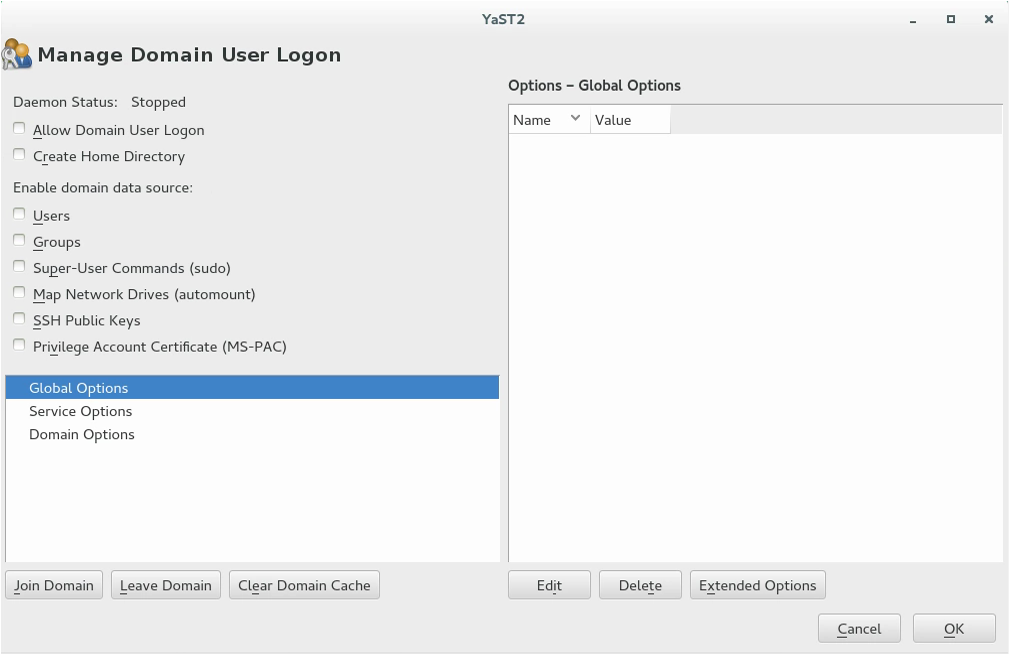

VM yönetilen etki alanına kaydedildikten sonra, aşağıdaki örnek ekran görüntüsünde gösterildiği gibi Etki Alanı Kullanıcı OturumUnu Yönet'i kullanarak istemciyi yapılandırın:

Yönetilen etki alanı tarafından sağlanan verileri kullanarak oturum açma işlemlerine izin vermek için Etki Alanı Kullanıcısı Oturum Açmasına İzin Ver kutusunu işaretleyin.

İsteğe bağlı olarak, Etki alanı veri kaynağını etkinleştir'in altında ortamınız için gereken ek veri kaynaklarını denetleyin. Bu seçenekler arasında hangi kullanıcıların sudo kullanmasına izin verildiği veya hangi ağ sürücülerinin kullanılabilir olduğu yer alır.

Yönetilen etki alanındaki kullanıcıların VM'de giriş dizinlerine sahip olmasını sağlamak için Giriş Dizinleri Oluştur kutusunu işaretleyin.

Yan çubuktan Hizmet Seçenekleri › Ad anahtarı'nı ve ardından Genişletilmiş Seçenekler'i seçin. Bu pencerede fallback_homedir veya override_homedir seçin ve ardından Ekle'yi seçin.

Giriş dizini konumu için bir değer belirtin. Giriş dizinlerinin /home/USER_NAME biçimini izlemesini sağlamak için /home/%u kullanın. Olası değişkenler hakkında daha fazla bilgi için sssd.conf man sayfası (

man 5 sssd.conf), override_homedir bölümüne bakın.Tamam'ı seçin.

Değişiklikleri kaydetmek için Tamam’ı seçin. Ardından, şimdi görüntülenen değerlerin doğru olduğundan emin olun. İletişim kutusundan çıkmak için İptal'i seçin.

SSSD ve Winbind'i aynı anda çalıştırmayı düşünüyorsanız (örneğin, SSSD aracılığıyla katılırken, ancak bir Samba dosya sunucusu çalıştırırken), Samba seçeneği kerberos yöntemi smb.conf dosyasında gizli diziler ve anahtar sekmesi olarak ayarlanmalıdır. SSSD seçeneği ad_update_samba_machine_account_password de sssd.conf dosyasında true olarak ayarlanmalıdır. Bu seçenekler sistem tuş sekmesinin eşitlenmemesini engeller.

Winbind kullanarak VM'yi yönetilen etki alanına ekleme

Winbind ve YaST'nin Windows Etki Alanı Üyeliği modülünü kullanarak yönetilen etki alanına katılmak için aşağıdaki adımları tamamlayın:

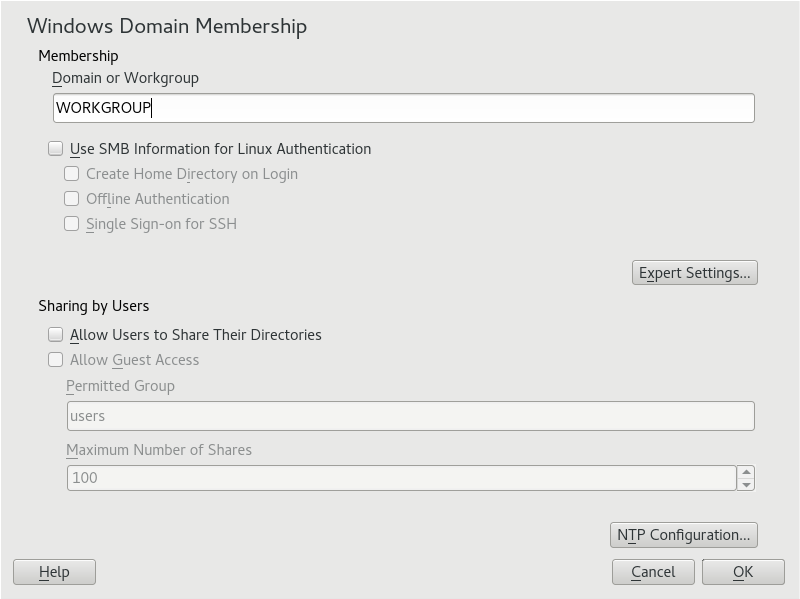

YaST'de Ağ Hizmetleri > Windows Etki Alanı Üyeliği'ne tıklayın.

Windows Etki Alanı Üyeliği ekranında Etki Alanı veya Çalışma Grubu'na katılmak için etki alanını girin. aaddscontoso.com gibi yönetilen etki alanı adını girin.

Linux kimlik doğrulaması için SMB kaynağını kullanmak için Linux Kimlik Doğrulaması için SMB Bilgilerini Kullan seçeneğini işaretleyin.

VM'de yönetilen etki alanı kullanıcıları için otomatik olarak yerel bir giriş dizini oluşturmak için Oturum Açmada Giriş Dizini Oluştur seçeneğini işaretleyin.

Yönetilen etki alanı geçici olarak kullanılamasa bile etki alanı kullanıcılarınızın oturum açmasına izin vermek için Çevrimdışı Kimlik Doğrulaması seçeneğini işaretleyin.

Samba kullanıcıları ve grupları için UID ve GID aralıklarını değiştirmek istiyorsanız Uzman Ayarlar'ı seçin.

NTP Yapılandırması'nı seçerek yönetilen etki alanınız için Ağ Saat Protokolü (NTP) zaman eşitlemesini yapılandırın. Yönetilen etki alanının IP adreslerini girin. Bu IP adresleri, yönetilen etki alanınızın Microsoft Entra yönetim merkezindeki Özellikler penceresinde (10.0.2.4 ve 10.0.2.5 gibi) gösterilir.

Tamam'ı seçin ve istendiğinde etki alanına katılımı onaylayın.

Yönetilen etki alanındaki bir yöneticinin parolasını girin ve Tamam'ı seçin.

Yönetilen etki alanına katıldıktan sonra, masaüstünüzün veya konsolunuzun görüntü yöneticisini kullanarak iş istasyonunuzda oturum açabilirsiniz.

YaST komut satırı arabiriminden Winbind kullanarak VM'yi yönetilen etki alanına ekleme

winbind ve YaST komut satırı arabirimini kullanarak yönetilen etki alanına katılmak için:

Etki alanına katılın:

sudo yast samba-client joindomain domain=aaddscontoso.com user=<admin> password=<admin password> machine=<(optional) machine account>

Terminalden Winbind kullanarak VM'yi yönetilen etki alanına ekleme

winbind vesamba net komutunu kullanarak yönetilen etki alanına katılmak için:

Kerberos istemcisini ve samba-winbind'i yükleyin:

sudo zypper in krb5-client samba-winbindYapılandırma dosyalarını düzenleyin:

/etc/samba/smb.conf[global] workgroup = AADDSCONTOSO usershare allow guests = NO #disallow guests from sharing idmap config * : backend = tdb idmap config * : range = 1000000-1999999 idmap config AADDSCONTOSO : backend = rid idmap config AADDSCONTOSO : range = 5000000-5999999 kerberos method = secrets and keytab realm = AADDSCONTOSO.COM security = ADS template homedir = /home/%D/%U template shell = /bin/bash winbind offline logon = yes winbind refresh tickets = yes/etc/krb5.conf[libdefaults] default_realm = AADDSCONTOSO.COM clockskew = 300 [realms] AADDSCONTOSO.COM = { kdc = PDC.AADDSCONTOSO.COM default_domain = AADDSCONTOSO.COM admin_server = PDC.AADDSCONTOSO.COM } [domain_realm] .aaddscontoso.com = AADDSCONTOSO.COM [appdefaults] pam = { ticket_lifetime = 1d renew_lifetime = 1d forwardable = true proxiable = false minimum_uid = 1 }/etc/security/pam_winbind.conf

[global] cached_login = yes krb5_auth = yes krb5_ccache_type = FILE warn_pwd_expire = 14/etc/nsswitch.conf

passwd: compat winbind group: compat winbind

Microsoft Entra Id ve Linux'taki tarih ve saatin eşitlenmiş olup olmadığını denetleyin. Bunu, Microsoft Entra sunucusunu NTP hizmetine ekleyerek yapabilirsiniz:

aşağıdaki satırı içine

/etc/ntp.confekleyin:server aaddscontoso.comNTP hizmetini yeniden başlatın:

sudo systemctl restart ntpd

Etki alanına katılın:

sudo net ads join -U Administrator%MypasswordWinbind'i Linux Eklenebilir Kimlik Doğrulama Modülleri'nde (PAM) oturum açma kaynağı olarak etkinleştirin:

config pam-config --add --winbindKullanıcıların oturum açabilmesi için giriş dizinlerinin otomatik olarak oluşturulmasını etkinleştirin:

sudo pam-config -a --mkhomedirWinbind hizmetini başlatın ve etkinleştirin:

sudo systemctl enable winbind sudo systemctl start winbind

SSH için parola kimlik doğrulamasına izin ver

Varsayılan olarak, kullanıcılar vm'de yalnızca SSH ortak anahtar tabanlı kimlik doğrulaması kullanarak oturum açabilir. Parola tabanlı kimlik doğrulaması başarısız oluyor. VM'yi yönetilen bir etki alanına eklediğinizde, bu etki alanı hesaplarının parola tabanlı kimlik doğrulaması kullanması gerekir. Parola tabanlı kimlik doğrulamasına izin vermek için SSH yapılandırmasını aşağıdaki gibi güncelleştirin.

sshd_conf dosyasını bir düzenleyiciyle açın:

sudo vi /etc/ssh/sshd_configPasswordAuthentication satırını evet olarak güncelleştirin:

PasswordAuthentication yesİşiniz bittiğinde, düzenleyicinin komutunu kullanarak

:wqsshd_conf dosyasını kaydedin ve çıkın.Değişiklikleri uygulamak ve kullanıcıların parola kullanarak oturum açmasına izin vermek için SSH hizmetini yeniden başlatın:

sudo systemctl restart sshd

'AAD DC Yönetici istrators' grubuna sudo ayrıcalıkları verme

AAD DC Yönetici istrators grubu üyelerine SLE VM'sinde yönetim ayrıcalıkları vermek için /etc/sudoers öğesine bir girdi ekleyin. Eklendikten sonra, AAD DC Yönetici istrators grubunun üyeleri SLE VM'sinde komutunu kullanabilirsudo.

Sudoers dosyasını düzenlemek üzere açın:

sudo visudo/etc/sudoers dosyasının sonuna aşağıdaki girdiyi ekleyin. AAD DC Yönetici istrators grubu adında boşluk içerir, bu nedenle grup adına ters eğik çizgi kaçış karakterini ekleyin. Aaddscontoso.com gibi kendi etki alanı adınızı ekleyin:

# Add 'AAD DC Administrators' group members as admins. %AAD\ DC\ Administrators@aaddscontoso.com ALL=(ALL) NOPASSWD:ALLİşiniz bittiğinde, düzenleyicinin komutunu kullanarak düzenleyiciyi kaydedin ve düzenleyiciden

:wqçıkın.

Etki alanı hesabı kullanarak VM'de oturum açma

VM'nin yönetilen etki alanına başarıyla katıldığını doğrulamak için, etki alanı kullanıcı hesabı kullanarak yeni bir SSH bağlantısı başlatın. Bir giriş dizininin oluşturulduğunu ve etki alanından grup üyeliğinin uygulandığını onaylayın.

Konsolunuzdan yeni bir SSH bağlantısı oluşturun. gibi komutunu kullanarak

ssh -lyönetilen etki alanına ait bir etki alanı hesabı kullanın ve ardından vm'nizin adresini (linux-q2gr.aaddscontoso.com gibi)contosoadmin@aaddscontoso.comgirin. Azure Cloud Shell kullanıyorsanız, iç DNS adı yerine VM'nin genel IP adresini kullanın.sudo ssh -l contosoadmin@AADDSCONTOSO.com linux-q2gr.aaddscontoso.comVM'ye başarıyla bağlandığınızda giriş dizininin doğru şekilde başlatıldığını doğrulayın:

sudo pwdKullanıcı hesabıyla eşleşen kendi dizininizle /home dizininde olmanız gerekir.

Şimdi grup üyeliklerinin doğru çözümlendiğini denetleyin:

sudo idYönetilen etki alanından grup üyeliklerinizi görmeniz gerekir.

VM'de AAD DC Yönetici istrators grubunun bir üyesi olarak oturum açtıysanız, komutunu doğru şekilde kullanıp kullanmayabildiğinizi

sudodenetleyin:sudo zypper update

Sonraki adımlar

VM'yi yönetilen etki alanına bağlarken veya bir etki alanı hesabıyla oturum açarken sorun yaşıyorsanız bkz . Etki alanına katılma sorunlarını giderme.