Sıfır Güven ile kimliğin güvenliğini sağlama

![]()

Çoğu kuruluş Sıfır Güven bir yolculuğa başlamadan önce, kimlik yaklaşımları çeşitli kimlik sağlayıcılarıyla parçalanabilir, bulut ve şirket içi uygulamalar arasında çoklu oturum açma (SSO) eksikliği ve kimlik riskiyle ilgili sınırlı görünürlük olabilir.

Bulut uygulamaları ve mobil çalışanlar, güvenlik söz konusu olduğunda yeni bir düşünce biçimi gerektirir. Birçok çalışan kendi cihazlarını getirir ve hibrit bir şekilde çalışır. Verilere geleneksel kurumsal ağ çevresi dışında düzenli olarak erişilir ve iş ortakları ve satıcılar gibi dış ortak çalışanlar ile paylaşılır. Geleneksel kurumsal uygulamalar ve veriler şirket içinden hibrit ve bulut ortamlarına taşınıyor.

Geleneksel güvenlik ağ denetimleri artık yeterli değildir.

Kimlikler, ağlar, uç noktalar ve uygulamalar genelinde kişileri, hizmetleri veya cihazları temsil eder. Sıfır Güven güvenlik modelinde kaynaklara erişimi denetlemek için güçlü, esnek ve ayrıntılı bir araç olarak çalışır.

Bir kimlik bir kaynağa erişmeye çalışmadan önce kuruluşların şunları yapması gerekir:

- Kimliği güçlü kimlik doğrulamasıyla doğrulayın.

- Bu kimlik için erişimin uyumlu ve tipik olduğundan emin olun.

- En az ayrıcalık erişim ilkelerini izleyin.

Kimlik doğrulandıktan sonra kuruluş ilkelerine, devam eden risk analizine ve diğer araçlara göre kaynaklara erişimi denetleyebiliriz.

Kimlik Sıfır Güven dağıtım hedefleri

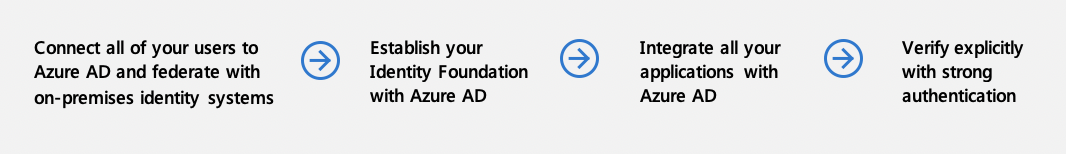

Kimlik için uçtan uca Sıfır Güven çerçevesi uygularken öncelikle şu ilk dağıtım hedeflerine odaklanmanızı öneririz:

- Bulut kimliği, şirket içi kimlik sistemleriyle birleştirilmiştir.

- Koşullu Erişim ilkeleri erişimi geçitler ve düzeltme etkinlikleri sağlar.

- Analiz, görünürlüğü artırır.

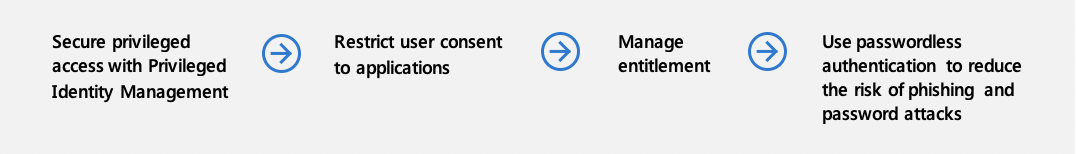

Önceki alanlar ele alındıktan sonra şu dağıtım hedeflerine odaklanın:

- Kimlikler ve erişim ayrıcalıkları, kimlik idaresi ile yönetilir.

- Kullanıcı, cihaz, konum ve davranış gerçek zamanlı olarak analiz edilir.

- Diğer güvenlik çözümlerinden gelen tehdit sinyallerini tümleştirin.

I. Bulut kimliği, şirket içi kimlik sistemleriyle birleştirilmiştir

Microsoft Entra ID, güçlü kimlik doğrulaması, uç nokta güvenliği için bir tümleştirme noktası ve en az ayrıcalıklı erişimi garanti etmek için kullanıcı merkezli ilkelerinizin temelini sağlar. Microsoft Entra Koşullu Erişim, erişim sırasında açıkça doğrulanan kullanıcı kimliği, ortam, cihaz durumu ve risk temelinde kaynaklara erişim için kararlar almak için kullanılan ilke altyapısıdır. Microsoft Entra Id ile bir Sıfır Güven kimlik stratejisi uygulayabilirsiniz.

Tüm kullanıcılarınızı Microsoft Entra Id'ye bağlayın ve şirket içi kimlik sistemleriyle federasyon yapın

Çalışanlarınızın kimliklerinin iyi durumdaki işlem hattının ve yetkilendirme grupları ve erişim ilkesi denetimleri için uç noktalar dahil olmak üzere gerekli güvenlik yapıtlarının korunması, bulutta tutarlı kimlikleri ve denetimleri kullanmak için en iyi yerde olmanıza neden olur.

Şu adımları izleyin:

- Bir kimlik doğrulama seçeneği belirleyin. Microsoft Entra ID size en iyi deneme yanılma, DDoS ve parola spreyi koruması sağlar, ancak kuruluşunuz ve uyumluluk gereksinimleriniz için doğru kararı verir.

- Sadece ihtiyacınız olan kimlikleri getirin. Yalnızca şirket içinde anlamlı olan hizmet hesaplarını geride bırakmak için buluta gitme fırsatı olarak kullanın. Şirket içi ayrıcalıklı rolleri şirket içinde bırakın.

- Kuruluşunuzun boyutuna göre Microsoft Entra Connect Sync için donanım gereksinimlerini karşıladığınızdan emin olun.

Microsoft Entra Id ile Identity Foundation'ınızı oluşturma

Sıfır Güven stratejisi için açıkça doğrulama, en az ayrıcalıklı erişim ilkelerini kullanma ve ihlal varsayma gerekir. Microsoft Entra Id, kullanıcı, uç nokta, hedef kaynak ve ortam içgörülerine göre erişim ilkelerinizi zorunlu kılmak için ilke karar noktası olarak görev yapabilir.

Microsoft Entra Kimliğini her erişim isteğinin yoluna yerleştirin. Bu işlem, ortak bir kimlik denetim düzlemi aracılığıyla her kullanıcı, uygulama ve kaynağı birbirine bağlar ve kimlik doğrulaması/yetkilendirme riski hakkında mümkün olan en iyi kararları almak için Microsoft Entra Id'ye sinyaller sağlar. Buna ek olarak, çoklu oturum açma (SSO) ve tutarlı ilke korumaları daha iyi bir kullanıcı deneyimi sağlar ve üretkenlik kazanımlarına katkıda bulunur.

Tüm uygulamalarınızı Microsoft Entra ID ile tümleştirme

Çoklu oturum açma, kullanıcıların kimlik bilgilerinin kopyalarını çeşitli uygulamalarda bırakmasını önler ve aşırı istem nedeniyle kimlik avı saldırılarını veya MFA yorgunluğunu önlemeye yardımcı olur.

Ortamınızda birden çok kimlik ve erişim yönetimi (IAM) çözümü olmadığından emin olun. Bu yineleme, Microsoft Entra ID'nin gördüğü sinyalleri azaltıyor, kötü aktörlerin iki IAM altyapısı arasındaki gölgelerde yaşamasına izin veriyor ve kötü kullanıcı deneyimine yol açıyor. Bu karmaşıklık, iş ortaklarınızın Sıfır Güven stratejinizden şüpheci olmasına neden olabilir.

Şu adımları izleyin:

- OAuth2.0 veya SAML konuşan modern kurumsal uygulamaları tümleştirin.

- Kerberos ve form tabanlı kimlik doğrulama uygulamaları için, Bunları Microsoft Entra uygulama ara sunucusunu kullanarak tümleştirin.

- Eski uygulamalarınızı uygulama teslim ağlarını/denetleyicilerini kullanarak yayımlıyorsanız, microsoft Entra ID kullanarak önemli uygulamaların çoğuyla (Citrix, Akamai ve F5 gibi) tümleştirin .

- Uygulamalarınızı ADFS ve mevcut/eski IAM altyapılarından keşfetmenize ve geçirmenize yardımcı olmak için Uygulamaları Microsoft Entra Id'ye geçirmeye yönelik kaynaklar bölümünü gözden geçirin.

- Kullanıcı sağlamayı otomatikleştirme.

İpucu

Uygulamalar için uçtan uca Sıfır Güven stratejisi uygulama hakkında daha fazla bilgi edinin.

Güçlü kimlik doğrulaması ile açıkça doğrulama

Şu adımları izleyin:

- Microsoft Entra çok faktörlü kimlik doğrulamasını kullanıma sunma. Bu çaba, kullanıcı oturumu riskini azaltmanın temel bir parçasıdır. Kullanıcılar yeni cihazlarda ve yeni konumlarda göründükçe, bir MFA sınamasına yanıt verebilmek, kullanıcılarınızın bize bunların dünya çapında hareket ettikleri (yöneticilerin tek tek sinyalleri ayrıştırmalarına gerek kalmadan) tanıdık cihazlar/konumlar olduğunu öğretebilecekleri en doğrudan yollardan biridir.

- Eski kimlik doğrulamasını engelleme. Kötü amaçlı aktörler için en yaygın saldırı vektörlerinden biri, modern güvenlik zorluklarına neden olmayan SMTP gibi eski protokollere karşı çalınan/yeniden oynatılan kimlik bilgilerini kullanmaktır.

II. Koşullu Erişim ilkeleri erişim geçidi erişimi ve düzeltme etkinlikleri sağlar

Microsoft Entra Koşullu Erişim, kararları otomatikleştirmek ve kaynak için kurumsal erişim ilkelerini zorunlu kılmak için kullanıcı, cihaz ve konum gibi sinyalleri analiz eder. Çok faktörlü kimlik doğrulaması (MFA) gibi erişim denetimleri uygulamak için Koşullu Erişim ilkelerini kullanabilirsiniz. Koşullu Erişim ilkeleri, güvenlik için gerektiğinde kullanıcılardan MFA istemenizi ve gerekmediğinde kullanıcıların yolundan uzak durmanızı sağlar.

Microsoft, temel bir güvenlik düzeyi sağlayan güvenlik varsayılanları olarak adlandırılan standart koşullu ilkeler sağlar. Ancak, kuruluşunuzun güvenlik varsayılanları teklifinden daha fazla esnekliğe ihtiyacı olabilir. Güvenlik varsayılanlarını daha ayrıntılı olarak özelleştirmek ve gereksinimlerinizi karşılayan yeni ilkeler yapılandırmak için Koşullu Erişim'i kullanabilirsiniz.

Koşullu Erişim ilkelerinizi önceden planlamak ve bir dizi etkin ve geri dönüş ilkesine sahip olmak, Sıfır Güven dağıtımda Erişim İlkesi uygulamanızın temel bir dayanağıdır. Ortamınızdaki bilinen ağ konumlarını yapılandırmak için zaman ayırın. Bu ağ konumlarını Koşullu Erişim ilkesinde kullanmasanız bile, bu IP'lerin yapılandırılması Microsoft Entra Kimlik Koruması riskini bildirir.

Şu adımı atın:

- Dayanıklı Koşullu Erişim ilkeleri için dağıtım kılavuzumuzu ve en iyi yöntemleri gözden geçirin.

Güvenlik açığı bulunan ve güvenliği aşılmış cihazlardan erişimi kısıtlamak için cihazları Microsoft Entra ID ile kaydetme

Şu adımları izleyin:

- Microsoft Entra karma katılımını veya Microsoft Entra katılımını etkinleştirin. Kullanıcının dizüstü bilgisayarını/bilgisayarını yönetiyorsanız bu bilgileri Microsoft Entra Id'ye getirin ve daha iyi kararlar almak için kullanın. Örneğin, bilgisayarda çevrimdışı kopyaları olan zengin istemcilere izin vermek, kullanıcının kuruluşunuzun denetleyip yönettiği bir makineden geldiğini biliyorsanız verilere erişim izni verir.

- Kullanıcılarınızın mobil cihazlarını yönetmek ve cihazları kaydetmek için Microsoft Endpoint Manager (EMS) içinde Intune hizmetini etkinleştirin. Dizüstü bilgisayarlar hakkında olduğu gibi kullanıcı mobil cihazları hakkında da aynı şey söylenebilir: Bunlar hakkında ne kadar çok bilginiz varsa (yama düzeyi, jailbreak uygulanmış, kök erişimli vb.), erişimi neden engellediğiniz/izin verebilirsiniz?

İpucu

Uç noktalar için uçtan uca Sıfır Güven stratejisi uygulama hakkında bilgi edinin.

III. Analiz görünürlüğü artırır

Microsoft Entra ID'de kimlik doğrulaması, yetkilendirme ve sağlama ile varlıklarınızı oluştururken, dizinde neler olduğuna ilişkin güçlü operasyonel içgörülere sahip olmanız önemlidir.

Görünürlüğü geliştirmek için günlüğe kaydetmeyi ve raporlamayı yapılandırma

Şu adımı atın:

IV. Kimlikler ve erişim ayrıcalıkları kimlik idaresi ile yönetilir

İlk hedeflerinizi gerçekleştirdikten sonra daha güçlü kimlik idaresi gibi diğer hedeflere odaklanın.

Privileged Identity Management ile ayrıcalıklı erişimin güvenliğini sağlama

Kullanıcıların ayrıcalıklı işlemlere/rollere erişmek için kullandığı uç noktaları, koşulları ve kimlik bilgilerini denetleyin.

Şu adımları izleyin:

- Ayrıcalıklı kimliklerinizin denetimini ele alın. Ayrıcalıklı erişim yalnızca yönetim erişimi değil, aynı zamanda görev açısından kritik uygulamalarınızın çalışma ve verileri işleme biçimini değiştirebilen uygulama veya geliştirici erişimidir.

- Ayrıcalıklı kimliklerin güvenliğini sağlamak için Privileged Identity Management'ı kullanın.

Uygulamalara kullanıcı iznini kısıtlama

Uygulamalara kullanıcı onayı, modern uygulamaların kuruluş kaynaklarına erişmesi için yaygın bir yoldur, ancak göz önünde bulundurulması gereken bazı en iyi yöntemler vardır.

Şu adımları izleyin:

- Kuruluşunuzun verilerinin uygulamalara gereksiz yere maruz kalmadığından emin olmak için kullanıcı onayını kısıtlayın ve onay isteklerini yönetin.

- Aşırı veya kötü amaçlı onay için kuruluşunuzdaki önceki/mevcut onayı gözden geçirin.

Hassas bilgilere erişim taktiklerine karşı koruma araçları hakkında daha fazla bilgi için kimlik Sıfır Güven stratejisi uygulama kılavuzumuzun "Siber tehditlere ve sahte uygulamalara karşı korumayı güçlendirme" bölümüne bakın.

Yetkilendirmeyi yönetme

Microsoft Entra ID'den merkezi olarak kimlik doğrulaması ve yönlendirmesi yapılan uygulamalarla, doğru kişilerin doğru erişime sahip olduğundan ve kuruluşunuzdaki kullanıcıların neden sahip oldukları erişime sahip olduklarına ilişkin bir izne sahip olduğunuzdan emin olmak için erişim isteğinizi, onayınızı ve yeniden onaylama işleminizi kolaylaştırabilirsiniz.

Şu adımları izleyin:

- Yetkilendirme Yönetimi'ni kullanarak kullanıcıların farklı takımlara/projelere katıldığında istekte bulunabilecekleri ve ilişkili kaynaklara (uygulamalar, SharePoint siteleri, grup üyelikleri gibi) erişim atayan erişim paketleri oluşturun.

- Yetkilendirme Yönetimi'ni dağıtmak şu anda kuruluşunuz için mümkün değilse, en azından self servis grup yönetimi ve self servis uygulama erişimi dağıtarak kuruluşunuzda self servis paradigmalarını etkinleştirin.

Kimlik avı ve parola saldırıları riskini azaltmak için parolasız kimlik doğrulamasını kullanma

FIDO 2.0'ı destekleyen Microsoft Entra Id ve parolasız telefonla oturum açma ile, kullanıcılarınızın (özellikle hassas/ayrıcalıklı kullanıcılar) gündelik olarak çalıştırıldığı kimlik bilgilerine iğneyi taşıyabilirsiniz. Bu kimlik bilgileri, riski de azaltabilecek güçlü kimlik doğrulama faktörleridir.

Şu adımı atın:

- Kuruluşunuzda parolasız kimlik bilgilerini dağıtmaya başlayın.

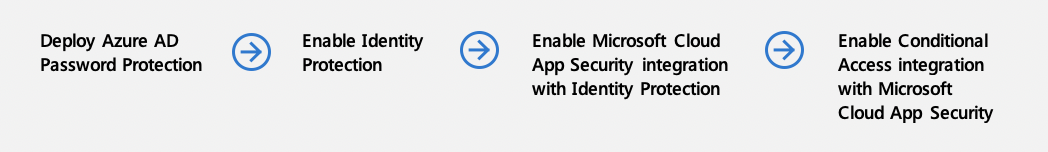

V. Kullanıcı, cihaz, konum ve davranış, riski belirlemek ve sürekli koruma sağlamak için gerçek zamanlı olarak analiz edilir

Gerçek zamanlı analiz, risk ve korumanın belirlenmesi açısından kritik öneme sahiptir.

Microsoft Entra Password Protection'ı dağıtma

Kullanıcıları açıkça doğrulamak için diğer yöntemleri etkinleştirirken zayıf parolaları, parola spreyi ve ihlal yeniden yürütme saldırılarını göz ardı etmeyin. Klasik karmaşık parola ilkeleri de en yaygın parola saldırılarını engellemez.

Şu adımı atın:

- Buluttaki ve şirket içindeki kullanıcılarınız için Microsoft Entra Parola Koruması'nı etkinleştirin.

Microsoft Entra Kimlik Koruması etkinleştirme

Microsoft Entra Kimlik Koruması ile daha ayrıntılı oturum/kullanıcı riski sinyali alın. Kuruluşunuzun gelişen güvenlik gereksinimlerine göre risk araştırma ve düzeltme seçeneklerini etkinleştirebilirsiniz.

Şu adımı atın:

- Microsoft Entra Kimlik Koruması etkinleştirin.

Microsoft Entra Kimlik Koruması ile Bulut için Microsoft Defender Uygulamaları tümleştirmesini etkinleştirme

Bulut için Microsoft Defender Apps, SaaS ve modern uygulamalar içindeki kullanıcı davranışını izler. Bu sinyal, kimlik doğrulamasından geçtikten ve belirteç aldıktan sonra kullanıcıya ne olduğu hakkında Microsoft Entra Id'yi bilgilendirmektedir. Kullanıcı düzeni şüpheli görünmeye başlarsa, bir sinyal Microsoft Entra Kimlik Koruması'e beslenebilir ve Koşullu Erişim kullanıcının gizliliğinin ihlal edilmiş veya yüksek riskli olduğunu bildirir. Bu kullanıcıdan gelen bir sonraki erişim isteğinde, Microsoft Entra Id kullanıcıyı doğrulamak veya engellemek için doğru bir şekilde işlem yapabilir.

Şu adımı atın:

- Microsoft Entra Kimlik Koruması sinyalini zenginleştirmek için Bulut için Defender Uygulamaları izlemeyi etkinleştirin.

Bulut için Microsoft Defender Uygulamaları ile Koşullu Erişim tümleştirmesini etkinleştirme

Kimlik doğrulaması sonrasında yayılan sinyalleri kullanarak ve uygulamalara Bulut için Defender Uygulamalar ara sunucusu istekleriyle SaaS uygulamalarına giden oturumları izleyebilir ve kısıtlamaları zorunlu kılabilirsiniz.

Şu adımları izleyin:

Koşullu Erişim tümleştirmesini etkinleştirin.

Koşullu Erişimi şirket içi uygulamalara genişletme.

Erişim kararlarında kullanım için kısıtlı oturumu etkinleştirme

Bir kullanıcının riski düşükse ancak bilinmeyen bir uç noktadan oturum açıyorsa kaynaklara erişim izni vermek isteyebilirsiniz, ancak kuruluşunuzu riskli eylemlere maruz bırakabilecek işlemler yapmalarına izin vermeyebilirsiniz. Exchange Online ve SharePoint Online'ı, kullanıcıya e-postaları okumasına veya dosyaları görüntülemesine izin veren kısıtlı bir oturum sunacak şekilde yapılandırabilirsiniz, ancak bunları indirip güvenilmeyen bir cihaza kaydedemezsiniz.

Şu adımı atın:

- SharePoint Online ve Exchange Online'a sınırlı erişimi etkinleştirin.

VI. Algılama, koruma ve yanıtı geliştirmek için diğer güvenlik çözümlerinden gelen tehdit sinyallerini tümleştirme

Son olarak, daha fazla etkinlik için diğer güvenlik çözümleri tümleştirilebilir.

Kimlik için Microsoft Defender Bulut için Microsoft Defender Uygulamaları ile tümleştirme

Kimlik için Microsoft Defender ile tümleştirme, Microsoft Entra Id'nin bir kullanıcının şirket içi, standart dışı kaynaklara (dosya paylaşımları gibi) erişirken riskli davranışlarda bulunduğunu bilmesini sağlar. Bu sinyal genel risk olarak hesaba katılabilir ve büyük olasılıkla buluta daha fazla erişimi engelleyebilir.

Şu adımları izleyin:

- Şirket içi sinyalleri kullanıcı hakkında bildiğimiz risk sinyaline getirmek için Bulut için Microsoft Defender Uygulamaları ile Kimlik için Microsoft Defender etkinleştirin.

- SoC'nizin hangilerine odaklanması gerektiğine ilişkin bütüncül bir görünüm vermek için risk altında olan her kullanıcının birleşik Araştırma Önceliği puanını denetleyin.

Uç Nokta için Microsoft Defender etkinleştirme

Uç Nokta için Microsoft Defender, Windows makinelerinin durumunu kanıtlamanıza ve bir risk altında olup olmadıklarını belirlemenize olanak tanır. Daha sonra bu bilgileri çalışma zamanında riski azaltmak için besleyebilirsiniz. Etki Alanına Katılma size bir denetim hissi sağlarken, Uç Nokta için Defender, birden çok kullanıcı cihazının güvenilir olmayan sitelere isabet ettiği desenleri algılayarak ve çalışma zamanında cihaz/kullanıcı riskini artırarak neredeyse gerçek zamanlı olarak kötü amaçlı yazılım saldırısına tepki vermenizi sağlar.

Şu adımı atın:

- Uç Nokta için Microsoft Defender'da Koşullu Erişimi yapılandırın.

Siber Güvenlik ve OMB Memorandum 22-09'da Yönetim Emri 14028 uyarınca Kimliğin Güvenliğini Sağlama

Nations Cyber Security ve OMB Memorandum 22-09'un geliştirilmesine ilişkin Yönetim Emri 14028, Sıfır Güven ile ilgili belirli eylemleri içerir. Kimlik eylemleri merkezi kimlik yönetimi sistemlerinin kullanılmasını, kimlik avına dayanıklı güçlü MFA'nın kullanılmasını ve yetkilendirme kararlarında en az bir cihaz düzeyinde sinyalin eklenmesini içerir. Bu eylemleri Microsoft Entra ID ile uygulama hakkında ayrıntılı yönergeler için bkz . Microsoft Entra ID ile 22-09 arası not defterinin kimlik gereksinimlerini karşılama.

Bu kılavuzda ele alınan ürünler

- Microsoft Entra ID

- Kimlik için Microsoft Defender

- Microsoft Endpoint Manager (Microsoft Intune'u içerir)

- Uç Nokta için Microsoft Defender

- SharePoint Online

- Exchange Online

Sonuç

Kimlik, başarılı bir Sıfır Güven stratejisinin merkezinde yer alır. Daha fazla bilgi edinmek veya uygulamayla ilgili yardım almak için Müşteri Başarısı ekibinize başvurun veya bu kılavuzun tüm Sıfır Güven yapı taşlarını kapsayan diğer bölümlerini okumaya devam edin.

Sıfır Güven dağıtım kılavuzu serisi