Microsoft Entra uygulama ara sunucusu dağıtımı planlama

Microsoft Entra uygulama ara sunucusu, şirket içi uygulamalar için güvenli ve uygun maliyetli bir uzaktan erişim çözümüdür. "Cloud First" kuruluşlarının henüz modern protokolleri kullanabilen eski şirket içi uygulamalara erişimi yönetmesi için anında bir geçiş yolu sağlar. Ek giriş bilgileri için bkz . Uygulama ara sunucusu nedir?

Uygulama ara sunucusu, uzak kullanıcılara iç kaynaklara erişim vermek için önerilir. Uygulama ara sunucusu, bu uzaktan erişim kullanım örnekleri için VPN veya ters ara sunucu gereksiniminin yerini alır. Şirket ağında bulunan kullanıcılar için tasarlanmamıştır. İntranet erişimi için uygulama ara sunucusu kullanan bu kullanıcılar istenmeyen performans sorunlarıyla karşılaşabilir.

Bu makale, Microsoft Entra uygulama ara sunucusunu planlamak, çalıştırmak ve yönetmek için ihtiyacınız olan kaynakları içerir.

Uygulamanızı planlayın

Aşağıdaki bölümde etkili bir dağıtım deneyimi hazırlamak için önemli planlama öğelerine genel bir bakış sağlanmıştır.

Önkoşullar

Uygulamaya başlamadan önce aşağıdaki önkoşulları karşılamanız gerekir. Ortamınızı ayarlamaya ve önkoşullara yönelik daha ayrıntılı bilgilere bu öğreticiden ulaşabilirsiniz.

Bağlayıcılar: Bağlayıcılar, üzerine dağıtabileceğiniz basit aracılardır:

- Şirket içi fiziksel donanım

- Herhangi bir hiper yönetici çözümünde barındırılan bir VM

- Uygulama ara sunucusu hizmetine giden bağlantıyı etkinleştirmek için Azure'da barındırılan bir VM.

Daha ayrıntılı bir genel bakış için bkz . Microsoft Entra özel ağ bağlayıcılarını anlama.

Bağlayıcıları yüklemeden önce TLS 1.2 için bağlayıcı makineleri etkinleştirilmelidir.

Mümkünse, bağlayıcıları arka uç web uygulaması sunucularıyla aynı ağda ve segmentte dağıtın. Uygulamaları bulma işlemini tamamladıktan sonra bağlayıcıları dağıtmak en iyisidir.

Her bağlayıcı grubunun yüksek kullanılabilirlik ve ölçek sağlamak için en az iki bağlayıcısı olmasını öneririz. Herhangi bir noktada bir makineye hizmet vermeniz gerekebilecek durumlarda üç bağlayıcıya sahip olmak en uygun seçenektir. Bağlayıcıların yükleneceği makine türüne karar verirken yardımcı olması için bağlayıcı kapasitesi tablosunu gözden geçirin. Makine ne kadar büyük ise bağlayıcı o kadar fazla arabellek ve performans gösterir.

Ağ erişim ayarları: Microsoft Entra özel ağ bağlayıcıları HTTPS (TCP Bağlantı Noktası 443) ve HTTP (TCP Bağlantı Noktası 80) aracılığıyla Azure'a bağlanır.

Bağlayıcı TLS trafiğini sonlandırmak desteklenmez ve bağlayıcıların ilgili Microsoft Entra uygulaması proxy uç noktalarıyla güvenli bir kanal oluşturmasını engeller.

Bağlayıcılar ve Azure arasındaki giden TLS iletişimlerinde tüm satır içi inceleme biçimlerinden kaçının. Bağlayıcı ve arka uç uygulamaları arasında iç denetim mümkündür, ancak kullanıcı deneyimini düşürebilir ve bu nedenle önerilmez.

Bağlayıcıların yük dengelemesi de desteklenmez, hatta gerekli değildir.

Microsoft Entra uygulama ara sunucusunu yapılandırmadan önce dikkat edilmesi gereken önemli noktalar

Microsoft Entra uygulama ara sunucusunu yapılandırmak ve uygulamak için aşağıdaki temel gereksinimlerin karşılanması gerekir.

Azure ekleme: Uygulama proxy'sini dağıtmadan önce, kullanıcı kimliklerinin bir şirket içi dizinden eşitlenmesi veya doğrudan Microsoft Entra kiracılarınızın içinde oluşturulması gerekir. Kimlik eşitleme, Microsoft Entra Id'nin kullanıcılara uygulama ara sunucusu tarafından yayımlanan uygulamalara erişim vermeden önce ön kimlik doğrulaması yapmasına ve çoklu oturum açma (SSO) gerçekleştirmek için gerekli kullanıcı tanımlayıcı bilgilerine sahip olmasını sağlar.

Koşullu Erişim gereksinimleri: İntranet erişimi için uygulama proxy'si kullanılması önerilmez çünkü bu, kullanıcıları etkileyecek gecikme süresi ekler. İnternet'ten uzaktan erişim için ön kimlik doğrulaması ve Koşullu Erişim ilkeleriyle uygulama ara sunucusu kullanmanızı öneririz. İntranet kullanımı için Koşullu Erişim sağlama yaklaşımı, uygulamaları Microsoft Entra Id ile doğrudan kimlik doğrulaması yapabilecekleri şekilde modernleştirmektir. Daha fazla bilgi için Bkz. Uygulamaları Microsoft Entra Id'ye geçirmek için Kaynaklar.

Hizmet sınırları: Kaynakların tek tek kiracılar tarafından aşırı dağıtılmalarına karşı koruma sağlamak için uygulama ve kiracı başına belirlenen azaltma sınırları vardır. Bu sınırları görmek için Microsoft Entra hizmet sınırlarına ve kısıtlamalarına bakın. Bu azaltma sınırları, tipik kullanım hacminin çok üzerindeki bir karşılaştırmayı temel alır ve dağıtımların çoğunluğu için geniş arabellek sağlar.

Genel sertifika: Özel etki alanı adları kullanıyorsanız, bir TLS/SSL sertifikası temin etmeniz gerekir. Kuruluş gereksinimlerinize bağlı olarak, sertifika almak biraz zaman alabilir ve işleme mümkün olduğunca erken başlamanızı öneririz. Azure uygulama ara sunucusu standart, joker karakter veya SAN tabanlı sertifikaları destekler. Daha fazla ayrıntı için bkz . Microsoft Entra uygulama ara sunucusu ile özel etki alanlarını yapılandırma.

Etki alanı gereksinimleri: Kerberos Kısıtlanmış Temsili (KCD) kullanarak yayımlanan uygulamalarınızda çoklu oturum açma, Bağlayıcıyı çalıştıran sunucunun ve uygulamayı çalıştıran sunucunun etki alanına katılmasını ve aynı etki alanının veya güvenen etki alanlarının bir parçası olmasını gerektirir. Konu hakkında ayrıntılı bilgi için bkz . Uygulama ara sunucusuyla çoklu oturum açma için KCD. Bağlayıcı hizmeti yerel sistem bağlamında çalışır ve özel kimlik kullanacak şekilde yapılandırılmamalıdır.

URL'ler için DNS kayıtları

Uygulama ara sunucusundaki özel etki alanlarını kullanmadan önce, istemcilerin önceden tanımlanmış uygulama ara sunucusu adresine yönelik özel tanımlı dış URL'yi çözümlemesine izin veren genel DNS'de bir CNAME kaydı oluşturmanız gerekir. Özel etki alanı kullanan bir uygulama için CNAME kaydı oluşturulamaması, uzak kullanıcıların uygulamaya bağlanmasını engeller. CNAME kayıtlarını eklemek için gereken adımlar DNS sağlayıcısından sağlayıcıya farklılık gösterebilir, bu nedenle Microsoft Entra yönetim merkezini kullanarak DNS kayıtlarını ve kayıt kümelerini yönetmeyi öğrenin.

Benzer şekilde, bağlayıcı konaklarının yayımlanan uygulamaların iç URL'sini çözümleyebilmesi gerekir.

Yönetim hakları ve rolleri

Bağlayıcı yüklemesi , yüklü olduğu Windows sunucusu için yerel yönetici hakları gerektirir. Ayrıca bağlayıcı örneğinin kimliğini doğrulamak ve Microsoft Entra kiracınıza kaydetmek için en az Bir Uygulama Yöneticisi rolü gerekir.

Uygulama yayımlama ve yönetim için Uygulama Yöneticisi rolü gerekir. Uygulama Yöneticileri kayıtlar, SSO ayarları, kullanıcı ve grup atamaları ve lisanslama, uygulama ara sunucusu ayarları ve onay dahil olmak üzere dizindeki tüm uygulamaları yönetebilir. Koşullu Erişimi yönetme olanağı vermez. Bulut Uygulaması Yöneticisi rolü, uygulama ara sunucusu ayarlarının yönetimine izin vermemesi dışında Uygulama Yöneticisi'nin tüm yeteneklerine sahiptir.

Lisanslama: Uygulama ara sunucusu, Microsoft Entra ID P1 veya P2 aboneliği aracılığıyla kullanılabilir. Lisanslama seçeneklerinin ve özelliklerinin tam listesi için Microsoft Entra fiyatlandırma sayfasına bakın.

Uygulama Bulma

Aşağıdaki bilgileri toplayarak uygulama ara sunucusu aracılığıyla yayımlanan tüm kapsam içi uygulamaların envanterini derleyin:

| Bilgi Türü | Toplanacak bilgiler |

|---|---|

| Hizmet Türü | Örneğin: SharePoint, SAP, CRM, Özel Web Uygulaması, API |

| Uygulama platformu | Örneğin: Windows IIS, Linux üzerinde Apache, Tomcat, NGINX |

| Etki alanı üyeliği | Web sunucusunun tam etki alanı adı (FQDN) |

| Uygulama konumu | Web sunucusunun veya grubun altyapınızda bulunduğu yer |

| İç erişim | Uygulamaya dahili olarak erişirken kullanılan tam URL. Bir grupsa, hangi tür yük dengeleme kullanılıyor? Uygulamanın kendisi dışındaki kaynaklardan içerik alıp almadığı. Uygulamanın WebSockets üzerinden çalıştırılıp çalıştırılamadığını belirleyin. |

| Dış erişim | Uygulamanın dışarıdan zaten kullanıma sunulduğu satıcı çözümü. Dış erişim için kullanmak istediğiniz URL. SharePoint ise, Bu kılavuza göre Alternatif Erişim Eşlemeleri'nin yapılandırıldığından emin olun. Aksi takdirde dış URL'leri tanımlamanız gerekir. |

| Genel sertifika | Özel etki alanı kullanıyorsanız, ilgili konu adına sahip bir sertifika temin edin. bir sertifika varsa, seri numarasını ve alınabileceği konumu not edin. |

| Authentication type | Temel, Windows Tümleştirme Kimlik Doğrulaması, form tabanlı, üst bilgi tabanlı ve talepler gibi uygulama desteği tarafından desteklenen kimlik doğrulama türü. Uygulama belirli bir etki alanı hesabı altında çalışacak şekilde yapılandırılmışsa, hizmet hesabının Tam Etki Alanı Adı'nı (FQDN) not edin. SAML tabanlıysa, tanımlayıcı ve yanıt URL'leri. Üst bilgi tabanlıysa, satıcı çözümü ve kimlik doğrulama türünü işlemeye yönelik özel gereksinim. |

| Bağlayıcı grubu adı | Bu arka uç uygulamasına kanal ve SSO sağlamak üzere atanacak bağlayıcı grubunun mantıksal adı. |

| Kullanıcılar/Gruplar erişimi | Uygulamaya dış erişim verilecek kullanıcılar veya kullanıcı grupları. |

| Ek gereksinimler | Uygulamayı yayımlamak için dikkate alınması gereken ek uzaktan erişim veya güvenlik gereksinimlerini not edin. |

Uygulamalarınızın envanterini almak için bu uygulama envanteri elektronik tablosunu indirebilirsiniz.

Kuruluş gereksinimlerini tanımlama

Aşağıda kuruluşunuzun iş gereksinimlerini tanımlamanız gereken alanlar yer almaktadır. Her alan gereksinimlerin örneklerini içerir

Erişim

Etki alanına katılmış veya Microsoft Entra'ya katılmış cihazlara sahip uzak kullanıcılar, sorunsuz çoklu oturum açma (SSO) ile yayımlanan uygulamalara güvenli bir şekilde erişebilir.

Onaylı kişisel cihazları olan uzak kullanıcılar, MFA'ya kayıtlı olmaları ve Microsoft Authenticator uygulamasını cep telefonlarına kimlik doğrulama yöntemi olarak kaydetmeleri koşuluyla yayımlanan uygulamalara güvenli bir şekilde erişebilir.

İdare

- Yöneticiler, uygulama ara sunucusu aracılığıyla yayımlanan uygulamalara kullanıcı atamalarının yaşam döngüsünü tanımlayabilir ve izleyebilir.

Güvenlik

- Yalnızca grup üyeliği aracılığıyla veya tek tek uygulamalara atanan kullanıcılar bu uygulamalara erişebilir.

Performans

- İç ağdan uygulamaya erişimle karşılaştırıldığında uygulama performansında bir düşüş yoktur.

Kullanıcı Deneyimi

- Kullanıcılar, herhangi bir cihaz platformunda tanıdık şirket URL'lerini kullanarak uygulamalarına nasıl erişeceklerinin farkındadır.

Denetim

- Yöneticiler kullanıcı erişim etkinliğini denetleyebiliyor.

Pilot için en iyi yöntemler

Çoklu oturum açma (SSO) ile tek bir uygulamayı uzaktan erişim için tam olarak devreye almak için gereken süreyi ve çabayı belirleyin. İlk bulma, yayımlama ve genel testi dikkate alarak bir pilot çalıştırarak bunu yapın. Tümleşik Windows kimlik doğrulaması (IWA) için önceden yapılandırılmış basit bir IIS tabanlı web uygulaması kullanmak, uzaktan erişim ve SSO'nun başarıyla pilot çalışması için minimum çaba gerektirdiği için bir temel oluşturmaya yardımcı olur.

Aşağıdaki tasarım öğeleri, doğrudan bir üretim kiracısında pilot uygulamanızın başarısını artırmalıdır.

Bağlayıcı yönetimi:

- Bağlayıcılar, uygulamalarınıza şirket içi kanal sağlamada önemli bir rol oynar. Varsayılan bağlayıcı grubunun kullanılması, yayımlanan uygulamaları üretime almadan önce ilk pilot test için yeterlidir. Başarıyla test edilen uygulamalar daha sonra üretim bağlayıcı gruplarına taşınabilir.

Uygulama yönetimi:

İş gücünüz büyük olasılıkla dış URL'nin tanıdık ve ilgili olduğunu anımsar. Önceden tanımlanmış msappproxy.net veya onmicrosoft.com sonekleri kullanarak uygulamanızı yayımlamaktan kaçının. Bunun yerine intranet gibi bir mantıksal ana bilgisayar adıyla önekli, tanıdık bir üst düzey doğrulanmış etki alanı sağlayın.<>customers_domain.com.

Başlatma simgesini Azure MyApps portalından gizleyerek pilot uygulama simgesinin görünürlüğünü bir pilot grupla kısıtlayın. Üretime hazır olduğunuzda, uygulamanın kapsamını aynı üretim öncesi kiracıda veya uygulamayı üretim kiracınızda yayımlayarak ilgili hedef kitlesine göre ayarlayabilirsiniz.

Çoklu oturum açma ayarları: Bazı SSO ayarlarının ayarlanması zaman alan belirli bağımlılıkları vardır, bu nedenle bağımlılıkların önceden giderildiğinden emin olarak değişiklik denetimi gecikmelerini önleyin. Bu, Kerberos Kısıtlanmış Temsili (KCD) kullanarak SSO gerçekleştirmek ve diğer zaman alan etkinliklerle ilgilenmek için bağlayıcı konaklarını etki alanına eklemeyi içerir.

TlS Bağlayıcı Konağı ve Hedef Uygulama Arasında: Güvenlik çok önemlidir, bu nedenle bağlayıcı konağı ile hedef uygulamalar arasındaki TLS her zaman kullanılmalıdır. Özellikle web uygulaması form tabanlı kimlik doğrulaması (FBA) için yapılandırılmışsa, kullanıcı kimlik bilgileri net metinde etkili bir şekilde iletilir.

Artımlı olarak uygulayın ve her adımı test edin. Aşağıdaki yönergeleri izleyerek tüm kullanıcı ve iş gereksinimlerinin karşılandığından emin olmak için bir uygulamayı yayımladıktan sonra temel işlevsel test gerçekleştirin:

- Ön kimlik doğrulaması devre dışı bırakılarak web uygulamasına genel erişimi test edin ve doğrulayın.

- Başarılı olursa ön kimlik doğrulamasını etkinleştirin ve kullanıcıları ve grupları atayın. Erişimi test edin ve doğrulayın.

- Ardından uygulamanız için SSO yöntemini ekleyin ve erişimi doğrulamak için yeniden test edin.

- Koşullu Erişim ve MFA ilkelerini gerektiği gibi uygulayın. Erişimi test edin ve doğrulayın.

Sorun Giderme Araçları: Sorun giderme sırasında, her zaman bağlayıcı konağındaki tarayıcıdan yayımlanan uygulamaya erişimi doğrulayarak başlayın ve uygulamanın beklendiği gibi çalıştığını onaylayın. Kurulumunuz ne kadar basit olursa kök nedeni belirlemek o kadar kolay olur. Bu nedenle yalnızca tek bir bağlayıcı ve SSO kullanma gibi en düşük yapılandırmayla sorunları yeniden oluşturmaya çalışmalısınız. Bazı durumlarda, Telerik'in Fiddler'ı gibi web hata ayıklama araçları, ara sunucu aracılığıyla erişilen uygulamalarda erişim veya içerik sorunlarını gidermek için vazgeçilmez olabilir. Fiddler ayrıca iOS ve Android gibi mobil platformların trafiğinin ve ara sunucu aracılığıyla yönlendirilecek şekilde yapılandırılabilir hemen hemen her şeyin izlenip hatalarını ayıklamaya yardımcı olmak için bir ara sunucu olarak da görev yapabilir. Daha fazla bilgi için sorun giderme kılavuzuna bakın.

Çözümünüzü Uygulama

Uygulama ara sunucusunu dağıtma

Uygulama ara sunucunuzu dağıtma adımları, uzaktan erişim için şirket içi uygulama eklemeye yönelik bu öğreticide ele alınmıştır. Yükleme başarılı olmazsa portalda Uygulama ara sunucusu sorunlarını giderme'yi seçin veya uygulama ara sunucusu Aracı Bağlayıcısı'nı yüklemeyle ilgili sorunlar için sorun giderme kılavuzunu kullanın.

Uygulama ara sunucusu aracılığıyla uygulama yayımlama

Yayımlama uygulamaları, tüm önkoşulları karşıladığınızı ve uygulama ara sunucusu sayfasında kayıtlı ve etkin olarak gösterilen birkaç bağlayıcınız olduğunu varsayar.

Ayrıca PowerShell kullanarak da uygulamaları yayımlayabilirsiniz.

Aşağıda, bir uygulamayı yayımlarken izleyebileceğiniz bazı en iyi yöntemler yer almaktadır:

Bağlayıcı Gruplarını Kullanma: İlgili her uygulamayı yayımlamak için belirlenmiş bir bağlayıcı grubu atayın. Her bağlayıcı grubunun yüksek kullanılabilirlik ve ölçek sağlamak için en az iki bağlayıcısı olmasını öneririz. Herhangi bir noktada bir makineye hizmet vermeniz gerekebilecek durumlarda üç bağlayıcıya sahip olmak en uygun seçenektir. Ayrıca bağlayıcı gruplarınızı ağa veya konuma göre segmentlere ayırmak için bağlayıcı gruplarını nasıl kullanabileceğinizi görmek için bkz. Microsoft Entra özel ağ bağlayıcı gruplarını anlama.

Arka Uç Uygulama Zaman Aşımını Ayarla: Bu ayar, uygulamanın bir istemci işlemini işlemesi için 75 saniyeden fazla zaman gerektirebileceği senaryolarda kullanışlıdır. Örneğin, bir istemci bir veritabanına ön uç işlevi gören bir web uygulamasına sorgu gönderdiğinde. Ön uç bu sorguyu arka uç veritabanı sunucusuna gönderir ve yanıt bekler, ancak yanıt aldığında konuşmanın istemci tarafı zaman aşımına uğradı. Zaman aşımının Uzun olarak ayarlanması, daha uzun işlemlerin tamamlanması için 180 saniye sağlar.

Uygun Tanımlama Bilgisi Türlerini Kullanma

Yalnızca HTTP Tanımlama Bilgisi: Uygulama proxy'sinin küme tanımlama bilgisi HTTP yanıt üst bilgilerinde HTTPOnly bayrağını içermesini sağlayarak ek güvenlik sağlar. Bu ayar siteler arası betik (XSS) gibi açıklardan yararlanmaları azaltmaya yardımcı olur. Oturum tanımlama bilgisine erişim gerektiren istemciler/kullanıcı aracıları için bu ayarı Hayır olarak bırakın. Örneğin, uygulama ara sunucusu aracılığıyla yayımlanan bir Uzak Masaüstü Ağ Geçidine bağlanan RDP/MTSC istemcisi.

Güvenli Tanımlama Bilgisi: Secure özniteliğiyle bir tanımlama bilgisi ayarlandığında, kullanıcı aracısı (İstemci tarafı uygulaması) yalnızca istek BIR TLS güvenli kanalı üzerinden iletilirse HTTP isteklerine tanımlama bilgisini ekler. Bu, tanımlama bilgisinin açık metin kanalları üzerinden gizliliğinin tehlikeye atılması riskini azaltmaya yardımcı olur, bu nedenle etkinleştirilmelidir.

Kalıcı Tanımlama Bilgisi: Uygulama ara sunucusu oturum tanımlama bilgisinin süresi dolana veya silinene kadar geçerli kalarak tarayıcı kapanışları arasında kalıcı olmasını sağlar. Office gibi zengin bir uygulamanın, kullanıcıdan kimlik doğrulaması istenmeden yayımlanmış bir web uygulaması içindeki bir belgeye eriştiği senaryolar için kullanılır. Ancak kalıcı tanımlama bilgileri, diğer telafi denetimleriyle birlikte kullanılmadığı takdirde bir hizmeti yetkisiz erişim riskiyle karşılayabileceğinden dikkatli olun. Bu ayar yalnızca işlemler arasında tanımlama bilgilerini paylaşabilen eski uygulamalar için kullanılmalıdır. Bu ayarı kullanmak yerine uygulamanızı işlemler arasında tanımlama bilgilerini paylaşmak için güncelleştirmek daha iyidir.

Üst Bilgilerdeki URL'leri çevirme: İç DNS'nin kuruluşun genel ad alanıyla (yani Bölünmüş DNS) eşleşecek şekilde yapılandırılamadığı senaryolarda bunu etkinleştirirsiniz. Uygulamanız istemci isteğinde özgün ana bilgisayar üst bilgisini gerektirmediği sürece, bu değeri Evet olarak bırakın. Alternatif olarak, bağlayıcının gerçek trafiği yönlendirmek için iç URL'deki FQDN'yi ve ana bilgisayar üst bilgisi olarak dış URL'deki FQDN'yi kullanmasını sağlamaktır. Çoğu durumda bu alternatif, uygulamanın uzaktan erişildiğinde normal şekilde çalışmasına izin vermelidir, ancak kullanıcılarınız URL'nin içinde ve dışında eşleşen bir url'ye sahip olmanın avantajlarını kaybeder.

Uygulama Gövdesi'nde URL'leri çevirme: Bir uygulamadaki bağlantıların istemciye yanıt olarak çevrilmesini istediğinizde uygulama için Uygulama Gövdesi bağlantı çevirisini açın. Etkinleştirilirse, bu işlev uygulama ara sunucusunun istemcilere döndürülen HTML ve CSS yanıtlarında bulduğu tüm iç bağlantıları çevirmeye yönelik en iyi çabayı gösterir. İçerikte sabit kodlanmış mutlak veya NetBIOS kısa adı bağlantıları içeren uygulamaları ya da diğer şirket içi uygulamalara bağlanan içeriğe sahip uygulamaları yayımlarken yararlıdır.

Yayımlanmış bir uygulamanın diğer yayımlanan uygulamalara bağlandığı senaryolar için, her uygulama için bağlantı çevirisini etkinleştirerek uygulama başına kullanıcı deneyimi üzerinde denetim sahibi olmanız gerekir.

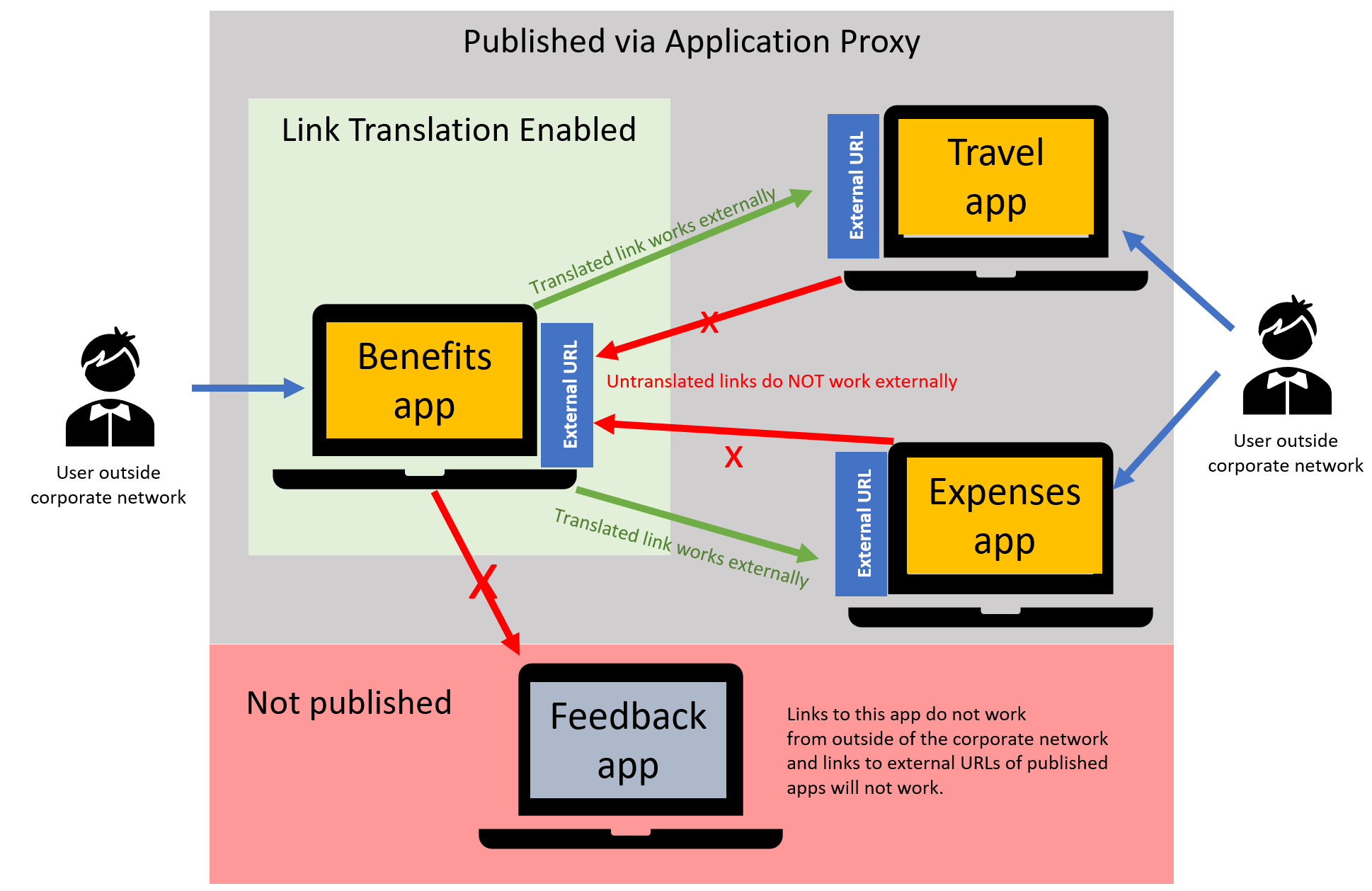

Örneğin, uygulama ara sunucusu aracılığıyla yayımlanan ve hepsi birbirine bağlanan üç uygulamanız olduğunu varsayalım: Avantajlar, Giderler ve Seyahat, ayrıca dördüncü bir uygulama, uygulama ara sunucusu aracılığıyla yayımlanmamış geri bildirim.

Avantajlar uygulaması için bağlantı çevirisini etkinleştirdiğinizde Expenses ve Travel bağlantıları bu uygulamaların dış URL'lerine yönlendirilir, böylece uygulamalara şirket ağı dışından erişen kullanıcılar bunlara erişebilir. Bu iki uygulama için bağlantı çevirisi etkinleştirilmediğinden Expenses ve Travel to Benefits bağlantıları çalışmaz. Dış URL olmadığından Geri Bildirim bağlantısı yeniden yönlendirilmiyor, bu nedenle Avantajlar uygulamasını kullanan kullanıcılar geri bildirim uygulamasına şirket ağı dışından erişemez. Bağlantı çevirisi ve diğer yeniden yönlendirme seçenekleri hakkında ayrıntılı bilgilere bakın.

Uygulamanıza erişme

Uygulama ara sunucusu tarafından yayımlanan kaynaklara erişimi yönetmek için çeşitli seçenekler vardır, bu nedenle belirli senaryonuz ve ölçeklenebilirlik gereksinimleriniz için en uygun olanı seçin. Yaygın yaklaşımlar şunlardır: Microsoft Entra Connect aracılığıyla eşitlenen şirket içi grupları kullanma, kullanıcı özniteliklerine göre Microsoft Entra Kimliği'nde Dinamik Gruplar oluşturma, bir kaynak sahibi tarafından yönetilen self servis gruplarını kullanma veya bunların tümünün bir bileşimi. Her birinin avantajları için bağlantılı kaynaklara bakın.

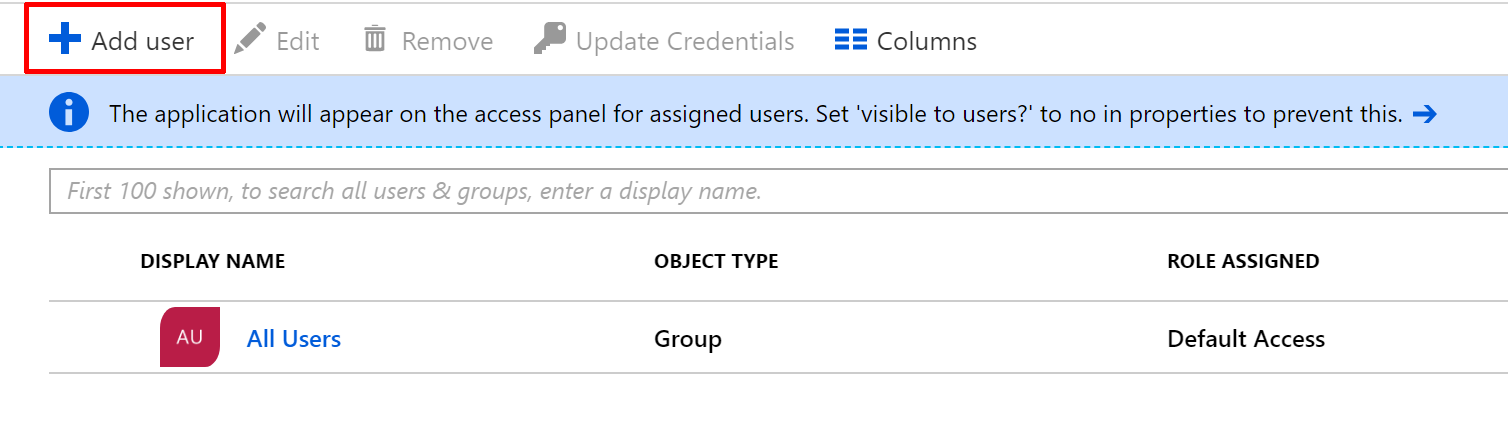

Kullanıcılara bir uygulamaya erişim atamanın en doğru yolu, yayımlanan uygulamanızın sol tarafındaki bölmeden Kullanıcılar ve Gruplar seçeneklerine gitmek ve grupları veya bireyleri doğrudan atamaktır.

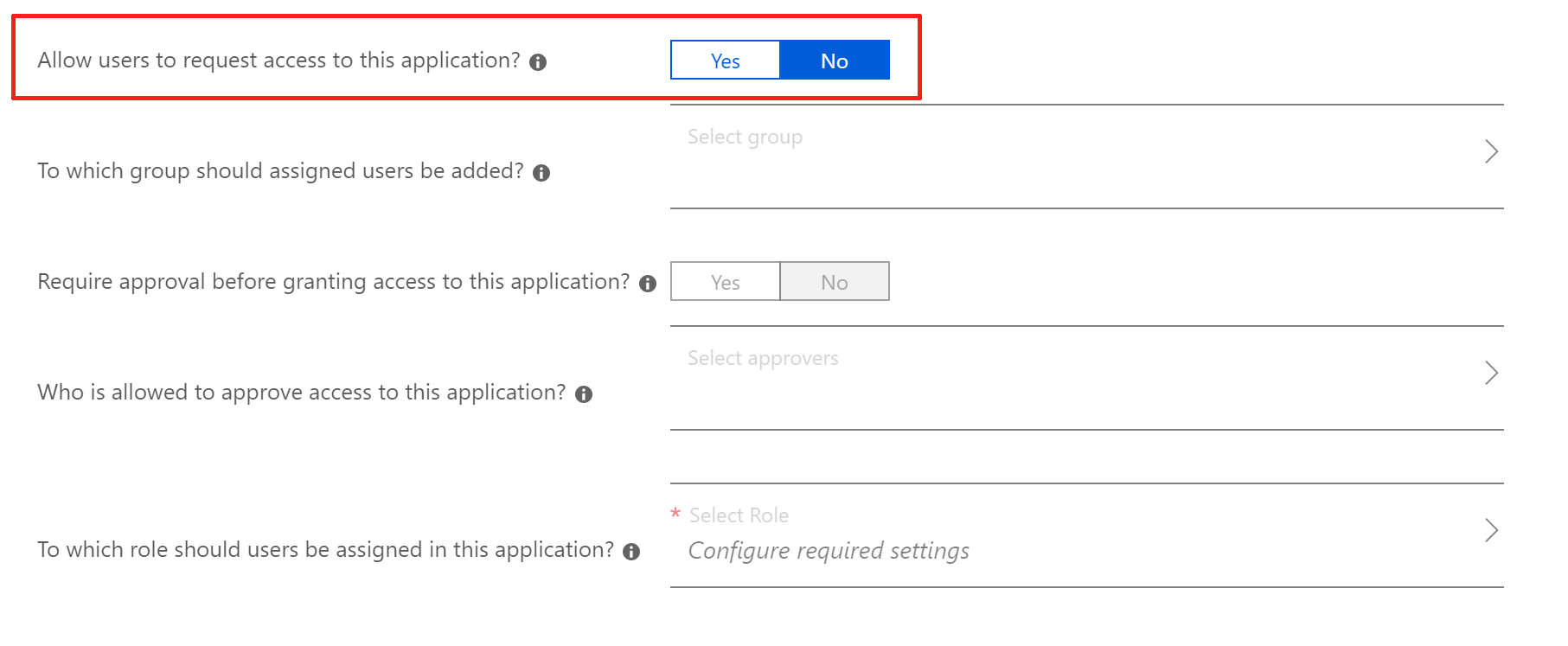

Ayrıca, kullanıcıların şu anda üyesi olmayan bir grup atayarak ve self servis seçeneklerini yapılandırarak uygulamanıza self servis erişimine izin vekleyebilirsiniz.

Etkinleştirilirse, kullanıcılar MyApps portalında oturum açıp erişim isteyebilir ve otomatik olarak onaylanabilir ve zaten izin verilen self servis grubuna eklenebilir veya belirlenen onaylayandan onay almaları gerekir.

Konuk kullanıcılar, Microsoft Entra B2B aracılığıyla uygulama ara sunucusu aracılığıyla yayımlanan iç uygulamalara erişmeye de davet edilebilir.

Normalde anonim olarak erişilebilen ve kimlik doğrulaması gerektirmeden şirket içi uygulamalar için uygulamanın Özellikleri'nde bulunan seçeneği devre dışı bırakabilirsiniz.

Bu seçeneğin Hayır olarak ayarlanması, kullanıcıların izin olmadan Microsoft Entra uygulama ara sunucusu aracılığıyla şirket içi uygulamaya erişmesine izin verir, bu nedenle dikkatli kullanın.

Uygulamanız yayımlandıktan sonra, dış URL'sini bir tarayıcıya yazarak veya konumundaki simgesiyle https://myapps.microsoft.comerişilebilir olmalıdır.

Ön kimlik doğrulamasını etkinleştirme

Uygulamanızın dış URL üzerinden erişen uygulama ara sunucusu aracılığıyla erişilebilir olduğunu doğrulayın.

Kimlik>Uygulamaları>Kurumsal uygulamaları>Tüm uygulamalar'a göz atın ve yönetmek istediğiniz uygulamayı seçin.

Uygulama ara sunucusunu seçin.

Ön Kimlik Doğrulama alanında açılan listeyi kullanarak Microsoft Entra Id'yi seçin ve Kaydet'i seçin.

Ön kimlik doğrulaması etkinleştirildiğinde, Microsoft Entra ID önce kullanıcılara kimlik doğrulaması için meydan okur ve çoklu oturum açma yapılandırılırsa, arka uç uygulaması uygulamaya erişim verilmeden önce kullanıcıyı da doğrular. Geçiş'ten Microsoft Entra Id'ye geçiş ön kimlik doğrulama modunun değiştirilmesi de https ile dış URL'yi yapılandırdığından, başlangıçta HTTP için yapılandırılan tüm uygulamaların güvenliği artık HTTPS ile sağlanır.

Çoklu oturum açmayı etkinleştirin

Kullanıcıların Microsoft Entra Id'ye erişirken yalnızca bir kez oturum açması gerektiğinden, SSO mümkün olan en iyi kullanıcı deneyimini ve güvenliğini sağlar. Bir kullanıcı önceden kimlik doğrulaması yaptıktan sonra SSO, şirket içi uygulamada kullanıcı adına kimlik doğrulaması gerçekleştiren özel ağ bağlayıcısı tarafından gerçekleştirilir. Arka uç uygulaması, oturum açmayı kullanıcının kendisiymiş gibi işler.

Geçiş seçeneğinin belirtilmesi, kullanıcıların Microsoft Entra Id'de kimlik doğrulaması yapmak zorunda kalmadan yayımlanan uygulamaya erişmesine olanak tanır.

SSO'nun gerçekleştirilmesi yalnızca Microsoft Entra Id'nin kaynağa erişim isteyen kullanıcıyı tanımlayabilmesi durumunda mümkündür. Bu nedenle uygulamanızın, SSO'nun çalışması için erişimden sonra Microsoft Entra Id ile kullanıcıların kimliğini önceden doğrulayacak şekilde yapılandırılması gerekir, aksi takdirde SSO seçenekleri devre dışı bırakılır.

Uygulamalarınızı yapılandırırken en uygun SSO yöntemini seçmenize yardımcı olması için Microsoft Entra ID'deki uygulamalarda çoklu oturum açma makalesini okuyun.

Diğer uygulama türleriyle çalışma

Microsoft Entra uygulama ara sunucusu, Microsoft Kimlik Doğrulama Kitaplığı'nı (MSAL) kullanmak için geliştirilmiş uygulamaları da destekleyebilir. Kullanıcılar adına ön kimlik doğrulaması gerçekleştirmek için istemci isteğinin üst bilgi bilgilerinde alınan Microsoft Entra Id verilen belirteçleri kullanarak yerel istemci uygulamalarını destekler.

Uygulama ara sunucusunun kullanılabilir yapılandırmaları hakkında bilgi edinmek için yerel ve mobil istemci uygulamalarını ve talep tabanlı uygulamaları yayımlamayı okuyun.

Güvenliği güçlendirmek için Koşullu Erişim kullanma

Uygulama güvenliği, şirket içindeki ve buluttaki karmaşık tehditlere karşı koruyabilen ve bu tehditlere yanıt verebilen gelişmiş bir güvenlik özellikleri kümesi gerektirir. Uygulamalarınıza erişimi konum, risk, cihaz türü, cihaz uyumluluğu ve daha fazlası gibi çeşitli koşullara göre denetlemek için Koşullu Erişim ilkelerini kullanın. Dağıtabileceğiniz ilke örnekleri için Koşullu Erişim şablonları makalesine bakın.

Microsoft Entra uygulama ara sunucusunu desteklemek için aşağıdaki özellikler kullanılabilir:

Kullanıcı ve konum tabanlı Koşullu Erişim: Konum tabanlı Koşullu Erişim ilkeleriyle coğrafi konuma veya IP adresine göre kullanıcı erişimini sınırlayarak hassas verileri koruma altında tutun.

Cihaz Tabanlı Koşullu Erişim: Yalnızca kayıtlı, onaylı ve uyumlu cihazların cihaz tabanlı Koşullu Erişim ile şirket verilerine erişebildiğinden emin olun.

Uygulama Tabanlı Koşullu Erişim: Bir kullanıcı şirket ağında olmadığında çalışmanın durması gerekmez. Kurumsal buluta ve şirket içi uygulamalara güvenli erişim sağlayın ve Koşullu Erişim ile denetimi koruyun.

Risk Tabanlı Koşullu Erişim: İster şirket içinde ister bulutta olsun, tüm uygulamalara ve tüm kullanıcılara uygulanabilen risk tabanlı koşullu erişim ilkesiyle verilerinizi kötü amaçlı korsanlardan koruyun.

Microsoft Entra Uygulamalarım: Uygulama proxy hizmetiniz dağıtıldığında ve uygulamalar güvenli bir şekilde yayımlandıktan sonra kullanıcılarınıza tüm uygulamalarını keşfedip erişmek için basit bir merkez sunar. Uygulamalarım aracılığıyla yeni uygulama ve gruplara erişim isteme veya bu kaynaklara başkaları adına erişimi yönetme gibi self servis özellikleriyle üretkenliği artırın.

Uygulamanızı yönetme

Gerekli roller

Microsoft, Microsoft Entra Id ile gerekli görevleri gerçekleştirmek için mümkün olan en düşük ayrıcalığı verme ilkesini savunur. Kullanılabilen farklı Azure rollerini gözden geçirin ve her bir kişinin gereksinimlerini karşılamak için doğru olanı seçin. Dağıtım tamamlandıktan sonra bazı rollerin geçici olarak uygulanması ve kaldırılması gerekebilir.

| İş rolü | İş görevleri | Microsoft Entra rolleri |

|---|---|---|

| Yardım masası yöneticisi | Genellikle son kullanıcının bildirdiği uygun sorunlarla ve kullanıcıların parolalarını değiştirme, yenileme belirteçlerini geçersiz hale getirme ve hizmet durumunu izleme gibi sınırlı görevleri gerçekleştirmekle sınırlıdır. | Yardım Masası Yöneticisi |

| Kimlik yöneticisi | Uygulama ara sunucusuyla ilgili sorunlarda hata ayıklamak için Microsoft Entra oturum açma raporlarını ve denetim günlüklerini okuyun. | Güvenlik okuyucusu |

| Uygulama sahibi | Kurumsal uygulamaların, uygulama kayıtlarının ve uygulama proxy ayarlarının tüm yönlerini oluşturun ve yönetin. | Uygulama Yöneticisi |

| Altyapı yöneticisi | Sertifika Geçişi Sahibi | Uygulama Yöneticisi |

Güvenli bilgilere veya kaynaklara erişimi olan kişi sayısını en aza indirmek, kötü amaçlı bir aktörün yetkisiz erişim elde etme veya yetkili bir kullanıcının hassas bir kaynağı yanlışlıkla etkileme olasılığını azaltmaya yardımcı olur.

Ancak kullanıcıların günlük ayrıcalıklı işlemleri gerçekleştirmesi gerekir, bu nedenle Azure kaynaklarına ve Microsoft Entra ID'ye isteğe bağlı ayrıcalıklı erişim sağlamak için tam zamanında (JIT) tabanlı Privileged Identity Management ilkelerini zorunlu tutma, yönetim erişimini ve denetimini etkili bir şekilde yönetmeye yönelik önerilen yaklaşımımızdır.

Raporlama ve izleme

Microsoft Entra ID, denetim günlükleri ve raporları aracılığıyla kuruluşunuzun uygulama kullanımı ve işletim durumu hakkında ek içgörüler sağlar. Uygulama ara sunucusu, Microsoft Entra yönetim merkezinden ve Windows Olay Günlükleri'nden bağlayıcıları izlemeyi de çok kolaylaştırır.

Uygulama denetim günlükleri

Bu günlükler, uygulama ara sunucusu ve cihaz ile uygulamaya erişen kullanıcı ile yapılandırılan uygulamalarda oturum açma işlemleri hakkında ayrıntılı bilgi sağlar. Denetim günlükleri Microsoft Entra yönetim merkezinde ve dışarı aktarma için Denetim API'sinde bulunur. Ayrıca, uygulamanız için kullanım ve içgörü raporları da kullanılabilir.

özel ağ bağlayıcısı izleme

Bağlayıcılar ve hizmet tüm yüksek kullanılabilirlik görevlerini üstlenmektedir. Bağlayıcılarınızın durumunu Microsoft Entra yönetim merkezindeki uygulama ara sunucusu sayfasından izleyebilirsiniz. Bağlayıcı bakımı hakkında daha fazla bilgi için bkz . Microsoft Entra özel ağ bağlayıcılarını anlama.

Windows olay günlükleri ve performans sayaçları

Bağlayıcıların hem yönetici hem de oturum günlükleri vardır. Yönetici günlükleri önemli olayları ve hatalarını içerir. Oturum günlükleri tüm işlemleri ve bunların işleme ayrıntılarını içerir. Günlükler ve sayaçlar, daha fazla bilgi için bkz . Microsoft Entra özel ağ bağlayıcılarını anlama. Azure İzleyici'de olay günlüğü veri kaynaklarını yapılandırmak için bu öğreticiyi izleyin.

Sorun giderme kılavuzu ve adımları

Yaygın sorunlar ve bunların nasıl çözüleceğini öğrenmek için hata iletilerini giderme kılavuzumuzu kullanın.

Aşağıdaki makaleler, destek kuruluşunuz için sorun giderme kılavuzları oluşturmak için de kullanılabilecek yaygın senaryoları kapsar.

- Uygulama sayfasındaki bağlantılar çalışmıyor

- Uygulamam için açılacak bağlantı noktaları

- Uygulamamda çoklu oturum açmayı yapılandırma

- Kerberos Kısıtlanmış Temsilini Yapılandırma

- PingAccess ile yapılandırma

- Bu Şirket Uygulamasına Erişemiyorum hatası

- Uygulama ara sunucusu Aracı Bağlayıcısı'nı yükleme sorunu

- Oturum açma sorunu