Schützen eines Azure Machine Learning-Arbeitsbereichs mit virtuellen Netzwerken (v1)

GILT FÜR: Azure CLI ML-Erweiterungv1

Azure CLI ML-Erweiterungv1 Python SDK azureml v1

Python SDK azureml v1

In diesem Artikel erfahren Sie, wie Sie einen Azure Machine Learning-Arbeitsbereich und die zugehörigen Ressourcen in einem virtuellen Azure-Netzwerk schützen.

Tipp

Sie können verwaltete virtuelle Netzwerken für Azure Machine Learning anstelle der Schritte in diesem Artikel verwenden. Mit einem verwalteten virtuellen Netzwerk übernimmt Azure Machine Learning die Aufgabe der Netzwerkisolation für Ihren Arbeitsbereich und Ihre verwalteten Computeressourcen. Sie können auch private Endpunkte für Ressourcen hinzufügen, die vom Arbeitsbereich benötigt werden, z. B. Azure Storage-Konto. Weitere Informationen finden Sie unter Verwaltete Netzwerkisolation auf Arbeitsbereichsebene (Vorschau).

Dieser Artikel ist Teil einer Reihe zum Schützen eines Azure Machine Learning-Workflows. Sehen Sie sich auch die anderen Artikel in dieser Reihe an:

- Virtuelle Netzwerke im Überblick

- Schützen der Trainingsumgebung

- Schützen der Rückschlussumgebung

- Aktivieren von Studio-Funktionalität

- Verwenden von benutzerdefiniertem DNS

- Verwenden einer Firewall

- API-Plattformnetzwerkisolation

Ein Tutorial zum Erstellen eines sicheren Arbeitsbereichs finden Sie unter Tutorial: Erstellen eines sicheren Arbeitsbereichs, Bicep-Vorlage oder Terraform-Vorlage.

In diesem Artikel erfahren Sie, wie Sie die folgenden Arbeitsbereichsressourcen in einem virtuellen Netzwerk aktivieren:

- Azure Machine Learning-Arbeitsbereich

- Azure-Speicherkonten

- Azure Machine Learning-Datenspeicher und -Datasets

- Azure-Schlüsseltresor

- Azure Container Registry

Voraussetzungen

Im Artikel Übersicht über die Netzwerksicherheit finden Sie Informationen zu gängigen Szenarien im Zusammenhang mit virtuellen Netzwerken sowie zur Gesamtarchitektur virtueller Netzwerke.

Lesen Sie den Artikel Bewährte Azure Machine Learning-Methoden für die Unternehmenssicherheit, um mehr über bewährte Methoden zu erfahren.

Ein vorhandenes virtuelles Netzwerk und Subnetz, die mit Ihren Computeressourcen verwendet werden können

Warnung

Verwenden Sie nicht den IP-Adressbereich 172.17.0.0/16 für Ihr VNet. Dies ist der standardmäßige Subnetzbereich, der vom Docker-Brückennetzwerk verwendet wird, und führt zu Fehlern, wenn Sie ihn für Ihr VNet verwenden. Andere Bereiche können ebenfalls Konflikte verursachen, je nachdem, was Sie mit dem virtuellen Netzwerk verbinden möchten. Beispiel: Sie möchten Ihr lokales Netzwerk mit dem VNet verbinden und Ihr lokales Netzwerk nutzt auch den Bereich 172.16.0.0/16. Letztendlich liegt es an Ihnen, Ihre Netzwerkinfrastruktur zu planen.

Ihr Benutzerkonto muss über die rollenbasierte Zugriffssteuerung von Azure (Azure RBAC) zu den folgenden Aktionen berechtigt werden, um Ressourcen in einem virtuellen Netzwerk oder Subnetz bereitstellen zu können:

- „Microsoft.Network/*/read“ auf der virtuellen Netzwerkressource. Diese Berechtigung ist für ARM-Vorlagenbereitstellungen (Azure Resource Manager) nicht erforderlich.

- „Microsoft.Network/virtualNetworks/join/action“ auf der virtuellen Netzwerkressource

- „Microsoft.Network/virtualNetworks/subnets/join/action“ in der Subnetzressource

Weitere Informationen zur rollenbasierten Zugriffssteuerung von Azure in Netzwerken finden Sie unter Integrierte Netzwerkrollen.

Azure Container Registry

Für Ihre Azure Container Registry-Instanz (ACR) muss ein Premium-Tarif erworben worden sein. Informationen zum Durchführen eines Upgrades finden Sie unter Wechseln von SKUs.

Wenn Ihre Azure Container Registry-Instanz einen privaten Endpunkt verwendet, muss er sich in demselben virtuellen Netzwerk befinden wie das Speicherkonto und die Computeziele, die für Training oder Rückschluss verwendet werden. Wenn sie einen Dienstendpunkt verwendet, muss er sich im selben virtuellen Netzwerk und Subnetz befinden wie das Speicherkonto und die Computeziele.

Der Azure Machine Learning-Arbeitsbereich muss einen Azure Machine Learning-Computecluster enthalten.

Einschränkungen

Azure Storage-Konto

Wenn Sie Azure Machine Learning Studio verwenden möchten und sich das Speicherkonto ebenfalls im VNet befindet, gelten zusätzliche Validierungsanforderungen:

- Wenn das Speicherkonto einen Dienstendpunkt verwendet, müssen sich der private Endpunkt des Arbeitsbereichs und der Speicherdienstendpunkt im gleichen Subnetz des VNet befinden.

- Wenn das Speicherkonto einen privaten Endpunkt verwendet, müssen sich der private Endpunkt des Arbeitsbereichs und der des Speichers im gleichen VNet befinden. In diesem Fall können sie sich in unterschiedlichen Subnetzen befinden.

Azure Container Instances

Wenn Ihr Azure Machine Learning-Arbeitsbereich mit einem privaten Endpunkt konfiguriert ist, wird die Bereitstellung für Azure Container Instances in einem VNet nicht unterstützt. Verwenden Sie stattdessen einen verwalteten Onlineendpunkt mit Netzwerkisolation.

Azure Container Registry

Wenn sich ACR hinter einem virtuellen Netzwerk befindet, kann Azure Machine Learning es nicht zum direkten Erstellen von Docker-Images verwenden. Stattdessen wird zum Erstellen der Images der Computecluster verwendet.

Wichtig

Der Computecluster, der zum Erstellen von Docker-Images verwendet wird, muss auf die Paket-Repositories zugreifen können, die zum Schulen und Bereitstellen Ihrer Modelle verwendet werden. Möglicherweise müssen Sie Netzwerk-Sicherheitsregeln hinzufügen, die den Zugriff auf öffentliche Repositories zulassen, private Python-Pakete verwenden oder benutzerdefinierte Docker-Images verwenden, die bereits die Pakete enthalten.

Warnung

Wenn Ihre Azure Container Registry-Instanz einen privaten Endpunkt oder einen Dienstendpunkt zur Kommunikation mit dem virtuellen Netzwerk verwendet, können Sie keine verwaltete Identität mit einem Azure Machine Learning-Computecluster verwenden.

Azure Monitor

Warnung

Azure Monitor unterstützt die Verwendung von Azure Private Link zum Herstellen einer Verbindung mit einem VNet. Sie müssen jedoch den offenen Private Link-Modus in Azure Monitor verwenden. Weitere Informationen finden Sie unter Private Link-Zugriffsmodi: „Nur privat“ oder „Offen“.

Erforderlicher öffentlicher Internetzugriff

Azure Machine Learning erfordert sowohl eingehenden als auch ausgehenden Zugriff auf das öffentliche Internet. Die folgenden Tabellen bieten eine Übersicht darüber, welcher Zugriff erforderlich ist und welchem Zweck der Zugriff dient. Ersetzen Sie bei Diensttags, die auf .region enden, region durch die Azure-Region, die Ihren Arbeitsbereich enthält. Zum Beispiel Storage.westus:

Tipp

Auf der erforderlichen Registerkarte werden die erforderlichen ein- und ausgehenden Konfigurationen aufgeführt. Die situative Registerkarte listet optionale eingehende und ausgehende Konfigurationen auf, die für bestimmte Konfigurationen erforderlich sind, die Sie möglicherweise aktivieren möchten.

| Direction | Protokoll und ports |

Diensttag | Zweck |

|---|---|---|---|

| Ausgehend | TCP: 80, 443 | AzureActiveDirectory |

Authentifizierung mit Microsoft Entra ID. |

| Ausgehend | TCP: 443, 18881 UDP: 5831 |

AzureMachineLearning |

Verwenden von Azure Machine Learning Service. Python IntelliSense in Notebooks verwendet Port 18881. Zum Erstellen, Aktualisieren und Löschen einer Azure Machine Learning-Compute-Instanz wird Port 5831 verwendet. |

| Ausgehend | ANY: 443 | BatchNodeManagement.region |

Kommunikation mit Azure Batch-Back-End für Azure Machine Learning-Compute-Instanzen/-Cluster. |

| Ausgehend | TCP: 443 | AzureResourceManager |

Erstellen von Azure-Ressourcen mit Azure Machine Learning, der Azure CLI und dem Azure Machine Learning SDK. |

| Ausgehend | TCP: 443 | Storage.region |

Zugreifen auf Daten, die im Azure Storage-Konto für Compute-Cluster und Compute-Instanzen gespeichert sind. Informationen zum Verhindern der Datenexfiltration über diesen ausgehenden Datenverkehr finden Sie unter Schutz vor Datenexfiltration. |

| Ausgehend | TCP: 443 | AzureFrontDoor.FrontEnd* Nicht erforderlich in Microsoft Azure operated by 21Vianet. |

Globaler Einstiegspunkt für Azure Machine Learning Studio. Speichern von Images und Umgebungen für AutoML. Informationen zum Verhindern der Datenexfiltration über diesen ausgehenden Datenverkehr finden Sie unter Schutz vor Datenexfiltration. |

| Ausgehend | TCP: 443 | MicrosoftContainerRegistry.regionHinweis: Dieses Tag ist vom Tag AzureFrontDoor.FirstParty abhängig. |

Auf Docker-Images zugreifen, die von Microsoft bereitgestellt werden. Einrichten des Azure Machine Learning Routers für Azure Kubernetes Service. |

Tipp

Falls Sie anstelle von Diensttags die IP-Adressen benötigen, verwenden Sie eine der folgenden Optionen:

- Laden Sie unter Azure-IP-Bereiche und -Diensttags: Öffentliche Cloud eine Liste herunter.

- Verwenden Sie den Azure CLI-Befehl az network list-service-tags.

- Verwenden Sie den Azure PowerShell-Befehl get-AzNetworkServiceTag.

Die IP-Adressen können sich von Zeit zu Zeit ändern.

Unter Umständen muss auch ausgehender Datenverkehr für Visual Studio Code und Microsoft-fremde Websites zugelassen werden, um die Installation von Paketen zu ermöglichen, die für Ihr Machine Learning-Projekt erforderlich sind. Die folgende Tabelle enthält gängige Repositorys für maschinelles Lernen:

| Hostname | Zweck |

|---|---|

anaconda.com*.anaconda.com |

Wird verwendet, um Standardpakete zu installieren |

*.anaconda.org |

Wird verwendet, um Repositorydaten abzurufen |

pypi.org |

Wird zum Auflisten von Abhängigkeiten vom Standardindex verwendet, sofern vorhanden, und der Index wird nicht durch Benutzereinstellungen überschrieben. Wenn der Index überschrieben wird, müssen Sie auch *.pythonhosted.org zulassen. |

cloud.r-project.org |

Wird beim Installieren von CRAN-Paketen für die R-Entwicklung verwendet. |

*.pytorch.org |

Wird von einigen Beispielen verwendet, die auf PyTorch basieren. |

*.tensorflow.org |

Wird von einigen Beispielen verwendet, die auf Tensorflow basieren. |

code.visualstudio.com |

Zum Herunterladen und Installieren von Visual Studio Code als Desktopversion erforderlich. Dies ist für Visual Studio Code Web nicht erforderlich. |

update.code.visualstudio.com*.vo.msecnd.net |

Wird zum Abrufen von Visual Studio Code-Serverbits verwendet, die über ein Setupskript auf der Compute-Instanz installiert werden. |

marketplace.visualstudio.comvscode.blob.core.windows.net*.gallerycdn.vsassets.io |

Zum Herunterladen und Installieren von Visual Studio Code-Erweiterungen erforderlich. Diese Hosts ermöglichen die Remoteverbindung mit den Compute-Instanzen, die von der Azure ML-Erweiterung für Visual Studio Code bereitgestellt werden. Weitere Informationen finden Sie unter Herstellen einer Verbindung mit einer Azure Machine Learning-Compute-Instanz in Visual Studio Code (Vorschau). |

raw.githubusercontent.com/microsoft/vscode-tools-for-ai/master/azureml_remote_websocket_server/* |

Dient zum Abrufen von Websocket-Server-Bits, die auf der Compute-Instanz installiert sind. Der Websocket-Server wird verwendet, um Anforderungen des Visual Studio Code-Clients (Desktopanwendung) an den Visual Studio Code-Server zu übertragen, der in der Compute-Instanz ausgeführt wird. |

Hinweis

Bei Verwendung der Erweiterung Azure Machine Learning für Visual Studio Code benötigt die Remotecompute-Instanz Zugriff auf öffentliche Repositorys, um die für die Erweiterung erforderlichen Pakete zu installieren. Wenn die Compute-Instanz einen Proxy für den Zugriff auf diese öffentlichen Repositorys oder das Internet erfordert, müssen Sie die Umgebungsvariablen HTTP_PROXY und HTTPS_PROXY in der Datei ~/.bashrc der Compute-Instanz festlegen und exportieren. Dieser Prozess kann zum Zeitpunkt der Bereitstellung mithilfe eines benutzerdefinierten Skripts automatisiert werden.

Wenn Sie Azure Kubernetes Service (AKS) mit Azure Machine Learning verwenden, lassen Sie den folgenden Datenverkehr an das AKS-VNET zu:

- Allgemeine Anforderungen für eingehenden/ausgehenden Datenverkehr für AKS, wie im Artikel Einschränken des ausgehenden Datenverkehrs in Azure Kubernetes Service beschrieben.

- Ausgehend an mcr.microsoft.com.

- Wenn Sie ein Modell in einem AKS-Cluster bereitstellen, beziehen Sie sich auf den Leitfaden im Artikel Bereitstellen von ML-Modellen in Azure Kubernetes Service.

Informationen zur Verwendung einer Firewalllösung finden Sie unter Verwenden einer Firewall mit Azure Machine Learning.

Schützen des Arbeitsbereichs mit privatem Endpunkt

Azure Private Link ermöglicht Ihnen das Herstellen einer Verbindung mit Ihrem Arbeitsbereich über einen privaten Endpunkt. Bei einem privaten Endpunkt handelt es sich um eine Gruppe privater IP-Adressen in Ihrem virtuellen Netzwerk. Sie können dann den Zugriff auf Ihren Arbeitsbereich so einschränken, dass er nur über die privaten IP-Adressen erfolgt. Private Endpunkte helfen dabei, das Risiko einer Datenexfiltration zu verringern.

Weitere Informationen zum Konfigurieren eines privaten Endpunkts für Ihren Arbeitsbereich finden Sie unter Konfigurieren eines privaten Endpunkts.

Warnung

Wenn Sie einen Arbeitsbereich mit privaten Endpunkten sichern, wird die End-to-End-Sicherheit allein nicht sichergestellt. Sie müssen die Schritte im restlichen Artikel und in der VNET-Serie ausführen, um einzelne Komponenten Ihrer Lösung zu sichern. Wenn Sie z. B. einen privaten Endpunkt für den Arbeitsbereich verwenden, ihr Azure Storage-Konto sich jedoch nicht hinter dem VNet befindet, verwendet der Datenverkehr zwischen dem Arbeitsbereich und dem Speicher das VNet nicht zur Sicherung.

Schützen von Azure-Speicherkonten

Azure Machine Learning unterstützt Speicherkonten, die so konfiguriert sind, dass sie entweder einen privaten Endpunkt oder einen Dienstendpunkt verwenden.

Wählen Sie das Azure Storage-Konto im Azure-Portal aus.

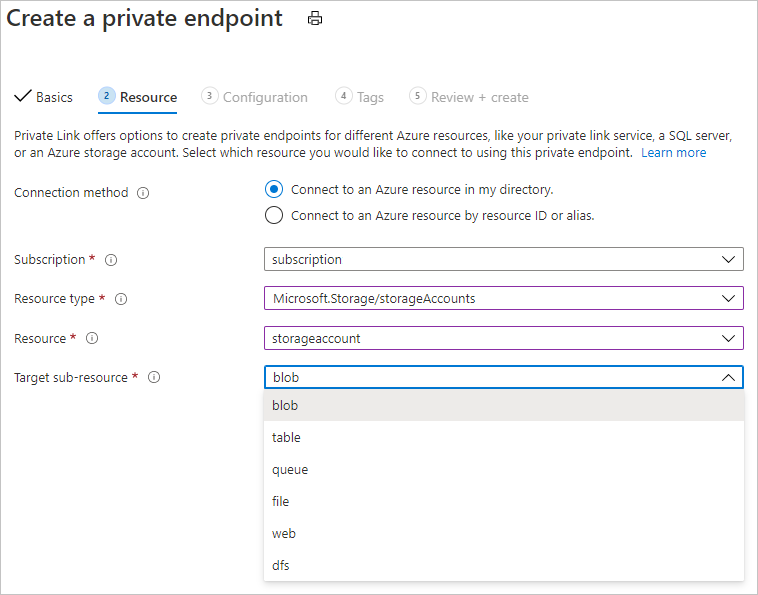

Verwenden Sie die Informationen unter Verwenden privater Endpunkte für Azure Storage, um private Endpunkte für die folgenden Speicherressourcen hinzuzufügen:

- Blob

- Datei

- Warteschlange: Nur erforderlich, wenn Sie ParallelRunStep in einer Azure Machine Learning-Pipeline verwenden möchten.

- Tabelle: Nur erforderlich, wenn Sie ParallelRunStep in einer Azure Machine Learning-Pipeline verwenden möchten.

Tipp

Wenn Sie ein Speicherkonto konfigurieren, das nicht der Standardspeicher ist, wählen Sie als untergeordnete Zielressource den entsprechenden Typ für das Speicherkonto aus, das Sie hinzufügen möchten.

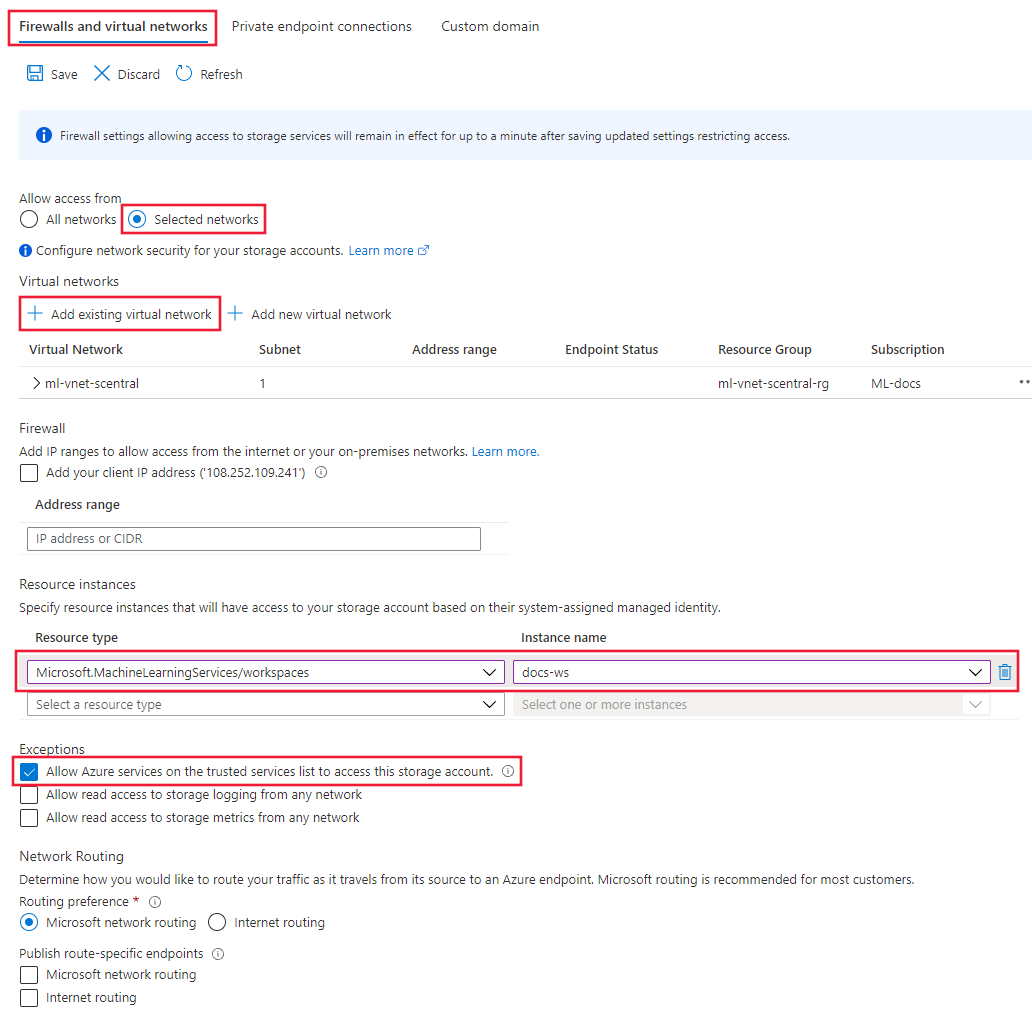

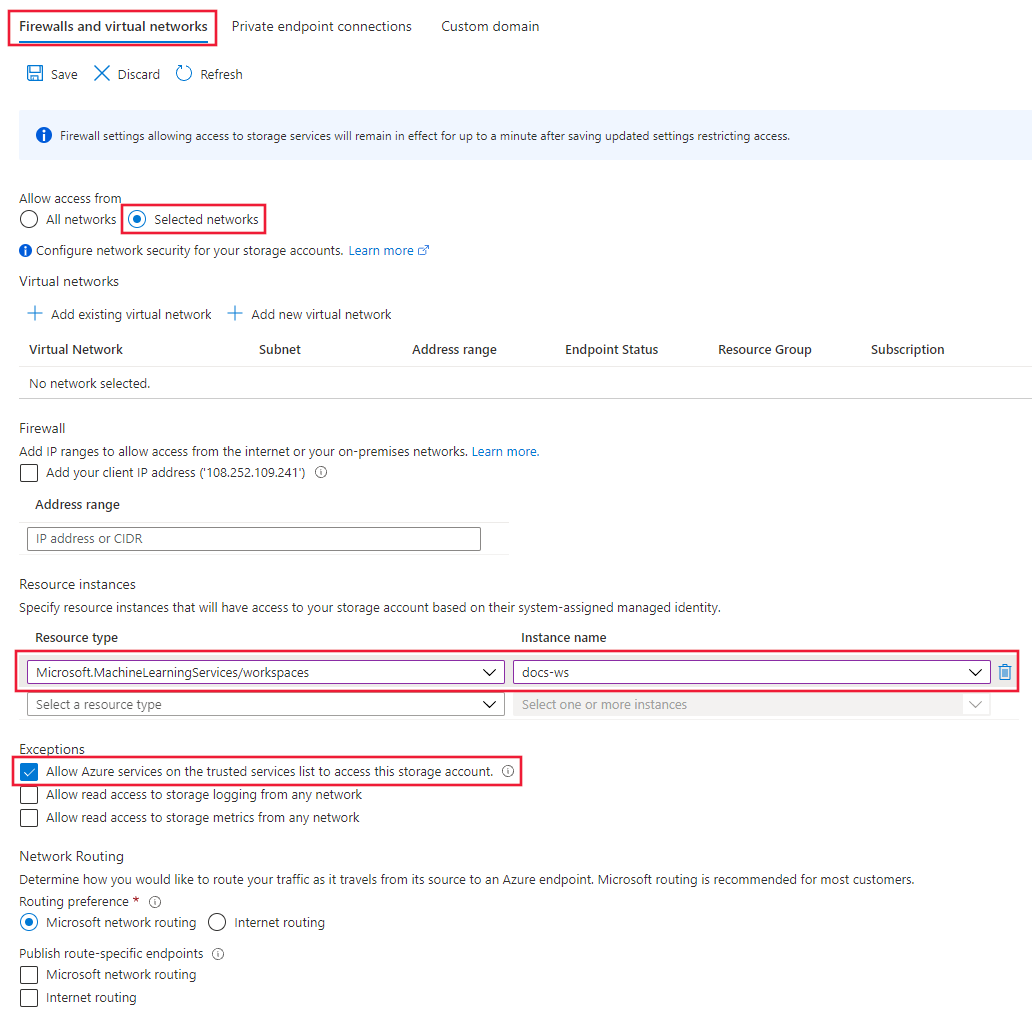

Nachdem Sie die privaten Endpunkte für die Speicherressourcen erstellt haben, wählen Sie die Registerkarte Firewalls und virtuelle Netzwerke unter Netzwerk für das Speicherkonto aus.

Klicken Sie auf Ausgewählte Netzwerke, und wählen Sie dann unter Ressourceninstanzen den Typ

Microsoft.MachineLearningServices/Workspaceals Ressourcentyp aus. Wählen Sie Ihren Arbeitsbereich über Instanzname aus. Weitere Informationen finden Sie unter Vertrauenswürdiger Zugriff auf der Grundlage einer systemseitig zugewiesenen verwalteten Identität.Tipp

Alternativ können Sie Azure-Diensten in der Liste vertrauenswürdiger Dienste den Zugriff auf dieses Speicherkonto gestatten auswählen, um einen breiteren Zugriff über vertrauenswürdige Dienste zuzulassen. Weitere Informationen finden Sie unter Konfigurieren von Firewalls und virtuellen Netzwerken in Azure Storage.

Wählen Sie zum Speichern der Konfiguration Speichern aus.

Tipp

Wenn Sie einen privaten Endpunkt verwenden, können Sie auch den anonymen Zugriff deaktivieren. Weitere Informationen finden Sie unter Verweigern des anonymen Lesezugriffs.

Schützen von Azure Key Vault

Azure Machine Learning verwendet eine zugeordnete Key Vault-Instanz zum Speichern der folgenden Anmeldeinformationen:

- Der verknüpften Speicherkonto-Verbindungszeichenfolge

- Kennwörter in Azure Container Repository-Instanzen

- Verbindungszeichenfolgen zur Verbindung mit Datenspeichern.

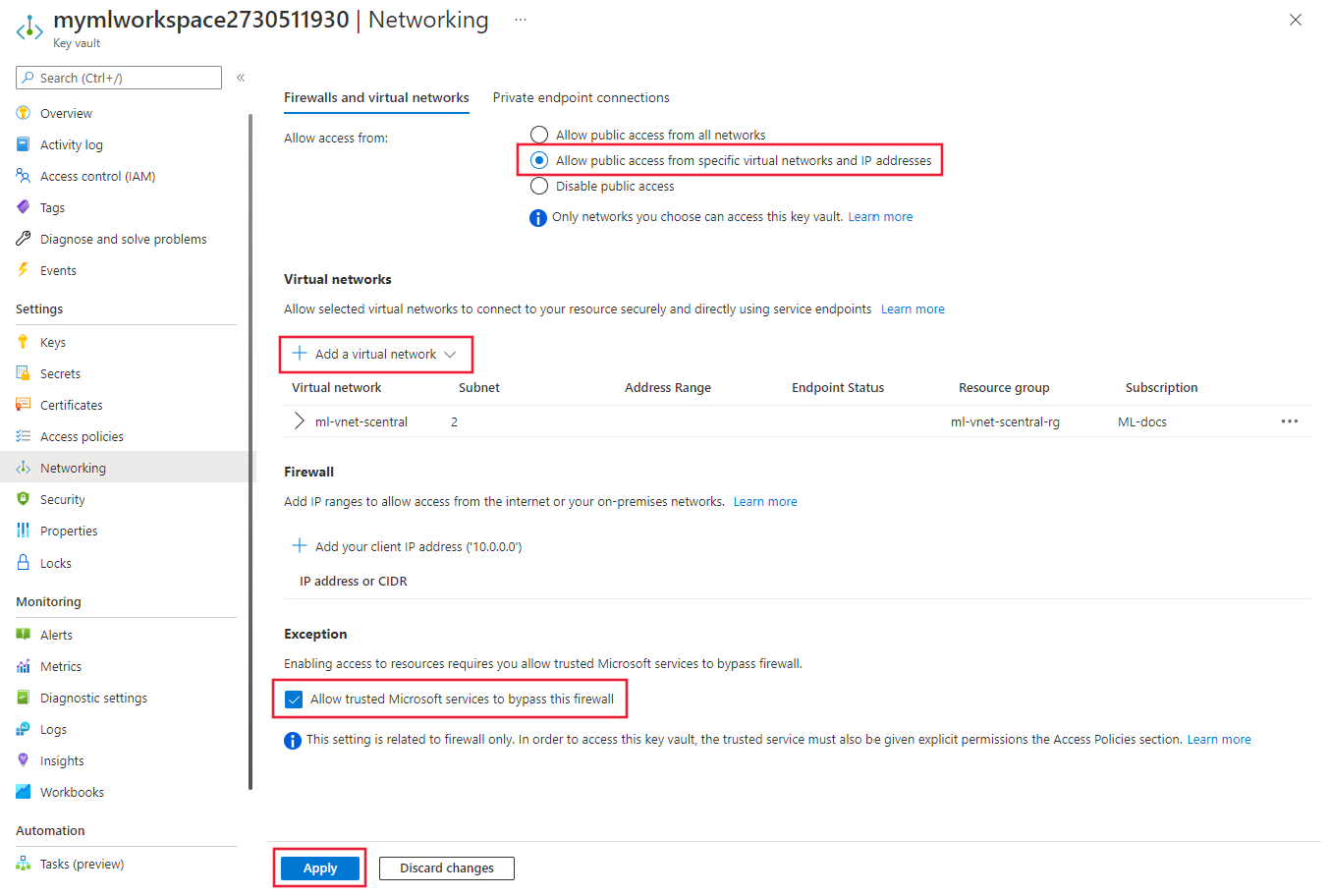

Azure Key Vault kann für die Verwendung eines privaten Endpunkts oder eines Dienstendpunkts konfiguriert werden. Um die Azure Machine Learning-Experimentierfunktionen mit Azure Key Vault hinter einem virtuellen Netzwerk zu verwenden, gehen Sie wie folgt vor:

Tipp

Unabhängig davon, ob Sie einen privaten Endpunkt oder einen Dienstendpunkt verwenden, muss sich der Schlüsseltresor im selben Netzwerk befinden wie der private Endpunkt des Arbeitsbereichs.

Informationen zur Verwendung eines privaten Endpunkts mit Azure Key Vault finden Sie unter Integrieren von Key Vault in Azure Private Link.

Aktivieren von Azure Container Registry (ACR)

Tipp

Wenn Sie beim Erstellen des Arbeitsbereichs keine vorhandene Azure Container Registry verwendet haben, ist möglicherweise keine vorhanden. Standardmäßig wird vom Arbeitsbereich erst eine ACR-Instanz erstellt, wenn eine solche benötigt wird. Um die Erstellung einer solchen zu erzwingen, trainieren Sie ein Modell mit Ihrem Arbeitsbereich, oder stellen Sie es bereit, bevor Sie die Schritte in diesem Abschnitt ausführen.

Azure Container Registry kann so konfiguriert werden, dass ein privater Endpunkt verwendet wird. Führen Sie die folgenden Schritte aus, um Ihren Arbeitsbereich so zu konfigurieren, dass er ACR verwendet, wenn er sich im virtuellen Netzwerk befindet:

Suchen Sie den Namen der Azure Container Registry-Instanz für Ihren Arbeitsbereich mit einer der folgenden Methoden:

GILT FÜR:

Azure CLI-ML-Erweiterung v1

Azure CLI-ML-Erweiterung v1Wenn Sie die Machine Learning-Erweiterung v1 für Azure CLI installiert haben, können Sie mit dem Befehl

az ml workspace showdie Arbeitsbereichsinformationen anzeigen.az ml workspace show -w yourworkspacename -g resourcegroupname --query 'containerRegistry'Der Befehl gibt einen Wert zurück, der

"/subscriptions/{GUID}/resourceGroups/{resourcegroupname}/providers/Microsoft.ContainerRegistry/registries/{ACRname}"ähnelt. Der letzte Teil der Zeichenfolge ist der Name der Azure Container Registry-Instanz für den Arbeitsbereich.Beschränken Sie den Zugriff auf Ihr virtuelles Netzwerk mithilfe der Schritte in Herstellen einer privaten Verbindung mit einer Azure Container Registry-Instanz. Wenn Sie das virtuelle Netzwerk hinzufügen, wählen Sie das virtuelle Netzwerk und das Subnetz für die Azure Machine Learning-Ressourcen aus.

Konfigurieren Sie den ACR für den Arbeitsbereich, um den Zugriff durch vertrauenswürdige Dienste zuzulassen.

Erstellen eines Computeclusters für Azure Machine Learning Dieser Cluster wird verwendet, um Docker-Images zu erstellen, wenn sich ACR hinter einem VNet befindet. Weitere Informationen finden Sie unter Erstellen eines Computeclusters.

Verwenden Sie eine der folgenden Methoden, um den Arbeitsbereich zum Erstellen von Docker-Images mithilfe des Computeclusters zu konfigurieren.

Wichtig

Die folgenden Einschränkungen gelten bei Verwendung eines Computeclusters für Imagebuilds:

- Es wird nur eine CPU-SKU unterstützt.

- Wenn Sie einen Computecluster verwenden, der für keine öffentliche IP-Adresse konfiguriert ist, müssen Sie dafür sorgen, dass der Cluster auf irgendeine Weise auf das öffentliche Internet zugreifen kann. Für den Zugriff auf Images, die in der Microsoft Container Registry gespeichert sind, sowie auf Pakete, die auf Pypi, Conda usw. installiert sind, ist der Zugriff auf das Internet erforderlich. Sie müssen benutzerdefiniertes Routing (User Defined Routing, UDR) konfigurieren, um eine öffentliche IP-Adresse für den Zugriff auf das Internet zu erreichen. Sie können z. B. die öffentliche IP-Adresse Ihrer Firewall verwenden, oder Sie können Virtual Network NAT mit einer öffentlichen IP-Adresse verwenden. Weitere Informationen finden Sie unter Sicheres Trainieren in einem VNet.

Sie können den

az ml workspace update-Befehl verwenden, um einen Erstellungscompute festzulegen. Der Befehl ist für die Azure CLI-Erweiterungen v1 und v2 für maschinelles Lernen identisch. Ersetzen Sie im folgenden Befehlmyworkspacedurch den Namen Ihres Arbeitsbereichs,myresourcegroupdurch die Ressourcengruppe, die den Arbeitsbereich enthält, undmycomputeclusterdurch den Namen des Computeclusters:az ml workspace update --name myworkspace --resource-group myresourcegroup --image-build-compute mycomputecluster

Tipp

Wenn sich ACR hinter einem VNet befindet, können Sie auch den öffentlichen Zugriff darauf deaktivieren.

Datenspeicher und Datasets

In der folgenden Tabelle sind die Dienste aufgeführt, für die Sie die Prüfung überspringen müssen:

| Dienst | Überspringen der Prüfung erforderlich? |

|---|---|

| Azure Blob Storage | Ja |

| Azure-Dateifreigabe | Ja |

| Azure Data Lake Store Gen1 | Nein |

| Azure Data Lake Store Gen2 | Nein |

| Azure SQL-Datenbank | Ja |

| PostgreSQL | Ja |

Hinweis

Azure Data Lake Store Gen1 und Azure Data Lake Store Gen2 überspringen standardmäßig die Überprüfung, sodass keine Aktion erforderlich ist.

Im folgenden Codebeispiel wird ein neuer Azure-Blobdatenspeicher erstellt und skip_validation=True festgelegt.

blob_datastore = Datastore.register_azure_blob_container(workspace=ws,

datastore_name=blob_datastore_name,

container_name=container_name,

account_name=account_name,

account_key=account_key,

skip_validation=True ) // Set skip_validation to true

Verwenden von Datasets

Die Syntax zum Überspringen der Überprüfung von Datasets ähnelt den folgenden Datasettypen:

- Durch Trennzeichen getrennte Datei

- JSON

- Parquet

- SQL

- Datei

Der folgende Code erstellt ein neues JSON-Dataset und legt validate=Falsefest.

json_ds = Dataset.Tabular.from_json_lines_files(path=datastore_paths,

validate=False)

Schützen von Azure Monitor und Application Insights

Führen Sie die folgenden Schritte aus, um die Netzwerkisolation für Azure Monitor und die Application Insights-Instanz für den Arbeitsbereich zu aktivieren:

Öffnen Sie die Application Insights-Ressource im Azure-Portal. Die Registerkarte Übersicht verfügt möglicherweise über eine Arbeitsbereichseigenschaft. Wenn sie nicht über die Eigenschaft verfügt, führen Sie Schritt 2 aus. Wenn sie über die Eigenschaft verfügt, können Sie direkt mit Schritt 3 fortfahren.

Tipp

Neue Arbeitsbereiche erstellen standardmäßig eine arbeitsbereichsbasierte Application Insights-Ressource. Wenn Ihr Arbeitsbereich kürzlich erstellt wurde, müssen Sie Schritt 2 nicht ausführen.

Aktualisieren Sie die Application Insights-Instanz für Ihren Arbeitsbereich. Die Schritte zum Aktualisieren finden Sie unter Migrieren zu arbeitsbereichsbasierten Application Insights-Ressourcen.

Erstellen Sie einen Azure Monitor-Private Link-Bereich, und fügen Sie dem Bereich die Application Insights-Instanz aus Schritt 1 hinzu. Schritte dazu finden Sie unter Konfigurieren einer privaten Verbindung.

Sicheres Herstellen einer Verbindung mit Ihrem Arbeitsbereich

Verwenden Sie eine der folgenden Methoden, um eine Verbindung mit einem Arbeitsbereich herzustellen, der hinter einem VNet geschützt ist:

Azure VPN Gateway: Verbindet lokale Netzwerke über eine private Verbindung mit dem VNet. Die Verbindung wird über das öffentliche Internet hergestellt. Es gibt zwei Arten von VPN Gateways, die Sie verwenden können:

- Point-to-Site: Jeder Clientcomputer verwendet einen VPN-Client, um eine Verbindung mit dem VNet herzustellen.

- Site-to-Site: Ein VPN-Gerät verbindet das VNet mit Ihrem lokalen Netzwerk.

ExpressRoute: Verbindet lokale Netzwerke über eine private Verbindung mit der Cloud. Die Verbindung wird über einen Konnektivitätsanbieter hergestellt.

Azure Bastion: In diesem Szenario erstellen Sie einen virtuellen Azure-Computer (auch als Jumpbox bezeichnet) im VNet. Anschließend stellen Sie mit Azure Bastion eine Verbindung mit dem virtuellen Computer her. Bastion ermöglicht es Ihnen, über eine RDP- oder SSH-Sitzung in Ihrem lokalen Webbrowser eine Verbindung mit dem virtuellen Computer herzustellen. Anschließend verwenden Sie die Jumpbox als Entwicklungsumgebung. Da sie sich innerhalb des VNet befindet, kann sie direkt auf den Arbeitsbereich zugreifen. Ein Beispiel für die Verwendung einer Jumpbox finden Sie unter Tutorial: Erstellen eines sicheren Arbeitsbereichs.

Wichtig

Wenn Sie ein VPN-Gateway oder ExpressRoute verwenden, müssen Sie planen, wie die Namensauflösung zwischen den lokalen Ressourcen und denen im VNet funktioniert. Weitere Informationen finden Sie unter Verwenden eines benutzerdefinierten DNS-Servers.

Sollten Sie Probleme bei der Verbindungsherstellung mit dem Arbeitsbereich haben, lesen Sie Behandeln von Problemen im Zusammenhang mit sicherer Arbeitsbereichskonnektivität.

Arbeitsbereichsdiagnose

Sie können die Diagnose für Ihren Arbeitsbereich über Azure Machine Learning Studio oder das Python SDK ausführen. Nach der Diagnose wird eine Liste aller erkannten Probleme zurückgegeben. Diese Liste enthält Links zu möglichen Lösungen. Weitere Informationen finden Sie unter Verwenden der Arbeitsbereichsdiagnose.

Nächste Schritte

Dieser Artikel ist Teil einer Reihe zum Schützen eines Azure Machine Learning-Workflows. Sehen Sie sich auch die anderen Artikel in dieser Reihe an:

- Virtuelle Netzwerke im Überblick

- Schützen der Trainingsumgebung

- Schützen der Rückschlussumgebung

- Aktivieren von Studio-Funktionalität

- Verwenden von benutzerdefiniertem DNS

- Verwenden einer Firewall

- Tutorial: Erstellen eines sicheren Arbeitsbereichs

- Bicep-Vorlage

- Terraform-Vorlage

- API-Plattformnetzwerkisolation