Planen einer Phishing-resistenten Bereitstellung mit kennwortloser Authentifizierung in Microsoft Entra ID

Wenn Sie in Ihrer Umgebung eine Phishing-resistente kennwortlose Authentifizierung implementieren und in Betrieb nehmen, empfehlen wir einen auf Benutzer-Personen basierenden Ansatz. Verschiedene Phishing-resistente kennwortlose Methoden sind für bestimmte Benutzergruppen effektiver als andere. Dieses Bereitstellungshandbuch hilft Ihnen zu sehen, welche Arten von Methoden und Rolloutplänen für Benutzerpersonas in Ihrer Umgebung sinnvoll sind. Der Ansatz für die kennwortlose Bereitstellung ohne Phishing weist häufig sechs Schritte auf, die ungefähr in der Reihenfolge ablaufen, aber nicht 100 % abgeschlossen sein müssen, bevor Sie mit anderen Schritten fortfahren:

Bestimmen ihrer Benutzerpersonas

Bestimmen Sie die für Ihre Organisation relevanten Benutzerpersonas. Dieser Schritt ist für Ihr Projekt von entscheidender Bedeutung, da unterschiedliche Personas unterschiedliche Anforderungen haben. Microsoft empfiehlt, mindestens vier generische Benutzerpersonas in Ihrer Organisation zu erwägen und zu bewerten.

| Benutzer-Persona | Beschreibung |

|---|---|

| Information-Worker | |

| Mitarbeiter mit direktem Kundenkontakt | |

| IT-Experten/DevOps-Worker | |

| Streng regulierte Worker |

Microsoft empfiehlt, dass Sie die kennwortlose Authentifizierung, die gegen Phishing geschützt ist, in Ihrem Unternehmen flächendeckend einsetzen. In der Regel sind Information-Worker die einfachste Benutzerpersona, mit der sie beginnen können. Verzögern Sie den Rollout sicherer Anmeldeinformationen für Information-Worker nicht, während Sie Probleme beheben, die sich auf IT-Spezialisten auswirken. Verfolgen Sie den Ansatz „das Perfekte ist der Feind des Guten“ und verwenden Sie so oft wie möglich sichere Anmeldedaten. Je mehr Benutzer sich mit Phishing-resistenten kennwortlosen Anmeldedaten anmelden, desto geringer ist die Angriffsfläche in Ihrer Umgebung.

Microsoft empfiehlt, Ihre Personas zu definieren und dann jede Persona speziell für diese Benutzerpersona in eine Microsoft Entra ID-Gruppe zu setzen. Diese Gruppen werden in späteren Schritten zum Bereitstellen von Anmeldedaten für verschiedene Benutzertypen verwendet und wenn Sie mit der Erzwingung der Verwendung von phishingsicheren kennwortlosen Anmeldeinformationen beginnen.

Gerätebereitschaft planen

Geräte sind ein wesentlicher Aspekt jeder erfolgreichen Phishing-resistenten kennwortlosen Bereitstellung, da eines der Ziele von Phishing-resistenten kennwortlosen Anmeldedaten darin besteht, Anmeldedaten mit der Hardware moderner Geräte zu schützen. Machen Sie sich zunächst mit der FIDO2-Unterstützung für Microsoft Entra ID vertraut.

Stellen Sie sicher, dass Ihre Geräte für Phishing-resistente Kennwörter vorbereitet sind, indem Sie auf die neuesten unterstützten Versionen jedes Betriebssystems patchen. Microsoft empfiehlt, dass auf Ihren Geräten mindestens diese Versionen installiert sind:

- Windows 10 22H2 (für Windows Hello for Business)

- Windows 11 22H2 (für optimale Benutzererfahrung bei Verwendung von Passkeys)

- macOS 13 Ventura

- iOS 17

- Android 14

Diese Versionen bieten die beste Unterstützung für systemeigene integrierte Features wie Passkeys, Windows Hello for Business und macOS Platform Credential. Ältere Betriebssysteme erfordern möglicherweise externe Authenticators wie FIDO2-Sicherheitsschlüssel, um eine kennwortlose Authentifizierung ohne Phishing zu unterstützen.

Benutzer für phishing-sichere Anmeldedaten registrieren

Die Registrierung der Anmeldedaten und das Bootstrapping sind die ersten wichtigen Aktivitäten für den Endbenutzer in Ihrem Projekt zur kennwortlosen Bereitstellung mit Phishing-Schutz. In diesem Abschnitt wird das Rollout von portablen und lokalen Anmeldedaten behandelt.

| Anmeldeinformationen | Beschreibung | Vorteile |

|---|---|---|

| Tragbar | Kann auf allen Geräten verwendet werden. Sie können portable Anmeldedaten verwenden, um sich bei einem anderen Gerät anzumelden oder Anmeldedaten auf anderen Geräten zu registrieren. | Die wichtigste Art von Anmeldedaten, die für die meisten Benutzer zu registrieren sind, da sie geräteübergreifend verwendet werden können und in vielen Szenarien eine phishing-sichere Authentifizierung ermöglichen. |

| Lokal | Sie können lokale Anmeldedaten verwenden, um sich auf einem Gerät zu authentifizieren, ohne sich auf externe Hardware verlassen zu müssen, z. B. die biometrische Erkennung von Windows Hello for Business, um sich in einer App im Microsoft Edge-Browser auf demselben PC anzumelden | Sie haben zwei Hauptvorteile gegenüber den tragbaren Anmeldedaten: |

- Bei neuen Benutzern akzeptiert der Registrierungs- und Bootstrappingprozess einen Benutzer ohne vorhandene Unternehmensanmeldedaten und überprüft seine Identität. Sie erhalten ihre ersten tragbaren Anmeldedaten und verwenden diese tragbaren Anmeldedaten, um weitere lokale Anmeldedaten auf jedem ihrer Computergeräte zu erstellen. Nach der Registrierung erzwingt der Administrator die Phishing-beständige Authentifizierung für Benutzer in der Microsoft Entra ID.

- Bestehende Benutzer werden in dieser Phase dazu gebracht, sich auf ihren vorhandenen Geräten direkt für phishing-resistente kennwortlose Anmeldedaten zu registrieren oder vorhandene MFA-Anmeldedaten zu verwenden, um phishing-resistente kennwortlose Anmeldedaten zu erstellen. Das Endziel ist identisch mit neuen Benutzern – die meisten Benutzer sollten mindestens über eine tragbare Anmeldung und dann über lokale Anmeldedaten auf jedem Computergerät verfügen. Wenn Sie ein Administrator sind, der Phishing-resistente kennwortlose Zugangsdaten für bestehende Benutzer bereitstellt, können Sie möglicherweise zum Abschnitt Onboarding Schritt 2: Bootstrapping portabler Anmeldedaten übergehen.

Bevor Sie beginnen, empfiehlt Microsoft, Passkey und andere Anmeldedaten für Unternehmensbenutzer im Mandanten zu aktivieren. Wenn die Benutzer motiviert sind, sich selbst zu registrieren, um starke Anmeldedaten zu erhalten, ist es von Vorteil, dies zuzulassen. Sie sollten mindestens die Passkey-Richtlinie (FIDO2) aktivieren, damit Benutzer sich bei Bedarf für Passkeys und Sicherheitsschlüssel registrieren können.

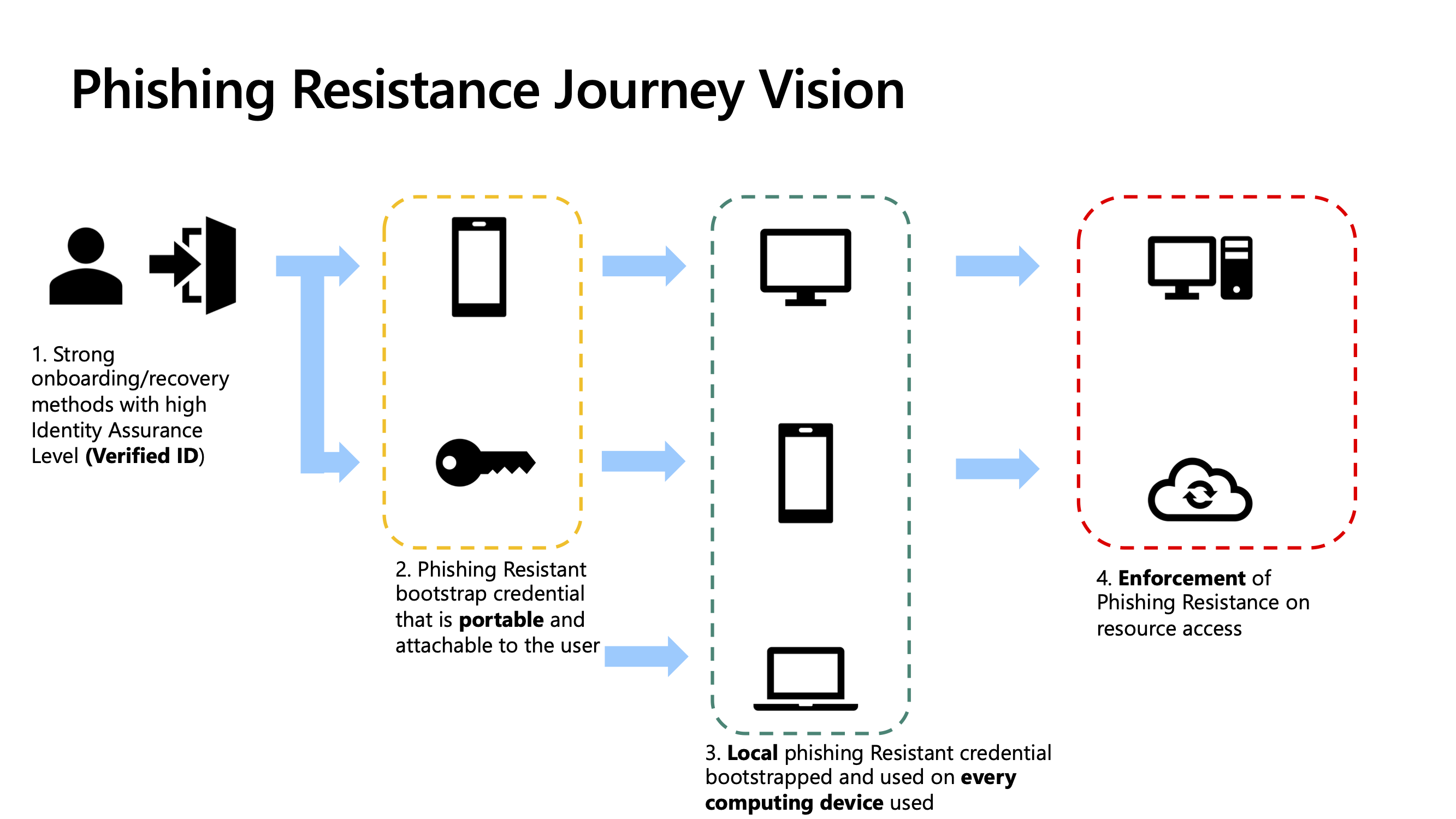

Dieser Abschnitt konzentriert sich auf Phasen 1–3:

Benutzer sollten mindestens zwei Authentifizierungsmethoden registriert haben. Bei einer anderen registrierten Methode steht dem Benutzer eine Backup-Methode zur Verfügung, wenn etwas mit seiner primären Methode geschieht, z. B. wenn ein Gerät verloren geht oder gestohlen wird. Beispielsweise empfiehlt es sich, dass Benutzer Passkeys sowohl auf ihrem Smartphone als auch lokal auf ihrer Workstation in Windows Hello for Business registriert haben.

Hinweis

Es wird immer empfohlen, dass Benutzer mindestens zwei Authentifizierungsmethoden registriert haben. Dadurch wird sichergestellt, dass der Benutzer über eine Backup-Methode verfügt, wenn etwas mit seiner primären Methode geschieht, z. B. in Fällen eines Geräteverlusts oder Diebstahls. Beispielsweise empfiehlt es sich, dass Benutzer Passkeys sowohl auf ihrem Smartphone als auch lokal auf ihrer Workstation in Windows Hello for Business registriert haben.

Hinweis

Dieser Leitfaden ist auf die derzeit vorhandene Unterstützung für Passkeys in Microsoft Entra ID zugeschnitten, die gerätegebundene Passkeys in Microsoft Authenticator und gerätegebundene Passkeys für physische Sicherheitsschlüssel umfasst. Microsoft Entra ID plant, Unterstützung für synchronisierte Passkeys hinzuzufügen. Weitere Informationen finden Sie in der Public Preview: Erweitern der Passkeyunterstützung in Microsoft Entra ID. Dieses Handbuch wird aktualisiert, um die synchronisierten Passkey-Anleitungen einzuschließen, sobald verfügbar. Beispielsweise können viele Organisationen von der Synchronisierung für Phase 3 im vorherigen Diagramm profitieren, anstatt völlig neue Anmeldedaten zu erstellen.

Onboarding Schritt 1: Identitätsüberprüfung

Für Remotebenutzer, die ihre Identität nicht nachgewiesen haben, stellt das Onboarding von Unternehmen eine erhebliche Herausforderung dar. Microsoft Entra Verified ID kann Kunden helfen, die eine Überprüfung mit hoher Zuverlässigkeits-ID wünschen. Sie kann Nachweise basierend auf IDs, die von den Behörden ausgestellten wurden, verwenden, um das Vertrauen in die Benutzeridentität herzustellen.

In dieser Phase können Benutzer an einen Identitätsüberprüfungs-Partnerdienst weitergeleitet werden. Sie durchlaufen einen von der Organisation festgelegten Korrekturprozess und den von der Organisation ausgewählten Überprüfungspartnerdienst. Am Ende dieses Prozesses erhalten die Benutzer einen befristeten Zugriffspass (TAP), mit dem sie ihre ersten portablen Anmeldedaten erstellen können.

Lesen Sie die folgenden Leitfäden, um Microsoft Entra Verified ID Onboarding und TAP-Ausstellung zu aktivieren:

Hinweis

Microsoft Entra Verified ID ist Teil der Microsoft Entra Suite-Lizenz.

Einige Organisationen wählen möglicherweise andere Methoden als Microsoft Entra Verified ID aus, um Benutzer zu integrieren und ihre ersten Anmeldedaten auszugeben. Microsoft empfiehlt, dass diese Organisationen weiterhin TAPs oder eine andere Möglichkeit verwenden, mit der ein Benutzer ohne Kennwort ein Onboarding durchführen kann. Sie können zum Beispiel FIDO2-Sicherheitsschlüssel mit Microsoft Graph API (Vorschau) bereitstellen.

Onboarding Schritt 2: Erstellen von tragbaren Anmeldedaten

Um bestehende Benutzer auf phishing-sichere kennwortlose Anmeldedaten umzustellen, müssen Sie zunächst feststellen, ob Ihre Benutzer bereits für die traditionelle MFA registriert sind. Benutzer, die mit herkömmlichen MFA-Methoden registriert sind, können mit Phishing-resistenten kennwortlosen Registrierungsrichtlinien angesprochen werden. Sie können ihre herkömmliche MFA verwenden, um sich für ihre ersten portablen phishing-resistenten Anmeldedaten zu registrieren und dann bei Bedarf mit der Registrierung lokaler Anmeldedaten fortfahren.

Führen Sie für neue Benutzer oder Benutzer ohne MFA einen Prozess durch, um Benutzern einen befristeten Zugriffspass (TAP) auszugeben. Sie können eine TAP auf die gleiche Weise ausstellen, wie Sie neuen Benutzern ihre ersten Anmeldedaten zukommen lassen oder indem Sie die Microsoft Entra Verified ID-Integration verwenden. Sobald die Benutzer einen TAP haben, können sie ihre ersten phishing-sicheren Anmeldedaten einrichten.

Es ist wichtig, dass die ersten kennwortlosen Anmeldedaten des Benutzers tragbare Anmeldedaten sind, die für die Authentifizierung auf anderen Computergeräten verwendet werden können. Passkeys können beispielsweise zur lokalen Authentifizierung auf einem iOS-Telefon verwendet werden, aber auch zur Authentifizierung auf einem Windows-PC mit einem geräteübergreifenden Authentifizierungsfluss. Diese geräteübergreifende Funktion ermöglicht die Verwendung eines tragbaren Passkeys zum Bootstrapping von Windows Hello for Business auf dem Windows-PC.

Es ist auch wichtig, dass jedes Gerät, an dem der Benutzer regelmäßig arbeitet, über lokal verfügbare Anmeldedaten verfügt, um dem Benutzer das bestmögliche Benutzererlebnis zu ermöglichen. Lokal verfügbare Anmeldedaten reduzieren die Zeit für die Authentifizierung, da Benutzer nicht mehrere Geräte verwenden müssen und es gibt weniger Schritte. Wenn Sie TAP aus Schritt 1 verwenden, um portierbare Anmeldedaten zu registrieren, die diese anderen Anmeldedaten als Bootstrap nutzen kann, können Benutzer phishingsichere Anmelddaten nativ auf den vielen Geräten verwenden, die sie möglicherweise besitzen.

In der folgenden Tabelle sind Empfehlungen für verschiedene Personas aufgeführt:

| Benutzer-Persona | Empfohlene portable Anmeldedaten | Alternative portable Anmeldedaten |

|---|---|---|

| Information-Worker | Passkey (Authenticator-App) | Sicherheitsschlüssel, Smartcard |

| Mitarbeitern im Kundenkontakt | Sicherheitsschlüssel | Passkey (Authenticator-App), Smartcard |

| IT-Experte/DevOps-Worker | Passkey (Authenticator-App) | Sicherheitsschlüssel, Smartcard |

| Streng regulierter Worker | Zertifikat (Smartcard) | Passkey (Authenticator-App), Sicherheitsschlüssel |

Verwenden Sie die folgenden Anleitungen, um empfohlene und alternative portable Anmeldedaten für die relevanten Benutzerpersonas für Ihre Organisation zu aktivieren:

| Methode | Leitfaden |

|---|---|

| Passkeys | |

| Sicherheitsschlüssel | |

| Smartcards/zertifikatbasierte Authentifizierung (CBA (CAN)) |

Onboarding Schritt 3: Lokale Anmeldedaten auf Computergeräten einrichten

Nachdem die Benutzer portierbar Anmeldedaten registriert haben, können sie andere Anmeldedaten auf jedem Computergerät, das sie regelmäßig benutzen, in einer 1:1-Beziehung nutzen, was sich positiv auf ihre tägliche Benutzererfahrung auswirkt. Diese Art von Anmeldeinformationen ist für Information-Worker und IT-Spezialisten üblich, aber nicht für Mitarbeiter in Service und Produktion, die Geräte gemeinsam nutzen. Benutzer, die nur Geräte freigeben, sollten nur tragbare Anmeldedaten verwenden.

Ihre Organisation muss bestimmen, welche Art von Anmeldedaten für jede Benutzerpersona in dieser Phase bevorzugt wird. Microsoft empfiehlt:

| Benutzer-Persona | Empfohlene lokale Anmeldedaten – Windows | Empfohlene lokale Anmeldedaten – macOS | Empfohlene lokale Anmeldedaten – iOS | Empfohlene lokale Anmeldedaten – Android | Empfohlene lokale Anmeldedaten – Linux |

|---|---|---|---|---|---|

| Information-Worker | Windows Hello for Business | Plattform Single Sign-on (SSO) Secure Enclave Key | Passkey (Authenticator-App) | Passkey (Authenticator-App) | N/A (verwenden Sie stattdessen portable Anmeldedaten) |

| Mitarbeitern im Kundenkontakt | N/A (verwenden Sie stattdessen portable Anmeldedaten) | N/A (verwenden Sie stattdessen portable Anmeldedaten) | N/A (verwenden Sie stattdessen portable Anmeldedaten) | N/A (verwenden Sie stattdessen portable Anmeldedaten) | N/A (verwenden Sie stattdessen portable Anmeldedaten) |

| IT-Experte/DevOps-Worker | Windows Hello for Business | SSO Secure Enklave Key der Plattform | Passkey (Authenticator-App) | Passkey (Authenticator-App) | N/A (verwenden Sie stattdessen portable Anmeldedaten) |

| Streng regulierter Worker | Windows Hello for Business oder CBA (CAN) | SSO Secure Enklave Key oder CBA (CAN) der Plattform | Passkey (Authenticator-App) oder CBA (CAN) | Passkey (Authenticator-App) oder CBA (CAN) | N/A (stattdessen Smartcard verwenden) |

Verwenden Sie die folgenden Anleitungen, um die empfohlenen lokalen Anmeldedaten in Ihrer Umgebung für die relevanten Benutzerpersonas für Ihre Organisation zu aktivieren:

| Methode | Leitfaden |

|---|---|

| Windows Hello for Business | |

| SSO Secure Enklave Key der Plattform | |

| Passkeys |

Persona-spezifische Überlegungen

Jede Persona hat ihre eigenen Herausforderungen und Überlegungen, die häufig bei phishingsicheren kennwortlosen Bereitstellungen auftreten. Wenn Sie feststellen, welche Personas Sie berücksichtigen müssen, sollten Sie diese Überlegungen in die Projektplanung der Bereitstellung einbeziehen. Die folgenden Links enthalten spezifische Anleitungen für jede Persona:

- Information-Worker

- Mitarbeiter mit direktem Kundenkontakt

- IT-Experten/DevOps-Worker

- Streng regulierte Worker

Fördern der Verwendung von Phishing-resistenten Anmeldedaten

In diesem Schritt wird erläutert, wie Benutzer Phishing-beständige Anmeldedaten leichter übernehmen können. Sie sollten Ihre Bereitstellungsstrategie testen, den Rollout planen und den Plan den Endbenutzern mitteilen. Anschließend können Sie Berichte erstellen und den Fortschritt überwachen, bevor Sie Phishing-beständige Anmeldedaten in Ihrer Organisation erzwingen.

Testbereitstellungsstrategie

Microsoft empfiehlt, die im vorherigen Schritt erstellte Bereitstellungsstrategie mit einer Reihe von Test- und Pilotbenutzern zu testen. Diese Phase sollte die folgenden Schritte umfassen:

- Erstellen Sie eine Liste der Testbenutzer und Early Adopters. Diese Benutzer sollten Ihre verschiedenen Benutzerpersonas und nicht nur IT-Administratoren darstellen.

- Erstellen Sie eine Microsoft Entra ID-Gruppe und fügen Sie der Gruppe Ihre Testbenutzer hinzu.

- Aktivieren Sie Ihre Authentifizierungsmethodenrichtlinien in der Microsoft Entra ID und legen Sie die Testgruppe auf die Methoden fest, die Sie aktivieren.

- Messen Sie den Registrierungsrollout für Ihre Pilotbenutzer mithilfe des Berichts Authentifizierungsmethodenaktivität.

- Erstellen Sie Richtlinien für den bedingten Zugriff, um die Verwendung von phishingsicheren kennwortlosen Anmeldedaten für jeden Betriebssystemtyp durchzusetzen und Ihre Pilotgruppe als Ziel zu verwenden.

- Messen Sie den Erfolg der Durchsetzung mithilfe von Azure Monitor und Arbeitsmappen.

- Sammeln Sie Feedback von Benutzern über den Erfolg des Rollouts.

Planen der Rolloutstrategie

Microsoft empfiehlt, die Nutzung zu fördern, basierend darauf, welche Benutzerpersonas am besten für die Bereitstellung bereit sind. In der Regel bedeutet dies, dass die Bereitstellung für die Benutzer in dieser Reihenfolge erfolgt, dies kann sich jedoch je nach Unternehmen ändern:

- Information-Worker

- Mitarbeiter mit direktem Kundenkontakt

- IT-Experten/DevOps-Worker

- Streng regulierte Worker

Verwenden Sie die folgenden Abschnitte, um die Endbenutzerkommunikation für jede Persona-Gruppe zu erstellen, den Umfang und den Rollout der Passkeys-Registrierungsfunktion sowie die Benutzerberichterstattung und -überwachung, um den Rollout-Fortschritt zu verfolgen.

Planen von Kommunikation mit Endbenutzern

Microsoft stellt Kommunikationsvorlagen für Endbenutzer bereit. Das Rollout-Material für die Authentifizierung umfasst anpassbare Poster und E-Mail-Vorlagen, um Benutzer über die Bereitstellung von phishingsicheren kennwortlosen Authentifizierungen zu informieren. Verwenden Sie die folgenden Vorlagen für die Kommunikation mit Ihren Benutzern, damit diese die Phishing-resistente kennwortlose Bereitstellung verstehen:

- Anmelden ohne Kennwort mit Microsoft Authenticator

- Registrieren der Überprüfungsmethode für die Kennwortzurücksetzung für ein Geschäfts-, Schul- oder Unikonto

- Zurücksetzen des Passworts für Ihr Geschäfts-, Schul- oder Unikonto mithilfe von Sicherheitsinformationen

- Einrichten eines Sicherheitsschlüssels als Überprüfungsmethode

- Anmelden an Ihren Konten per Microsoft Authenticator-App

- Anmelden bei Ihrem Geschäfts- Schul- oder Unikonto mit zweistufiger Überprüfungsmethode

- Anmeldung mit Geschäfts-, Schul- oder Unikonto, blockiert durch Mandanteneinschränkungen

Kommunikationen sollten mehrmals wiederholt werden, um so viele Benutzer wie möglich abzufangen. Ihre Organisation kann z. B. entscheiden, die verschiedenen Phasen und Zeitleisten mit einem Muster wie diesem zu kommunizieren:

- 60 Tage nach der Durchsetzung: Melden Sie den Wert von Phishing-resistenten Authentifizierungsmethoden und ermutigen Sie Benutzer, proaktiv zu registrieren

- 45 Tage nach der Durchsetzung: Nachricht wiederholen

- 30 Tage nach der Durchsetzung: Nachricht, dass in 30 Tagen die Durchsetzung der Phishing-Bestimmungen beginnen wird und Aufforderung an die Nutzer, sich proaktiv zu registrieren

- 15 Tage nach der Durchsetzung: Wiederholen Sie die Nachricht und teilen Sie ihnen mit, wie sie den Helpdesk kontaktieren können

- 7 Tage nach der Durchsetzung: Wiederholen Sie die Nachricht und teilen Sie ihnen mit, wie sie den Helpdesk kontaktieren können

- 1 Tag außerhalb der Durchsetzung: Informieren Sie sie, dass die Vollstreckung innerhalb von 24 Stunden erfolgen wird und teilen Sie ihnen mit, wie sie den Helpdesk kontaktieren können

Microsoft empfiehlt die Kommunikation mit Benutzern über andere Kanäle hinaus, die nicht nur per E-Mail erfolgen. Weitere Optionen können Microsoft Teams-Nachrichten, Poster für Gruppenräume und Champion-Programme sein, in denen ausgewählte Mitarbeiter geschult werden, um sich für das Programm für ihre Kollegen einzusetzen.

Berichterstellung und Überwachung

Microsoft Entra ID-Berichte (z. B. Authentifizierungsmethodenaktivität und Anmeldeereignisdetails für die Multi-Faktor-Authentifizierung von Microsoft Entra) bieten Technik- und Geschäftsinformationen, die Ihnen helfen können, die Akzeptanz zu messen und zu fördern.

Im Aktivitätsdashboard für Authentifizierungsmethoden können Sie die Registrierung und Nutzung anzeigen.

- Die Registrierung zeigt die Anzahl der Benutzer an, die eine Phishing-resistente kennwortlose Authentifizierung und andere Authentifizierungsmethoden nutzen können. Es werden Diagramme angezeigt, aus denen hervorgeht, welche Authentifizierungsmethoden die Benutzer registriert haben, sowie die aktuelle Registrierung für jede Methode.

- Die Verwendung zeigt an, welche Authentifizierungsmethoden für die Anmeldung verwendet wurden.

Besitzer von Geschäfts- und technischen Anwendungen sollten Berichte basierend auf den Organisationsanforderungen besitzen und empfangen.

- Verfolgen Sie den Rollout von kennwortlosen Anmeldedaten mit Berichten über die Registrierungsaktivität von Authentifizierungsmethoden, die vor Phishing schützen.

- Verfolgen Sie die Benutzerakzeptanz von phishingsicheren kennwortlosen Anmeldedaten mit Authentifizierungsmethoden, Aktivitätsberichten und Anmeldeprotokollen.

- Verwenden Sie den Bericht zur Anmeldeaktivität, um die Authentifizierungsmethoden nachzuverfolgen, die zum Anmelden bei den verschiedenen Anwendungen verwendet werden. Wählen Sie die Benutzerzeile aus; wählen Sie Authentifizierungsdetails, um die Authentifizierungsmethode und die entsprechende Anmeldeaktivität anzuzeigen.

Microsoft Entra ID fügt Einträge zu Überwachungsprotokollen hinzu, wenn diese Bedingungen auftreten:

- Ein Administrator ändert die Authentifizierungsmethoden.

- Benutzer*innen nehmen in Microsoft Entra ID Änderungen an ihren Anmeldeinformationen vor.

In Microsoft Entra ID werden die meisten Überwachungsdaten 30 Tage lang beibehalten. Wir empfehlen eine längere Aufbewahrung für Überwachungen, Trendanalysen und andere Geschäftsanforderungen.

Greifen Sie im Microsoft Entra Admin Center oder der API auf Überwachungsdaten zu und laden Sie sie in Ihre Analysesysteme herunter. Wenn Sie einen längeren Aufbewahrungszeitraum benötigen, exportieren und nutzen Sie die Protokolle in einem Security Information & Event Management-Tool (SIEM) wie Microsoft Sentinel, Splunk oder Sumo Logic.

Überwachen des Helpdesk-Ticketvolumens

Ihr IT-Helpdesk kann ein unschätzbares Signal dafür liefern, wie gut Ihre Bereitstellung voranschreitet. Daher empfiehlt Microsoft, Ihr Helpdesk-Ticketvolumen beim Ausführen einer phishingsicheren kennwortlosen Bereitstellung nachzuverfolgen.

Da ihr Helpdesk-Ticketvolumen erhöht wird, sollten Sie das Tempo Ihrer Bereitstellungen, der Benutzerkommunikation und der Durchsetzungsaktionen verlangsamen. Wenn das Ticketvolumen verringert wird, können Sie diese Aktivitäten sichern. Die Verwendung dieses Ansatzes erfordert, dass Sie die Flexibilität in Ihrem Rolloutplan beibehalten.

So können Sie beispielsweise Ihre Bereitstellungen und Durchsetzungsmaßnahmen in Wellen ausführen, die sich auf Datumsbereiche und nicht auf bestimmte Daten beziehen:

- 1. bis 15. Juni: Bereitstellung der Kohortenregistrierung für Welle 1 und Kampagnen

- 16. bis 30. Juni: Bereitstellung der Kohortenregistrierung für Welle 2 und Kampagnen

- 1. bis 15. Juli: Bereitstellung der Kohortenregistrierung für Welle 3 und Kampagnen

- 16. bis 31. Juli: Durchsetzung der Welle 1-Kohorte aktiviert

- 1. bis 15. August: Durchsetzung der Welle 2-Kohorte aktiviert

- 16. bis 31. August: Durchsetzung der Welle 3-Kohorte aktiviert

Bei der Durchführung dieser verschiedenen Phasen müssen Sie je nach Umfang der geöffneten Helpdesk-Tickets möglicherweise langsamer vorgehen und die Arbeit fortsetzen, wenn sich das Volumen verringert hat. Um diese Strategie auszuführen, empfiehlt Microsoft, für jede Welle eine Microsoft Entra ID-Sicherheitsgruppe zu erstellen und jede Gruppe zu Ihren Richtlinien einzeln hinzuzufügen. Dieser Ansatz trägt dazu bei, ihre Supportteams zu überwältigen.

Erzwingen von Phishing-resistenten Methoden für die Anmeldung

Dieser Abschnitt konzentriert sich auf Phase 4.

Die letzte Phase einer Phishing-widerstandsfähigen kennwortlosen Bereitstellung erzwingt die Verwendung von Phishing-widerstandsfähigen Anmeldedaten. Der wichtigste Mechanismus in Microsoft Entra ID ist die Authentifizierungsstärke des bedingten Zugriffs. Microsoft empfiehlt, die Durchsetzung für jede Persona basierend auf einer Methode für Benutzer-/Gerätepaare zu erreichen. Ein Durchsetzungsrollout könnte z. B. diesem Muster folgen:

- Information-Worker unter Windows und iOS

- Information-Worker unter macOS und Android

- IT-Spezialisten auf iOS und Android

- FLWs auf iOS und Android

- FLWs auf Windows und macOS

- IT-Spezialisten auf Windows und macOS

Microsoft empfiehlt, einen Bericht aller Benutzer-/Gerätepaare mithilfe von Anmeldedaten aus Ihrem Mandanten zu erstellen. Sie können Abfragetools wie Azure Monitor und Arbeitsmappen verwenden. Versuchen Sie mindestens, alle Benutzer-/Gerätepaare zu identifizieren, die diesen Kategorien entsprechen.

Erstellen Sie für jeden Benutzer eine Liste der Betriebssysteme, die sie regelmäßig für die Arbeit verwenden. Ordnen Sie die Liste der Bereitschaft zur Durchsetzung von Phishing-beständigen Anmeldezwecken für dieses Benutzer-/Gerätepaar zu.

| Betriebssystemtyp | Bereit für die Durchsetzung | Nicht bereit für die Durchsetzung |

|---|---|---|

| Windows | 10+ | 8.1 und früher, Windows Server |

| iOS | 17+ | 16 und früher |

| Android | 14+ | 13 und früher |

| macOS | 13+ (Ventura) | 12 und früher |

| VDI | Abhängig1 | Abhängig1 |

| Andere | Abhängig1 | Abhängig1 |

1Legen Sie für jedes Benutzer/Geräte-Paar, bei dem die Geräteversion nicht sofort für die Durchsetzung bereit ist, fest, wie die Notwendigkeit der Durchsetzung der Phishing-Resistenz erfüllt werden kann. Berücksichtigen Sie die folgenden Optionen für ältere Betriebssysteme, virtuelle Desktopinfrastruktur (VDI) und andere Betriebssysteme wie Linux:

- Durchsetzen der Phishing-Resistenz mit externer Hardware – FIDO2-Sicherheitsschlüssel

- Erzwingen der Phishingresistenz mit externer Hardware – Smartcards

- Erzwingen der Phishing-Resistenz mithilfe von Remote-Anmeldedaten, z. B. Passkeys im geräteübergreifenden Authentifizierungsfluss

- Erzwingen der Phishing-Resistenz mithilfe von Remote-Anmeldedaten in RDP-Tunneln (insbesondere für VDI)

Die Hauptaufgabe besteht darin, anhand von Daten zu messen, welche Nutzer und Personas für die Durchsetzung auf bestimmten Plattformen bereit sind. Beginnen Sie Ihre Durchsetzungsmaßnahmen bei Benutzer-/Gerätepaaren, die für die Durchsetzung bereit sind, um „das Bleeding zu stoppen“ und die Anzahl der phishbaren Authentifizierungen in Ihrer Umgebung zu reduzieren.

Fahren Sie dann mit anderen Szenarien fort, in denen die Benutzer-/Gerätepaare Bereitschaftsbemühungen erfordern. Arbeiten Sie durch die Liste der Benutzer-/Gerätepaare, bis Sie die Phishing-beständige Authentifizierung über das Board erzwingen.

Erstellen Sie eine Reihe von Microsoft Entra ID-Gruppen, um die Durchsetzung schrittweise einzurichten. Verwenden Sie die Gruppen aus dem vorherigen Schritt wieder, wenn Sie den wellenbasierten Rollout-Ansatz verwendet haben.

Richten Sie jede Gruppe mit einer bestimmten Richtlinie für bedingten Zugriff an. Mit diesem Ansatz können Sie die Durchsetzungssteuerelemente schrittweise nach Benutzer-/Gerätepaar bereitstellen.

| Policy | Gruppenname, der in der Richtlinie ausgerichtet ist | Richtlinie – Geräteplattformbedingung | Richtlinie – Gewähren der Kontrolle |

|---|---|---|---|

| 1 | Windows Phishing-resistente kennwortlose betriebsbereite Benutzer | Windows | Erfordert Authentifizierungsstärke – Phishing-beständige MFA |

| 2 | macOS Phishing-resistente kennwortlose betriebsbereite Benutzer | macOS | Erfordert Authentifizierungsstärke – Phishing-beständige MFA |

| 3 | iOS Phishing-resistente kennwortlose betriebsbereite Benutzer | iOS | Erfordert Authentifizierungsstärke – Phishing-beständige MFA |

| 4 | Android Phishing-resistente kennwortlose betriebsbereite Benutzer | Android | Erfordert Authentifizierungsstärke – Phishing-beständige MFA |

| 5 | Andere Phishing-resistente kennwortlose betriebsbereite Benutzer | Alle außer Windows, macOS, iOS oder Android | Erfordert Authentifizierungsstärke – Phishing-beständige MFA |

Fügen Sie jeden Benutzer zu jeder Gruppe hinzu, wenn Sie feststellen, ob sein Gerät und Betriebssystem bereit ist oder ob er kein Gerät dieses Typs besitzt. Am Ende des Rollouts sollte sich jeder Benutzer in einer der Gruppen befinden.

Reagieren auf Risiken für kennwortlose Benutzer

Microsoft Entra ID Protection unterstützt Organisationen dabei, identitätsbasierte Risiken zu erkennen, zu untersuchen und zu beseitigen. Microsoft Entra ID Protection bietet wichtige und nützliche Erkennungen für Ihre Benutzer, auch nachdem diese auf die Verwendung von Phishing-resistenten kennwortlosen Anmeldedaten umgestellt haben. Zu den relevanten Erkennungen für Phishing-widerstandsfähige Benutzer gehören beispielsweise:

- Aktivität über anonyme IP-Adresse

- Benutzergefährdung durch Administrator bestätigt

- Anomales Token

- Schädliche IP-Adresse

- Threat Intelligence von Microsoft Entra

- Verdächtiger Browser

- Angreifer-in-the-Middle

- Möglicher Versuch, auf primäres Aktualisierungstoken (Primary Refresh Token, PRT) zuzugreifen

- Und andere: Risikoerkennungen, die riskEventType zugeordnet sind

Microsoft empfiehlt den Kunden von Microsoft Entra ID Protection, die folgenden Maßnahmen zu ergreifen, um ihre kennwortlosen Benutzer optimal vor Phishing zu schützen:

- Lesen Sie den Leitfaden zur Bereitstellung von Microsoft Entra ID Protection: Planen einer ID Protection-Bereitstellung

- Konfigurieren Ihrer Risikoprotokolle für den Export in ein SIEM

- Untersuchen und Reagieren auf ein mittleres Benutzerrisiko

- Konfigurieren einer Richtlinie für bedingten Zugriff zum Blockieren von Benutzern mit hohem Risiko

Nachdem Sie Microsoft Entra ID Protection bereitgestellt haben, sollten Sie den Tokenschutz für bedingten Zugriff verwenden. Da sich Benutzer mit Phishing-resistenten kennwortlosen Anmeldedaten anmelden, entwickeln sich Angriffe und Erkennungen ständig weiter. Wenn beispielsweise Benutzeranmeldeinformationen nicht mehr leicht durch Phishing erlangt werden können, können Angreifer versuchen, Token von Benutzergeräten zu exfiltrieren. Der Tokenschutz trägt dazu bei, dieses Risiko zu verringern, indem Token an die Hardware des Geräts gebunden werden, an das sie ausgegeben wurden.