Configurare un criterio di assegnazione automatica per un pacchetto di accesso in Gestione entitlement

È possibile usare le regole per determinare l'assegnazione di pacchetti di accesso in base alle proprietà utente in Microsoft Entra ID, parte di Microsoft Entra. In Gestione entitlement, un pacchetto di accesso può avere più criteri e ogni criterio stabilisce come gli utenti ottengono un'assegnazione al pacchetto di accesso e per quanto tempo. L'amministratore può stabilire un criterio per le assegnazioni automatiche fornendo una regola di appartenenza, che Gestione entitlement utilizza per creare e rimuovere automaticamente le assegnazioni. Analogamente a un gruppo dinamico, quando viene creato un criterio di assegnazione automatica, gli attributi utente vengono valutati rispetto alle corrispondenze con la regola di appartenenza del criterio. Quando un attributo cambia per un utente, queste regole dei criteri di assegnazione automatica nei pacchetti di accesso vengono elaborate in base alle modifiche dell'appartenenza. Le assegnazioni agli utenti vengono quindi aggiunte o rimosse a seconda che soddisfino o meno i criteri della regola.

In un pacchetto di accesso può essere presente al massimo un criterio di assegnazione automatica; i criteri possono essere creati solo da un amministratore. I proprietari del catalogo e i responsabili dei pacchetti di accesso non possono creare criteri di assegnazione automatica.

Questo articolo descrive come creare un criterio di assegnazione automatica per un pacchetto di accesso esistente.

Operazioni preliminari

È necessario che gli attributi siano popolati per gli utenti inclusi nell'ambito per l'assegnazione dell'accesso. Gli attributi che è possibile usare nei criteri delle regole di un criterio di assegnazione dei pacchetti di accesso sono gli attributi elencati nelle proprietà supportate, insieme agli attributi di estensione e alle proprietà di estensione personalizzate. Questi attributi possono essere inseriti in Microsoft Entra ID applicando patch all'utente, a un sistema HR come SuccessFactors, microsoft Entra Connect cloud sync o Microsoft Entra Connect Sync. Le regole possono includere fino a 15.000 utenti per criterio.

Requisiti di licenza

L'uso di questa funzionalità richiede le licenze di Microsoft Entra ID Governance o della Famiglia di prodotti Microsoft Entra. Per trovare la licenza appropriata per i requisiti, vedere Nozioni fondamentali sulle licenze di Microsoft Entra ID Governance.

Creare un criterio di assegnazione automatica

Suggerimento

I passaggi descritti in questo articolo possono variare leggermente in base al portale da cui si inizia.

Per creare un criterio per un pacchetto di accesso, è necessario iniziare dalla scheda dei criteri del pacchetto di accesso. Seguire questa procedura per creare un nuovo criterio di assegnazione automatica per un pacchetto di accesso.

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno con il ruolo Amministratore di Identity Governance.

Passare a Identity Governance>Gestione entitlement>Pacchetto di accesso.

Nella pagina Pacchetti di accesso aprire un pacchetto di accesso.

Selezionare Criteri e quindi Aggiungi criterio assegnazione automatica per creare un nuovo criterio.

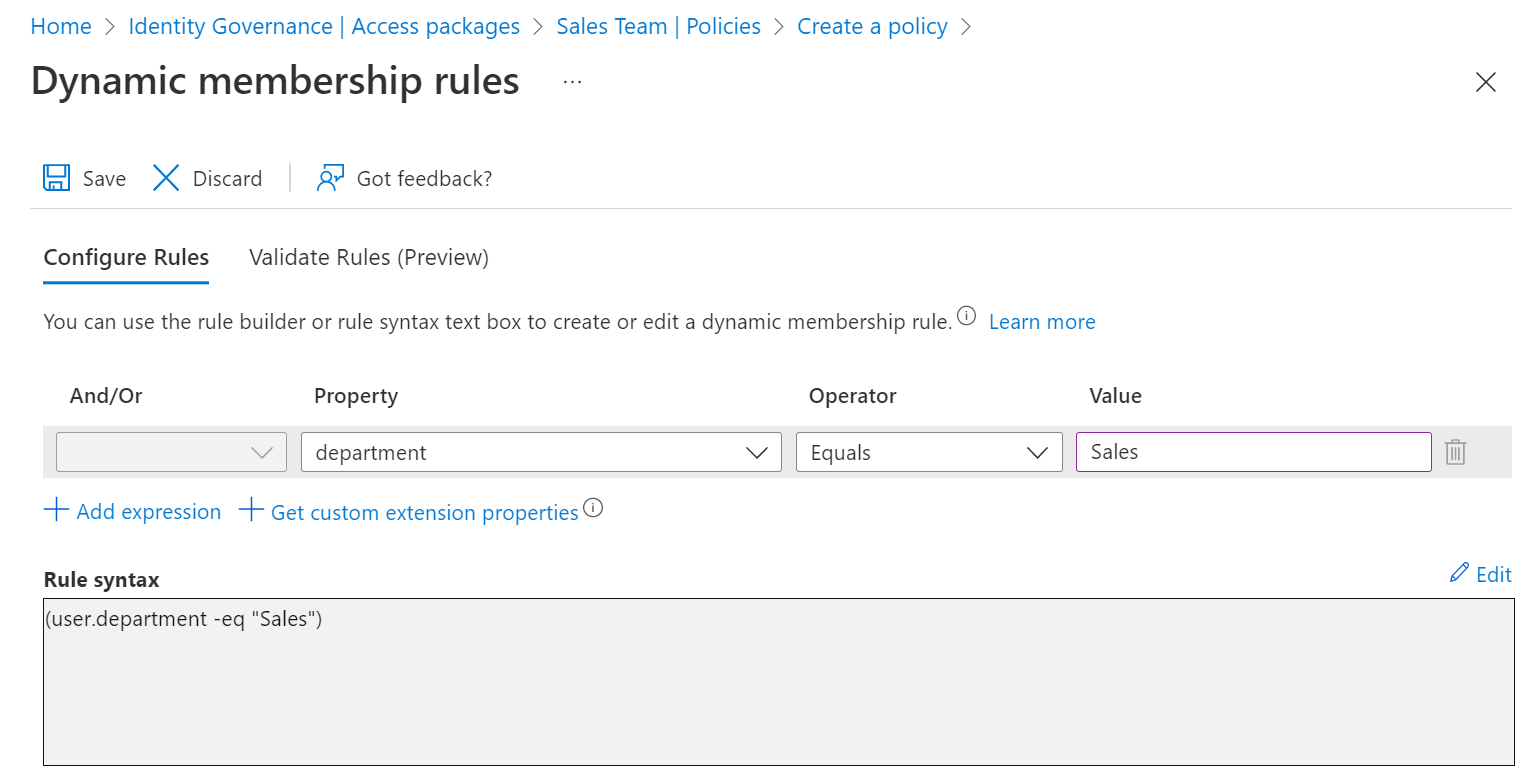

Nella prima scheda specificare la regola. Seleziona Modifica

Fornire una regola per i gruppi di appartenenza dinamica usando il generatore di regole di appartenenza o facendo clic su Modifica nella casella di testo della sintassi della regola.

Nota

Il generatore di regole potrebbe non riuscire a visualizzare alcune regole create manualmente nella casella di testo e la convalida di una regola richiede attualmente il ruolo di Amministratore di gruppi. Per altre informazioni, vedere Generatore regole nell'Interfaccia di amministrazione di Microsoft Entra.

Selezionare Salva per chiudere l'editor delle regole per i gruppi di appartenenza dinamica.

Per impostazione predefinita, le caselle di controllo per creare e rimuovere automaticamente le assegnazioni devono rimanere selezionate.

Se si desidera che gli utenti mantengano l'accesso per un periodo di tempo limitato dopo l'uscita dall'ambito, è possibile specificare una durata in ore o giorni. Ad esempio, quando un dipendente lascia il reparto vendite, è possibile consentire a tale utente di continuare ad accedere per sette giorni per consentire l'uso delle app di vendita e il trasferimento della proprietà delle risorse in tali app a un altro dipendente.

Selezionare Avanti per aprire la scheda Estensioni personalizzate.

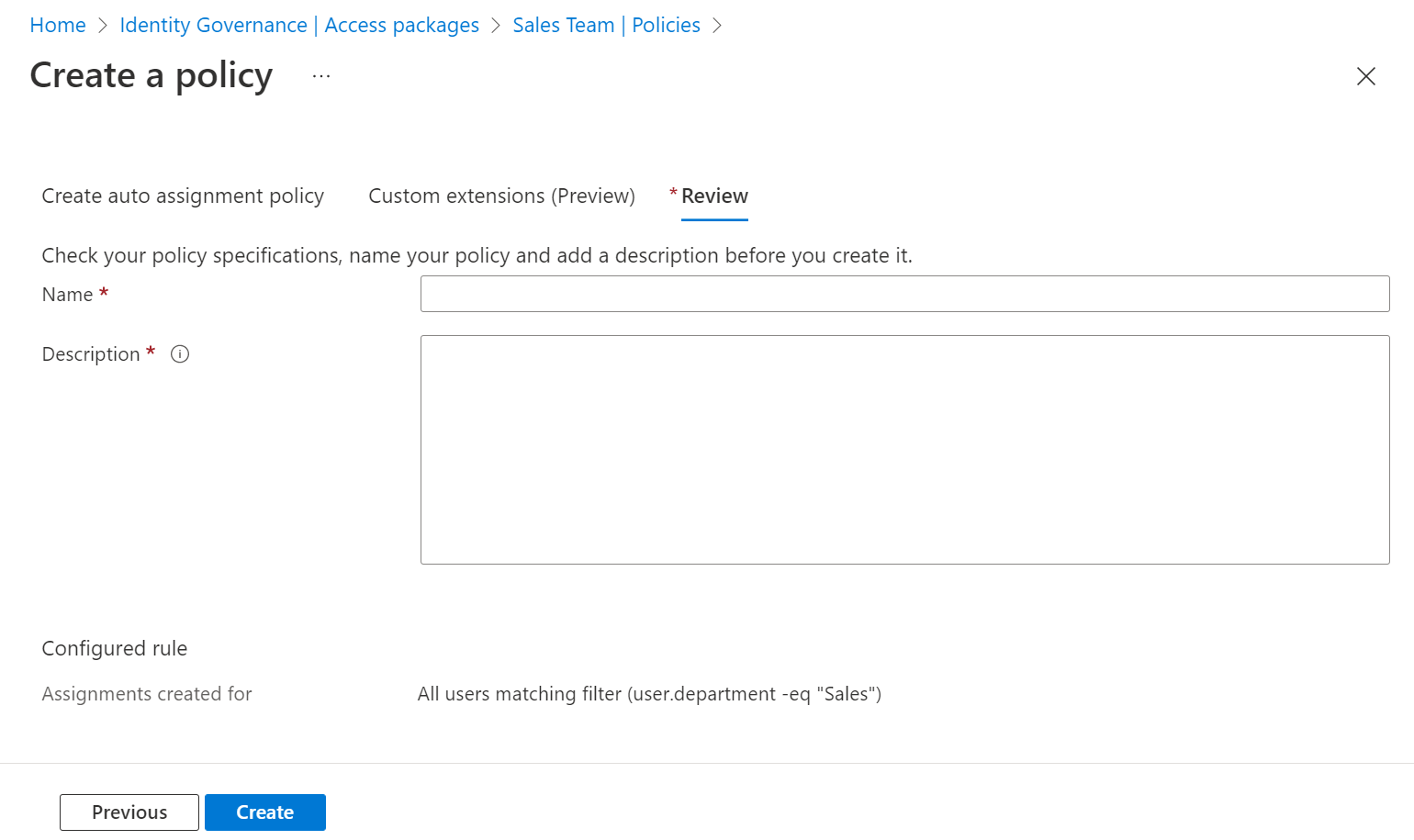

Se nel catalogo sono presenti estensioni personalizzate che si desidera eseguire quando il criterio assegna o rimuove l'accesso, è possibile aggiungerle a questo criterio. Selezionare quindi Successivo per aprire la scheda Verifica.

Digitare un nome e una descrizione per il criterio.

Selezionare Crea per salvare il criterio.

Nota

Al momento, la funzionalità Gestione entitlement creerà automaticamente un gruppo di sicurezza dinamico corrispondente a ogni criterio per valutare gli utenti nell'ambito. Questo gruppo non deve essere modificato tranne dalla funzionalità Gestione entitlement stessa. Questo gruppo può anche essere modificato o eliminato automaticamente dalla funzionalità Gestione entitlement. Non usare pertanto questo gruppo per altre applicazioni o scenari.

Microsoft Entra ID valuta gli utenti dell'organizzazione che rientrano nell'ambito di questa regola e crea assegnazioni per quelli che non dispongono già di assegnazioni al pacchetto di accesso. Un criterio può includere al massimo 15.000 utenti nella regola. L'esecuzione della valutazione o la visualizzazione di successivi aggiornamenti degli attributi dell'utente nelle assegnazioni dei pacchetti di accesso può richiedere alcuni minuti.

Creare un criterio di assegnazione automatica a livello di codice

Esistono due modi per creare criteri di assegnazione automatica dei pacchetti di accesso a livello di codice: tramite Microsoft Graph e tramite i cmdlet di PowerShell per Microsoft Graph.

Creare criteri di assegnazione dei pacchetti di accesso tramite Graph

È possibile creare un criterio usando Microsoft Graph. Un utente con un ruolo appropriato in un'applicazione in cui dispone dell'autorizzazione EntitlementManagement.ReadWrite.All delegata o in un'applicazione con un ruolo del catalogo o con l'autorizzazione EntitlementManagement.ReadWrite.All può chiamare l'API per la creazione di un oggetto assignmentPolicy. Nel payload della richiesta includere le proprietà displayName, description, specificAllowedTargets, automaticRequestSettings e accessPackage dei criteri.

Creare criteri di assegnazione dei pacchetti di accesso tramite PowerShell

È anche possibile creare un criterio in PowerShell con i cmdlet disponibili nei cmdlet di Microsoft Graph PowerShell per il modulo Identity Governance versione 1.16.0 o successive.

Il seguente script illustra l'uso del profilo v1.0 per creare un criterio per l'assegnazione automatica a un pacchetto di accesso. Consultare Creare un oggetto assignmentPolicy e Creare un pacchetto di accesso in gestione entitlement per un'applicazione con un singolo ruolo usando PowerShell per ulteriori esempi.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$apid = "00001111-aaaa-2222-bbbb-3333cccc4444"

$pparams = @{

DisplayName = "Sales department users"

Description = "All users from sales department"

AllowedTargetScope = "specificDirectoryUsers"

SpecificAllowedTargets = @( @{

"@odata.type" = "#microsoft.graph.attributeRuleMembers"

description = "All users from sales department"

membershipRule = '(user.department -eq "Sales")'

} )

AutomaticRequestSettings = @{

RequestAccessForAllowedTargets = $true

}

AccessPackage = @{

Id = $apid

}

}

New-MgEntitlementManagementAssignmentPolicy -BodyParameter $pparams