Integrare F5 BIG-IP con Microsoft Entra ID

Con l'aumentare dei tipi di minaccia e l'uso di più dispositivi mobili, le organizzazioni stanno ripensando all'accesso e alla governance delle risorse. Parte dei programmi di modernizzazione includono la valutazione dell'idoneità tra identità, dispositivi, app, infrastruttura, rete e dati. È possibile ottenere informazioni sul framework Zero Trust per abilitare il lavoro remoto e lo strumento di valutazione Zero Trust.

La trasformazione digitale è un percorso a lungo termine e le risorse potenzialmente critiche vengono esposte fino alla modernizzazione. L'obiettivo dell'accesso ibrido sicuro di F5 BIG-IP e Microsoft Entra ID (SHA) è migliorare l'accesso remoto alle applicazioni locali e rafforzare il comportamento di sicurezza dei servizi legacy vulnerabili.

La ricerca stima che il 60%-80% delle applicazioni locali sia legacy o incapace di integrarsi con Microsoft Entra ID. Lo stesso studio indica una gran parte di sistemi simili eseguiti nelle versioni precedenti di SAP, Oracle, SAGE e altri carichi di lavoro noti per i servizi critici.

SHA consente alle organizzazioni di continuare a usare gli investimenti nella rete F5 e nella distribuzione di applicazioni. Con Microsoft Entra ID, SHA consente di colmare il divario con il piano di controllo delle identità.

Vantaggi

Quando Microsoft Entra ID preautentica l'accesso ai servizi BIG-IP pubblicati, esistono molti vantaggi:

- Autenticazione senza password con:

Altri vantaggi includono:

- Un piano di controllo per gestire l'identità e l'accesso

- Accesso condizionale su richiesta

- Autenticazione a più fattori Microsoft Entra

- La protezione adattiva tramite la profilatura dei rischi utente e sessione

- Reimpostazione della password self-service

- Gestione entitlement per l'accesso guest regolamentato

- Individuazione e controllo delle app

- Monitoraggio e analisi delle minacce con Microsoft Sentinel

Descrizione dello scenario

Come controller per la distribuzione di applicazioni (ADC) e rete privata virtuale secure socket layer (SSL-VPN), un sistema BIG-IP fornisce l'accesso locale e remoto ai servizi, tra cui:

- Applicazioni Web moderne e legacy

- Applicazioni non basate sul Web

- Servizi REST (Representational State Transfer) e Simple Object Access Protocol (SOAP) Web Application Programming Interface (API)

Gestione traffico locale BIG-IP (LTM) è per la pubblicazione sicura dei servizi, mentre Access Policy Manager (APM) estende le funzioni BIG-IP che abilitano la federazione delle identità e l'accesso Single Sign-On (SSO).

Con l'integrazione, si ottiene la transizione del protocollo alla protezione legacy o ad altri servizi integrati, con controlli come:

Nello scenario, un BIG-IP è un proxy inverso che esegue la preautenticazione e l'autorizzazione del servizio per Microsoft Entra ID. L'integrazione si basa su un trust federativo standard tra APM e Microsoft Entra ID. Questo scenario è comune con SHA. Altre informazioni: configurare F5 BIG-IP SSL-VPN per Microsoft Entra SSO. Con SHA è possibile proteggere le risorse SAML (Security Assertion Markup Language), Open Authorization (OAuth) e OpenID Connect (OIDC).

Nota

Se usato per l'accesso locale e remoto, un BIG-IP può essere un punto di blocco per l'accesso Zero Trust ai servizi, incluse le app SaaS (Software as a Service).

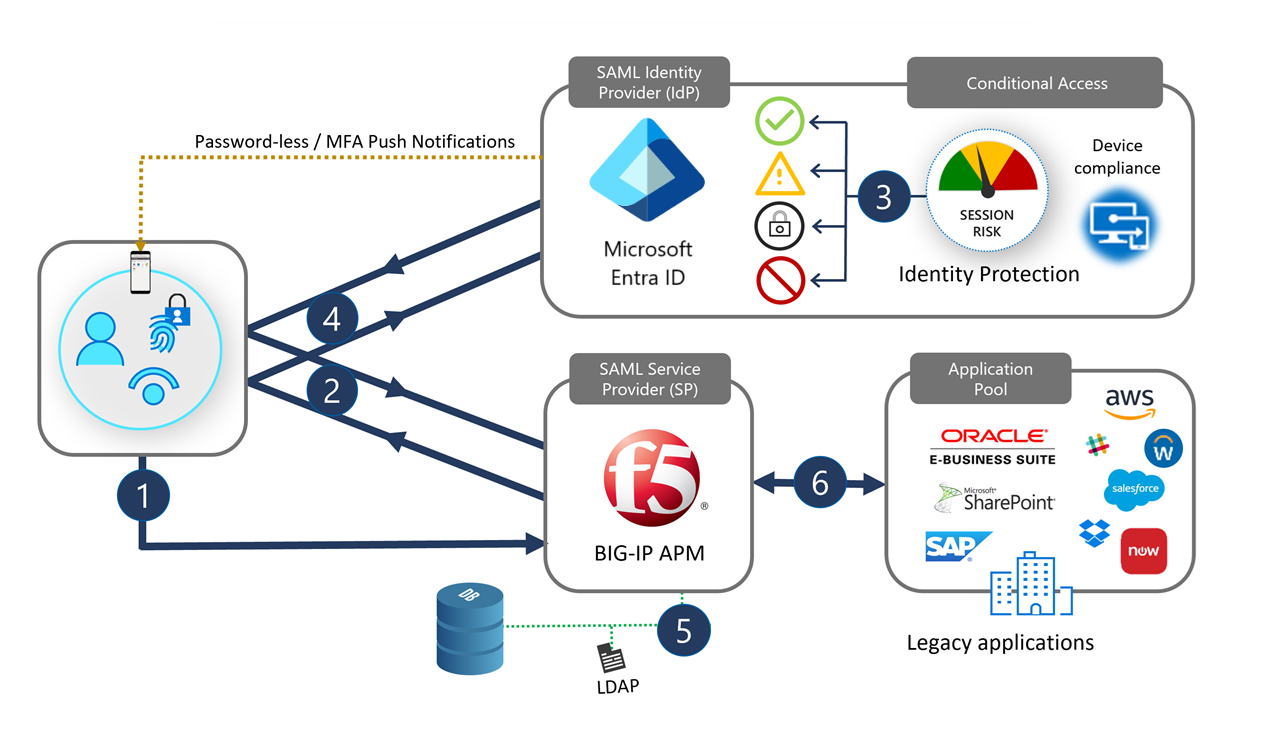

Il diagramma seguente illustra lo scambio di preautenticazione front-end tra un utente, un BIG-IP e l'ID Microsoft Entra, in un flusso avviato da un provider di servizi (SP). Mostra quindi l'arricchimento successivo della sessione APM e l'accesso SSO ai singoli servizi back-end.

- Gli utenti selezionano un'icona dell'applicazione nel portale, risolvendo l'URL in SAML SP (BIG-IP)

- BIG-IP reindirizza l'utente al provider di identità SAML (IdP), Microsoft Entra ID, per la preautenticazione

- Microsoft Entra ID elabora i criteri di accesso condizionale e i controlli sessione per l'autorizzazione

- Gli utenti tornano a BIG-IP e presentano le attestazioni SAML rilasciate da Microsoft Entra ID

- BIG-IP richiede informazioni sulla sessione per il controllo degli accessi SSO e in base al ruolo (RBAC) al servizio pubblicato

- BIG-IP inoltra la richiesta client al servizio back-end

Esperienza utente

Che si tratti di un dipendente, di un affiliato o di un consumer, la maggior parte degli utenti conosce l'esperienza di accesso a Office 365. L'accesso ai servizi BIG-IP è simile.

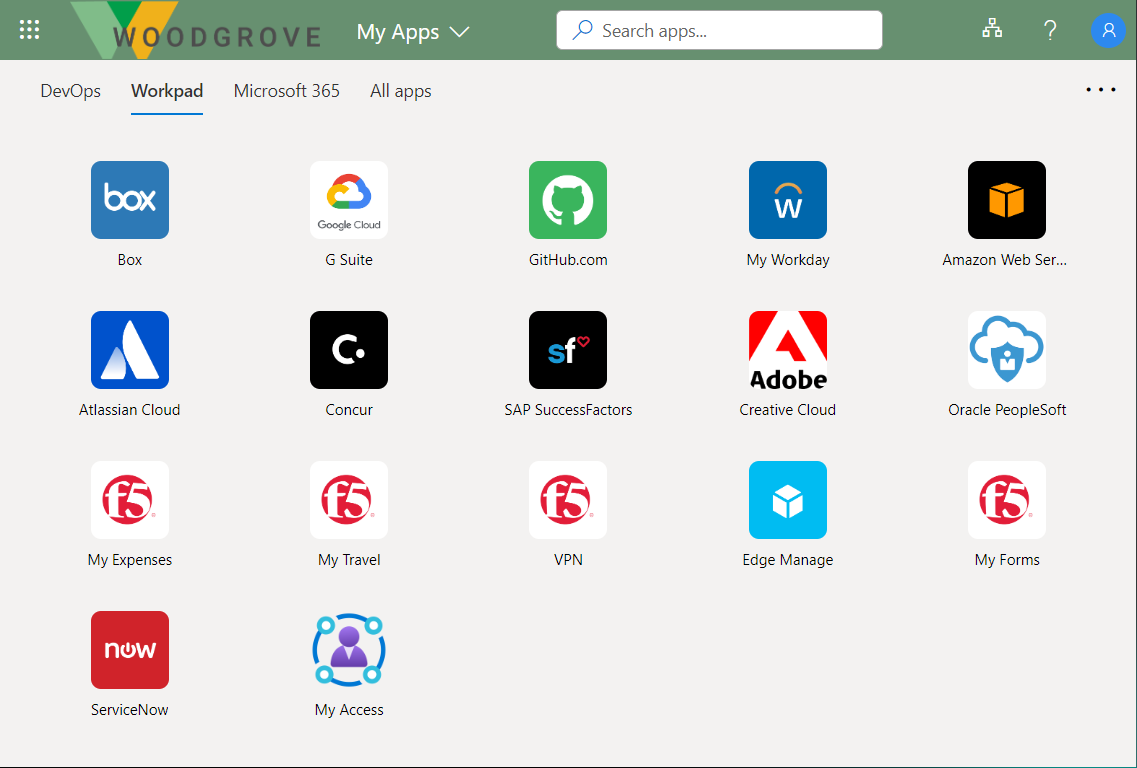

Gli utenti possono trovare i servizi pubblicati big-IP nel portale app personali o nell'icona di avvio delle app di Microsoft 365 con funzionalità self-service, indipendentemente dal dispositivo o dalla posizione. Gli utenti possono continuare ad accedere ai servizi pubblicati con il portale Webtop BIG-IP. Quando gli utenti si disconnettono, SHA garantisce la terminazione della sessione per BIG-IP e Microsoft Entra ID, aiutando i servizi a rimanere protetti dall'accesso non autorizzato.

Gli utenti accedono al portale App personali per trovare i servizi BIG-IP pubblicati e per gestire le proprietà dell'account. Vedere la raccolta e la pagina nella grafica seguente.

Informazioni dettagliate e analisi

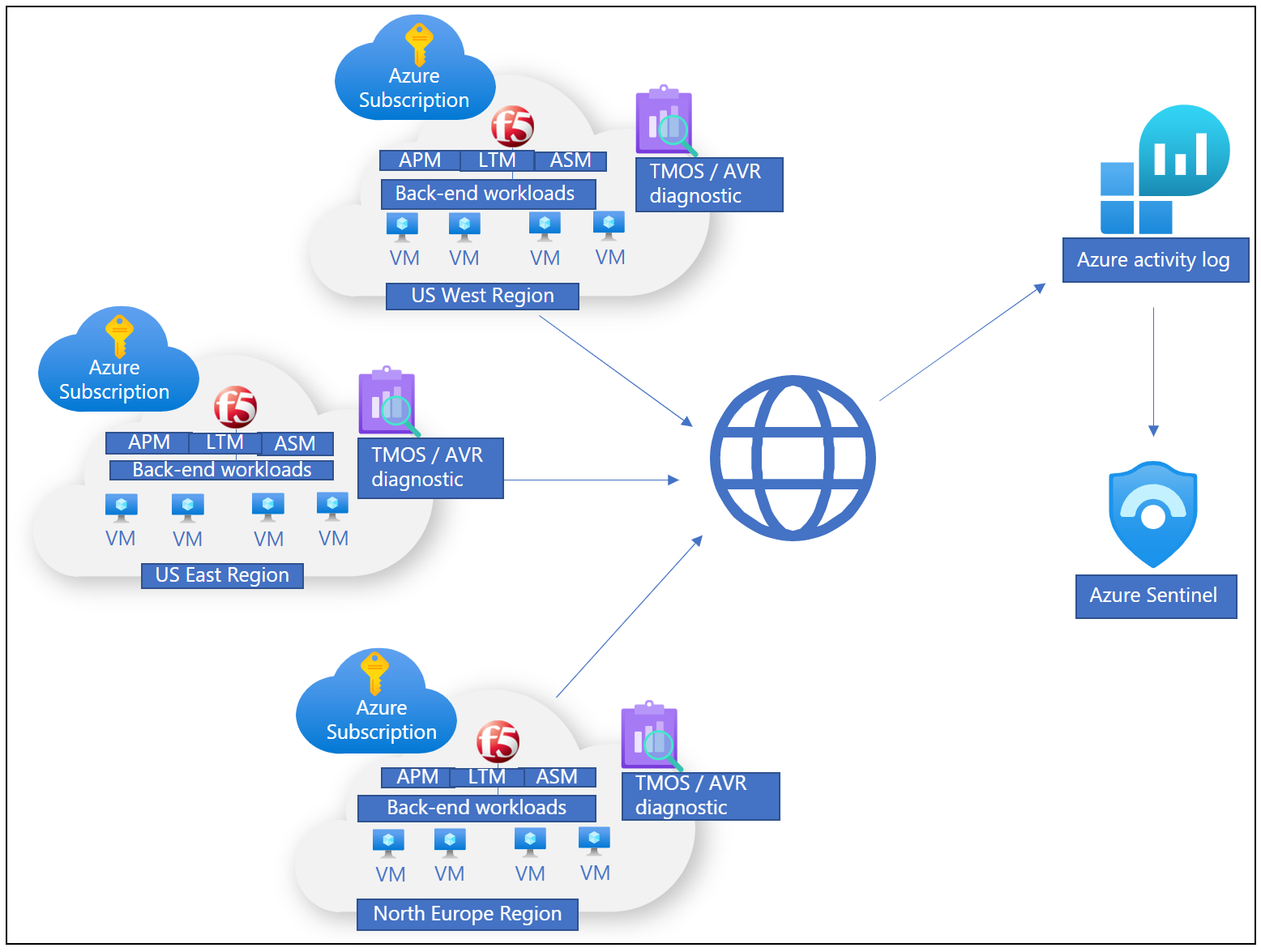

È possibile monitorare le istanze BIG-IP distribuite per garantire che i servizi pubblicati siano a disponibilità elevata, a livello SHA e operativo.

Sono disponibili diverse opzioni per registrare gli eventi in locale o in remoto tramite una soluzione SIEM (Security Information and Event Management), che consente l'elaborazione dei dati di archiviazione e telemetria. Per monitorare l'attività Microsoft Entra ID e SHA, è possibile usare Monitoraggio di Azure e Microsoft Sentinel insieme:

Informazioni generali sull'organizzazione, potenzialmente in più cloud e posizioni locali, tra cui l'infrastruttura BIG-IP

Un piano di controllo con vista dei segnali, evitando la dipendenza da strumenti complessi e diversi

Prerequisiti di integrazione

Non è necessaria alcuna esperienza precedente o conoscenza BIG-IP F5 per implementare SHA, ma è consigliabile apprendere la terminologia F5 BIG-IP. Vedere il glossario del servizio F5.

L'integrazione di un F5 BIG-IP con Microsoft Entra ID per SHA presenta i prerequisiti seguenti:

Un'istanza BIG-IP F5 in esecuzione in:

- Appliance fisica

- Hypervisor Virtual Edition, ad esempio Microsoft Hyper-V, VMware ESXi, macchina virtuale basata su kernel Linux (KVM) e Citrix Hypervisor

- Cloud Virtual Edition, ad esempio Azure, VMware, KVM, Community Xen, MS Hyper-V, AWS, OpenStack e Google Cloud

Nota

Il percorso dell'istanza BIG-IP può essere locale o una piattaforma cloud supportata, tra cui Azure. L'istanza ha connettività Internet, risorse da pubblicare e tutti i servizi, ad esempio Active Directory.

Una licenza APM F5 BIG-IP attiva:

- Bundle F5 BIG-IP® Best

- Licenza autonoma di F5 BIG-IP Access Policy Manager™

- Licenza del componente aggiuntivo F5 BIG-IP Access Policy Manager™ (APM) su un'istanza esistente di BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- Una licenza di valutazione di BIG-IP Access Policy Manager™ (APM) di 90 giorni

Licenze Microsoft Entra ID:

- Un account gratuito di Azure ha requisiti di base minimi per SHA con autenticazione senza password

- Una sottoscrizione Premium ha accesso condizionale, autenticazione a più fattori e Microsoft Entra ID Protection

Scenari di configurazione

È possibile configurare un BIG-IP per SHA con opzioni basate su modello o una configurazione manuale. Le esercitazioni seguenti contengono indicazioni sull'implementazione dell'accesso ibrido sicuro per BIG-IP e Microsoft Entra ID.

Configurazione avanzata

L'approccio avanzato è un modo flessibile per implementare SHA. È possibile creare manualmente tutti gli oggetti di configurazione BIG-IP. Usare questo approccio per scenari non inclusi nei modelli di configurazione guidati.

Esercitazioni avanzate sulla configurazione:

- Procedura dettagliata per F5 BIG-IP nella distribuzione di Azure

- F5 BIG-IP SSL-VPN con Microsoft Entra SHA

- Azure AD B2C protegge le applicazioni usando F5 BIG-IP

- Applicazioni F5 BIG-IP APM e Microsoft Entra SSO to Kerberos

- F5 BIG-IP APM e Microsoft Entra SSO per le applicazioni basate sull'intestazione

- F5 BIG-IP APM e Microsoft Entra SSO per le applicazioni basate su moduli

Modelli di configurazione guidata e pulsanti semplici

La configurazione guidata BIG-IP versione 13.1 riduce al minimo il tempo e lo sforzo per implementare scenari di pubblicazione BIG-IP comuni. Il framework del flusso di lavoro offre un'esperienza di distribuzione intuitiva, per topologie di accesso specifiche.

La configurazione guidata versione 16.x include la funzionalità Easy Button. Gli amministratori non si spostano avanti e indietro tra Microsoft Entra ID e BIG-IP per abilitare i servizi per SHA. La configurazione guidata di APM e Microsoft Graph gestiscono la distribuzione e la gestione dei criteri. Questa integrazione tra BIG-IP APM e Microsoft Entra ID garantisce che le applicazioni supportino la federazione delle identità, l'accesso condizionale SSO e Microsoft Entra, senza il sovraccarico di gestione di questa operazione per ogni app.

Esercitazioni per l'uso di modelli easy Button, F5 BIG-IP Easy Button per l'accesso Single Sign-On:

- Applicazioni Kerberos

- Applicazioni basate su intestazione

- Applicazioni basate su intestazione e Lightweight Directory Access Protocol (LDAP)

- Oracle Enterprise Business Suite (EBS)

- Oracle JD Edwards

- Oracle PeopleSoft

- SAP Enterprise Resource Planning (ERP)

Accesso guest a Microsoft Entra B2B

L'accesso guest Microsoft Entra B2B alle applicazioni protette da SHA è possibile, ma potrebbe richiedere passaggi non presenti nelle esercitazioni. Un esempio è Kerberos SSO, quando un BIG-IP esegue la delega vincolata Kerberos (KCD) per ottenere un ticket di servizio dai controller di dominio. Senza una rappresentazione locale di un utente guest locale, un controller di dominio non rispetta la richiesta perché non esiste alcun utente. Per supportare questo scenario, assicurarsi che le identità esterne vengano propagate dal tenant di Microsoft Entra alla directory usata dall'applicazione.

Altre informazioni: concedere agli utenti B2B in Microsoft Entra ID l'accesso alle applicazioni locali

Passaggi successivi

È possibile eseguire un modello di verifica (PoC) per SHA usando l'infrastruttura BIG-IP o implementando una macchina virtuale BIG-IP Virtual Edition in Azure. L'implementazione di una macchina virtuale (VM) in Azure richiede circa 30 minuti. Il risultato è:

- Piattaforma protetta per modellare un progetto pilota per SHA

- Istanza di preproduzione per testare nuovi aggiornamenti e aggiornamenti rapidi del sistema BIG-IP

Identificare una o due applicazioni da pubblicare con BIG-IP e proteggere con SHA.

È consigliabile iniziare con un'applicazione non pubblicata tramite BIG-IP. Questa azione evita potenziali interruzioni nei servizi di produzione. Le linee guida contenute in questo articolo consentono di ottenere informazioni sulla procedura per creare oggetti di configurazione BIG-IP e configurare SHA. È quindi possibile convertire i servizi pubblicati BIG-IP in SHA.