SAP on Azure 向けデータ統合のセキュリティ

この記事は、「SAP データの拡張とイノベーション: ベスト プラクティス」シリーズの一部です。

- SAP データ ソースを特定する

- 最適な SAP コネクタの選択

- SAP データ抽出のパフォーマンスとトラブルシューティング

- SAP on Azure のデータ統合セキュリティ

- SAP データ統合の汎用アーキテクチャ

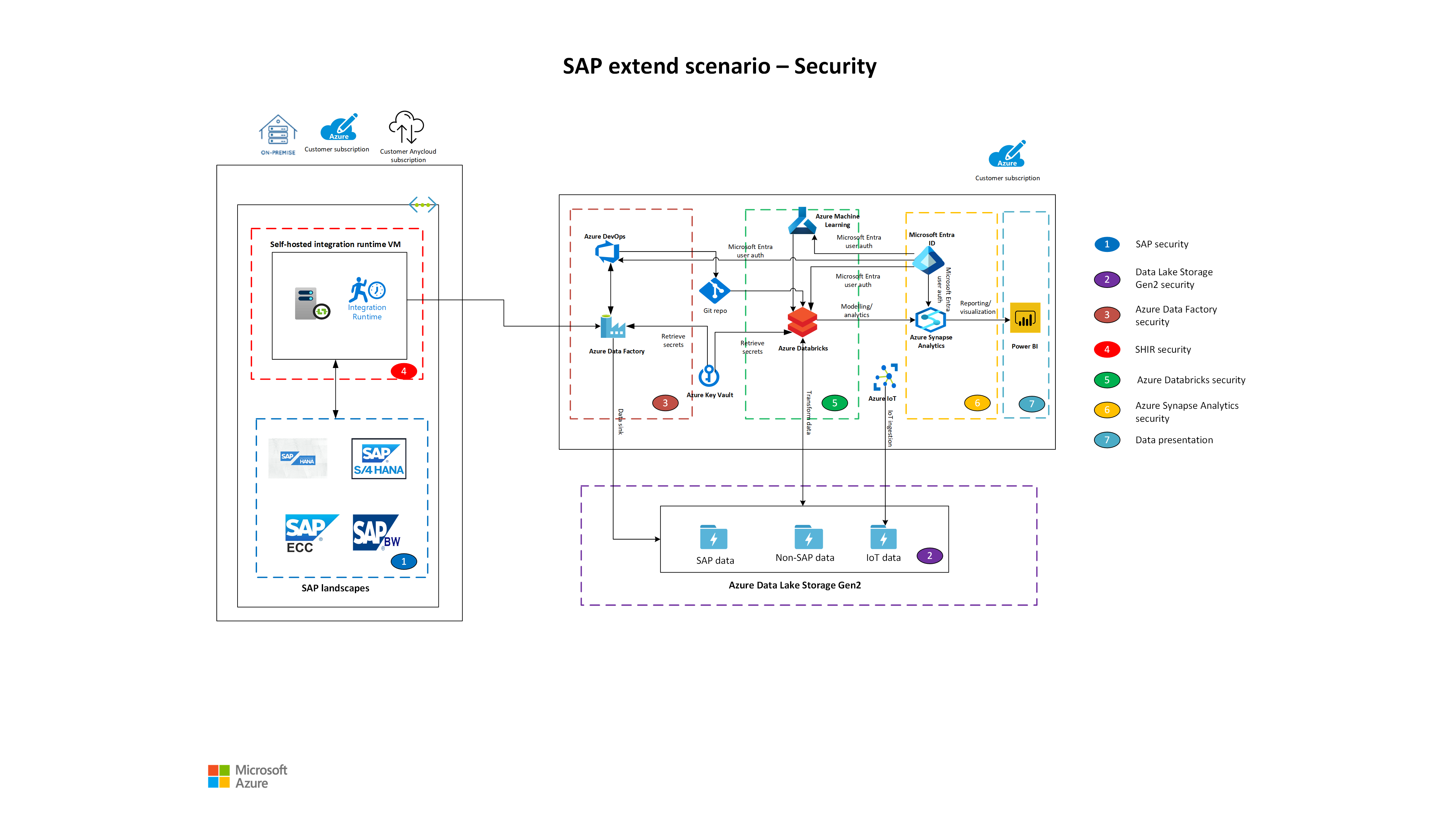

この記事では、SAP の拡張シナリオのセキュリティ レイヤーについて説明し、各コンポーネントの内訳、考慮事項と推奨事項を示します。 Azure Data Factory 管理リソースは、Azure のセキュリティ インフラストラクチャ上に構築されており、Azure のセキュリティ対策を使用します。

データ インジェスト レイヤーは、次の要素で構成されます。

- SAP S/4HANA、SAP BW/4HANA または SAP HANA エンタープライズ エディション

- Azure Data Lake Storage Gen2

- Data Factory

- セルフホステッド統合ランタイム (SHIR) 仮想マシン (VM)

次の図は、Azure での SAP データ統合のセキュリティのアーキテクチャの例です。 このアーキテクチャ例を開始点として使用します。

このアーキテクチャの Visio ファイルをダウンロードします。

このアーキテクチャの Visio ファイルをダウンロードします。

考慮事項と推奨事項

次のセクションでは、SAP on Azure 向けのデータ統合のセキュリティの考慮事項と推奨事項について説明します。

SAP セキュリティ

SAP セキュリティ ガイドには SAP 製品の詳細なガイダンスが記載されています。

Data Lake Storage Gen2 のセキュリティ

Data Lake Storage Gen2 のセキュリティに関する以下の考慮事項をご覧ください。

Azure Storage 内のデータへのアクセスを承認する

ストレージ アカウントのデータにアクセスすると、クライアント アプリケーションは HTTP/HTTPS で Storage に要求を行います。 既定では、Storage のすべてのリソースがセキュリティで保護されており、セキュリティ保護されたリソースへのすべての要求には承認される必要があります。 Storage には、データへのアクセスを承認するための多くのオプションが用意されています。 セキュリティと使いやすさを最適化するために、データへの要求の承認に Microsoft Entra を使用することをお勧めします。 詳細については、「アクセス キーを保護する」をご覧ください。

Azure のロールベースのアクセス制御 (RBAC)

RBAC を使用して、ストレージ アカウント内の BLOB、キュー、テーブル リソースへのセキュリティ プリンシパルのアクセス許可を管理します。 Azure の属性ベースのアクセス制御 (ABAC) を使用して、BLOB リソースの Azure ロールの割り当てに条件を追加することもできます。 詳細については、「Azure ロールの割り当て条件を使用して Azure Blob Storage へのアクセスを承認する」をご覧ください。

BLOB ストレージのセキュリティ

データ保護、ID およびアクセス管理、ネットワーク、ログ、監視など、BLOB ストレージのセキュリティに関する推奨事項をご検討ください。 詳細については、「BLOB ストレージのセキュリティに関する推奨事項」をご覧ください。

Data Lake Storage Gen2 のアクセスの制御

Data Lake Storage Gen2 では、次の認可戦略がサポートされています。

- RBAC

- アクセス制御リスト (ACL)

- セキュリティ グループ

- 共有キーと共有アクセス署名 (SAS) 認可

Data Lake Storage Gen2 には 2 種類の ACL があります。

- アクセス ACL はオブジェクトへのアクセスを制御します。 ファイルとディレクトリがアクセス ACL を持っています。

- 既定の ACL はディレクトリに関連付けられた ACL のテンプレートです。 これにより、そのディレクトリの下に作成されるすべての子項目のアクセス ACL が決まります。 ファイルには既定の ACL がありません。

ACL エントリでは、個々のユーザーまたはサービス プリンシパルを直接割り当てないでください。 割り当て済みのプリンシパルとして常に Microsoft Entra セキュリティ グループを使用します。 この操作により、ACL をディレクトリ構造全体に再適用することなく、ユーザーまたはサービス プリンシパルを追加および削除できます。 代わりに、適切な Microsoft Entra セキュリティ グループからユーザーとサービス プリンシパルを追加または削除できます。 詳細については、「アクセス制御リスト」をご覧ください。

Data Factory のセキュリティ

Data Factory のセキュリティに関する以下の考慮事項をご覧ください。

データの移動

データ移動シナリオには、クラウド シナリオとハイブリッド シナリオの 2 つがあります。 データ移動のセキュリティの詳細については、「Data Factory におけるデータ移動のセキュリティに関する考慮事項」をご覧ください。

クラウド シナリオでは、ソースと移動先にインターネットを通じてパブリックにアクセスできます。 ソースまたは移動先は、Azure Storage、Azure Synapse Analytics、Azure SQL Database、Data Lake Storage Gen2、Amazon S3、Amazon Redshift、Salesforce などのサービスとしてのソフトウェア (SaaS) サービス、ファイル転送プロトコル (FTP) やオープン データ プロトコル (OData) などの Web プロトコルなどのマネージド クラウド ストレージ サービスである場合があります。 サポートされているデータ ソースの完全な一覧については、「サポートされるデータ ストアと形式」をご覧ください。

ハイブリッド シナリオでは、ソースまたは移動先のどちらかが、ファイアウォールの内側またはオンプレミスの企業ネットワーク内にあります。 あるいは、データ ストアがプライベート ネットワークまたは仮想ネットワーク内にあり、パブリックにアクセスできません。 その場合、通常、データ ストアがソースです。 ハイブリッド シナリオには、仮想マシンでホストされているデータベース サーバーも含まれます。

データ アクセス戦略

組織は、オンプレミスまたはクラウド/SaaS データ ストアなどのデータ ストアをインターネット経由の不正アクセスから保護する必要があります。 以下を使用して、クラウド データ ストアへのアクセスを制御できます。

- 仮想ネットワークからプライベート エンドポイントが有効なデータ ソースへのプライベート リンク。

- IP アドレスを使用して接続を制限するファイアウォール規則。

- ユーザーに ID の証明を求める認証戦略。

- ユーザーによる特定の操作やデータへのアクセスを制限する認証戦略。

詳細については、「データ アクセス戦略」をご覧ください。

Azure Key Vault への資格情報の格納

データ ストアや計算のための資格情報を Key Vault に保存できます。 Data Factory は、データ ストアまたはコンピューティングを使用するアクティビティの実行時に、資格情報を取得します。 詳細については、「Key Vault に資格情報を保存する」と「パイプライン アクティビティでの Key Vault シークレットの使用」をご覧ください。

資格情報を暗号化する

Data Factory で、オンプレミスのデータ ストアの資格情報を暗号化することをご検討ください。 SHIR を使用するマシンでは、機密情報に関するリンクされたサービスなど、オンプレミスの任意のデータ ストアの資格情報を暗号化して保存できます。 詳細については、「Data Factory でオンプレミスのデータ ストアの資格情報を暗号化する」をご覧ください。

マネージド ID の使用

マネージド ID を使用すると、資格情報を管理する必要がありません。 マネージド ID は、Microsoft Entra 認証をサポートするリソースに接続するときに、サービス インスタンスの ID を提供します。 サポートされているマネージド ID には、システム割り当てマネージド ID とユーザー割り当てマネージド ID の 2 種類があります。 詳細については、「Data Factory のマネージド ID」をご覧ください。

カスタマー マネージド キーを使用して暗号化する

セキュリティ ポリシーに応じて、カスタマー マネージド キーを使用して Data Factory を暗号化することをご検討ください。 詳細については、「カスタマー マネージド キーを使用した Data Factory の暗号化」をご覧ください。

マネージド仮想ネットワークを使用する

Data Factory マネージド仮想ネットワーク内に Azure 統合ランタイムを作成すると、マネージド仮想ネットワークを使用して統合ランタイムがプロビジョニングされます。 プライベート エンドポイントを使用して、サポートされているデータ ストアに安全に接続されます。 プライベート エンドポイントは、特定の仮想ネットワークおよびサブネット内のプライベート IP アドレスです。 マネージド仮想ネットワークは、Data Factory リージョンと同じリージョン内でのみサポートされます。 詳細については、「Data Factory のマネージド仮想ネットワーク」をご覧ください。

Azure Private Link を使用する

Private Link を使用すると、プライベート エンドポイント経由で Azure のサービスとしてのプラットフォーム (PaaS) のデプロイに接続できます。 Private Link をサポートしている PaaS デプロイの一覧については、「Data Factory 用の Private Link」をご覧ください。

SHIR VM の接続とセキュリティ

SHIR VM 接続とセキュリティに関する以下の考慮事項をご覧ください。

オンプレミス データ ストアの資格情報

オンプレミスのデータ ストア資格情報を Data Factory に保存したり、Key Vault の実行時に Data Factory を使用して資格情報を参照したりできます。 Data Factory に資格情報を保存する場合、必ず SHIR で暗号化します。 詳細については、「オンプレミス データ ストアの資格情報」をご覧ください。

ネットワーク構成に基づいて SHIR を設定する

ハイブリッドなデータ移動向けに、ソースと移動先の場所の異なる組み合わせに基づいたネットワークと SHIR の構成の推奨事項を次の表にまとめます。

| ソース | Destination (公開先) | ネットワーク構成 | 統合ランタイムのセットアップ |

|---|---|---|---|

| オンプレミス | 仮想ネットワークにデプロイされた仮想マシンとクラウド サービス | IPSec VPN (ポイント対サイトまたはサイト間) | 仮想ネットワーク内の Azure 仮想マシンに SHIR をインストールする |

| オンプレミス | 仮想ネットワークにデプロイされた仮想マシンとクラウド サービス | Azure ExpressRoute (プライベート ピアリング) | 仮想ネットワーク内の Azure 仮想マシンに SHIR をインストールする |

| オンプレミス | パブリック エンドポイントが存在する Azure ベースのサービス | ExpressRoute (Microsoft ピアリング) | オンプレミスまたは Azure 仮想マシンに SHIR をインストールする |

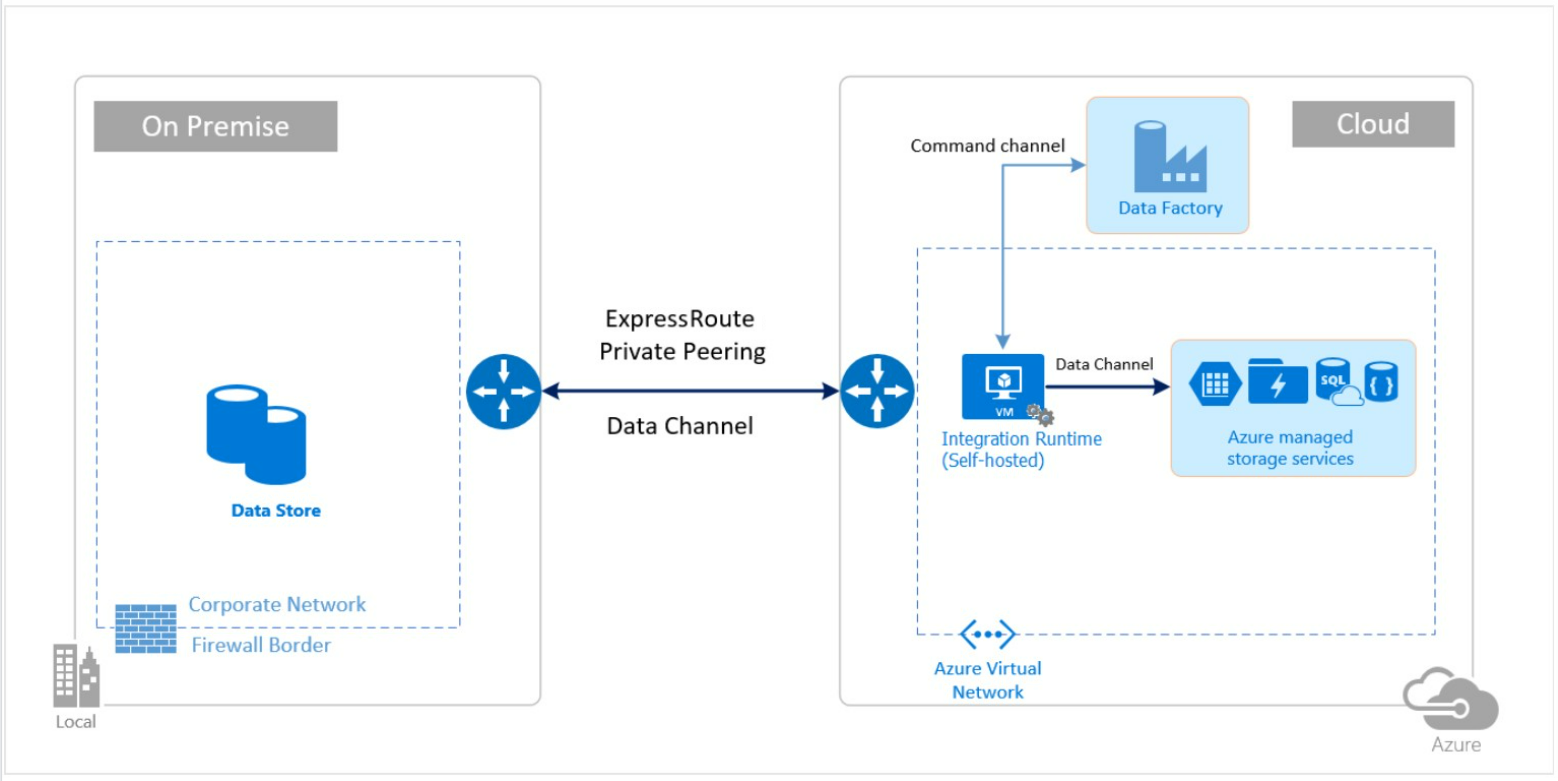

ExpressRoute または IPSec VPN

次の図は、Azure Virtual Network と ExpressRoute または IPSec VPN を使用することで、SHIR を使用してオンプレミス データベースと Azure サービス間でデータを移動する方法を示しています。

ファイアウォールの構成と IP アドレスの許可リストの設定については、「Data Factory におけるデータ移動のセキュリティに関する考慮事項」をご覧ください。

次の図は、ExpressRoute プライベート ピアリングを使用してデータを移動する方法を示しています。

次の図は、IPSec VPN を使用してデータを移動する方法を示しています。

ファイアウォールで、SHIR マシンの IP アドレスが許可され、適切に構成されていることを確認します。 以下のクラウド データ ストアでは、SHIR マシンの IP アドレスを許可する必要があります。 既定では、これらのデータ ストアの中には許可する必要がないものもあります。

- SQL Database

- Azure Synapse Analytics

- Data Lake Storage Gen2

- Azure Cosmos DB

- Amazon Redshift

詳細については、「Data Factory におけるデータ移動のセキュリティに関する考慮事項」と「SHIR を作成して構成する」をご覧ください。

Azure Databricks のセキュリティ

Azure Databricks のセキュリティに関する以下の考慮事項をご覧ください。

Azure Databricks 用の Azure セキュリティ ベースライン

「Azure Databricks 用の Azure セキュリティ ベースライン」を検討します。 このセキュリティ ベースラインでは、Microsoft クラウド セキュリティ ベンチマーク バージョン 1.0 のガイダンスが Azure Databricks に適用されます。 Microsoft クラウド セキュリティ ベンチマークでは、Azure 上のクラウド ソリューションをセキュリティで保護する方法に関する推奨事項が提供されます。

Azure Synapse Analytics のセキュリティ

Azure Synapse Analytics は、データをエンドツーエンドで保護するための多層セキュリティ アーキテクチャを実装します。 次の 5 つの層があります。

データ保護は、機密データを識別して分類し、保存データと移動中のデータを暗号化します。 データの検出と分類、ガバナンス、暗号化に関する推奨事項については、「データ保護」をご覧ください。

アクセス制御は、ユーザーがデータを操作する権限を決定します。 Azure Synapse Analytics は、どのユーザーがどのデータにアクセスできるかを制御するためのさまざまな機能をサポートしています。 詳細については、「アクセスの制御」を参照してください。

認証は、ユーザーとアプリケーションの ID を証明します。 Azure SQL Auditing では、認証アクティビティをログできます。IT 管理者は、疑わしい場所からログインの試行が行われるたびにレポートとアラートを構成できます。 詳細については、認証に関するページをご覧ください。

ネットワークのセキュリティは、プライベート エンドポイントと仮想プライベート ネットワークでネットワーク トラフィックを分離します。 Azure Synapse Analytics をセキュリティで保護するためのネットワークのセキュリティ オプションはたくさんあります。 詳細については、「ネットワークのセキュリティ」をご覧ください。

脅威の検出は、異常なアクセスの場所、SQL インジェクション攻撃、認証攻撃など、潜在的なセキュリティ上の脅威を識別します。 詳細については、「脅威の検出」をご覧ください。

データ プレゼンテーション レイヤー

セキュリティ機能を使用して Power BI などのプレゼンテーション レイヤーを保護する方法を検討します。 詳細については、「Power BI のセキュリティ」と「Power BI 実装計画: セキュリティ」をご覧ください。

次の手順

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示