O artigo mostra como implementar a autenticação multifator para clientes desktop do Outlook que acessam o Microsoft Exchange. Há quatro arquiteturas que correspondem a quatro possibilidades diferentes para o Microsoft Exchange que tem a caixa de correio do usuário:

Observação

Nos diagramas, as linhas tracejadas pretas mostram interações básicas entre os componentes do Active Directory local, do Microsoft Entra Connect, do Microsoft Entra ID, do AD FS e do Proxy de Aplicativo Web. Você pode aprender sobre essas interações em Portas e protocolos exigidos pela identidade híbrida.

Arquitetura (Exchange Online)

Baixe um arquivo do Visio de todos os diagramas neste artigo.

Nesse cenário, os usuários precisam usar a versão cliente do Outlook que dá suporte à autenticação moderna. Para obter mais informações, consulte Como funciona a autenticação moderna para aplicativos cliente do Office 2013, Office 2016 e Office 2019. Essa arquitetura abrange o Outlook para Windows e o Outlook para Mac.

Fluxo de trabalho (Exchange Online)

- O usuário tenta acessar o Exchange Online por meio do Outlook.

- O Exchange Online fornece a URL de um ponto de extremidade do Microsoft Entra para recuperar o token de acesso para obter acesso à caixa de correio.

- O Outlook se conecta ao Microsoft Entra ID usando essa URL.

- Assim que o domínio é federado, o Microsoft Entra ID redireciona a solicitação para o AD FS local.

- O usuário insere credenciais em uma página de entrada do AD FS.

- O AD FS redireciona a sessão de volta para o Microsoft Entra ID.

- O Microsoft Entra ID aplica uma política de acesso condicional do Azure com um requisito de autenticação multifator para aplicativos móveis e clientes de desktop. Consulte a seção de implantação deste artigo para obter informações sobre como configurar essa política.

- A política de Acesso Condicional chama a autenticação multifator do Microsoft Entra. O usuário recebe uma solicitação para concluir a autenticação multifator.

- O usuário conclui a autenticação multifator.

- O Microsoft Entra ID emite tokens de acesso e atualização e os retorna ao cliente.

- Usando o token de acesso, o cliente se conecta ao Exchange Online e recupera o conteúdo.

Configuração (Exchange Online)

Para bloquear tentativas de acessar o Exchange Online por meio da autenticação herdada (a linha tracejada vermelha no diagrama), você precisa criar uma política de autenticação que desabilite a autenticação herdada para protocolos que o serviço Outlook usa. Estes são os protocolos específicos que você precisa desabilitar: Descoberta Automática, MAPI, Catálogos de Endereços Offline e EWS. Esta é a configuração correspondente:

AllowBasicAuthAutodiscover : False

AllowBasicAuthMapi : False

AllowBasicAuthOfflineAddressBook : False

AllowBasicAuthWebServices : False

AllowBasicAuthRpc : False

O protocolo RPC (chamada de procedimento remoto) não tem mais suporte para o Office 365, portanto, o último parâmetro não afeta os clientes.

Aqui está um exemplo de um comando para criar essa política de autenticação:

New-AuthenticationPolicy -Name BlockLegacyOutlookAuth -AllowBasicAuthRpc:$false -AllowBasicAuthMapi:$false -AllowBasicAuthAutodiscover:$false

-AllowBasicAuthWebServices:$false -AllowBasicAuthOfflineAddressBook:$false

Observação

Por padrão, depois de criar a política, a autenticação herdada para todos os outros protocolos (como IMAP, POP e ActiveSync) também será desabilitada. Para alterar esse comportamento, você pode habilitar protocolos usando um comando do PowerShell como este:

Set-AuthenticationPolicy -Identity BlockOutlook -AllowBasicAuthImap:$true

Depois de criar a política de autenticação, você pode atribuí-la primeiro a um grupo piloto de usuários usando o comando Set-User user01 -AuthenticationPolicy <name_of_policy>. Após o teste, você pode expandir a política para incluí-la a todos os usuários. Para aplicar a política no nível da organização, use o comando Set-OrganizationConfig -DefaultAuthenticationPolicy <name_of_policy>. Você precisa usar o PowerShell do Exchange Online para essa configuração.

Arquitetura (Exchange Online, AD FS)

Baixe um arquivo do Visio de todos os diagramas neste artigo.

Esse cenário é o mesmo que o anterior, exceto pelo fato de usar um gatilho diferente para autenticação multifator. No cenário anterior, usamos o AD FS local para autenticação. Em seguida, redirecionamos informações sobre a autenticação bem-sucedida para o Microsoft Entra ID, onde uma política de Acesso Condicional impõe a autenticação multifator. Nesse cenário, em vez de usar o Acesso Condicional para impor a autenticação multifator, criamos uma política de controle de acesso no nível do AD FS e impomos a autenticação multifator lá. O restante da arquitetura é o mesmo da anterior.

Observação

Recomendamos esse cenário somente se você não conseguir usar o anterior.

Nesse cenário, os usuários precisam usar a versão cliente do Outlook que dá suporte à autenticação moderna. Para obter mais informações, consulte Como funciona a autenticação moderna para aplicativos cliente do Office 2013, Office 2016 e Office 2019. Essa arquitetura abrange o Outlook para Windows e o Outlook para Mac.

Fluxo de trabalho (Exchange Online, AD FS)

O usuário tenta acessar o Exchange Online por meio do Outlook.

O Exchange Online fornece a URL de um ponto de extremidade do Microsoft Entra para recuperar o token de acesso para obter acesso à caixa de correio.

O Outlook se conecta ao Microsoft Entra ID usando essa URL.

Se o domínio for federado, o Microsoft Entra ID redirecionará a solicitação para o AD FS local.

O usuário insere credenciais em uma página de entrada do AD FS.

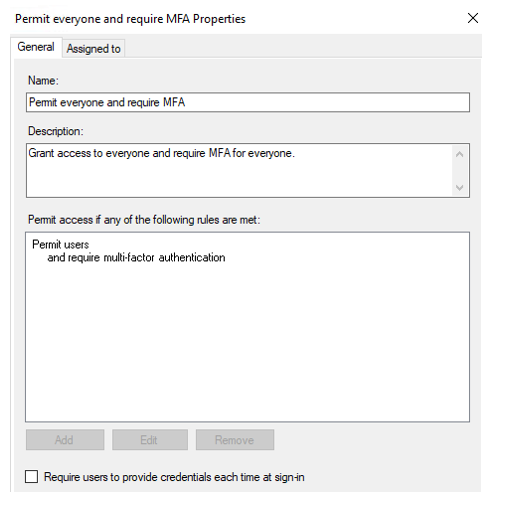

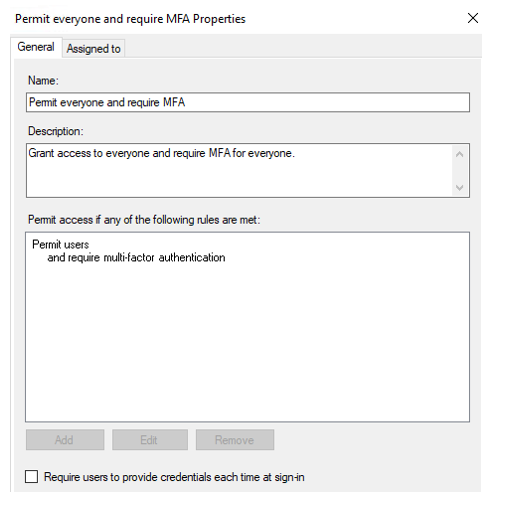

Respondendo a uma política de controle de acesso do AF DS, o AD FS chama a autenticação multifator do Microsoft Entra para concluir a autenticação. Aqui está um exemplo desse tipo de política de controle de acesso do AD FS:

O usuário recebe uma solicitação para concluir a autenticação multifator.

O usuário conclui a autenticação multifator.

O AD FS redireciona a sessão de volta para o Microsoft Entra ID.

O Microsoft Entra ID emite tokens de acesso e atualização e os retorna ao cliente.

Usando o token de acesso, o cliente se conecta ao Exchange Online e recupera o conteúdo.

Configuração (Exchange Online, AD FS)

Observação

A política de controle de acesso implementada na etapa 6 é aplicada no nível de confiança da parte receptora (relying-party-trust), portanto, afeta todas as solicitações de autenticação para todos os serviços do Office 365 que passam pelo AD FS. Você pode usar as regras de autenticação do AD FS para aplicar filtragem adicional. No entanto, recomendamos que você use uma política de Acesso Condicional (descrita na arquitetura anterior) em vez de usar uma política de controle de acesso do AD FS para serviços do Microsoft 365. O cenário anterior é mais comum e, ao usá-lo, você pode obter melhor flexibilidade.

Para bloquear tentativas de acessar o Exchange Online por meio da autenticação herdada (a linha tracejada vermelha no diagrama), você precisa criar uma política de autenticação que desabilite a autenticação herdada para protocolos que o serviço Outlook usa. Estes são os protocolos específicos que você precisa desabilitar: Descoberta Automática, MAPI, Catálogos de Endereços Offline e EWS. Esta é a configuração correspondente:

AllowBasicAuthAutodiscover : False

AllowBasicAuthMapi : False

AllowBasicAuthOfflineAddressBook : False

AllowBasicAuthWebServices : False

AllowBasicAuthRpc : False

O protocolo RPC não tem mais suporte para o Office 365, portanto, o último parâmetro não afeta os clientes.

Aqui está um exemplo de um comando para criar essa política de autenticação:

New-AuthenticationPolicy -Name BlockLegacyOutlookAuth -AllowBasicAuthRpc:$false -AllowBasicAuthMapi:$false -AllowBasicAuthAutodiscover:$false

-AllowBasicAuthWebServices:$false -AllowBasicAuthOfflineAddressBook:$false

Arquitetura (Exchange local)

Baixe um arquivo do Visio de todos os diagramas neste artigo.

Essa arquitetura abrange o Outlook para Windows e o Outlook para Mac.

Fluxo de trabalho (Exchange local)

- Um usuário com uma caixa de correio no Exchange Server inicia o cliente Outlook. O cliente Outlook se conecta ao Exchange Server e especifica que ele tem recursos de autenticação modernos.

- O Exchange Server envia uma resposta ao cliente solicitando que ele obtenha um token do Microsoft Entra ID.

- O cliente Outlook se conecta a uma URL do Microsoft Entra fornecida pelo Exchange Server.

- O Azure identifica que o domínio do usuário é federado, então ele envia solicitações ao AD FS (por meio do Proxy de Aplicativo Web).

- O usuário insere credenciais em uma página de entrada do AD FS.

- O AD FS redireciona a sessão de volta para o Microsoft Entra ID.

- O Microsoft Entra ID aplica uma política de acesso condicional do Azure com um requisito de autenticação multifator para aplicativos móveis e clientes de desktop. Consulte a seção de implantação deste artigo para obter informações sobre como configurar essa política.

- A política de Acesso Condicional chama a autenticação multifator do Microsoft Entra. O usuário recebe uma solicitação para concluir a autenticação multifator.

- O usuário conclui a autenticação multifator.

- O Microsoft Entra ID emite tokens de acesso e atualização e os retorna ao cliente.

- O usuário apresenta o token de acesso ao Exchange Server e o Exchange autoriza o acesso à caixa de correio.

Configuração (Exchange local)

Para bloquear as tentativas de acessar o Exchange local por meio da autenticação herdada (a linha tracejada vermelha no diagrama), você precisa criar uma política de autenticação que desabilite a autenticação herdada para protocolos que o serviço Outlook usa. Estes são os protocolos específicos que você precisa desabilitar: Descoberta Automática, MAPI, Catálogos de Endereços Offline, EWS e RPC. Esta é a configuração correspondente:

BlockLegacyAuthAutodiscover : True

BlockLegacyAuthMapi : True

BlockLegacyAuthOfflineAddressBook : True

BlockLegacyAuthRpc : True

BlockLegacyAuthWebServices : True

O protocolo RPC não dá suporte à autenticação moderna, portanto, ele não dá suporte à autenticação multifator do Microsoft Entra. A Microsoft recomenda o protocolo MAPI para clientes do Outlook para Windows.

Aqui está um exemplo de um comando para criar essa política de autenticação:

New-AuthenticationPolicy -Name BlockLegacyOutlookAuth -BlockLegacyAuthAutodiscover -BlockLegacyAuthMapi -BlockLegacyAuthOfflineAddressBook -BlockLegacyAuthRpc

Depois de criar a política de autenticação, você pode atribuí-la primeiro a um grupo piloto de usuários usando o comando Set-User user01 -AuthenticationPolicy <name_of_policy>. Após o teste, você pode expandir a política para incluir todos os usuários. Para aplicar a política no nível da organização, use o comando Set-OrganizationConfig -DefaultAuthenticationPolicy <name_of_policy>. Você precisa usar o PowerShell local do Exchange para essa configuração.

Arquitetura (Exchange local, AD FS)

Baixe um arquivo do Visio de todos os diagramas neste artigo.

Este cenário é semelhante ao anterior. No entanto, nesse cenário, a autenticação multifator é disparada pelo AD FS. Essa arquitetura abrange o Outlook para Windows e o Outlook para Mac.

Observação

Recomendamos esse cenário somente se você não puder usar o anterior.

Fluxo de trabalho (Exchange local, AD FS)

O usuário inicia o cliente Outlook. O cliente se conecta ao Exchange Server e especifica que ele tem recursos de autenticação modernos.

O Exchange Server envia uma resposta ao cliente solicitando que ele obtenha um token do Microsoft Entra ID. O Exchange Server fornece ao cliente uma URL para o Microsoft Entra ID.

O cliente usa a URL para acessar o Microsoft Entra ID.

Nesse cenário, o domínio é federado. O Microsoft Entra ID redireciona o cliente para o AD FS por meio do Proxy de Aplicativo Web.

O usuário insere credenciais em uma página de entrada do AD FS.

O AD FS dispara a autenticação multifator. Aqui está um exemplo desse tipo de política de controle de acesso do AD FS:

O usuário recebe uma solicitação para concluir a autenticação multifator.

O usuário conclui a autenticação multifator.

O AD FS redireciona a sessão de volta para o Microsoft Entra ID.

O Microsoft Entra ID emite tokens de acesso e atualização para o usuário.

O cliente apresenta o token de acesso ao servidor local do Exchange. O Exchange autoriza o acesso à caixa de correio do usuário.

Configuração (Exchange local, AD FS)

Observação

A política de controle de acesso implementada na etapa 6 é aplicada no nível de confiança da parte receptora (relying-party-trust), portanto, afeta todas as solicitações de autenticação para todos os serviços do Office 365 que passam pelo AD FS. Você pode usar as regras de autenticação do AD FS para aplicar filtragem adicional. No entanto, recomendamos que você use uma política de Acesso Condicional (descrita na arquitetura anterior) em vez de usar uma política de controle de acesso do AD FS para serviços do Microsoft 365. O cenário anterior é mais comum e, ao usá-lo, você pode obter melhor flexibilidade.

Para bloquear as tentativas de acessar o Exchange local por meio da autenticação herdada (a linha tracejada vermelha no diagrama), você precisa criar uma política de autenticação que desabilite a autenticação herdada para protocolos que o serviço Outlook usa. Estes são os protocolos específicos que você precisa desabilitar: Descoberta Automática, MAPI, Catálogos de Endereços Offline, EWS e RPC. Esta é a configuração correspondente:

BlockLegacyAuthAutodiscover : True

BlockLegacyAuthMapi : True

BlockLegacyAuthOfflineAddressBook : True

BlockLegacyAuthRpc : True

BlockLegacyAuthWebServices : True

O protocolo RPC não dá suporte à autenticação moderna, portanto, ele não dá suporte à autenticação multifator do Microsoft Entra. A Microsoft recomenda o protocolo MAPI para clientes do Outlook para Windows.

Aqui está um exemplo de um comando para criar essa política de autenticação:

New-AuthenticationPolicy -Name BlockLegacyOutlookAuth -BlockLegacyAuthAutodiscover -BlockLegacyAuthMapi -BlockLegacyAuthOfflineAddressBook -BlockLegacyAuthRpc

Depois de criar a política de autenticação, você pode atribuí-la primeiro a um grupo piloto de usuários usando o comando Set-User user01 -AuthenticationPolicy <name_of_policy>. Após o teste, você pode expandir a política para incluir todos os usuários. Para aplicar a política no nível da organização, use o comando Set-OrganizationConfig -DefaultAuthenticationPolicy <name_of_policy>. Você precisa usar o PowerShell local do Exchange para essa configuração.

Componentes

- ID do Microsoft Entra. O Microsoft Entra ID é um serviço de gerenciamento de identidade e acesso multilocatário e baseado em nuvem. Ele fornece autenticação moderna que é essencialmente baseada no EvoSTS (um Serviço de Token de Segurança usado pelo Microsoft Entra ID). Ele é usado como um servidor de autenticação para o Exchange Server local.

- Autenticação multifator do Microsoft Entra. A autenticação multifator é um processo no qual os usuários são solicitados, durante o processo de entrada, a fornecer uma forma adicional de identificação, como um código no celular ou uma verificação de impressão digital.

- Acesso Condicional do Microsoft Entra. O Acesso Condicional é o recurso que a ID do Microsoft Entra usa para impor políticas organizacionais, como autenticação multifator.

- AD FS. O AD FS permite o gerenciamento federado de identidade e acesso compartilhando direitos de identidade digital e direitos entre os limites de segurança e empresa com segurança aprimorada. Nessas arquiteturas, ela é usada para facilitar a entrada de usuários com identidade federada.

- Proxy de Aplicativo Web. O Proxy de Aplicativo Web pré-autentica o acesso a aplicativos Web usando o AD FS. Ele também funciona como um proxy do AD FS.

- Microsoft Intune. O Intune é o nosso gerenciamento de ponto de extremidade unificado baseado em nuvem, gerenciando pontos de extremidade em sistemas operacionais Windows, Android, Mac, iOS e Linux.

- Exchange Server. O Exchange Server hospeda caixas de correio do usuário localmente. Nessas arquiteturas, ele usa tokens emitidos para o usuário pelo Microsoft Entra ID para autorizar o acesso às caixas de correio.

- Serviços do Active Directory. Os serviços do Active Directory armazenam informações sobre membros de um domínio, incluindo dispositivos e usuários. Nessas arquiteturas, as contas de usuário pertencem aos serviços do Active Directory e são sincronizadas com o Microsoft Entra ID.

- Outlook para empresas. O Outlook é um aplicativo cliente que dá suporte à autenticação moderna.

Detalhes do cenário

A infraestrutura de mensagens corporativa (EMI) é um serviço fundamental para as organizações. Passar de métodos mais antigos e menos seguros de autenticação e autorização para autenticação moderna é um desafio crítico em um mundo onde o trabalho remoto é comum. Implementar requisitos de autenticação multifator para acesso ao serviço de mensagens é uma das maneiras mais eficazes de enfrentar esse desafio.

Este artigo descreve quatro arquiteturas para aprimorar sua segurança em um cenário de acesso ao cliente de desktop do Outlook usando a autenticação multifator do Microsoft Entra.

Estas são quatro arquiteturas de acordo com quatro possibilidades diferentes para o Microsoft Exchange:

Todas as quatro arquiteturas abrangem o Outlook para Windows e o Outlook para Mac.

Para obter informações sobre como aplicar a autenticação multifator em outros cenários de mensagens híbridas, consulte esses artigos:

- Infraestrutura de mensagens híbridas com segurança aprimorada em um cenário de acesso à Web

- Infraestrutura de mensagens híbridas com segurança aprimorada em um cenário de acesso móvel

Esse artigo não aborda outros protocolos, como IMAP ou POP. Normalmente, esses cenários não usam esses protocolos.

Observações gerais

- Essas arquiteturas usam o modelo de identidade federado do Microsoft Entra. Para os modelos de sincronização de hash de senha e autenticação de passagem, a lógica e o fluxo são os mesmos. A única diferença está relacionada ao fato de que o Microsoft Entra ID não redireciona a solicitação de autenticação para os Serviços de Federação do Active Directory (AD FS) local.

- Quando falamos de Exchange local, nos referimos ao Exchange 2019 com as atualizações mais recentes e uma função de Caixa de Correio.

- Em um ambiente real, você não terá apenas um servidor. Você terá uma matriz com balanceamento de carga de servidores Exchange para alta disponibilidade. Os cenários descritos aqui são adequados para essa configuração.

Possíveis casos de uso

Essa arquitetura é relevante para os seguintes cenários:

- Aprimorar a segurança da EMI.

- Adotar uma estratégia de segurança de Confiança Zero.

- Aplicar seu alto nível de proteção padrão ao serviço de mensagens local durante a transição ou coexistência com o Exchange Online.

- Impor requisitos estritos de segurança ou conformidade nas organizações fechadas ou altamente protegidas, como as do setor financeiro.

Considerações

Estas considerações implementam os pilares do Azure Well-Architected Framework, que é um conjunto de princípios de orientação que podem ser usados para aprimorar a qualidade de uma carga de trabalho. Para obter mais informações, confira Microsoft Azure Well-Architected Framework.

Confiabilidade

A confiabilidade garante que seu aplicativo possa cumprir os compromissos que você assume com os seus clientes. Para obter mais informações, confira Visão geral do pilar de confiabilidade.

Disponibilidade

A disponibilidade geral depende da disponibilidade dos componentes envolvidos. Para obter informações sobre disponibilidade, consulte esses recursos:

- Avanço na disponibilidade do Microsoft Entra

- Serviços de nuvem em que você pode confiar: disponibilidade do Office 365

- O que é a arquitetura do Microsoft Entra?

A disponibilidade dos componentes da solução local depende do design implementado, da disponibilidade de hardware e das suas operações internas e rotinas de manutenção. Para obter informações de disponibilidade sobre alguns desses componentes, consulte os seguintes recursos:

- Como configurar uma implantação do AD FS com grupos de disponibilidade Always On

- Como Implantar alta disponibilidade e resiliência de site no Exchange Server

- Proxy de aplicativo Web no Windows Server

Para usar a autenticação moderna híbrida, você precisa garantir que todos os clientes em sua rede possam acessar o Microsoft Entra ID. Você também precisa manter consistentemente as portas de firewall do Office 365 e as aberturas de intervalo de IP.

Para obter requisitos de protocolo e porta para o Exchange Server, consulte "Requisitos de cliente e protocolo do Exchange" na Visão geral da autenticação moderna híbrida para uso com servidores locais do Skype for Business e do Exchange.

Para intervalos de IP e portas do Office 365, consulte URLs do Office 365 e intervalos de endereços IP.

Para obter informações sobre a autenticação moderna híbrida e dispositivos móveis, leia sobre o ponto de extremidade AutoDetect em Outros pontos de extremidade não incluídos no endereço IP do Office 365 e no serviço Web de URL.

Resiliência

Para obter informações sobre a resiliência dos componentes nessa arquitetura, consulte os recursos a seguir.

- Para a ID do Microsoft Entra: Avanço da disponibilidade do Microsoft Entra

- Para os cenários que usam o AD FS: Implantação de alta disponibilidade entre fronteiras geográficas do AD FS no Azure com o Gerenciador de Tráfego do Azure

- Para a solução local do Exchange: Alta disponibilidade do Exchange

Segurança

A segurança fornece garantias contra ataques deliberados e o abuso de seus dados e sistemas valiosos. Para saber mais, confira Visão geral do pilar de segurança.

Para obter informações sobre segurança e autenticação moderna híbrida, consulte Aprofundamento: como a autenticação híbrida realmente funciona.

Para organizações fechadas que têm proteção de perímetro forte tradicional, há preocupações de segurança relacionadas às configurações Clássicas do Exchange Híbrido. A configuração Moderna Híbrida do Exchange não é compatível com a autenticação moderna híbrida.

Para obter informações sobre o Microsoft Entra ID, consulte o Guia de operações de segurança do Microsoft Entra.

Para obter informações sobre cenários que usam a segurança do AD FS, consulte estes artigos:

- Práticas recomendadas para proteger o AD FS e o Proxy de Aplicativo Web

- Configurar o bloqueio inteligente de extranet do AD FS

Otimização de custo

A otimização de custos é a análise de maneiras de reduzir as despesas desnecessárias e melhorar a eficiência operacional. Para obter mais informações, confira Visão geral do pilar de otimização de custo.

O custo da implementação depende dos custos da sua licença da ID do Microsoft Entra e do Microsoft 365. O custo total também inclui custos para software e hardware para componentes locais, operações de TI, treinamento e educação e implementação de projeto.

Essas soluções exigem pelo menos o Microsoft Entra ID P1. Para obter detalhes sobre preços, consulte os preços do Microsoft Entra.

Para obter informações sobre o AD FS e o Proxy de Aplicativo Web, consulte Preços e licenciamento do Windows Server 2022.

Para obter mais informações sobre preços, consulte estes recursos:

Eficiência de desempenho

A eficiência do desempenho é a capacidade de dimensionar a carga de trabalho de maneira eficiente para atender às demandas exigidas pelos usuários. Para saber mais, confira Visão geral do pilar de eficiência de desempenho.

O desempenho da carga de trabalho depende do desempenho dos componentes envolvidos e do desempenho da rede. Para obter mais informações, consulte Ajuste de desempenho do Office 365 usando linhas de base e histórico de desempenho.

Para obter informações sobre fatores locais que influenciam o desempenho dos cenários que incluem os serviços do AD FS, consulte estes recursos:

Para obter informações sobre a escalabilidade do AD FS, consulte Como planejar a capacidade do servidor do AD FS.

Para obter informações sobre a escalabilidade local do Exchange Server, consulte Arquitetura preferencial do Exchange 2019.

Implantar este cenário

Aqui estão as etapas de alto nível:

- Proteja o acesso de desktop ao Outlook definindo a configuração híbrida do Exchange e habilitando a autenticação moderna híbrida.

- Bloqueie todas as tentativas de autenticação herdadas no nível do Microsoft Entra ID. Bloqueie as tentativas de autenticação herdadas em um nível de serviços de mensagens usando a política de autenticação.

Configurar uma política de Acesso Condicional

Para configurar uma política de Acesso Condicional do Microsoft Entra que imponha a autenticação multifator, conforme descrito em algumas das arquiteturas desse artigo:

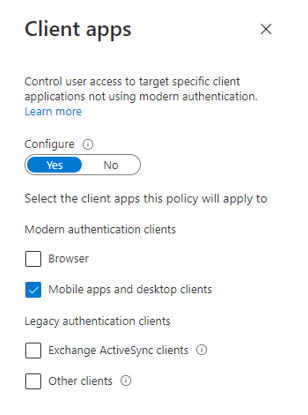

Na janela Aplicativos clientes, selecione Aplicativos móveis e clientes de desktop:

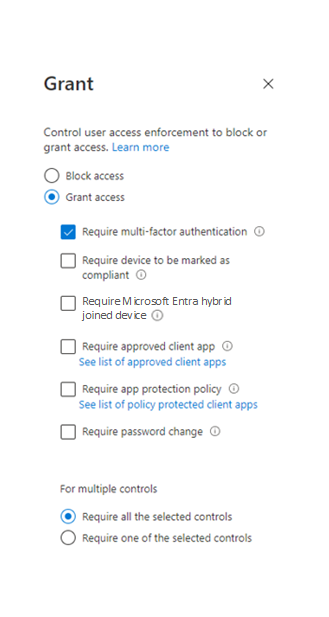

Aplique o requisito de autenticação multifator na janela Concessão:

Colaboradores

Esse artigo é mantido pela Microsoft. Ele foi originalmente escrito pelos colaboradores a seguir.

Principais autores:

- Pavel Kondrashov | Arquiteto de Soluções na Nuvem

- Ella Parkum | Arquiteto-Engenheiro Principal de Soluções para Clientes

Para ver perfis não públicos do LinkedIn, entre no LinkedIn.

Próximas etapas

- Anunciando a autenticação moderna híbrida para o Exchange local

- Visão geral e pré-requisitos de autenticação moderna híbrida para uso com servidores do Exchange locais

- Usar a autenticação baseada em declarações do AD FS com o Outlook na Web

- Como configurar o Exchange Server local para usar a Autenticação Moderna Híbrida

- Arquitetura preferencial do Exchange 2019

- Implantação do AD FS de alta disponibilidade entre fronteiras geográficas no Azure com o Gerenciador de Tráfego do Azure

- Como usar a Autenticação Moderna híbrida com o Outlook para iOS e Android

- Configuração da conta com autenticação moderna no Exchange Online