Preparar-se para a desativação do agente do Log Analytics

O agente do Log Analytics, também conhecido como MMA (Microsoft Monitoring Agent), será desativado em agosto de 2024. Como resultado, o Defender para servidores e o Defender para SQL em planos de máquinas no Microsoft Defender para Nuvem serão atualizados, e os recursos que dependem do agente do Log Analytics serão reprojetados.

Este artigo resume os planos para a desativação do agente.

Preparação do Defender para servidores

O plano do Defender para servidores usa o agente do Log Analytics em GA (disponibilidade geral) e no AMA para alguns recursos (em versão prévia). Veja o que está acontecendo com esses recursos daqui para frente:

Para simplificar a integração, todos os recursos e as funcionalidades de segurança do Defender para Servidores serão fornecidos com um único agente (Microsoft Defender para Ponto de Extremidade), complementado pela verificação de computador sem agente, sem nenhuma dependência no agente do Log Analytics ou AMA.

- Os recursos do Defender para servidores, que são baseados na AMA, estão atualmente em versão prévia e não serão lançados em GA.

- Os recursos na versão prévia que dependem do AMA permanecem com suporte até que uma versão alternativa do recurso seja fornecida, que vai depender da integração do Defender para Ponto de Extremidade ou do recurso de verificação de computador sem agente.

- Ao habilitar a integração do Defender para Ponto de Extremidade e o recurso de verificação de computador sem agente antes que a substituição ocorra, a implantação do Defender para servidores permanecerá atualizada e com suporte.

Funcionalidade do recurso

A tabela a seguir resume como os recursos do Defender para servidores serão fornecidos. A maioria dos recursos já está disponível em geral usando a integração do Defender para Ponto de Extremidade ou a verificação de computador sem agente. O restante dos recursos estará disponível em GA quando o MMA for desativado ou será preterido.

| Recurso | Suporte atual | Novo suporte | Status da nova experiência |

|---|---|---|---|

| Integração do Defender para Ponto de Extremidade para computadores Windows de nível inferior (Windows Server 2016/2012 R2) | Sensor herdado do Defender para Ponto de Extremidade, com base no agente do Log Analytics | Integração de agente unificado | – A funcionalidade com o agente unificado do MDE é GA. – A funcionalidade com o sensor herdado do Defender para Ponto de Extremidade usando o agente do Log Analytics será preterida em agosto de 2024. |

| Detecção de ameaças no nível do sistema operacional | Agente do Log Analytics | Integração do agente do Defender para Ponto de Extremidade | A funcionalidade com o agente do Defender para Ponto de Extremidade é GA. |

| Controles de aplicativo adaptáveis | Agente do Log Analytics (GA), AMA (versão prévia) | --- | O recurso de controle de aplicativo adaptável será preterido em agosto de 2024. |

| Recomendações de descoberta de proteção de ponto de extremidade | Recomendações disponíveis por meio do plano do CSPM (gerenciamento da postura de segurança na nuvem) básico e do Defender para servidores, usando o agente do Log Analytics (GA), AMA (versão prévia) | Verificação de computador sem agente | – A funcionalidade com a verificação de computador sem agente foi liberada para versão prévia o início de 2024 como parte do Plano 2 do Defender para servidores e do plano do GPSN do Defender. – Há suporte para VMs do Azure, instâncias do GCP (Google Cloud Platform) e instâncias da AWS (Amazon Web Services). Não há suporte para computadores locais. |

| Recomendação de atualização do sistema operacional ausente | Recomendações disponíveis nos planos do CSPM básico e do Defender para servidores, usando o agente do Log Analytics. | Integração com o Gerenciador de Atualizações, Microsoft | Novas recomendações baseadas na integração do Gerenciador de Atualizações do Azure são de GA, sem dependências de agente. |

| Configurações incorretas do sistema operacional (Microsoft Cloud Security Benchmark) | Recomendações disponíveis por meio dos planos do GPSN básico e do Defender para servidores usando a extensão da Configuração de Convidado (versão prévia) do agente do Log Analytics. | Extensão da Configuração de Convidado, como parte do Plano 2 do Defender para servidores. | – A funcionalidade baseada na extensão da Configuração de Convidado será lançada como GA em setembro de 2024 – Somente para clientes do Defender para Nuvem: a funcionalidade com o agente do Log Analytics será preterida em novembro de 2024. – O suporte desse recurso para Docker Hub e Conjuntos de Dimensionamento de Máquinas Virtuais do Azure será preterido em agosto de 2024. |

| Monitoramento de integridade do arquivo | Agente do Log Analytics, AMA (versão prévia) | Integração do agente do Defender para Ponto de Extremidade | A funcionalidade com o agente do Defender para Ponto de Extremidade estará disponível em agosto de 2024. – Somente para clientes do Defender para Nuvem: a funcionalidade com o agente do Log Analytics será preterida em novembro de 2024. – A funcionalidade com AMA será preterida quando a integração do Defender para Ponto de Extremidade for lançada. |

O benefício de 500 MB para ingestão de dados

Para preservar os 500 MB de permissão de ingestão gratuita de dados para os tipos de dados com suporte, você precisa migrar do MMA para o AMA.

Observação

O benefício é concedido a cada computador do AMA que faz parte de uma assinatura com o Plano 2 do Defender para servidores habilitado.

O benefício é concedido ao workspace ao qual o computador estiver gerando relatórios.

A solução de segurança deve ser instalada no workspace relacionado. Saiba mais sobre como fazer isso aqui.

Se o computador estiver gerando relatórios a mais de um workspace, o benefício será concedido a apenas um deles.

Saiba mais sobre como implantar o AMA.

Para SQL Servers nos computadores, recomendamos migrar para o processo de provisionamento automático do AMA (agente do Azure Monitor) direcionado ao SQL Server.

Alterações na integração herdada do Plano 2 do Defender para servidores por meio do agente do Log Analytics

A abordagem herdada para integrar servidores ao Plano 2 do Defender para servidores com base no agente do Log Analytics e no uso de workspaces do Log Analytics também está definida:

A experiência de integração para integração de novos computadores não Azure ao Defender para servidores usando agentes e workspaces do Log Analytics é removida das folhas Inventário e Introdução no portal do Defender para Nuvem.

Para evitar a perda de cobertura de segurança nas máquinas afetadas conectadas a um workspace do Log Analytics, com a desativação do Agente:

Se você integrou servidores que não são do Azure (locais e multinuvem) usando a abordagem herdada, agora você deve conectar esses computadores por meio de servidores habilitados para Azure Arc a assinaturas e conectores do Plano 2 do Defender para servidores do Azure. Saiba mais sobre como implantar computadores Arc em escala.

- Se você usou a abordagem herdada para habilitar o Plano 2 do Defender para servidores em VMs do Azure selecionadas, recomendamos habilitar o Plano 2 do Defender para servidores nas assinaturas do Azure desses computadores. Você pode então excluir máquinas individuais da cobertura do Defender for Servers usando o Defender para servidores configuração por recurso.

Este é um resumo da ação necessária para cada um dos servidores integrados ao Plano 2 do Defender para servidores por meio da abordagem herdada:

| Tipo de computador | Ação necessária para preservar a cobertura de segurança |

|---|---|

| Servidores locais | Integrado ao Arc e conectado a uma assinatura com o Plano 2 do Defender para servidores |

| Máquinas Virtuais do Azure | Conectar-se à assinatura com o Plano 2 do Defender para servidores |

| Servidores Multinuvem | Conectar-se ao conector multinuvem com o provisionamento do Azure Arc e o Plano 2 do Defender para servidores |

Experiência de recomendações de proteção de ponto de extremidade – alterações e diretrizes de migração

As recomendações e a descoberta de ponto de extremidade são fornecidas atualmente pelos planos do CSPM básico do Defender para Nuvem e do Defender para servidores usando o agente do Log Analytics em GA ou na versão prévia por meio do AMA. Essa experiência será substituída por recomendações de segurança coletadas usando a verificação de computador sem agente.

As recomendações de proteção de ponto de extremidade são construídas em dois estágios. O primeiro estágio é a descoberta de uma solução de detecção e resposta de ponto de extremidade. A segunda é a avaliação da configuração da solução. As tabelas a seguir fornecem detalhes das experiências atuais e novas para cada fase.

Saiba como gerenciar as novas recomendações de detecção e resposta de ponto de extremidade (sem agente).

Solução de detecção e resposta de ponto de extremidade – descoberta

| Área | Experiência atual (com base em AMA/MMA) | Nova experiência (com base na verificação de computador sem agente) |

|---|---|---|

| O que é necessário para classificar um recurso como íntegro? | Um antivírus implantado. | Uma solução de detecção e resposta de ponto de extremidade implantada. |

| O que é necessário para obter a recomendação? | Agente do Log Analytics | Verificação de computador sem agente |

| Quais planos têm suporte? | – GPSN fundamental (gratuito) – Plano 1 e Plano 2 do Microsoft Defender para servidores |

– GPSN do Defender – Plano 2 do Defender para servidores |

| Qual correção está disponível? | Instale o antimalware da Microsoft. | Instale o Defender para Ponto de Extremidade em computadores/assinaturas selecionados. |

Solução de detecção e resposta de ponto de extremidade – avaliação de configuração

| Área | Experiência atual (com base em AMA/MMA) | Nova experiência (com base na verificação de computador sem agente) |

|---|---|---|

| Os recursos serão classificados como não íntegros se uma ou mais verificações de segurança não estiverem íntegras. | Três verificações de segurança: – A proteção em tempo real está desativada. – As assinaturas estão desatualizadas. – As verificações rápida e completa não são executadas há sete dias. |

Três verificações de segurança: - O antivírus está desativado ou parcialmente configurado. – As assinaturas estão desatualizadas. – As verificações rápida e completa não são executadas há sete dias. |

| Pré-requisitos para obter a recomendação | Uma solução antimalware implantada | Uma solução de detecção e resposta de ponto de extremidade implantada. |

Quais recomendações estão sendo preteridas?

A tabela a seguir resume o cronograma das recomendações que estão sendo preteridas e substituídas.

A experiência de novas recomendações com base na verificação de computador sem agente dará suporte ao sistema operacional Windows e Linux em computadores multinuvem.

Como a substituição funcionará?

- As recomendações atuais fornecidas pelo Agente do Log Analytics ou pelo AMA serão preteridas ao longo do tempo.

- Algumas dessas recomendações existentes serão substituídas por novas recomendações com base na verificação de computador sem agente.

- As recomendações atualmente em GA permanecem em vigor até que o agente do Log Analytics seja desativado.

- As recomendações que estão atualmente em versão prévia serão substituídas quando a nova recomendação estiver disponível na versão prévia.

O que está acontecendo com a classificação de segurança?

- As recomendações que estão atualmente em GA continuarão a afetar a pontuação segura.

- As novas recomendações atuais e futuras estão localizadas no mesmo controle do Microsoft Cloud Security Benchmark, garantindo que não haja nenhum impacto duplicado na pontuação segura.

Como me preparar para as novas recomendações?

- Verifique se a verificação de computador sem agente está habilitada como parte do Plano 2 do Defender para servidores ou do GPSN do Defender.

- Se for adequado para seu ambiente, para melhor experiência, recomendamos remover recomendações preteridas quando a recomendação de GA de substituição estiver disponível. Para fazer isso, desabilite a recomendação na iniciativa interna do Defender para Nuvem no Azure Policy.

Experiência de Monitoramento de Integridade do Arquivo – alterações e diretrizes de migração

O Plano 2 do Microsoft Defender para Servidores agora oferece uma nova solução de FIM (Monitoramento de Integridade de arquivos) alimentada pela integração do MDE (Microsoft Defender para Ponto de Extremidade). Depois que o FIM alimentado pelo MDE for público, o FIM alimentado pela experiência AMA no portal do Defender para Nuvem será removido. Em novembro, o FIM, ativado pelo MMA, será preterido.

Migração do FIM por AMA

Se você usa o FIM por AMA simultaneamente:

A integração de novas assinaturas ou servidores ao FIM com base em AMA e na extensão de controle de alterações, bem como a exibição de alterações, não estará mais disponível por meio do portal do Defender para Nuvem a partir de 30 de maio.

Se quiser continuar consumindo eventos FIM coletados por AMA, você poderá se conectar manualmente ao workspace relevante e exibir alterações na tabela de Controle de Alterações com a seguinte consulta:

ConfigurationChange | where TimeGenerated > ago(14d) | where ConfigChangeType in ('Registry', 'Files') | summarize count() by Computer, ConfigChangeTypeSe quiser continuar integrando novos escopos ou configurando regras de monitoramento, você poderá usar manualmente as Regras de Conexão de Dados para configurar ou personalizar vários aspectos da coleta de dados.

O Microsoft Defender para Nuvem recomenda desabilitar o FIM por AMA e integrar seu ambiente à nova versão do FIM com base no Defender para Ponto de Extremidade após o lançamento.

Desabilitar o FIM por AMA

Para desabilitar o FIM por AMA, remova a solução de Controle de Alterações do Azure. Para obter mais informações, consulte Remover solução de controle de alterações.

Como alternativa, você pode remover as DCRs (regras de coleta de dados) de controle de alterações de arquivo relacionadas. Para obter mais informações, consulte Remove-AzDataCollectionRuleAssociation ou Remove-AzDataCollectionRule.

Depois de desabilitar a coleção de eventos de arquivo usando um dos métodos acima:

- Novos eventos deixarão de ser coletados no escopo selecionado.

- Os eventos históricos que já foram coletados permanecem armazenados no workspace relevante na tabela ConfigurationChange na seção Controle de Alterações. Esses eventos permanecerão disponíveis no workspace relevante de acordo com o período de retenção definido neste workspace. Para obter mais informações, consulte Como a retenção e o arquivamento funcionam.

Migração do FIM por meio do Agente do Log Analytics (MMA)

Se você atualmente usa o FIM por meio do Agente do Log Analytics (MMA):

O Monitoramento de Integridade do Arquivo com base no Agente do Log Analytics (MMA) será preterido no final de novembro de 2024.

O Microsoft Defender para Nuvem recomenda desabilitar o FIM por meio do MMA e integrar seu ambiente à nova versão do FIM com base no Defender para Ponto de Extremidade após o lançamento.

Desabilitar o FIM por meio do MMA

Para desabilitar o FIM por meio do MMA, remova a solução de Controle de Alterações do Azure. Para obter mais informações, consulte Remover solução de controle de alterações.

Depois de desabilitar a coleção de eventos de arquivo:

- Novos eventos deixarão de ser coletados no escopo selecionado.

- Os eventos históricos que já foram coletados permanecem armazenados no workspace relevante na tabela ConfigurationChange na seção Controle de Alterações. Esses eventos permanecerão disponíveis no workspace relevante de acordo com o período de retenção definido neste workspace. Para obter mais informações, consulte Como a retenção e o arquivamento funcionam.

Experiência de linha de base

O recurso de configuração incorreta de linhas de base em VMs foi projetado para garantir que suas VMs estejam em conformidade com as melhores práticas de segurança e políticas organizacionais. A configuração incorreta de linhas de base avalia a configuração de suas VMs em relação às linhas de base de segurança predefinidas e identifica quaisquer desvios ou configurações incorretas que podem representar um risco para seu ambiente.

As informações do computador são coletadas para avaliação usando o agente do Log Analytics – também conhecido como Microsoft Monitoring Agent (MMA). O MMA está previsto para ser preterido em novembro de 2024, e as seguintes alterações ocorrerão:

As informações do computador serão coletadas usando a configuração de convidado do Azure Policy.

As seguintes políticas do Azure estão habilitadas com a configuração de convidado do Azure Policy:

- "Os computadores Windows devem atender aos requisitos da linha de base de segurança de computação do Azure"

- "Os computadores Linux devem atender aos requisitos da linha de base de segurança de computação do Azure"

Observação

Se você remover essas políticas, não será possível acessar os benefícios da extensão de configuração de convidado do Azure Policy.

As recomendações do sistema operacional com base nas linhas de base de segurança de computação não serão mais incluídas no GPSN fundamental do Defender para Nuvem. Essas recomendações estarão disponíveis quando você Habilitar o Plano 2 do Defender para servidores.

Examine a Página de preços do Defender para Nuvem para saber mais sobre as informações de preços do Plano 2 do Defender para servidores.

As recomendações fornecidas pelo MCSB que não fazem parte das linhas de base de segurança de computação do Windows e Linux continuarão a fazer parte do GPSN fundamental gratuito.

Instalar a configuração de convidado do Azure Policy

Para continuar recebendo a experiência de linha de base, você precisa habilitar o Plano 2 do Defender para servidores e instalar a configuração de convidado do Azure Policy. Isso garantirá que você continue recebendo as mesmas recomendações e orientações de proteção que você vem recebendo por meio da experiência de linha de base.

Dependendo do seu ambiente, talvez seja necessário executar as seguintes etapas:

Examine a matriz de suporte da configuração de convidado do Azure Policy.

Instale a configuração de convidado do Azure Policy em seus computadores.

Computadores do Azure: no portal do Defender para Nuvem, na página de recomendações, pesquise e selecione A extensão configuração de convidado deve ser instalada nos computadores e corrija a recomendação.

(Somente VMs do Azure) Você deve atribuir uma identidade gerenciada.

- No portal do Defender para Nuvem, na página de recomendações, pesquise e selecione A extensão de Configuração de Convidado das máquinas virtuais deve ser implantada com a identidade gerenciada atribuída pelo sistema e Corrija a recomendação.

(Somente VMs do Azure) Opcional: para provisionar automaticamente a configuração de convidado do Azure Policy em toda a sua assinatura, você pode habilitar o agente de Configuração de convidado (versão prévia).

- Para habilitar o agente de Configuração de convidado:

- Entre no portal do Azure.

- Navegue até as Configurações de ambiente>Sua assinatura>Configurações e monitoramento.

- Em Configurações, selecione Configuração de convidado.

- Alterne o agente de Configuração de convidado (versão prévia) para Ativado.

- Selecione Continuar.

- Para habilitar o agente de Configuração de convidado:

GCP e AWS: a configuração de convidado do Azure Policy é instalada automaticamente quando você Conecta o seu projeto do GCP ou Conecta suas contas do AWS com o provisionamento automático do Azure Arc habilitado, para o Defender para Nuvem.

Computadores locais: a configuração de convidado do Azure Policy é habilitada por padrão quando você integra computadores locais como máquinas ou VMs habilitadas para Azure Arc.

Depois de concluir as etapas necessárias para instalar a configuração de convidado do Azure Policy, você obterá automaticamente acesso aos recursos de linha de base com base na configuração de convidado do Azure Policy. Isso garantirá que você continue recebendo as mesmas recomendações e orientações de proteção que você vem recebendo por meio da experiência de linha de base.

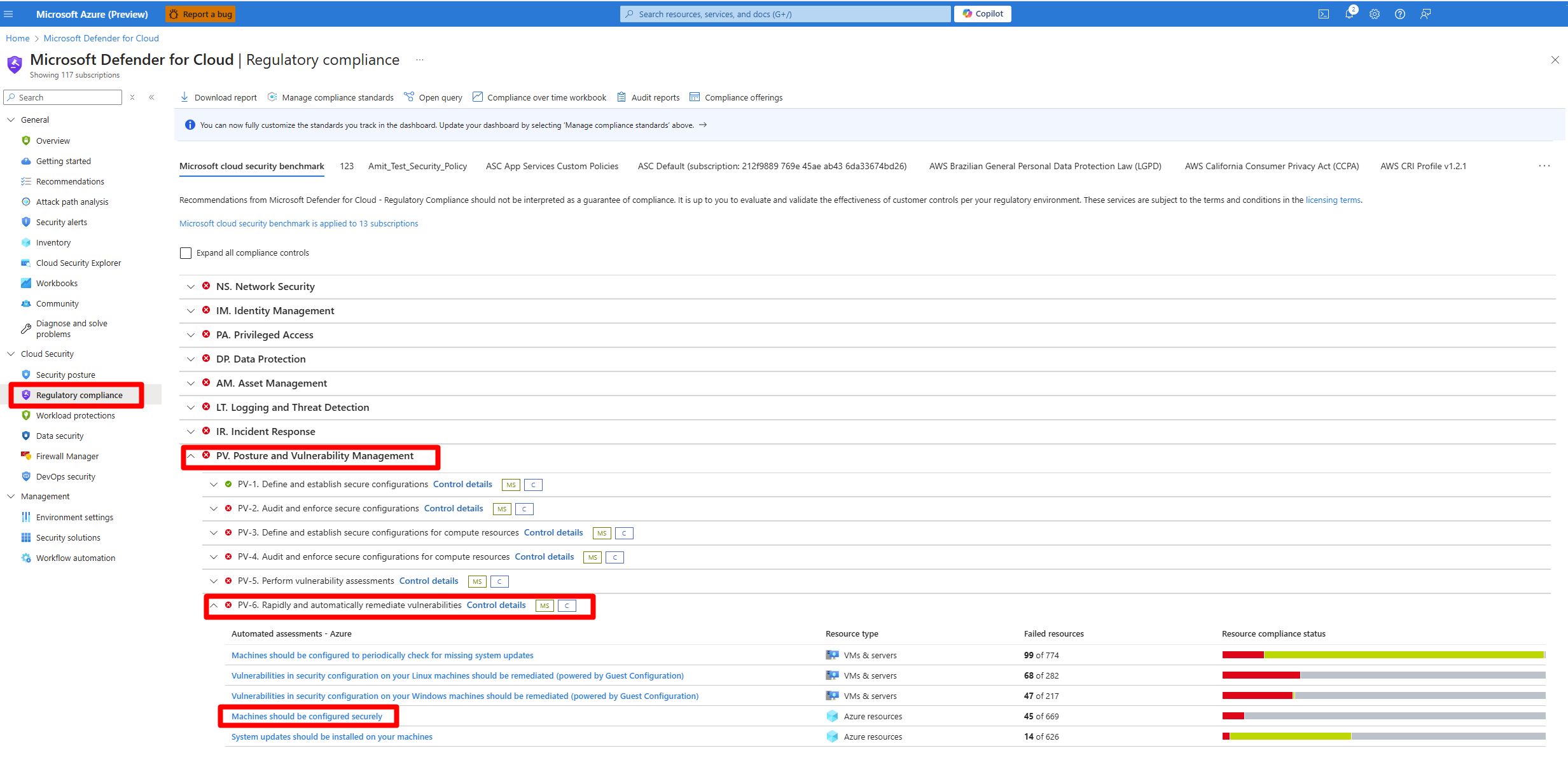

Alterações nas recomendações

Com a substituição do MMA, as seguintes recomendações baseadas no MMA serão preteridas:

- Os computadores devem ser configurados com segurança

- O provisionamento automático do agente do Log Analytics deve ser habilitado em assinaturas

As recomendações preteridas serão substituídas pelas seguintes recomendações de base de configuração de convidado do Azure Policy:

- É preciso corrigir as vulnerabilidades da configuração de segurança dos computadores Windows (com auxílio da Configuração de Convidado)

- É preciso corrigir as vulnerabilidades da configuração de segurança dos computadores Linux (com auxílio da Configuração de Convidado)

- A extensão de Configuração de Convidado deve ser instalada nos computadores

Recomendações duplicadas

Quando você habilita o Defender para Nuvem em uma assinatura do Azure, o Microsoft Cloud Security Benchmark (MCSB), incluindo linhas de base de segurança de computação que avaliam a conformidade do sistema operacional do computador, é habilitado como um padrão de conformidade. O gerenciamento da postura de segurança na nuvem (GPSN) grátis no Defender para Nuvem faz recomendações de segurança com base no MCSB.

Se um computador estiver executando a configuração de convidado do MMA e do Azure Policy, você verá recomendações duplicadas. A duplicação de recomendações ocorre porque ambos os métodos estão em execução ao mesmo tempo e produzem as mesmas recomendações. Essas duplicatas afetarão a sua Classificação de segurança e conformidade.

Como uma solução alternativa, você pode desabilitar as recomendações do MMA, "As máquinas devem ser configuradas com segurança" e "O provisionamento automático do agente do Log Analytics deve ser habilitado nas assinaturas", navegando até a página de conformidade regulatória no Defender para Nuvem.

Depois de localizar a recomendação, você deve selecionar os computadores relevantes e isentá-los.

Algumas das regras de configuração de linha de base alimentadas pela ferramenta de configuração de convidado do Azure Policy são mais atuais e oferecem uma cobertura mais ampla. Como resultado, a transição para o recurso Linhas de Base da plataforma de configuração de convidado do Azure Policy pode afetar seu status de conformidade, pois ela inclui verificações que podem não ter sido executadas anteriormente.

Recomendações de consulta

Com a desativação do MMA, o Defender para Nuvem não consulta mais as recomendações por meio das informações do workspace do Log Analytics. Em vez disso, o Defender para Nuvem agora usa o Azure Resource Graph para API e consultas de portal para consultar informações de recomendação.

Veja a seguir 2 consultas de exemplo que você pode usar:

Consultar todas as regras de não íntegro para um recurso específico

Securityresources | where type == "microsoft.security/assessments/subassessments" | extend assessmentKey=extract(@"(?i)providers/Microsoft.Security/assessments/([^/]*)", 1, id) | where assessmentKey == '1f655fb7-63ca-4980-91a3-56dbc2b715c6' or assessmentKey == '8c3d9ad0-3639-4686-9cd2-2b2ab2609bda' | parse-where id with machineId:string '/providers/Microsoft.Security/' * | where machineId == '{machineId}'Todas as regras de não íntegro e o valor se houver computadores não íntegros para cada

securityresources | where type == "microsoft.security/assessments/subassessments" | extend assessmentKey=extract(@"(?i)providers/Microsoft.Security/assessments/([^/]*)", 1, id) | where assessmentKey == '1f655fb7-63ca-4980-91a3-56dbc2b715c6' or assessmentKey == '8c3d9ad0-3639-4686-9cd2-2b2ab2609bda' | parse-where id with * '/subassessments/' subAssessmentId:string | parse-where id with machineId:string '/providers/Microsoft.Security/' * | extend status = tostring(properties.status.code) | summarize count() by subAssessmentId, status

Preparação do Microsoft Defender para SQL em computadores

Você pode saber mais sobre o plano de substituição do Defender para SQL Server em computadores do agente do Log Analytics.

Se você estiver usando o atual processo de provisionamento automático do agente do Log Analytics/Azure Monitor, deverá migrar para o novo Agente de Monitoramento do Azure para SQL Server no processo de provisionamento automático de computadores. O processo de migração é contínuo e fornece proteção contínua para todas as máquinas.

Migrar para o processo de provisionamento automático do AMA direcionado ao SQL Server

Entre no portal do Azure.

Pesquise pelo Microsoft Defender para Nuvem e selecione-o.

No menu do Defender para Nuvem, selecione Configurações de ambiente.

Selecione a assinatura relevante.

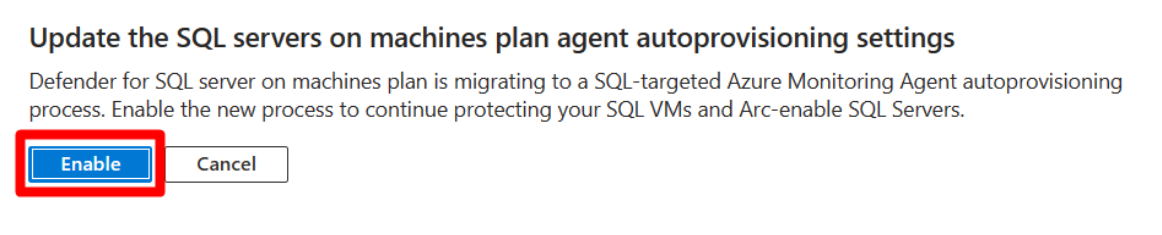

No plano Bancos de dados, selecione Ação necessária.

Na janela pop-up, selecione Habilitar.

Selecione Salvar.

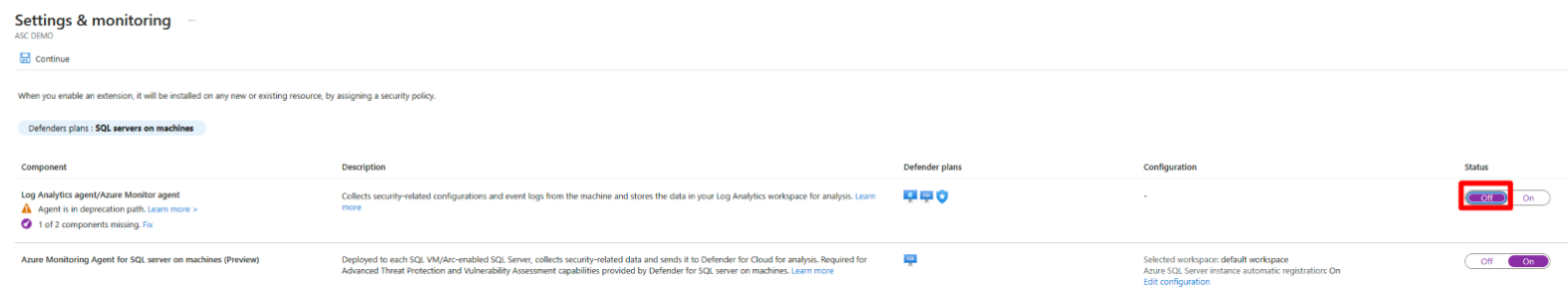

Depois que o processo de provisionamento automático do AMA direcionado ao SQL Server for habilitado, você deverá desabilitar o processo de provisionamento automático do agente do Log Analytics/agente do Azure Monitor e desinstalar o MMA em todos os servidores SQL:

Para desabilitar o agente do Log Analytics:

Entre no portal do Azure.

Pesquise pelo Microsoft Defender para Nuvem e selecione-o.

No menu do Defender para Nuvem, selecione Configurações de ambiente.

Selecione a assinatura relevante.

No plano Banco de dados, selecione Configurações.

Coloque o agente do Log Analytics como Desativado.

Selecione Continuar.

Selecione Salvar.

Planejamento da migração

Recomendamos que você planeje a migração do agente de acordo com seus requisitos de negócios. A tabela resume nossas diretrizes.

| Você usa o Defender para servidores? | Esses recursos do Defender para servidores são necessários em GA: monitoramento de integridade de arquivo, recomendações de proteção de ponto de extremidade, recomendações de linha de base de segurança? | Você está usando o Defender para SQL Servers em computadores ou na coleção de logs do AMA? | Plano de migração |

|---|---|---|---|

| Sim | Sim | Não | 1. Habilite a integração do Defender para Ponto de Extremidade e a verificação de computador sem agente. 2. Aguarde a disponibilidade geral de todos os recursos com a plataforma alternativa (você pode usar a versão prévia anterior). 3. Depois que os recursos forem disponibilizados em geral, desabilite o agente do Log Analytics. |

| Não | --- | Não | Você pode remover o agente do Log Analytics agora. |

| Não | --- | Sim | 1. Você pode migrar para o provisionamento automático do SQL para AMA agora. 2. Desabilitar Log Analytics/Agente do Azure Monitor. |

| Sim | Sim | Yes | 1. Habilite a integração do Defender para Ponto de Extremidade e a verificação de computador sem agente. 2. Você pode usar o agente do Log Analytics e o AMA lado a lado para obter todos os recursos em disponibilidade geral. Saiba mais sobre a execução de agentes lado a lado. 3. Migre para o provisionamento automático do SQL para AMA no Defender para SQL em computadores. Como alternativa, inicie a migração do agente do Log Analytics para o AMA em abril de 2024. 4. Depois que a migração for concluída, desabilite o agente do Log Analytics. |

| Sim | Não | Sim | 1. Habilite a integração do Defender para Ponto de Extremidade e a verificação de computador sem agente. 2. Você pode migrar agora para o provisionamento automático do SQL para AMA no Defender para SQL em computadores. 3. Desabilite o agente do Log Analytics. |