Savunma kuruluşları için dış kimliklerle merkezi güvenlik operasyonları

Bu makale, merkezi güvenlik operasyonları ekibine sahip çok kiracılı savunma kuruluşlarına yöneliktir. Tek bir kimlik ve ayrıcalıklı erişim cihazıyla birden çok kiracıyı nasıl yönetebileceğinizi ve sıfır güven gereksinimlerini nasıl karşılayabileceğiniz açıklanır. Bu yapılandırmayla, güvenlik operatörlerinin ortamınızın güvenliğini sağlamak için birden çok kullanıcı hesabına, kimlik bilgilerine ve iş istasyonlarına ihtiyacı yoktur. Kurulum, ikincil kiracılarda sıfır güven özelliklerini destekler.

Yapılandırma bileşenlerini anlama

Bu senaryo Microsoft Defender XDR'de Azure Lighthouse, Entra External ID, Entra Privileged Identity Management ve çok kiracılı yönetimi birleştirir.

Microsoft Sentinel'i ikincil kiracılarda yönetmek için Azure Lighthouse'u kullanın. İkincil kiracılara bağlı aboneliklerde Microsoft Sentinel çalışma alanlarını yönetmek için Azure Lighthouse'u kullanmanız gerekir. Azure Lighthouse, kaynaklar arasında ölçeklenebilirlik, daha yüksek otomasyon ve gelişmiş idare ile çok kiracılı yönetim sağlar.

Azure Lighthouse, bir kiracıdaki bir güvenlik sorumlusuna (kullanıcı, grup veya hizmet sorumlusu) farklı bir kiracıdaki kaynakları yönetmek için Azure rolüne sahip olmasını sağlar. Bu kurulumla, birincil kiracıdaki güvenlik operatörleri hem Sentinel'i hem de kiracılar arasında Bulut için Defender sorunsuz bir şekilde yönetebilir.

Not

İkincil kiracılara bağlı Microsoft Sentinel çalışma alanları için izinler, ikincil kiracıya yerel kullanıcılara, birincil kiracıdan B2B konuk kullanıcılara veya Azure Lighthouse kullanarak doğrudan birincil kiracı kullanıcılarına atanabilir. Çalışma alanları arası etkinlikleri kiracı sınırları boyunca genişletmenize olanak sağladığından, Sentinel için önerilen seçenek Azure Lighthouse'dur.

İkincil kiracılardaki Uç Nokta için Microsoft Defender yönetmek için Entra Dış Kimliğini kullanın. Kiracılar arasında Uç Nokta için Microsoft Defender (MDE) paylaşmak için Azure Lighthouse'ı kullanamazsınız, bu nedenle dış kimlikleri (B2B konukları) kullanmanız gerekir. Dış kimlikler, birincil kiracıdaki güvenlik operatörlerinin farklı bir hesapla veya kimlik bilgileriyle oturum açmadan ikincil kiracıda MDE'yi yönetmesine olanak verir. Güvenlik işlecinin kullandığı kiracıyı belirtmesi gerekir. Kiracıyı belirtmek için Microsoft Defender portalı URL'sine kiracı kimliğini eklemeleri gerekir. Operatörleriniz, yönetmeleri gereken her kiracı için Microsoft Defender portallarına yer işareti eklemelidir. Kurulumu tamamlamak için ikincil kiracıda kiracılar arası erişim ayarlarını yapılandırmanız gerekir. Birincil kiracıdan çok faktörlü kimlik doğrulamasına (MFA) ve cihaz uyumluluğuna güvenmek için gelen güven ayarlarını yapın. Bu yapılandırma, konuk kullanıcıların ikincil kiracılar için mevcut koşullu erişim ilkeleri için özel durumlar oluşturmadan MDE'yi yönetmesine olanak tanır.

İkincil kiracıya bağlı bir abonelikte Sunucu için Defender'ı etkinleştirdiğinizde, MDE uzantısı otomatik olarak dağıtılır ve MDE hizmetine güvenlik sinyalleri sağlamaya başlar. Aynı ikincil kiracıyı kullanır. MDE izinleri Azure Lighthouse'un kullanımına izin veremiyor. Bunları yerel (ikincil) Microsoft Entra Kimliği'ndeki kullanıcılara veya gruplara atamanız gerekir. güvenlik işleçlerini ikincil kiracıya dış kimlikler (B2B konukları) olarak eklemeniz gerekir. Ardından, Microsoft Entra güvenlik grubunu kullanarak konuğu MDE rolüne ekleyebilirsiniz. Bu yapılandırmayla, birincil kiracı güvenlik operatörü ikincil kiracıda MDE tarafından korunan sunucularda yanıt eylemleri gerçekleştirebilir.

Privileged Identity Management kullanın. Microsoft Entra Privileged Identity Management (PIM), Azure ve Microsoft Entra rolleri için tam zamanında rol yükseltmesi sağlar. Gruplar için PIM, bu işlevi Microsoft 365 grupları ve Microsoft Entra güvenlik grupları için grup üyeliğine genişletir. Gruplar için PIM'i ayarladıktan sonra, Gruplar için PIM'in erişim gözden geçirmesini oluşturarak ayrıcalıklı grubun etkin ve uygun üyeliğini gözden geçirmeniz gerekir.

Önemli

Azure Lighthouse ile Entra Privileged Identity Management'ı kullanmanın iki yolu vardır. Önceki bölümde açıklandığı gibi Azure Lighthouse'da yapılandırılmış kalıcı yetkilendirmeye sahip bir Entra güvenlik grubuna üyelik yükseltmek için gruplar için PIM kullanabilirsiniz. Bir diğer seçenek de Azure Lighthouse'un uygun yetkilendirmelerle yapılandırılmasıdır. Daha fazla bilgi için bkz . Azure Lighthouse'a müşteri ekleme.

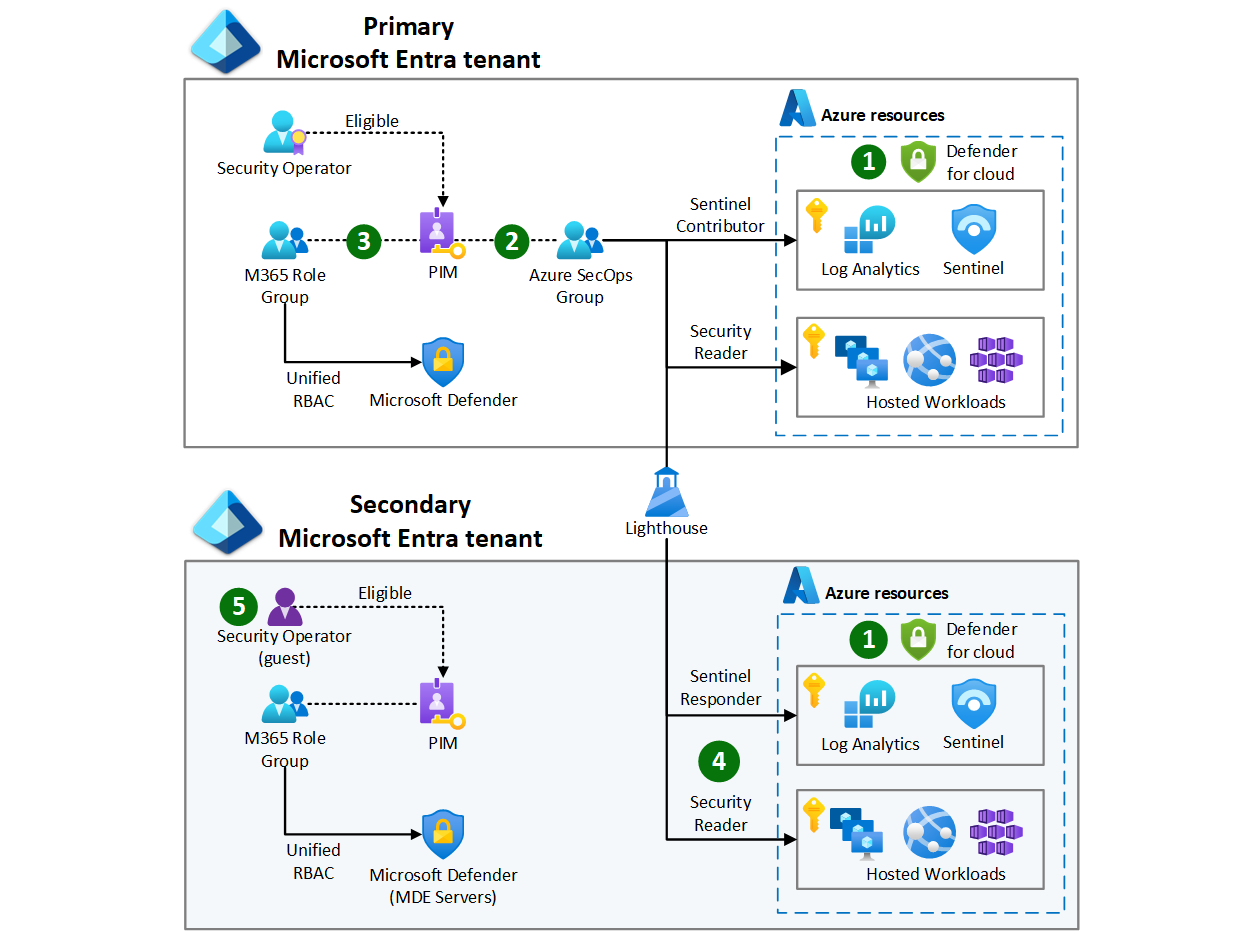

Merkezi güvenlik işlemlerini yapılandırma

Çok kiracılı bir ortamda merkezi güvenlik işlemlerini ayarlamak için Azure Lighthouse, Entra External ID ve Entra Privileged Identity Management'ı yapılandırmanız gerekir. Birincil kiracıdaki bir güvenlik işleci, birden çok kiracının güvenliğini sağlama amacıyla tek bir kimlik kullanabilir. Bir kez oturum açar, PIM ile erişimlerini yükselter, kiracılar ve hizmetler genelindeki kaynakları izler ve kiracılar genelindeki tehditlere yanıt verir (bkz. Şekil 1).

Şekil 1. Çok kiracılı savunma kuruluşlarında güvenlik operasyonları ayarlama.

Şekil 1. Çok kiracılı savunma kuruluşlarında güvenlik operasyonları ayarlama.

1. Sentinel'i dağıtın ve Bulut için Defender etkinleştirin. Her kiracıyla ilişkili aboneliklerde bir Microsoft Sentinel çalışma alanı oluşturun. İlgili veri bağlayıcılarını yapılandırın ve analiz kurallarını etkinleştirin. Tüm Azure ortamlarında Sunucu için Defender dahil olmak üzere barındırılan iş yükleri için gelişmiş Bulut için Defender iş yükü korumalarını etkinleştirin ve Bulut için Defender Microsoft Sentinel'e bağlayın.

2. Azure güvenlik işlemleri için PIM'i yapılandırın. Rol atanabilir bir grup oluşturun (Şekil 1'de Azure SecOps) ve grubu güvenlik operatörlerinin ihtiyaç duyduğu Azure rollerine kalıcı olarak atayın. Örnekte Microsoft Sentinel Katkıda Bulunanı ve Güvenlik Okuyucusu kullanılır, ancak Mantıksal Uygulama Katkıda Bulunanı'nı ve ihtiyaç duydukları diğer rolleri de göz önünde bulundurabilirsiniz. Güvenlik İşleçlerini Azure SecOps grubu için uygun olarak atamak üzere Gruplar için PIM'i yapılandırın. Bu yaklaşım, Güvenlik Operatörünün tek bir PIM isteğinde ihtiyaç duyduğu tüm roller için erişimi yükseltmesine olanak tanır. Gerekirse okuma erişimi için kalıcı rol atamalarını yapılandırın.

3. Microsoft Defender XDR güvenlik işlemleri için PIM'i yapılandırın. Microsoft Defender XDR izinlerini atamak için rol atanabilir bir grup (Şekil 1'de Microsoft 365 Rol Grubu) oluşturun. Ardından Microsoft 365 Rol Grubu için bir PIM rolü oluşturun ve Güvenlik operatörü için uygunluk atayın. Birden çok rolü yönetmek istemiyorsanız, Microsoft Defender XDR izinlerini ve Azure rollerini atamak için 1. adımda yapılandırdığınız grubu (Azure SecOps) kullanabilirsiniz.

4. Azure Lighthouse'ı yapılandırın. İkincil kiracı Azure kaynak abonelikleri için Azure rolleri atamak için Azure Lighthouse'ı kullanın. Azure SecOps grubunun nesne kimliğini ve birincil kiracının kiracı kimliğini kullanın. Şekil 1'deki örnek Microsoft Sentinel Yanıtlayıcı ve Güvenlik Okuyucusu rollerini kullanır. Gerekirse kalıcı okuma erişimi sağlamak için Azure Lighthouse kullanarak kalıcı rol atamalarını yapılandırın.

5. İkincil kiracıda dış kullanıcı erişimini yapılandırın. Son kullanıcı tarafından başlatılan senaryoyu yapılandırmak için yetkilendirme yönetimini kullanın veya birincil kiracı güvenlik işleçlerini ikincil kiracıda dış kimlikler olarak getirmek için bir konuk daveti kullanın. İkincil kiracıdaki kiracılar arası erişim ayarlarını yapılandırma, birincil kiracıdan gelen MFA ve cihaz uyumluluk taleplerine güvenecek şekilde yapılandırılır. Rol atanabilir bir grup oluşturun (Şekil 1'de Microsoft 365 Rol Grubu), Uç Nokta için Microsoft Defender izinleri atayın ve 2. adımla aynı işlemi izleyerek bir PIM rolü yapılandırın.

Merkezi güvenlik işlemlerini yönetme

Güvenlik operatörleri, ortamın güvenliğini sağlamak ve tehditlere yanıt vermek için hesaplara ve uygun erişime ihtiyaç duyar. Güvenlik operatörleri hangi roller için uygun olduklarını ve Microsoft Entra PIM kullanarak izinlerini nasıl yükselteceklerini bilmeleri gerekir. Uç Nokta için Microsoft Defender (MDE) için, MDE kullanarak tehditleri avlamak ve yanıtlamak için kiracılar arasında nasıl geçiş yapılacağını bilmeleri gerekir.

Güvenlik operatörleri, birden çok kiracının güvenliğini sağlamak için çok kiracılı güvenlik işlemleri kurulumunu kullanır (bkz. şekil 1). Microsoft 365 ve Azure'da Microsoft Entra kiracılarında tehditleri izleyebilir, araştırabilir ve yanıtlayabilir (bkz. Şekil 2).

Şekil 2. Çok kiracılı güvenlik işlemleri kurulumu nasıl kullanılır?

Şekil 2. Çok kiracılı güvenlik işlemleri kurulumu nasıl kullanılır?

1. Bulut erişimi için Sentinel ve Defender isteyin. PiM kullanarak Azure SecOps rolünü istemek ve etkinleştirmek için güvenlik operatörünün Azure portalında oturum açması gerekir. Rolleri etkin olduktan sonra Microsoft Sentinel'e erişebilir ve Bulut için Defender.

2. Sentinel'i çalışma alanları ve kiracılar arasında kullanın. Azure SecOps rolü etkin olduğunda, güvenlik operatörü Microsoft Sentinel'e gidebilir ve kiracılar arasında işlemler gerçekleştirebilir. Birincil kiracıdaki ve ikincil kiracıdaki Sentinel örnekleri için Microsoft Defender XDR ve Bulut için Defender veri bağlayıcıları yapılandırabilirsiniz. Azure Lighthouse'u Azure SecOps rolü için yapılandırdığınızda, güvenlik operatörü tüm Sentinel uyarılarını görebilir, çalışma alanları arasında sorgu yapabilir ve tüm kiracılarda olayları ve araştırmaları yönetebilir.

3. İş istasyonu tehditlerine yanıt vermek için birincil kiracıdaki Microsoft Defender portalını kullanın. Güvenlik operatörünün Microsoft Defender XDR'ye erişmesi gerektiğinde, Microsoft 365 Rollerini etkinleştirmek için Microsoft Entra PIM'i kullanır. Bu grup üyeliği, Intune tarafından yönetilen ve birincil kiracıdaki MDE'ye eklenen iş istasyonu cihazlarında güvenlik tehditlerine yanıt vermek için gereken izinleri atar. Güvenlik operatörü, bir yanıt eylemi yapmak ve bir iş istasyonunu yalıtmak için Microsoft Defender portalını kullanır.

4. Sunucu tehditlerine yanıt vermek için ikincil kiracıdaki Microsoft Defender portalını kullanın. güvenlik operatörlerinin ikincil kiracı aboneliklerindeki sunucular için MDE tarafından algılanan tehditlere yanıt vermesi gerektiğinde, ikincil kiracı için Microsoft Defender'ı kullanmaları gerekir. Microsoft Defender XDR'de çok kiracılı yönetim bu işlemi basitleştirir ve tüm kiracılarda Microsoft Defender XDR'nin birleşik bir görünümünü sunabilir. Operatörün bir yanıt eylemi başlatabilmesi için önce ikincil kiracıda MDE erişimini yükseltmesi gerekir. Güvenlik operatörünün Azure veya Entra portallarında oturum açması ve ikincil kiracı dizinine geçmesi gerekir. Ardından, güvenlik operatörünün Microsoft 365 Rol Grubunu etkinleştirmek için PIM kullanması gerekir. Rol etkinleştirildikten sonra operatör Microsoft Defender portalına gidebilir. Buradan, güvenlik operatörü sunucudan günlükleri toplamak veya diğer MDE yanıt eylemlerini gerçekleştirmek için canlı yanıt başlatabilir.

5. Bulut için Defender kiracılar arasında yönetmek için Lighthouse kullanın. Güvenlik işleci Bulut için Defender önerileri denetlemelidir. Operatörün dizinleri birincil kiracıya geri döndürmek için Azure portalını kullanması gerekir. Azure Lighthouse, güvenlik operatörünün birincil kiracıdan ikincil kiracı Azure kaynaklarını bulmasını sağlar. Bulut için Defender birkaç öneri gösterebilir. Bu öneriler tam zamanında sanal makine erişimini ve İnternet üzerinden erişilebilen yönetim bağlantı noktalarını etkinleştiriyor olabilir. Bu senaryoda, güvenlik operatörü Bulut için Defender önerileri uygulamak için Azure rolüne sahip değildir. Güvenlik operatörünün güvenlik açığını düzeltmek için ikincil kiracı altyapısı yönetim ekibine başvurması gerekir. Güvenlik işleci, kullanıma sunulan yönetim bağlantı noktalarına sahip sanal makinelerin dağıtılmasını önlemek için de Azure İlkesi atamalıdır.

Diğer güvenlik işlemleri desenleri

Bu makalede sunulan yönetim düzeni, dış kimliklerin ve Azure Lighthouse'un bir bileşimi kullanılarak mümkün olan birçok desenden biridir. Kuruluşunuz, güvenlik operatörlerinizin gereksinimlerini daha iyi karşılayan farklı bir desen uygulamaya karar verebilir.