DevSecOps denetimleri

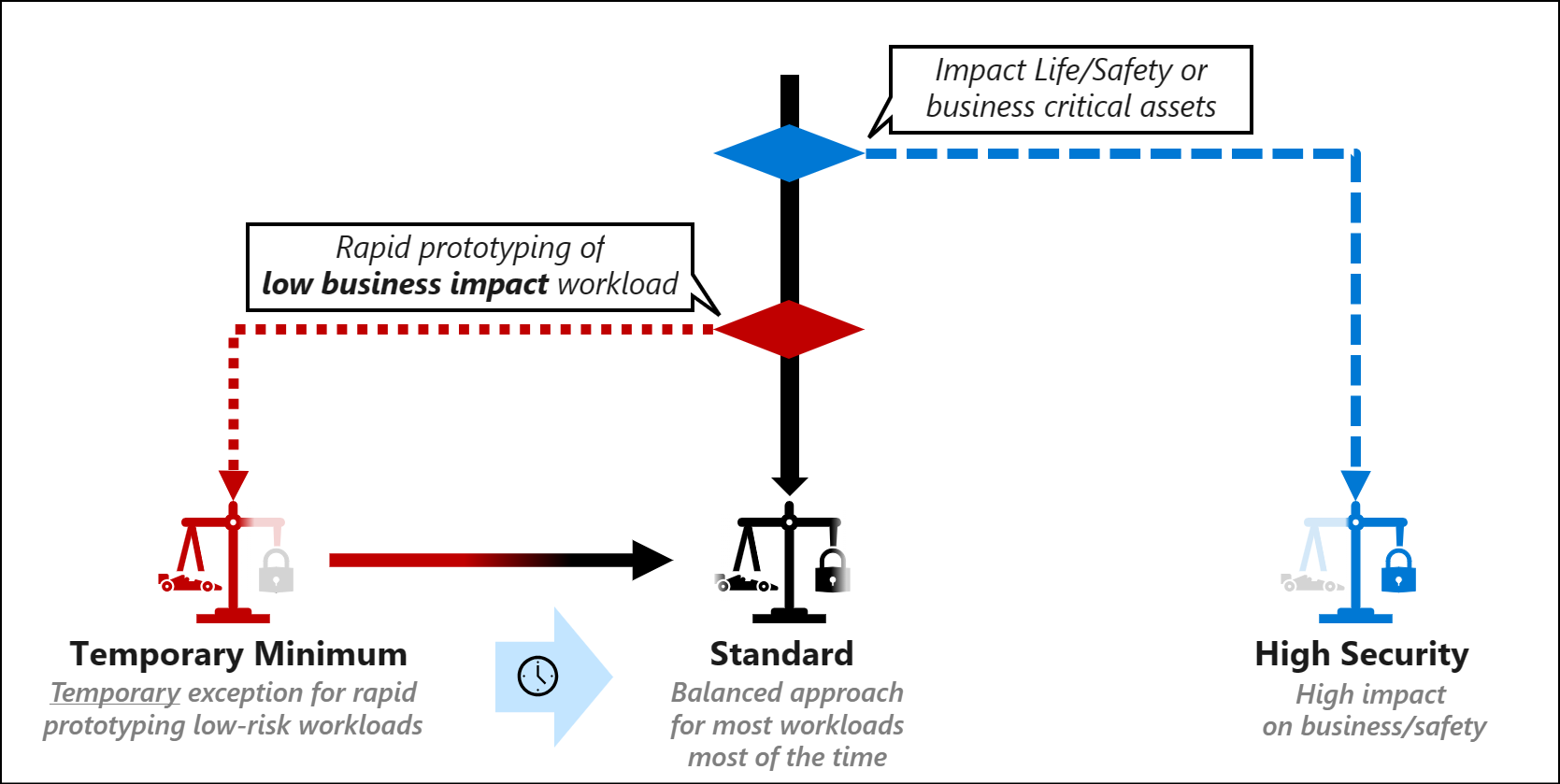

Bu makalede, Sürekli SDL güvenlik uygulamalarını desteklemek için güvenlik denetimlerinin nasıl uygulanacağı açıklanmaktadır. Bu güvenlik denetimleri, insanları, süreci ve teknolojiyi kapsayan DevSecOps stratejisinin ayrılmaz bir parçasıdır. Bu belge her denetimi açıklar ve bu denetimlerin üç güvenlik profiline nasıl uygulanacağını gösterir. Bu profiller çoğu kuruluşta yaygın iş senaryoları için tipik güvenlik gereksinimlerini karşılar:

Güvenlik denetimi profilleri

Bu makalede başvuruda bulunan üç denetim profili katmanı vardır.

Geçici en düşük – Düşük riskli iş yüklerinin hızlı prototipini desteklemek üzere geçici bir özel durum için kısaltılmış güvenlik profili. Bu profil yalnızca kritik iş gereksinimlerini karşılamak için hızlandırılmış bir zaman çizelgesinde yayımlanması gereken geçici özel durumlar için kullanılmalıdır. Bu profili kullanan öğeler hızla standart profile getirilmelidir.

Standart - Çoğu zaman iş yüklerinin çoğu için dengeli yaklaşım.

Yüksek güvenlik : İş ve insan güvenliği üzerinde yüksek etkiye sahip iş yükleri için sıkı güvenlik.

DevSecOps güvenlik denetimleri

Bu bölüm, her iş yükü türü için önerilen güvenlik denetimlerinin başvurularını sağlar. Bu başvuru olduğu gibi benimsenebilir veya mevcut yazılım geliştirme ve yazılım güvenlik süreçlerinize uyarlanabilir. Çoğu kuruluş, henüz bazılarını yapmıyorsa bu denetimlerin tümünü hemen uygulayamaz. Sürekli iyileştirme yaklaşımı genellikle en iyi yaklaşımdır: denetimleri önceliklendirme, ilk denetimi uygulama, bir sonraki denetime geçme, uygulamayı uygulama vb. Çoğu kuruluş öncelikle kritik temellere öncelik vermelidir.

Daha fazla bilgi için bkz . DevSecOps yolculuğu.

Önemli planlama konuları şunlardır:

- Sola kaydırma ama iki kez kontrol et - Bu başvuru, sorunları çözmeniz daha kolay ve daha ucuz olduğunda (bazen sola kaydırma olarak adlandırılır) sorunları düzeltmenizi sağlamak, ancak hata varsaymak ve sürecin devamında iki kez denetimi dahil etmek için mümkün olan en erken zamanda sorunları algılayıp düzeltmek için tasarlanmıştır. CI/CD işlemindeki güvenlik denetimlerini her zaman iki kez denetleyin, önlenebilir sorunların üretim sistemlerine geçmediğinden emin olun. Bu kavram "derinlemesine savunma" ve "güvenli çalışma" ilkelerini izler.

- Yapay Zeka (AI) – Yapay zekanın başlıca iki etkisi şunlardır:

- İnsan veya üretken yapay zeka tarafından yazılmış olmasına bakılmaksızın tüm kodların güvenliğini sağlama

- Her ikisini de güvenlik için kullanma - Tüm güvenlik sorunlarının (kod çözümleme araçları gibi) görünürlüğünü ve bağlamını artırmak için hem klasik hem de yapay zeka denetimlerini kullanılabilir olarak uygulayın

Güvenlik denetimleri

Denetimler, uygulandıkları geliştirme aşamalarında ve tüm geliştirme aşamalarında ve denetim profillerinde geçerli olan ortak denetimler (kritik temeller) olarak gruplandırılır:

Bu öğelerin her biri aşağıdaki bölümlerde tanımlanmıştır:

Kritik temeller oluşturma

Bu denetim Sürekli SDL Uygulama 1 – Güvenlik standartları, ölçümler ve idare oluşturma, Uygulama 2 – Kanıtlanmış güvenlik özelliklerinin, dillerinin ve çerçevelerinin kullanılmasını gerektirme ve Alıştırma 10 – Güvenlik eğitimi sağlama'yı destekler.

Standart - Bu denetimler tüm geliştirme aşamalarında ve denetim profillerinde geçerlidir.

Güvenlik eğitimi sağlama

Bu denetim, geliştiricilerinize ve güvenlik ekiplerinize geliştirme yaşam döngüsü boyunca güvenlik sorunlarını tanıma ve çözme eğitimi sağlamaya odaklanır. Güvenlik eğitimi olmadan ekipleriniz, uygulamaların kullanım ömrü boyunca güvenliğin tehlikeye atılmasına neden olan temel güvenlik zayıflıklarını kaçırabilir.

Sonuç olarak, tüm roller (kullanıcılar, geliştiriciler, ürün hattı yöneticileri, test ediciler ve daha fazlası dahil) genelinde güvenlik eğitimi uygulamanız gerekir. Her rolün güvenlik riskleri ve uygulamaların güvenliğini sağlamadaki rolü hakkında eğitime sahip olması gerekir. Bu eğitim şu biçimde olabilir: resmi veya isteğe bağlı eğitim, simülasyon alıştırmaları, tehdit modellemesi, mentorluk/danışmanlar, güvenlik şampiyonları, uygulama güvenliği destek ekipleri, mor ekip etkinlikleri, pod yayınları, videolar veya diğer öğrenme yöntemleri.

Sonuç olarak, her rolün şunları anlaması gerekir:

- Güvenlik risklerini ele almak neden önemlidir?

- Rollerinde güvenlik için yapılması gerekenler

- Güvenliği günlük rollerinin bir parçası yapma

Saldırganın perspektifini, hedeflerini ve bunun gerçek dünya güvenlik olaylarında nasıl göründüğünü anlayan kişiler, güvenlikten kaçınmaya çalışmak yerine hızla güvenlik müttefiki olur.

Güvenlik, tehditlerin, teknolojinin ve korunacak iş varlıklarının her zaman değiştiği ve tehdit aktörlerinin asla vazgeçmediği hiç bitmeyen bir oyundur. Güvenlik eğitimi yaklaşımı sürekli olmalı ve sürekli gelişmelidir. Etkili eğitim, güvenlik ilkeleri, yazılım geliştirme yaşam döngüsü (SDL) uygulamaları, standartları ve yazılım güvenlik gereksinimleriyle uyumludur ve güçlendirir. Eğitim malzemeleri, verilerden ve yeni kullanılabilir teknik özelliklerden elde edilen içgörülerden gelmelidir.

Güvenlik herkesin işi olsa da, herkesin bir güvenlik uzmanı olması gerekmediğini veya bir sızma testi uzmanı olmak zorunda olmadığını unutmamak gerekir. Herkesin güvenlikle ilgili temel bilgileri anlamasını ve bunları yazılım ve hizmetlere güvenlik oluşturma rolüne nasıl uygulayacağının sağlanması önemlidir. Bu eğitim iş istasyonlarının, uygulamaların, kimliğin ve hesapların güvenli kullanımını içermelidir.

Özellikle geliştiriciler ve sistemler oluşturan mühendisler genellikle güvenlik uzmanı değildir. Tehdit modellemesinin hem teknik hem de kavramsal yönleriyle eğitim, tasarım gereği güvenli sistemler oluşturabilmeleri için etkili olmaları için gereklidir. Bu eğitim, geliştiricilerin güvenlik uzmanlarından çok daha fazla sayıda güvenlik uzmanına sahip olduğu kuruluşlarda büyük ölçekte çalışmak üzere tehdit modelleme süreci için çok önemlidir. Tehdit modellemesi, tüm geliştiricilerin ve mühendislerin en az temel yeterliliğe sahip olması gereken temel bir mühendislik becerisi olarak düşünülmelidir. Bu nedenle geliştirme ve mühendislik ekipleri, ekleme ve periyodik yenileyiciler ile tehdit modelleme konusunda yetkin olacak şekilde eğitilmelidir.

Suçsuz otopsilere güvenliği dahil et

Suçsuz otopsi analizi, ekiplerin sorumlu birini arayarak ekip üyelerinin savunmasını tetiklemeden hatalardan etkili ve verimli bir şekilde ders çıkarabilmek için kritik öneme sahip bir yöntemdir. Ekiplerin güvenlik öğrenmelerini de en üst düzeye çıkardığından emin olmak için güvenlik öğrenmeleri açıkça suçsuz otopsi sürecine dahil edilmelidir.

Güvenlik standartları, ölçümler ve idare oluşturma

Kuruluşlar bu güvenlik standartlarını, ölçümlerini ve idaresini oluşturmalıdır çünkü yenilik yapma becerisini desteklemektedir. Yalnızca kuruluşun varlıklarını korumakla kalmaz, aynı zamanda iş hedefleriyle de uyumlu olan güçlü bir güvenlik programı sağlar. Güvenlik standartları, bir kuruluşun sistemlerini, verilerini ve işlemlerini güvenli tutmaya yönelik temel gereksinimler ve en iyi yöntemlerdir.

Uyumluluk izleme ve mevcut tehditler, araçlar ve diğer faktörler için bunları düzenli olarak gözden geçirme ve güncelleştirme de dahil olmak üzere bu standartlar ölçülüp yönetilmelidir. Bu işlem, uygulamanın ve destekleyici geliştirme ortamlarının yetkisini alma yoluyla ilk fikir oluşturmadan tüm yaşam döngüsünü kapsamalıdır.

Ölçümler, güvenlik denetimlerinin ve işlemlerinin ne kadar etkili olduğunu görmek için kullanılan ölçümlerdir. Önemli ölçümlerden biri, bir uygulamanın ne kadar süreyle savunmasız kaldığını izlemeye yönelik Ortalama Düzeltme Süresidir (MTTR). Bu ölçüm, güvenlik düzeltmelerini daha hızlı bir şekilde vermek için stratejik olarak yatırım yapmamıza olanak tanır.

Not

Bu kavram, kuruluşun varlıklarına yönelik saldırgan erişimi kaldırmak için zamana odaklanan güvenlik operasyonlarında MTTR'den farklıdır.

Güvenlik idaresi, güvenlik ekiplerine yol gösteren bir el görevi görür ve genellikle kuruluşların bilgi güvenliğini yönetmek ve denetlemek için kullandıkları çerçeveler ve süreçler üzerine kurulur. Bu kılavuzda İlkeler, Yordamlar, Denetimler ve Risk Yönetimi yer alır. Ölçümler, risk riskinin ölçülebilmesine yardımcı olur. Bunlar olmadan kuruluş, güvenlik açıklarını ve olası etkisini tam olarak anlamayabilir.

Güvenlik gereksinimleri yeni olabileceğinden, kodlama standartlarını kademeli olarak ideal duruma yükselten aşamalı bir yaklaşım benimseme fırsatına sahip olursunuz. Bu yaklaşım, ekiplere izleme ve denetimleri öğrenmek ve otomatikleştirmek için zaman verir.

Kanıtlanmış güvenlik özelliklerinin, dillerinin ve çerçevelerinin kullanılmasını gerektirme

Onaylanan araçların ve bunların ilişkili güvenlik denetimlerinin listesini tanımlayın ve yayımlayın. Güvenli çözümler oluşturmak çok zor olduğundan, yaygın hatalardan kaçınmak için iyi kurulmuş ve kanıtlanmış güvenlik çözümleri kullanmak önemlidir. Güvenlik çözümlerini yeniden icat etmeye çalışmak, güvenlik riskinin artmasına ve zaman ve çaba kaybına neden olur.

Geliştiricilerin ve mühendislerin yeni güvenlik analizi işlevselliğinden ve korumalarından yararlandığından emin olun. Güvenli yürütülebilir dosyalar oluşturmak için her zaman en son derleyiciyi, bağlayıcıyı, kitaplıkları ve uygun derleyici ve bağlayıcı bayraklarını kullanmalıdır.

Kuruluşlar tüm tümleşik bileşenlerin güvenliğini doğrulamak için bir gözden geçirme ve onay süreci uygulamalıdır. Yalnızca zorlanan ve izlenen derleme ve dağıtım işlemlerinde onaylı bileşenleri kullanmak için bir ilke oluşturmaları gerekir.

Temel kimlik güvenliği

Kimlik kullanımının ve tümleştirmesinin, iyi oluşturulmuş en iyi güvenlik yöntemlerine uyduğunu doğrulayın. Tehdit aktörleri, hem üretim sistemlerine hem de geliştirme süreçlerine karşı kimlik saldırısı tekniklerini sık sık kullanır. Popüler bir deyiş bunu yakalar: "Saldırganlar içeri girmez, sadece oturum açarlar."

Kimlik güvenliği geliştirme için iki biçim alır:

- Geliştirme süreci için Kimlik Güvenliği - Geliştirme sürecindeki tüm katılımcıların günlük işleri için güçlü kimlik doğrulama yöntemleri kullandığından ve yalnızca iş görevlerini yürütmek için gerekli ayrıcalıklara sahip olduğundan emin olun. Daha fazla bilgi için Kimlik/uygulama erişim denetimleri bölümüne bakın.

- Sistemler ve Uygulamalar için Kimlik Güvenliği - Tasarlayıp inşa ettikleri sistemlerin kimlik doğrulama ve yetkilendirme yöntemleri için en iyi yöntemleri izlediğinden emin olun (ve kanıtlanmış ve bakımlı kimlik sistemlerinin kendi zayıf taklitlerini oluşturmadığından).

Bu kaynaklardaki yönergeleri izleyerek sistemler ve uygulamalar için kimlik güvenliğini uygulayın:

- Microsoft Entra ile kuruluşunuzun kimliklerinin güvenliğini sağlama

- Microsoft kimlik platformu

- Microsoft kimlik platformu nedir?

Şifreleme Standartları

Tüm şifreleme kullanımına ses şifreleme uygulamaları uygulayın. Sürekli SDL Uygulaması 4 – Şifreleme Standartlarını Tanımlama ve Kullanma başlığında açıklanan tüm yönergeleri izleyin.

Daha fazla bilgi için bkz . Microsoft SDL şifreleme önerileri.

Geliştirme ortamınızın güvenliğini sağlama

Bu denetim, Sürekli SDL Uygulama 6 –Mühendislik ortamınızın güvenliğini sağlamayı destekler.

Bu denetim, güvenli iş istasyonlarını ve Tümleşik Geliştirme Ortamlarını (IDE) kullanarak geliştirme ortamınızın güvenliğini sağlamaya odaklanır. Bu denetim, yazılım geliştirme yaşam döngünüzde Sıfır Güven bir yaklaşım kullanmanın avantajını vurgular.

Mevcut ortamda saldırganlar, geliştiricilerinizin makinelerini hedeflemek ve derleme işlemleriyle oynama yapmak için operasyonlarını genişletir. Bu saldırının en önemli örneklerinden biri, saldırganın yazılım derlemesinin son aşamalarından önce kötü amaçlı bir DLL yerleştirdiği SolarWinds tarafından deneyimlenen saldırıydı. Bu etkili bir şekilde uygulamayı arka kapı yaptı ve tedarik zinciri aracılığıyla dünya çapındaki binlerce müşteriye dağıtılan hedefli bir saldırıyla sonuçlandı. SolarWinds saldırısı hakkında daha fazla bilgi için bkz. Microsoft Blog Solorigate'i Analiz Etme, karmaşık bir siber saldırı başlatan güvenliği aşılmış DLL dosyası ve Microsoft Defender'ın müşterilerin korunmasına nasıl yardımcı olduğu.

Geliştirilmiş uygulamaların bütünlüğünü sağlamak için iş istasyonlarını sağlamlaştırmak, ortamlar, kimlikler ve diğer geliştirme sistemlerini oluşturmak çok önemlidir. Bunun yapılmaması, saldırganların Kaynak Kod Yönetimi (SCM) sisteminiz veya geliştirici iş istasyonunuz aracılığıyla uygulamanızı tehlikeye atması için bir yol oluşturur.

Bu uygulama, geliştirme yaşam döngünüzün kritik bir temelidir ve tüm profiller üzerinde oluşturulmalıdır.

Bu uygulama boyunca Sıfır Güven bir yaklaşım benimsemeniz gerekir. temel olarak Sıfır Güven modeli, isteğin nereden geldiğine veya hangi kaynağa eriştiğine bakılmaksızın her erişim isteğinin (kullanıcı, hizmet veya cihaz) güvenilmeyen bir ağdan geliyormuş gibi doğrulanmış olmasını gerektirir. Bu "her zaman kimlik doğrulaması ve yetkilendirme" ilkesini tüm kullanılabilir veri noktalarına dayandırın. Tam Zamanında ve Yeterli Erişim (JIT/JEA) ilkeleri aracılığıyla kullanıcı erişimini, özellikle de ayrıcalıklı kullanıcıları sınırlamalı ve ihlal durumunda olası zararı en aza indirmek için erişimi segmentlere ayırmalısınız.

Geliştirme ortamınızı sağlamlaştırmak çeşitli yöntemlerle gerçekleştirilebilir, ancak iyi bir başlangıç noktası geliştirici iş istasyonunu göz önünde bulundurmaktır. GitHub Codespaces veya Microsoft DevBox gibi teknolojileri kullanarak geliştirme ortamını SaaS uygulamalarına geçirirsiniz. Bu uygulamalar güvenlik ve ağ ayarları veya kuruluş ilkeleri aracılığıyla yönetilebilir.

Geliştirici iş istasyonlarını daha fazla kilitlemek için ayrıcalıklı erişim iş istasyonları/güvenli erişim iş istasyonları (PAW/SAW) vekleyebilirsiniz. Bu iş istasyonları tehdit vektörlerini azaltmanıza ve standartlaştırılmış ve denetimli bir geliştirici cihazı sağlamanıza yardımcı olur.

Güvenli tasarım

Tehdit modellemesi gerçekleştirme (güvenlik tasarımı incelemesi)

Bu denetim, Sürekli SDL Uygulama 3 – Tehdit Modellemesi Gerçekleştirme'yi destekler.

Bu denetim, tasarımda güvenlik olaylarına ve iş zararlarına neden olabilecek güvenlik zayıflıklarını tanımlar. Tasarım uygulandıktan sonra tasarımdaki güvenlik zayıflıklarını azaltmak zor olabilir, bu nedenle bu zayıflıkları yaşam döngüsünün başlarında bulmak ve düzeltmek kritik önem taşır.

Tehdit modelleme, güvenliği bir sistem veya uygulamanın tasarımıyla tümleştiren güvenlik tasarımı gözden geçirme süreci olarak görev alır.

Tehdit modellemesi, bir yazılım sistemi içindeki güvenlik risklerini sistematik olarak tanımlar, değerlendirir, önceliklerini ayarlar ve azaltır. Bir yazılım uygulamasının tasarımını ve mimarisini analiz etmeye yönelik bu yapılandırılmış yaklaşım, geliştirme sürecinin başlarında olası tehditleri ve güvenlik açıklarını tanımlar.

Nihai amaç, sistemi ve neyin yanlış gidebileceğini anlamaktır. Tehdit modellemesi, hem sistemin kendisini hem de olası bir saldırganın bunu nasıl görüntülediğini ayrıntılı bir şekilde anlayarak bu hedefe ulaşmanıza yardımcı olur.

Bu süreç genellikle sistem ve güvenlik uzmanlarından oluşan bir ekibin riskleri keşfetmek ve belgelemek için birlikte çalıştığı tehdit bulma atölyeleri biçimindedir. Bu işlem resmi olmayan bir şekilde başlasa da, hızla derlenen hizmetin her yönünü, nasıl kullanıldığını ve sistem arabirimlerini tartışan yapılandırılmış bir işleme dönüşmelidir.

Tehdit modelleme aşamaları şunlardır:

- Kullanım örneklerini, senaryoları ve varlıkları tanımlama – Sistemin, sistem güvenliğinin aşılmasına ilişkin olası iş etkisini değerlendirmeye ve izleyebileceğiniz tartışmaları bilgilendirmeye yardımcı olmak için hangi iş işlevlerini ve kullanım örneklerini sağladığını anlamaya başlayın.

- Mimari genel bakış oluşturma – Sistemi ve nasıl çalıştığını net bir şekilde anlamak için uygulamanın görsel bir özetini oluşturun (veya mevcut bir özetini kullanın). Bu genel bakış şunları içermelidir: bir iş süreci haritası, bileşenler ve alt sistemler, güven sınırları, kimlik doğrulama ve yetkilendirme mekanizmaları, dış ve iç arabirimler ve aktörler ile bileşenler arasındaki veri akışları.

- Tehditleri tanımlama - STRIDE modeli veya OWASP tehdit modellemesi gibi olası güvenlik tehditlerini listelemek için ortak bir metodoloji kullanın.

- Azaltmaları belirleme ve izleme - Düzeltmelerin uygulandığından ve belgelendiklerinden emin olmak için mevcut geliştirme süreçlerini ve araçları kullanarak bulunan tasarım açıklarını izleyin ve izleyin. Bu süreç, ekiplerin önce en önemli çabalara zaman harcaması için öncelikle hangi risk azaltmalarının yapılması gerektiğini önceliklendirmeyi içermelidir. Bu işlem risk odaklıdır ve ilk döngüde tüm riskleri tamamen azaltmak için kaynaklarınız olmayabilir. Kısmi risk azaltmalar dahil olmak üzere hangi risk azaltmalarının en az savunma maliyeti ve kaynakları için saldırganın maliyetini yükselttiğine dikkat edin. Güvenliğin amacı, bir saldırı tekniğini tamamen engelleme, bir yanıtı etkinleştirmek üzere algılama, yanıtlaması için güvenlik süresi vermek için yavaşlatma, hasar kapsamını sınırlama ve daha fazlasını gerçekleştirebilen saldırgan hatasıdır.

Tehdit modeli genellikle ilgili herkes için bir eğitim süreci olarak görev alır ve diğer güvenlik planlama, uygulama ve test için önemli bağlam sağlar.

Yapay Zeka (AI) bileşenlerinin kullanımını içeren uygulamaların, klasik uygulamalardan farklı olan yapay zeka ile ilişkili belirli risk türlerini değerlendirmesi gerekir.

Tehdit modellerini oluşturmak ve analiz etmek için sistemlerinin güvenlik tasarımı hakkında iletişim kurma, bu tasarımları kanıtlanmış bir metodoloji kullanarak olası güvenlik sorunları için analiz etme ve güvenlik sorunları için risk azaltma önerip yönetme.

Güvenli kod

Kod analizi

Bu denetim, Sürekli SDL Uygulama 7 – Güvenlik Testi Gerçekleştir'i destekler.

Bu denetim, geliştiriciler kodu tümleşik bir geliştirme ortamına (IDE) yazarken veya kodu iade ettikçe kodun güvenliğini artırmaya odaklanır. Bu denetim, saldırganların düzenli olarak yararlanan güvenlik açıklarını doğrudan ele alan DevSecOps uygulamalarının temel taşıdır.

Bu denetim olmadan geliştiricileriniz tarafından doğrudan uygulamanıza kodlanmış güvenlik açıkları eksik olabilir. Geliştiricileriniz kötü amaçlı değildir, ancak kodladıkları şeyin neden güvenli olmadığını belirlemek için gereken beceriye sahip olmayabilir.

Bu denetim, araçları doğrudan IDE ile tümleştirerek sola kaydırma yaklaşımının üretkenlik ve güvenlik avantajlarını elde etmek için önemlidir. Bu işlem, güvenlik açıklarının en erken ve en uygun maliyetli fırsatta hızlı bir şekilde bulunmasını ve düzeltilmesini sağlar. Bu işlem, güvenlik zayıflıklarını belirleyip daha sonra düzelterek (daha fazla masraf ve zorlukla) önceden geliştirilmiş uygulamalara geçmişe dönük olarak uygulanabilir.

Bu işlem genellikle Statik Çözümleme Güvenlik Testi (SAST) ve Dinamik Çözümleme Güvenlik Testi (DAST) araç kümelerini kullanarak kodu taraan IDE eklentileri veya ayrılmış tarama araçları biçimindedir.

SAST araçları mevcut kod tabanını tarar ve koda tam erişime sahiptir. SAST araçları kodun kendisindeki temel zayıflıkları belirleyebilir. Öte yandan DAST, dağıtılan uygulamada yürütülür. Sonuç olarak koda erişimi yoktur ve çalışma zamanında güvenlik zayıflıklarını simüle etmek ve tanımlamak için yürütülür.

Not

Yapay zeka uygulamalarının güvenlik açıkları (yanlılıklar ve halüsinasyonlar gibi) klasik uygulamalardan farklı türleri vardır ve bu uygulamalara odaklanan araçlar gerektirir.

Kalite kontrolü önemlidir! Bu araçları çalıştırmak için dikkat edilmesi gereken önemli noktalardan biri, hatalı pozitif sonuçların kirliliğini ve boşa harcanan çabayı azaltmak için bunları ayarlamanızı sağlamaktır. Bu araçların ayarlanması için genellikle kuruluşunuzun geliştirme süreçlerini anlayan bir geliştirici geçmişine sahip bir güvenlik uzmanı gerekir. Aynı profesyoneller geliştiriciler için bireysel algılamalar hakkında önceliklendirme rehberliği ve uzmanlık da sağlayabilir. Bunlar doğru ve yanlış pozitifleri, gerçek sorunları ve yanlış alarmları ayırt etmede yardımcı olabilir. Geliştiricilerin bu uzmanlara erişme süreçleri genellikle şampiyon programları, uygulama güvenliği destek ekipleri vb. aracılığıyla Güvenlik Eğitimi Sağlamakla yakından ilgilidir.

Geçici en düşük – Uygulama genelindeki güvenlik açıklarını belirlemek için yerleşik IDE güvenlik özelliklerini etkinleştirdiğinizden ve deponuzda en düşük düzeyde SAST Tarama uyguladığınızdan emin olun. Bulunan sorunları makul bir sürede düzeltmek için belgelenmiş bir işlem olmalıdır, ancak kusurların düzeltilmesi gereken "hata çubuğu" standardı, uygulama standart dengeli veya yüksek güvenlik profillerine ulaşana kadar sınırlıdır.

Standart : Tüm bileşenleri tüm geçerli SAST/DAST araçlarıyla tamamen taradığınızdan ve zayıflıkları tanımladığınızdan emin olun. Uygulama kodunuz üzerinde tam güvenlik kapsamı olduğundan emin olun. Düzeltme için belgelenen işlemi izlediğinizden ve kuruluşunuzun risk toleransı ile eşleşen bir "hata çubuğu" standardına sahip olduğunuzdan emin olun.

Yüksek güvenlik : Tüm geçerli uygulamaların tüm güvenlik açıklarını ele almak için ayrıntılı ve belgelenmiş bir işlem uyguladığına emin olun. Derleme veya yayın etkinliklerinden önce düzeltmeleri zorunlu kılma. Düzeltme için belgelenen süreci izlediğinizden ve kuruluşunuzun yüksek güvenlikli iş açısından kritik iş yükleri için risk toleransı ile eşleşen son derece kısıtlayıcı bir "hata çubuğuna" sahip olduğunuzdan emin olun.

Statik analiz için kullanılabilecek birçok araç vardır. Daha fazla bilgi edinmek için Microsoft Güvenlik Geliştirme Yaşam Döngüsü'ndeki listeyi gözden geçirin.

CI/CD işlem hattının güvenliğini sağlama

Tedarik zinciri / bağımlılık yönetimi

Bu denetim, Sürekli SDL Uygulama 5 - Yazılım Tedarik Zincirinin Güvenliğini Sağlama'yi destekler.

Bu denetim, Yazılım Birleştirme Analizi (SCA) araçlarını ve Güvenli Tedarik Zinciri Tüketim Çerçevesi (S2C2F) gibi çerçeveleri kullanarak geliştirme tedarik zincirinizin güvenliğini sağlamaya odaklanır. Bu işlemler, Microsoft dışı kodun risk riskini azaltmaya yardımcı olur.

Günümüzde çoğu uygulama, bu bileşenlerin tüketicilerinden çok az gözetim veya denetime sahip açık kaynak yazılıma (OSS) dayanır. Bu denetim, OSS'yi güvenli bir şekilde almak, kullanmak, kullanmak ve korumak için temel stratejileri, teknikleri ve teknolojileri vurgular. Ayrıca, yazılımı kim kodlarsa kodlasın, iç bağımlılıkların güvenliğini sağlamayı ve uçtan uca eksiksiz bir yaşam döngüsünün sağlanmasını vurgular.

Yazılım tedarik zincirinizi denetleyememeniz, denetlemediğiniz kod tarafından ortaya konan önemli güvenlik açıklarıyla karşı karşıya kalmanızı sağlar. Bu paketi kullanan herhangi bir sistemde veya uygulamada uzaktan kod yürütülmesine izin veren log4J/Log4Shell güvenlik açığı, kötü bir örnektir. Bu tür güvenlik açıkları yanlışlıkla veya kötü amaçlı olarak ortaya çıkabilir.

Tedarik zincirinizin güvenliğini sağlamak, güvenli bir geliştirme yaşam döngüsünün sağlanmasının temel bir parçasıdır ve her profil durumunda dikkate alınmalıdır, ancak her eyalet bağımlılıkları almayla aynı standartlaştırılmış süreci izlemelidir.

Geçici en düşük – Bir işletim sistemi güvenlik açığının uygulamanızdaki etkisini anlamak için tüm bağımlılıklarınızın envanterini oluşturun. Bu envanter Dependabot veya diğer Yazılım Oluşturma Analizi (SCA) araçları kullanılarak elde edilebilir. Bu araçlar bir Yazılım Malzeme Listesi (SBOM) oluşturmanıza da yardımcı olabilir.

Standart - Tüm işletim sistemi güvenlik açıklarını analiz edin ve bunları otomatik çekme istekleriyle otomatik olarak düzeltin. Bu denetim dependabot ve GitHub Dependency graph/review kullanılarak da gerçekleştirilebilir.

Yüksek güvenlik : Uygulamada kullanılmakta olan güvenlik açıkları olan tüm güvenli olmayan paketleri etkin bir şekilde engelleyin.

Bu denetim hakkında daha fazla bilgi edinmek ve OSS Güvenliği olgunluğunuzu ölçmek için OSS Tedarik Zinciri Çerçevesi'ni ve GitHub'ın geliştirme yaşam döngünüzün güvenliğini sağlama konusundaki en iyi uygulama belgelerini gözden geçirin.

Güvenlik kodu gözden geçirme

Bu denetim, olası güvenlik açıklarını belirlemek için bir güvenlik uzmanının gözden geçirme kodunun bulunmasına odaklanır. Bu, algılamaları otomatikleştirmesi zor olan güvenlik sorunlarının bulunmasına yardımcı olur.

Bu inceleme, uygulama güvenliği uzmanlığına sahip aynı ekipte yer alan bir eş, kuruluş içinde bir güvenlik şampiyonu, merkezi uygulama güvenlik ekibinden bir uygulama güvenlik uzmanı veya bir dış taraf tarafından gerçekleştirilebilir.

Bu inceleme her zaman kodu yazan geliştiriciden ayrı bir kişi olmalıdır. Bu gözden geçirme, otomatik kod analizi tamamlandıktan sonra ayrı bir etkinlik olarak yapılmalıdır.

Geçici en düşük – Bu profil için bu denetim önerilir.

Standart - Bu profil için bu denetim önerilir.

Yüksek güvenlik – Bu denetim tüm yüksek güvenlikli uygulamalar için gereklidir ve genellikle birden çok uzmanı kapsar.

Kimlik bilgileri ve gizli dizi taraması

Bu denetim, Sürekli SDL Uygulama 7 – Güvenlik Testi Gerçekleştir'i destekler.

Bu denetim, kimlik doğrulama anahtarlarının ve kodda kullanıma sunulan diğer gizli dizilerin riskini azaltmaya odaklanır. Tehdit aktörleri, koddaki ekli gizli dizileri bulmak ve bu gizli dizilerden yararlanmak için uzmanlığa ve otomasyona sahiptir.

En iyi yaklaşım, mümkün olduğunda anahtarlar ve gizli diziler yerine yönetilen kimlikleri ve modern kimlik doğrulama protokollerini kullanmaktır. API anahtarlarını ve gizli dizileri kullanmak geleneksel olarak bir kodlama ve test uygulaması olsa da, artan güvenlik ve yaşam döngüsü yönetimi yetenekleri nedeniyle tercih edilen yöntem her zaman kaynaklar için kimlik tabanlı kimlik doğrulaması olmalıdır. Bu denetimin uygulanması, Azure kaynakları için yönetilen kimlikler gibi yönetilen kimlikleri kullanma biçimini alır.

Gizli dizilerin kullanılması gerekiyorsa oluşturma, kullanma, düzenli döndürme ve iptal etme dahil olmak üzere tüm yaşam döngüleri boyunca bunların güvenliğini sağlamalısınız. Kodda gizli dizileri doğrudan kullanmaktan kaçının ve gerekirse bunları yalnızca Azure Key Vault veya Donanım Güvenlik Modülü (HSM) gibi güvenli bir anahtar/gizli depolama sisteminde depolayın. Hiçbir koşulda düz metin anahtarları ve gizli diziler geçici olarak bile kodda depolanmamalıdır! Saldırganlar bu gizli dizileri bulur ve bunlardan yararlanırlar.

Önemli

İç kaynak kodu depoları güvenli değil!

İç depolar, tehdit aktörlerinin kimlik avı veya başka yollarla bir ortama erişim kazandıktan sonra depolardaki gizli dizileri ve anahtarları sıklıkla avlarken genel kullanıma açık depolarla aynı gereksinimlere tabi olmalıdır. Bu, ihlali varsayar ve güvenlik denetimlerini uygun şekilde tasarlayan Sıfır Güven bir yaklaşım için gereklidir.

Standart - İyi gizli hijyen gereklidir ve tüm profillerde gereklidir.

Not

Bu gizli diziler ekipleriniz veya saldırganlar tarafından bulunduğundan, mekanizmayı yönetilen kimlikler gibi daha güvenli bir erişim yöntemiyle değiştirmenin yanı sıra, anahtarın kaynaklara erişmek için kullanılamadığından (kaynak türüne göre değişir) emin olmanız gerekir.

Diğer ayrıntılar ve kaynaklar şunlardır:

- Azure DevOps için GitHub Gelişmiş Güvenliği için Gizli Dizi Tarama

- Azure Key Vault'un kullanımına yönelik en iyi yöntemler

Not

Azure Key Vault gibi gizli depolama çözümleriyle iş yükü başına anahtarları kullanmanızı kesinlikle öneririz.

Güvenli işlem hattı

Bu denetim, Sürekli SDL Uygulama 5 - Yazılım Tedarik Zincirinin Güvenliğini Sağlama'yi destekler.

Bu denetim, DevOps işlem hattının ve uygulamanızın derleme işlemleri sırasında oluşturulan tüm yapıtların güvenliğini sağlamaya odaklanır.

İşlem hatları, DevSecOps Yaşam Döngüsü içindeki çekirdek yinelenebilir etkinlikleri otomatikleştirmenin önemli bir parçasıdır. CI/CD'de ekibiniz düzenli bir zamanlamaya göre geliştirici kodunu merkezi bir kod tabanında birleştirir ve güvenlik araç kümelerini içeren standart derlemeleri ve test işlemlerini otomatik olarak çalıştırır.

Betikleri çalıştırmak veya üretim ortamlarına kod dağıtmak için işlem hatlarını kullanmak benzersiz güvenlik zorluklarına neden olabilir. CI/CD işlem hatlarınızın kötü amaçlı kod çalıştırma yolları haline gelmediğinden, kimlik bilgilerinin çalınmasına izin vermediğinden veya saldırganlara erişim için herhangi bir yüzey alanı vermediğinden emin olun. Ayrıca yalnızca ekibinizin yayınlamak istediği kodun dağıtıldığından emin olmanız gerekir. Bu işlem, CI/CD işlem hatlarınızın yapıtlarını, özellikle de bir saldırının parçası olarak kullanılabilecek farklı görevler arasında paylaşılan yapıtları içerir.

Yazılım Malzeme Listesi (SBOM) oluşturma işlemi, el ile geliştirici eylemleri gerektirmeden bu kritik öneme sahiptir kod kanıtlanmış yapıtı oluşturmak için derleme işlemine otomatikleştirilmelidir.

İşlem hattı güvenliği, işlem hattında kullanılan kaynaklara iyi erişim denetimi sağlayarak ve çekirdek bağımlılıkları/betikleri düzenli olarak doğrulayarak/güncelleştirerek güvence altına alınabilir. CI/CD işlem hatlarında kullanılan betiklerin de kod olduğunu ve projenizdeki diğer kodlarla aynı şekilde ele alınması gerektiğini unutmayın.

Not

İşlem hattının güvenliği, temel alınan altyapının ve işlem için kullanılan hesapların/kimliklerin güvenliğine bağlıdır. Daha fazla bilgi için bkz. Geliştirme ortamınızın güvenliğini sağlama ve güvenli işlem denetimleri (Kimlik Kimliği/Uygulama Erişim Denetimleri, Konak/Kapsayıcı Denetimleri, Ağ Erişim Denetimleri)

Standart - Bu denetim, projedeki her kaynağa erişim düzeyinde değerlendirilmelidir; tüm DevSecOps profil düzeylerinde gerekli bir denetimdir.

İşlem hattı güvenliği hakkında daha fazla bilgi edinmek için bkz . Azure Pipelines'ın güvenliğini sağlama.

Güvenli işlemler

Canlı site sızma testi

Bu denetim, Sürekli SDL Uygulama 7 – Güvenlik Testi Gerçekleştir'i destekler.

Profesyonel uygulama sızma test edicilerinin tüm iş yükünün canlı örneğini tehlikeye atmalarını sağlayın. Bu test, iş yükünün güvenlik denetimlerinin etkili ve tutarlı olduğunu doğrular. Sızma testi, bir saldırganın uygulamanızdan yararlanmak ve işletmenin güvenliğini tehlikeye atmak için kullanabileceği en az direnç yolunu bulup vurgulamanıza yardımcı olur. Sızma testleri doğru zamanda yapıldığında inanılmaz derecede değerli olabilir. Önceki taramalarda bulunan ucuz ve kullanımı kolay güvenlik açıklarını azalttıktan sonra bunları kullanın.

Bu testi DevSecOps güvenlik profillerinin tüm düzeylerinde yapmanızı öneririz.

Geçici minimum – Tüm uygulamalarda sızma testi yapmanızı öneririz. Zaman kısıtlamaları nedeniyle, uygulamada yalnızca bir saldırganın yararlanabileceği daha kolay yöntemleri belirleyebilirsiniz. Bu değeri en düşük standart düzeye hızla getirmeyi planlayın.

Standart - Standart bir profilde sızma testi yapmanızı öneririz. Bu durumda, geliştirme sürecinin erken aşamalarında yapılan ek bakım nedeniyle daha karmaşık güvenlik açıklarını ortaya çıkarabilirsiniz.

Yüksek güvenlik : İş kolu uygulamaları ve kritik iş yükleri için sızma testinin tamamlanması gerekir. Bu uygulamalardaki tüm güvenlik açıkları ek dikkat ve özen ile ele alınmalıdır.

Güvenlik süreçlerinizi ve araçlarınızı geliştirmek için bu etkinliklerden elde edilen bulguları ve geri bildirimleri tümleştirin.

Kimlik/uygulama erişim denetimleri

Bu denetim Sürekli SDL Uygulama 8 – İşletimsel platform güvenliğini sağlama ve Uygulama 6 – Mühendislik ortamınızın güvenliğini sağlamayı destekler.

Ayrıcalıklı erişimin güvenliğini sağlama da dahil olmak üzere kimlik ve erişim yönetimi için en iyi güvenlik uygulamalarının geliştirme ortamının, CI/CD işlem hattının, operasyonel iş yükünün ve diğer geliştirme sistemlerinin tüm teknik öğeleri için izlendiğinden emin olun. Tehdit aktörleri, hem üretim sistemlerine hem de geliştirme süreçlerine karşı sıklıkla kullandıkları kimlik saldırıları için gelişmiş yöntemlere ve otomasyona sahiptir. Kimlik ve erişim yönetimi, Microsoft'un önerdiği Sıfır Güven modelinin temel bir dayanağıdır.

Tüm geliştirme sistemleri ve bunları barındıran altyapı (VM'ler, kapsayıcılar, ağ cihazları ve daha fazlası) için en iyi güvenlik yöntemlerinin uygulandığından emin olun.

Geçici en düşük – Herkesin çok faktörlü kimlik doğrulaması kullandığına ve yalnızca günlük görevlerini gerçekleştirmek için gereken sistemlere erişebildiğinden emin olun.

Standart - İş yükünü barındıran altyapı bileşenlerinin (VM'ler, kapsayıcılar, ağ ve kimlik sistemleri gibi) ayrıcalıklı erişimin güvenliğini sağlamak da dahil olmak üzere kimlik ve erişim yönetimi için en iyi güvenlik uygulamalarını karşıladığından emin olun.

Yüksek güvenlik : MFA, Kimlik Tehdit Algılama ve Yanıt ve Bulut Altyapısı Yetkilendirme Yönetimi'ni (CIEM) içeren tam bir Sıfır Güven stratejisi uygulayın. Her yüksek güvenlikli iş yükünü destekleyen kimlik sistemlerinin ve bileşenlerin iş yüküne özgü tehdit modelini gerçekleştirin.

Yönetilen Kimlikler, mümkün olan her yerde daha güvenli ve tercih edilen kimlik doğrulama yöntemidir. Belirteçlerin ve gizli dizilerin kullanımı, uygulama katmanında depolanıp alınması gerektiğinden daha az güvenlidir. Ayrıca, Yönetilen Kimlikler el ile müdahaleye gerek kalmadan otomatik olarak dağıtılır.

Diğer ayrıntılar ve kaynaklar şunlardır:

- Privileged Access (SPA) güvenliğini sağlama kılavuzu

- Beş adımda kimlik altyapınızın güvenliğini sağlama

- Azure kaynakları için yönetilen kimlikler nedir?

- Microsoft Entra Privileged Identity Management nedir?

- Microsoft Entra İzin Yönetimi nedir?

Konak/kapsayıcı/ortam denetimleri

Bu denetim Sürekli SDL Uygulama 8 – İşletimsel platform güvenliğini sağlama ve Uygulama 6 – Mühendislik ortamınızın güvenliğini sağlamayı destekler.

Geliştirme yaşam döngüsünün tüm teknik öğeleri için tüm işlem kaynakları ve barındırma ortamları için en iyi güvenlik uygulamalarının izlendiğinden emin olun. Tehdit aktörleri, hem üretim sistemlerine hem de geliştirme süreçlerine karşı sık kullandıkları altyapı ve kullanıcı uç noktası saldırıları için gelişmiş yöntemlere ve otomasyona sahiptir. Altyapı güvenliği, Microsoft'un önerdiği Sıfır Güven modelinin temel bir dayanağıdır.

Bu denetim, aşağıdakiler dahil ancak bunlarla sınırlı olmamak üzere geliştirme ve operasyonel yaşam döngüsünün tüm öğelerini içermelidir:

- Genel BT/operasyonel iş istasyonları ve ortamlar

- Ayrılmış geliştirme iş istasyonları ve ortamları

- CI/CD işlem hattı altyapısı

- İş yükü barındırma ortamları

- Diğer geliştirme sistemleri.

Bu denetim, aşağıdakiler dahil ancak bunlarla sınırlı olmamak üzere herhangi bir kodu çalıştırabilen tüm kaynakları içerir:

- Sanal Makine (VM) konakları ve VM'ler

- Kapsayıcılar ve kapsayıcı altyapısı

- Uygulama, betik ve kod barındırma platformları

- Bulut abonelikleri/hesapları ve kayıtları

- Geliştirici, Kullanıcı ve BT Yönetici İş İstasyonları

Güvenlik güncelleştirmeleri (düzeltme ekleri), temel güvenlik yapılandırmaları ve daha fazlası dahil olmak üzere altyapı bileşenlerine en iyi güvenlik uygulamasını uyguladığınızı unutmayın.

Geçici en düşük – Konaklar ve abonelikler için standart kurumsal yapılandırmalar uygulayın.

Standart - Altyapının Microsoft Bulut Güvenliği Karşılaştırması'nda (MCSB) özetlenen en iyi güvenlik uygulamalarını karşıladığından emin olun.

Yüksek güvenlik : MCSB standartlarını sıkı bir şekilde uygulayın ve her yüksek güvenlik iş yükünü destekleyen altyapının iş yüküne özgü tehdit modelini gerçekleştirin.

Diğer ayrıntılar ve kaynaklar şunlardır:

- Microsoft Bulut Güvenliği Karşılaştırması (MCSB)

- Bulut için Microsoft Defender

- AppLocker

- SQL Server'ın güvenliğini sağlama

- Windows Güvenliği temelleri

- Uygulama Denetimi ve kod bütünlüğünü sanallaştırma tabanlı koruma

Ağ erişim denetimleri

Bu denetim Sürekli SDL Uygulama 8 – İşletimsel platform güvenliğini sağlama ve Uygulama 6 – Mühendislik ortamınızın güvenliğini sağlamayı destekler.

Geliştirme ortamının, CI/CD işlem hattının, operasyonel iş yükü ortamının ve diğer geliştirme sistemlerinin tüm teknik öğeleri için ağ erişim yönetimi için en iyi güvenlik uygulamalarının izlendiğinden emin olun. Tehdit aktörleri, hem üretim sistemlerine hem de geliştirme süreçlerine karşı sıklıkla kullandıkları kimlik saldırıları için gelişmiş yöntemlere ve otomasyona sahiptir. Ağ güvenliği, Microsoft'un önerdiği Sıfır Güven modelinin temel bir dayanağıdır.

Ağ güvenliği şunları içermelidir:

- Dış Ağ Koruması – İstenmeyen dış/İnternet trafiğine karşı yalıtım ve bilinen saldırı türlerinin azaltılması. Bu yalıtım genellikle İnternet güvenlik duvarı, web uygulaması güvenlik duvarı (WAF) ve API güvenlik çözümleri biçimindedir.

- İç Ağ Koruması – İstenmeyen iç trafikten (diğer kurumsal ağ konumlarından) yalıtım. Bu yalıtım, dış ağ korumasıyla benzer denetimler kullanabilir ve iş yüküne veya belirli bileşenlere ve IP adreslerine ayrıntılı olabilir.

- Hizmet Reddi Azaltmaları – Dağıtılmış Hizmet Reddi (DDoS) ve diğer hizmet reddi saldırılarına karşı korumalar.

- Güvenlik Hizmeti Edge (SSE) – Sıfır Güven ilkelerinin uygulanması da dahil olmak üzere kaynaklara doğrudan güvenli erişim sağlamak için istemci tarafı mikro ayrımının kullanılması.

Tüm geliştirme sistemleri ve bunları barındıran altyapı (VM'ler, kapsayıcılar, ağ cihazları ve daha fazlası) için en iyi güvenlik yöntemlerinin uygulandığından emin olun.

Geçici en düşük – İş yükü için standart kurumsal yapılandırmalar uygulayın.

Standart : Tüm sistemlerin dış ağ korumasına, DDoS korumasına ve iş yükü başına en az iç ağ korumasına sahip olduğundan emin olun.

Yüksek güvenlik : Tüm standart korumaların yanı sıra iç ağ korumalarının yüksek ayrıntı düzeyi, dış ağ koruma mekanizmaları aracılığıyla giden sunucu trafiğini zorlamalı tünelleme ve her yüksek güvenlik iş yükünü destekleyen ağ altyapısının iş yüküne özgü bir tehdit modeli .

Diğer ayrıntılar ve kaynaklar şunlardır:

- MCSB ağ güvenliği

- Bulut için Microsoft Defender

- Azure Güvenlik Duvarı

- Azure Web Uygulamaları Güvenlik Duvarları (WAF)

- Azure DDoS Koruması

İzleme, yanıt ve kurtarma

Bu denetim, Sürekli SDL Uygulama 9 – Güvenlik İzleme ve Yanıt Uygulama'yi destekler.

Güvenlik operasyonları (SecOps/SOC) ekiplerinin iş yükleri (API'ler ve uygulamalar) ve bunları barındıran altyapı için görünürlük, tehdit algılama ve yanıt yordamlarına sahip olduğundan emin olun. SecOps ile Altyapı/İş Yükü ekipleri arasındaki ekipler arası işlemlerin ve araçların bir saldırıdan sonra hızlı kurtarmayı etkinleştirdiğinden emin olun.

Bu denetim, üretime geçtikten ve kuruluşunuzda etkin bir şekilde çalışmaya başladığında iş yükünün güvenliğini sağlar. Bu işlem, güvenlik olaylarını algılayan ve bunlara yanıt veren mevcut güvenlik operasyonları yeteneğinizle tümleştirilmelidir.

Özel iş yükleri için güvenlik izleme, olası güvenlik tehditlerini algılamak ve araştırmak için günlükleri ve diğer uygulama verilerini analiz ederek yaygın bileşenler için genişletilmiş algılama ve yanıt (XDR) çözümlerini birleştirir. Özel uygulama verileri genellikle şunları içerir: kullanıcı istekleri, uygulama etkinliği, hata kodları, ağ trafiği, uygulamadan diğer ilgili ayrıntılar, veritabanları, ağ uç noktaları ve diğer sistem bileşenleri.

Daha sonra bu veriler, ağa sızmaya yönelik olası girişimleri gösterebilecek anormal davranış desenlerini tanımlamak için gerçek zamanlı tehdit zekasından elde edilen içgörülerle geliştirilir. XDR ve Güvenlik Bilgileri ve Olay Yönetimi (SIEM) platformu toplandıktan, bağıntılı hale getirildikten ve normalleştirildikten sonra düzeltme eylemleri sunar.

Geçici en düşük – Son kullanıcı cihazlarınızın trafiğini izlemek için ortamınızda XDR özelliklerini dağıtın.

Standart - Genel ortama göre anormal davranışı tanımlayan XDR ve özel SIEM algılamaları dağıtın. Bu profil, tek tek iş yükleri için özel algılamalar içerebilir.

Yüksek güvenlik : Standart denetimler ve iş yükünün tehdit modellemesinden elde edilmiş içgörülere göre iş yükü başına özel algılamalar. Düzeltme önerileri için bağlamsal farkındalık sağlamak için bu profili yapay zeka ile birleştirin.

- Microsoft Defender

- Microsoft Sentinel

- Güvenlik uyarılarını yönetme ve yanıtlama

- Microsoft İndirme: Microsoft Office 365'te Güvenlik Olayı Yönetimi

- Bulut bilgi işlem için Microsoft Olay Yanıtı ve paylaşılan sorumluluk

Sonraki adımlar

Bu güvenlik denetimlerini benimseyin ve kuruluşunuzun risk toleransı ve üretkenlik gereksinimlerine uyarlayın. sürekli olarak ideal duruma doğru oluşturduğunuz bir sürekli iyileştirme yaklaşımı kullanmalısınız.

İlk olarak denetimleri ve en düşük ideal hedef düzeylerini öncelik sırasına ekleyin. Öncelikle olumlu güvenlik etkisine ve düşük uyuşma değişikliklerine sahip olduğunuzdan emin olun. İlk denetimin önceliğini belirleyin, uygulayın ve tümleştirin, ardından işlemi bir sonraki denetimle tekrarlayın.

Yüksek etkisi ve sık saldırgan kullanımı nedeniyle öncelikle kritik temellere öncelik vermelisiniz. Bunun nedeni, geniş kapsamlı olumlu etkileri, kimlik bilgileri ve gizli dizi taramalarıdır.