Bulut için Defender-Yenilikler arşivi

Bu sayfada altı aydan eski özellikler, düzeltmeler ve kullanımdan kaldırmalar hakkında bilgi sağlanır. En son güncelleştirmeler için Bulut için Defender'daki yenilikler? bölümüne bakın.

Nisan 2024

| Tarih | Kategori | Güncelleştir |

|---|---|---|

| 16 Nisan | Yaklaşan güncelleştirme | CIEM değerlendirme kimliklerinde değişiklik. Tahmini güncelleştirme: Mayıs 2024. |

| Nisan 15 | GA | Kapsayıcılar için Defender artık AWS ve GCP için kullanılabilir. |

| 3 Nisan | Güncelleştir | Risk öncelik belirlemesi artık Bulut için Defender'de varsayılan deneyimdir |

| 3 Nisan | Güncelleştir | Açık kaynak ilişkisel veritabanları için Defender güncelleştirmeleri. |

Güncelleştirme: CIEM değerlendirme kimliklerinde değişiklik

16 Nisan 2024, Saat 2024, Temmuz 2024, Saat 20:00

Tahmini değişiklik tarihi: Mayıs 2024

Aşağıdaki öneriler yeniden modelleme için zamanlanmıştır ve bu da değerlendirme kimliklerinde değişiklik yapılmasına neden olur:

Azure overprovisioned identities should have only the necessary permissionsAWS Overprovisioned identities should have only the necessary permissionsGCP overprovisioned identities should have only the necessary permissionsSuper identities in your Azure environment should be removedUnused identities in your Azure environment should be removed

GA: AWS ve GCP için Kapsayıcılar için Defender

15 Nisan 2024

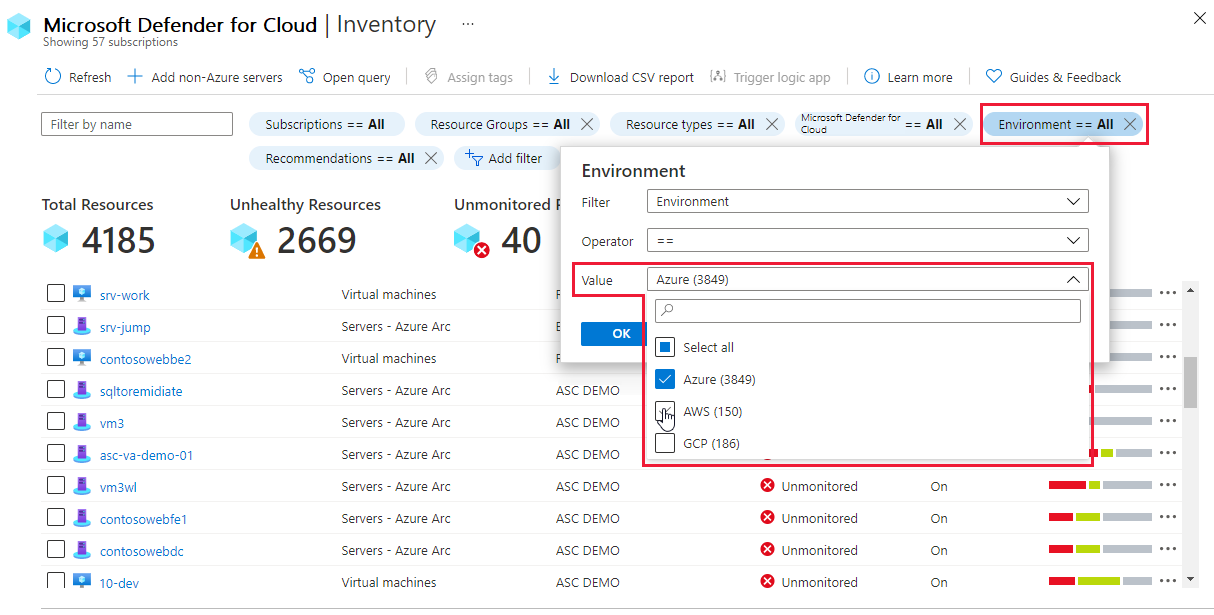

Kapsayıcılar için Defender'da AWS ve GCP için çalışma zamanı tehdit algılama ve aracısız bulma genel kullanıma sunuldu. Buna ek olarak, AWS'de sağlamayı basitleştiren yeni bir kimlik doğrulama özelliği vardır.

Bulut için Defender'deki kapsayıcılar destek matrisi ve Kapsayıcılar için Defender bileşenlerini yapılandırma hakkında daha fazla bilgi edinin.

Güncelleştirme: Risk öncelik belirlemesi

3 Nisan 2024, Saat 2024, Temmuz 2024, Temmuz 2024

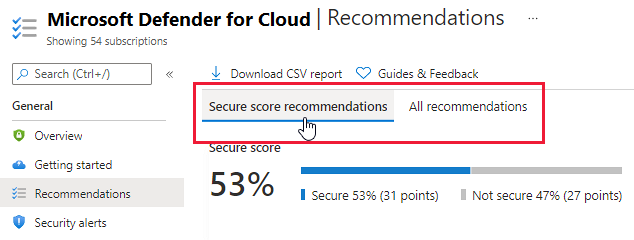

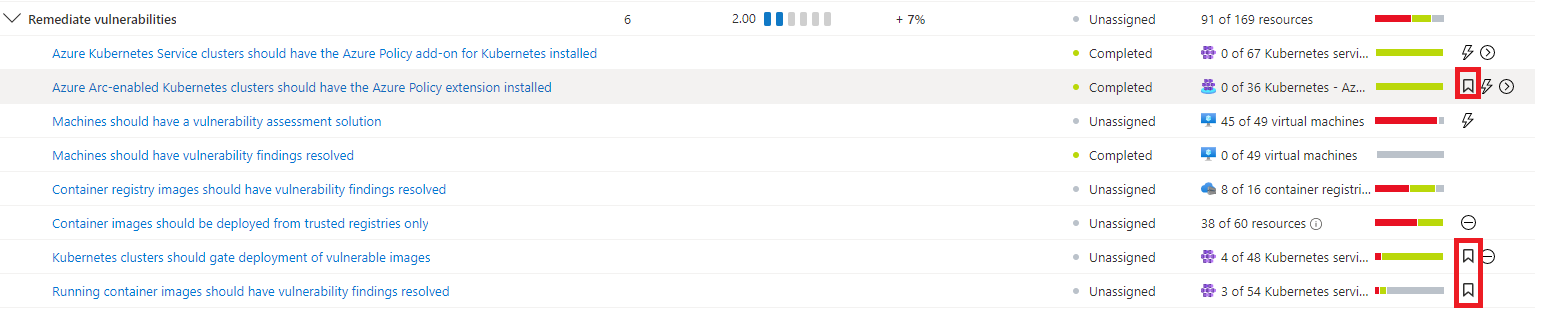

Risk öncelik belirlemesi artık Bulut için Defender'da varsayılan deneyimdir. Bu özellik, her kaynağın risk faktörlerine göre önerilere öncelik vererek ortamınızdaki en kritik güvenlik sorunlarına odaklanmanıza yardımcı olur. Risk faktörleri arasında güvenlik sorununun ihlal edilen olası etkisi, risk kategorileri ve güvenlik sorununun parçası olduğu saldırı yolu yer alır. Risk öncelik belirlemesi hakkında daha fazla bilgi edinin.

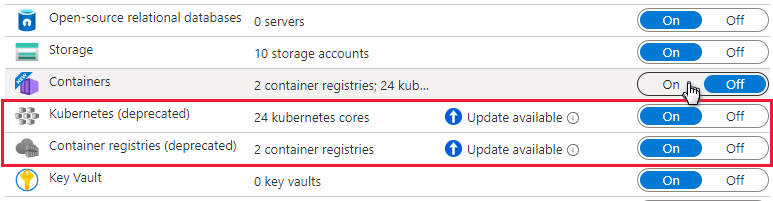

Güncelleştirme: Açık Kaynak İlişkisel Veritabanları için Defender

3 Nisan 2024, Saat 2024, Temmuz 2024, Temmuz 2024

- PostgreSQL için Defender Esnek Sunucular- Güncelleştirme, müşterilerin mevcut PostgreSQL esnek sunucuları için abonelik düzeyinde korumayı zorunlu kılarak kaynak başına korumayı etkinleştirme veya abonelik düzeyindeki tüm kaynakların otomatik korunması için tam esneklik sağlar.

- MySQL için Defender Esnek Sunucular Kullanılabilirliği ve GA - Bulut için Defender MySQL Esnek Sunucuları ekleyerek Azure açık kaynak ilişkisel veritabanları desteğini genişletti.

Bu sürüm şunları içerir:

- MySQL için Defender Tek Sunucuları için mevcut uyarılarla uyarı uyumluluğu.

- Tek tek kaynakların etkinleştirilmesi.

- Abonelik düzeyinde etkinleştirme.

- MySQL için Azure Veritabanı esnek sunucu güncelleştirmeleri önümüzdeki birkaç hafta içinde kullanıma sunulacaktır. hatasını

The server <servername> is not compatible with Advanced Threat Protectiongörürseniz güncelleştirmeyi bekleyebilir veya sunucuyu desteklenen bir sürüme daha erken güncelleştirmek için bir destek bileti açabilirsiniz.

Açık kaynak ilişkisel veritabanları için Defender aboneliğinizi zaten koruyorsanız esnek sunucu kaynaklarınız otomatik olarak etkinleştirilir, korunur ve faturalanır. Etkilenen abonelikler için belirli faturalama bildirimleri e-posta yoluyla gönderildi.

Açık kaynak ilişkisel veritabanları için Microsoft Defender hakkında daha fazla bilgi edinin.

Mart 2024

GA: Windows kapsayıcı görüntülerini tarama

31 Mart 2024, Saat 2024, Şubat 2024, Saat 20:00

Windows kapsayıcı görüntülerinin Kapsayıcılar için Defender tarafından taranma desteğinin genel kullanılabilirliğini (GA) duyuruyoruz.

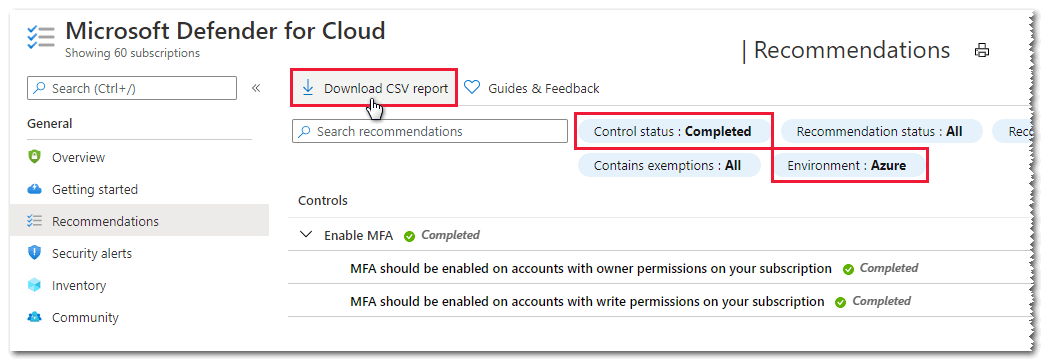

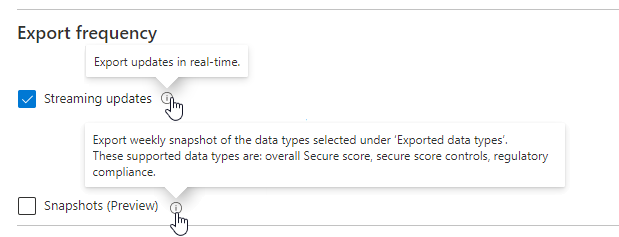

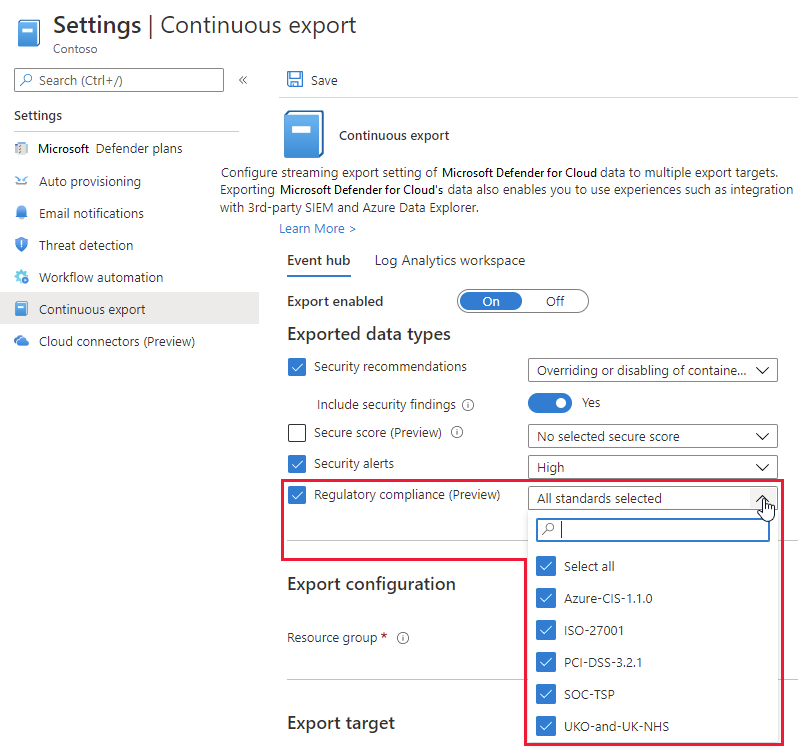

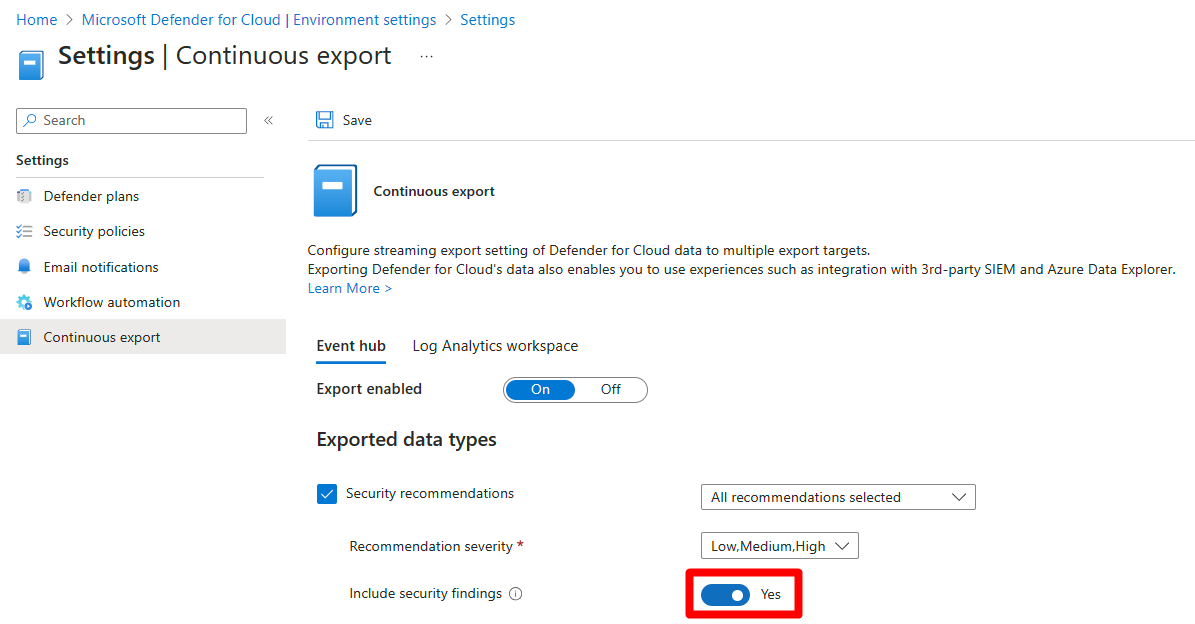

Güncelleştirme: Sürekli dışarı aktarma artık saldırı yolu verilerini de içeriyor

25 Mart 2024, Saat 2024, Şubat 2024, Saat 20:00

Sürekli dışarı aktarmanın artık saldırı yolu verilerini içerdiğini duyuruyoruz. Bu özellik, güvenlik verilerini Azure İzleyici'deki Log Analytics'e, Azure Event Hubs'a veya başka bir Güvenlik Bilgileri ve Olay Yönetimi (SIEM), Güvenlik Düzenleme Otomatik Yanıtı (SOAR) veya BT klasik dağıtım modeli çözümüne akışla aktarmanızı sağlar.

Sürekli dışarı aktarma hakkında daha fazla bilgi edinin.

Önizleme: Aracısız tarama, Azure'da CMK şifreli VM'leri destekler

21 Mart 2024, Saat 2024, Şubat 2024, Saat 20:00

Şimdiye kadar aracısız tarama, AWS ve GCP'deki CMK şifrelenmiş VM'leri kapsıyor. Bu sürümle birlikte Azure desteğini de tamamlıyoruz. Bu özellik, Azure'da CMK için benzersiz bir tarama yaklaşımından faydalanır:

- Bulut için Defender anahtarı veya şifre çözme işlemini işlemez. Anahtarlar ve şifre çözme, Azure İşlem tarafından sorunsuz bir şekilde işlenir ve Bulut için Defender aracısız tarama hizmeti için saydamdır.

- Şifrelenmemiş VM disk verileri hiçbir zaman başka bir anahtarla kopyalanmamış veya yeniden şifrelenmez.

- İşlem sırasında özgün anahtar çoğaltılamaz. Temizleme işlemi hem üretim VM'nizdeki hem de Bulut için Defender geçici anlık görüntüsündeki verileri temizler.

Genel önizleme sırasında bu özellik otomatik olarak etkinleştirilmez. Sunucular için Defender P2 veya Defender CSPM kullanıyorsanız ve ortamınızda CMK şifreli disklere sahip VM'ler varsa, bu etkinleştirme adımlarını izleyerek güvenlik açıkları, gizli diziler ve kötü amaçlı yazılımlar için taranmalarını sağlayabilirsiniz.

- VM'ler için aracısız tarama hakkında daha fazla bilgi edinin

- Aracısız tarama izinleri hakkında daha fazla bilgi edinin

Önizleme: Azure için KQL tabanlı özel öneriler

17 Mart 2024, Saat 2024, Şubat 2024, Saat 20:00

Azure için KQL tabanlı özel öneriler artık genel önizleme aşamasındadır ve tüm bulutlar için desteklenmektedir. Daha fazla bilgi için bkz . Özel güvenlik standartları ve önerileri oluşturma.

Güncelleştirme: DevOps önerilerini Microsoft bulut güvenliği karşılaştırmasında dahil etme

13 Mart 2024

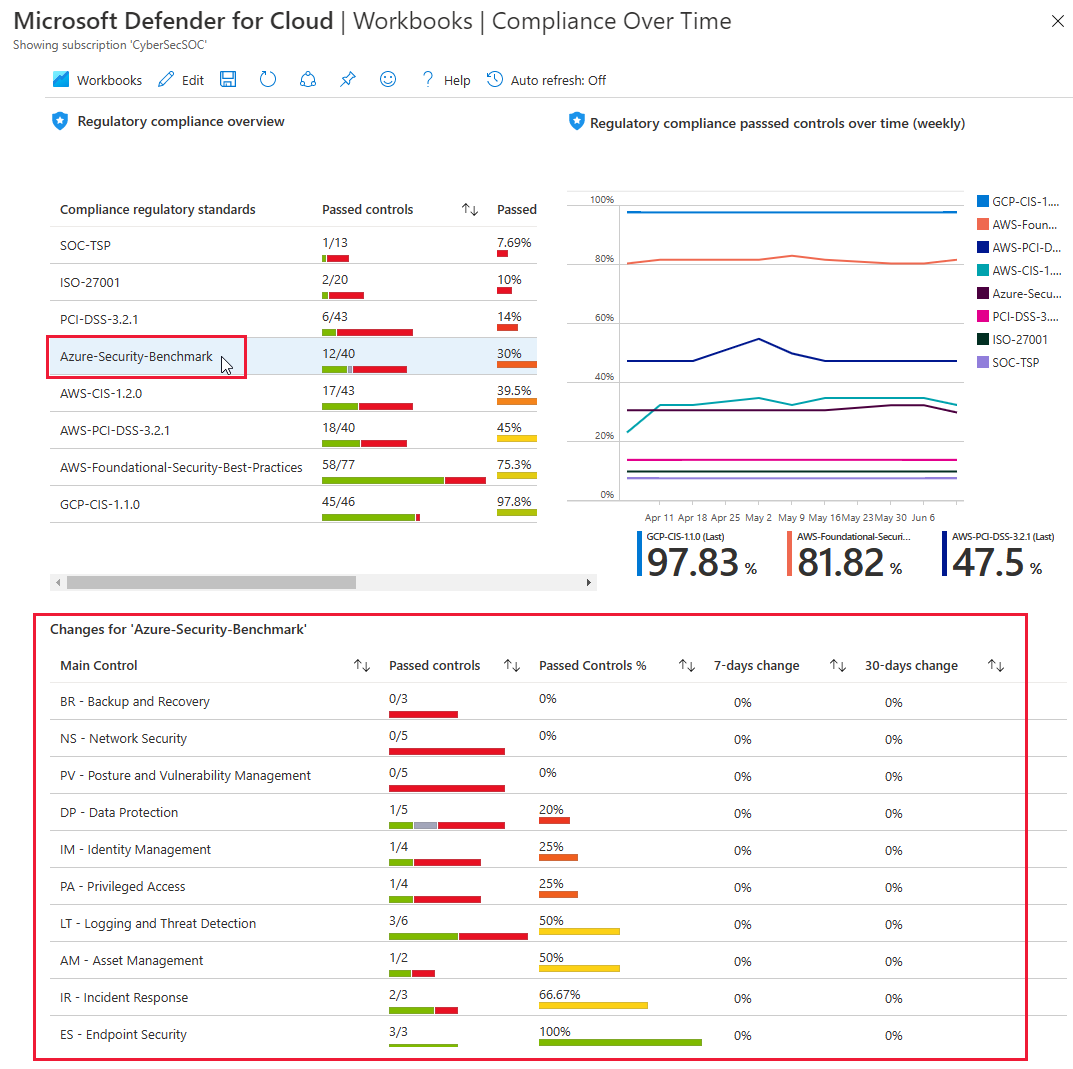

Bugün DevOps güvenlik ve uyumluluk duruşunuzu Azure, AWS ve GCP'nin yanı sıra Microsoft bulut güvenlik karşılaştırmasında (MCSB) izleyebilebileceğinizi duyuruyoruz. DevOps değerlendirmeleri, MCSB'deki DevOps Güvenlik denetiminin bir parçasıdır.

MCSB, ortak sektör standartlarına ve uyumluluk çerçevelerine dayalı temel bulut güvenliği ilkelerini tanımlayan bir çerçevedir. MCSB, buluttan bağımsız güvenlik önerilerini uygulamaya yönelik açıklayıcı ayrıntılar sağlar.

Dahil edilecek DevOps önerileri ve Microsoft bulut güvenliği karşılaştırması hakkında daha fazla bilgi edinin.

GA: ServiceNow tümleştirmesi genel kullanıma sunuldu

12 Mart 2024, Saat 2024, Şubat 2024, Saat 20:00

ServiceNow tümleştirmesinin genel kullanılabilirliğini (GA) duyuruyoruz.

Önizleme: Bulut için Microsoft Defender kritik varlık koruması

12 Mart 2024, Saat 2024, Şubat 2024, Saat 20:00

Bulut için Defender artık risk öncelik belirleme, saldırı yolu analizi ve bulut güvenlik gezgini aracılığıyla önemli varlıkları tanımlamak ve korumak için Microsoft Güvenlik Açığa Çıkarma Yönetimi'nin kritik varlık altyapısını kullanan bir iş açısından kritiklik özelliği içeriyor. Daha fazla bilgi için bkz. Bulut için Microsoft Defender'da kritik varlık koruması (Önizleme)...

Güncelleştirme: Otomatik düzeltme betikleriyle gelişmiş AWS ve GCP önerileri

12 Mart 2024, Saat 2024, Şubat 2024, Saat 20:00

AWS ve GCP önerilerini program aracılığıyla ve uygun ölçekte düzeltmenize olanak sağlayan otomatik düzeltme betikleriyle geliştiriyoruz. Otomatik düzeltme betikleri hakkında daha fazla bilgi edinin.

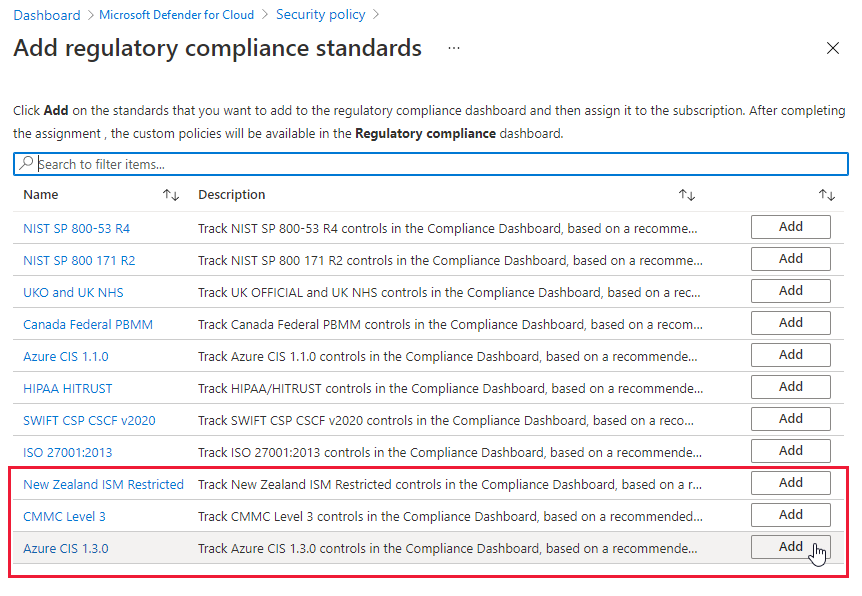

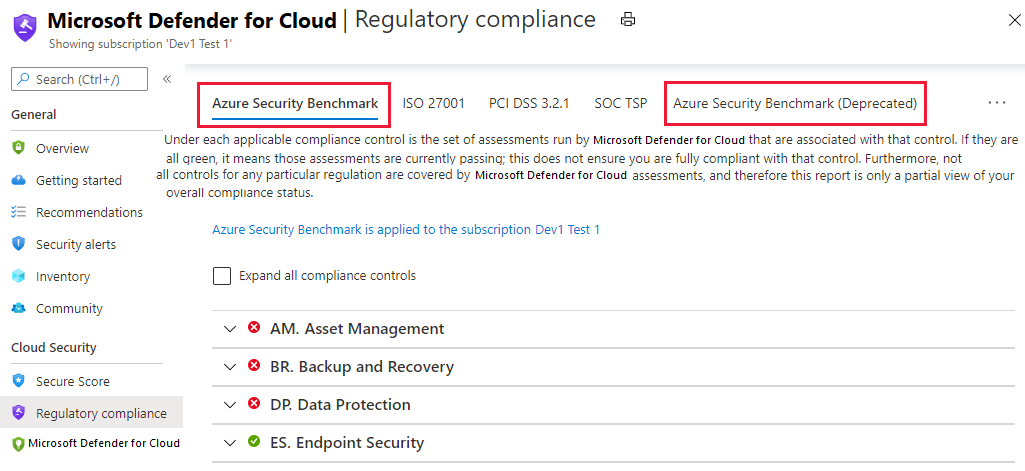

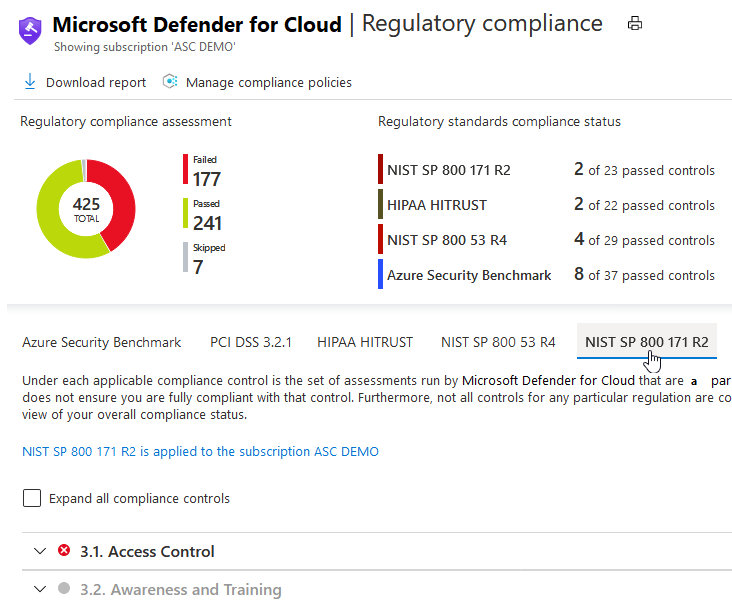

Önizleme: Uyumluluk panosuna uyumluluk standartları eklendi

6 Mart 2024, Saat 2024

Müşteri geri bildirimlerine dayanarak, Bulut için Defender için önizlemede uyumluluk standartları ekledik.

Desteklenen uyumluluk standartlarının tam listesine göz atın

Azure, AWS ve GCP ortamları için yeni standartlar ekleme ve güncelleştirme konusunda sürekli çalışıyoruz.

Güvenlik standardı atamayı öğrenin.

Güncelleştirme: Açık kaynak ilişkisel veritabanları güncelleştirmeleri için Defender

6 Mart 2024**

Tahmini değişiklik tarihi: Nisan 2024

PostgreSQL için Defender Esnek Sunucular- Güncelleştirme, müşterilerin mevcut PostgreSQL esnek sunucuları için abonelik düzeyinde korumayı zorunlu kılarak kaynak başına korumayı etkinleştirme veya abonelik düzeyindeki tüm kaynakların otomatik korunması için tam esneklik sağlar.

MySQL için Defender Esnek Sunucular Kullanılabilirliği ve GA - Bulut için Defender, MySQL Esnek Sunucularını birleştirerek Azure açık kaynak ilişkisel veritabanları desteğini genişletecek şekilde ayarlanmıştır. Bu sürüm şunları içerir:

- MySQL için Defender Tek Sunucuları için mevcut uyarılarla uyarı uyumluluğu.

- Tek tek kaynakların etkinleştirilmesi.

- Abonelik düzeyinde etkinleştirme.

Açık kaynak ilişkisel veritabanları için Defender aboneliğinizi zaten koruyorsanız esnek sunucu kaynaklarınız otomatik olarak etkinleştirilir, korunur ve faturalanır. Etkilenen abonelikler için belirli faturalama bildirimleri e-posta yoluyla gönderildi.

Açık kaynak ilişkisel veritabanları için Microsoft Defender hakkında daha fazla bilgi edinin.

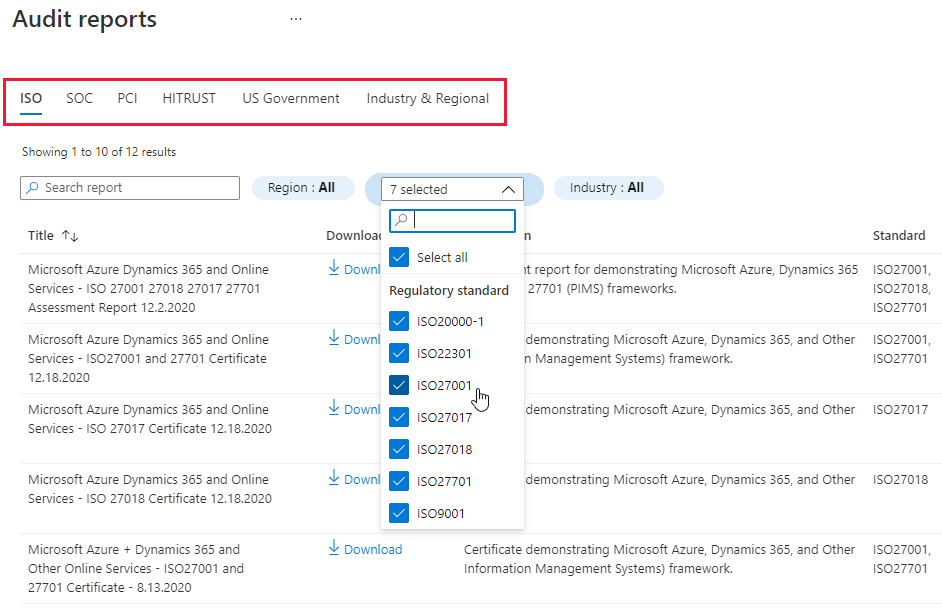

Güncelleştirme: Uyumluluk Tekliflerinde ve Microsoft Eylemleri ayarlarında yapılan değişiklikler

3 Mart 2024, Saat 2024

Tahmini değişiklik tarihi: 30 Eylül 2025

30 Eylül 2025'te uyumluluk teklifi ve Microsoft Actions gibi iki önizleme özelliğine eriştiğiniz konumlar değişecektir.

Microsoft ürünlerinin uyumluluk durumunu listeleyen tablo (Defender'ın mevzuat uyumluluğu panosunun araç çubuğundaki Uyumluluk teklifleri düğmesinden erişilir). Bu düğme Bulut için Defender kaldırıldıktan sonra Hizmet Güveni Portalı'nı kullanarak bu bilgilere erişmeye devam edebilirsiniz.

Denetimlerin bir alt kümesi için, Microsoft Eylemleri'ne denetim ayrıntıları bölmesindeki Microsoft Eylemleri (Önizleme) düğmesinden erişilebilirdi. Bu düğme kaldırıldıktan sonra, Microsoft'un FedRAMP için Hizmet Güveni Portalı'nı ziyaret ederek ve Azure Sistem Güvenlik Planı belgesine erişerek Microsoft Eylemleri'ni görüntüleyebilirsiniz.

Güncelleştirme: Uyumluluk tekliflerine ve Microsoft Actions'a eriştiğiniz yerdeki değişiklikler

3 Mart 2024**

Tahmini değişiklik tarihi: Eylül 2025

30 Eylül 2025'te uyumluluk teklifi ve Microsoft Actions gibi iki önizleme özelliğine eriştiğiniz konumlar değişecektir.

Microsoft ürünlerinin uyumluluk durumunu listeleyen tablo (Defender'ın mevzuat uyumluluğu panosunun araç çubuğundaki Uyumluluk teklifleri düğmesinden erişilir). Bu düğme Bulut için Defender kaldırıldıktan sonra Hizmet Güveni Portalı'nı kullanarak bu bilgilere erişmeye devam edebilirsiniz.

Denetimlerin bir alt kümesi için, Microsoft Eylemleri'ne denetim ayrıntıları bölmesindeki Microsoft Eylemleri (Önizleme) düğmesinden erişilebilirdi. Bu düğme kaldırıldıktan sonra, Microsoft'un FedRAMP için Hizmet Güveni Portalı'nı ziyaret ederek ve Azure Sistem Güvenlik Planı belgesine erişerek Microsoft Eylemleri'ni görüntüleyebilirsiniz.

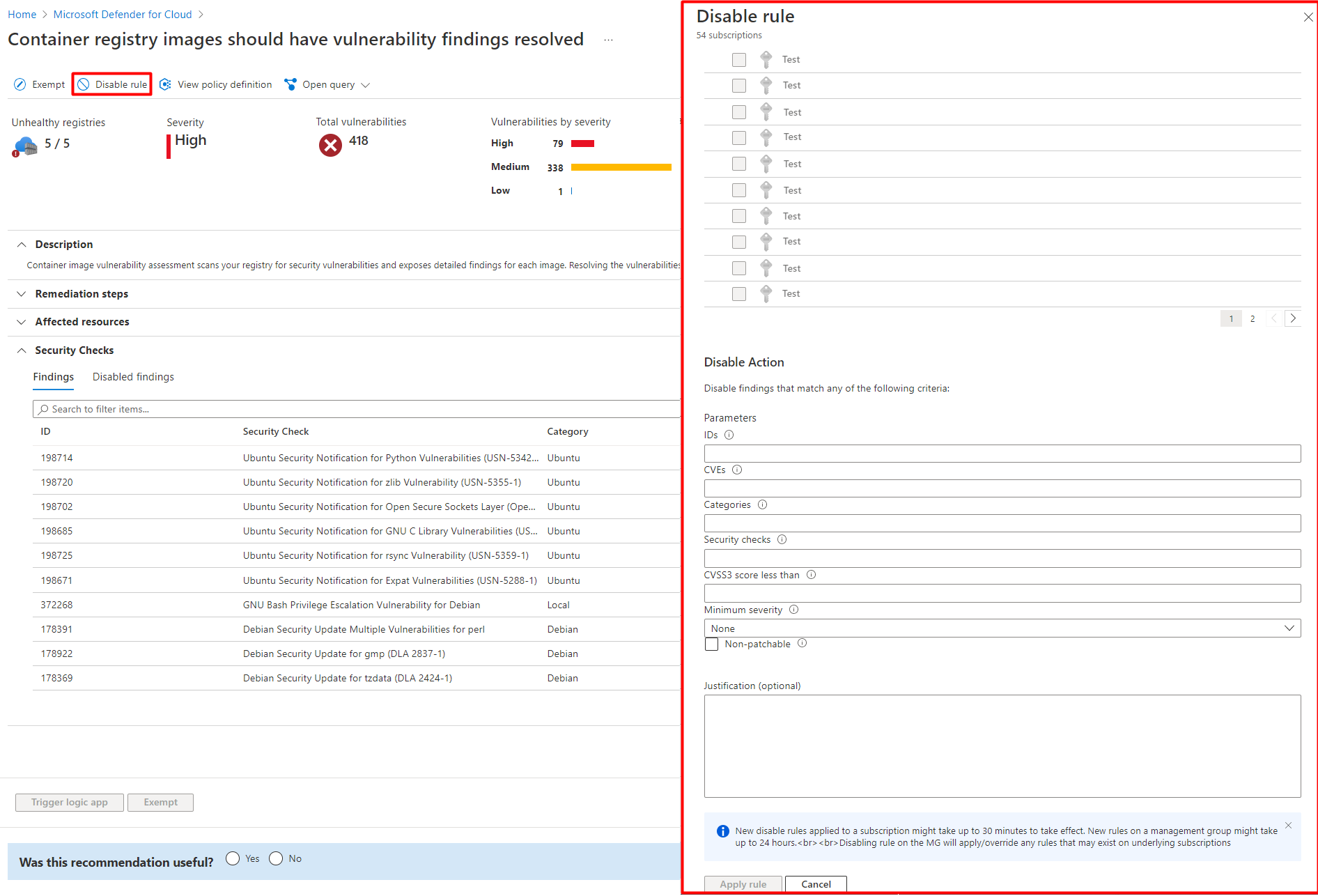

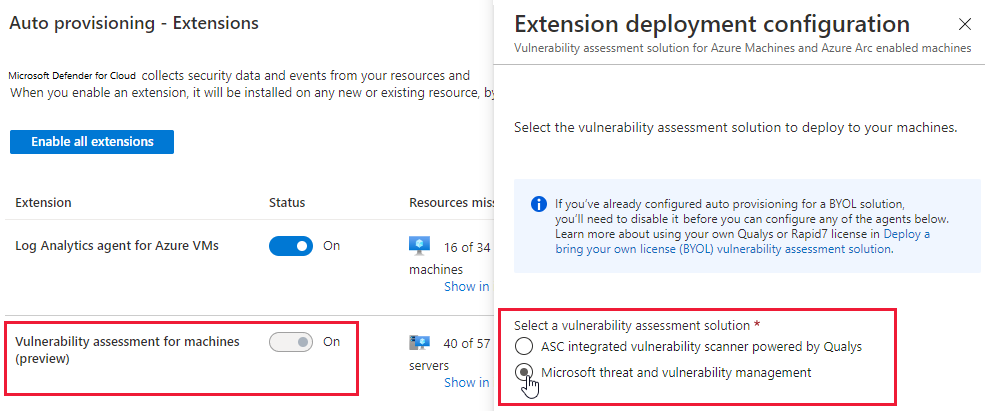

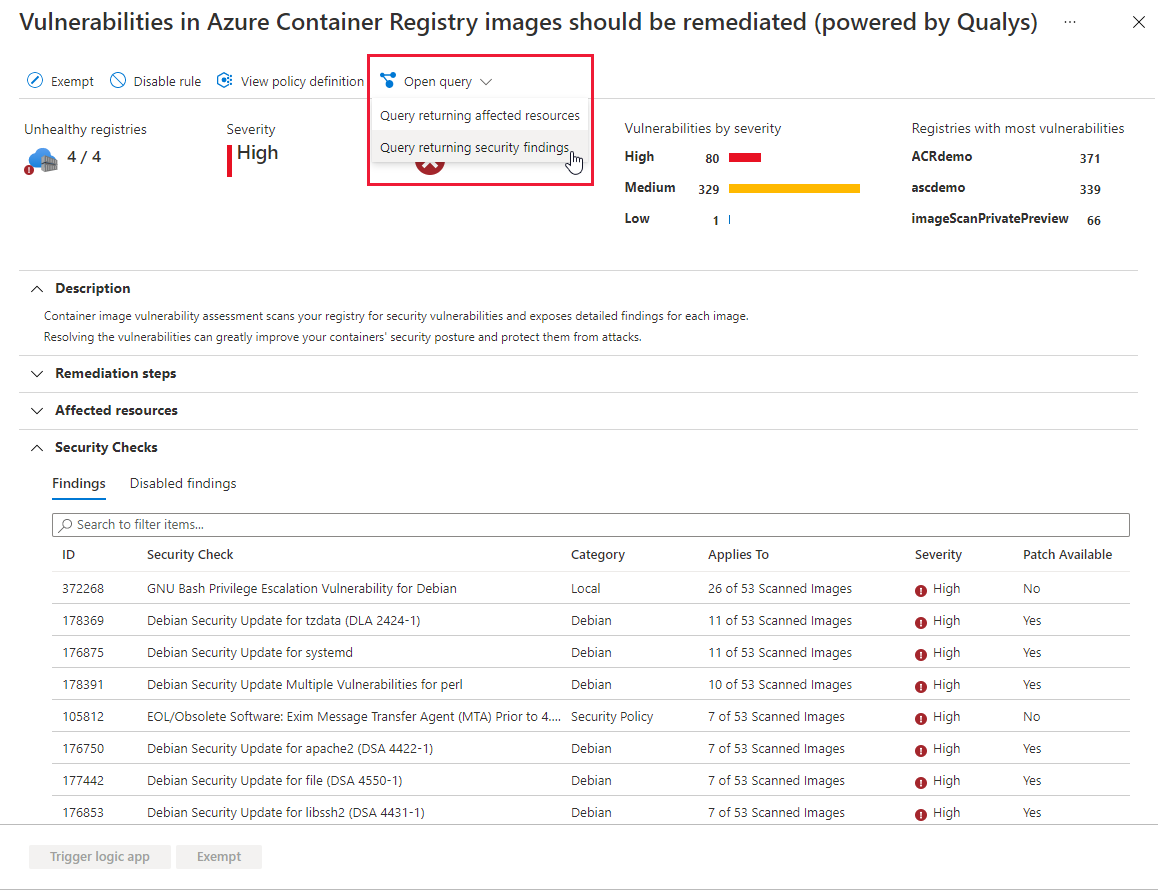

Kullanımdan kaldırma: Qualys'in kullanımdan kaldırılmasıyla desteklenen Bulut için Defender Kapsayıcı güvenlik açığı değerlendirmesi

3 Mart 2024, Saat 2024

Qualys tarafından desteklenen Bulut için Defender Kapsayıcıları Güvenlik Açığı Değerlendirmesi kullanımdan kaldırılıyor. Kullanımdan kaldırma 6 Mart'a kadar tamamlanacak ve bu süreye kadar kısmi sonuçlar hem Qualys önerilerinde hem de Qualys sonuçları güvenlik grafiğinde görünmeye devam edebilir. Daha önce bu değerlendirmeyi kullanan tüm müşterilerin Microsoft Defender Güvenlik Açığı Yönetimi ile Azure için güvenlik açığı değerlendirmelerine yükseltmesi gerekir. Microsoft Defender Güvenlik Açığı Yönetimi tarafından desteklenen kapsayıcı güvenlik açığı değerlendirme teklifine geçiş hakkında bilgi için bkz. Qualys'ten Microsoft Defender Güvenlik Açığı Yönetimi geçiş.

Şubat 2024

| Tarih | Kategori | Güncelleştir |

|---|---|---|

| Şubat 28 | Kullanımdan kalkma | Microsoft Güvenlik Kodu Analizi (MSCA) artık çalışmıyor. |

| Şubat 28 | Güncelleştir | Güncelleştirilmiş güvenlik ilkesi yönetimi, AWS ve GCP desteğini genişletir. |

| 26 Şubat | Güncelleştir | Kapsayıcılar için Defender için bulut desteği |

| 20 Şubat | Güncelleştir | Kapsayıcılar için Defender algılayıcısının yeni sürümü |

| 18 Şubat | Güncelleştir | Open Container Initiative (OCI) görüntü biçimi belirtimi desteği |

| 13 Şubat | Kullanımdan kalkma | Trivy tarafından desteklenen AWS kapsayıcı güvenlik açığı değerlendirmesi kullanımdan kaldırıldı. |

| 5 Şubat | Yaklaşan güncelleştirme | Microsoft.SecurityDevOps kaynak sağlayıcısının yetkisini alma Beklenen: 6 Mart 2024 |

Kullanımdan kaldırma: Microsoft Güvenlik Kodu Analizi (MSCA) artık çalışmıyor

28 Şubat 2024, Saat 2024, Şubat 2024, Saat 20:00

Şubat 2021'de, MSCA görevinin kullanımdan kaldırılması tüm müşterilere iletildi ve Mart 2022'den bu yana kullanım süresi sonu desteği sona erdi. 26 Şubat 2024 itibarıyla MSCA resmi olarak artık faaliyette değildir.

Müşteriler Microsoft Güvenlik DevOps aracılığıyla Bulut için Defender'den en son DevOps güvenlik araçlarını ve Azure DevOps için GitHub Gelişmiş Güvenlik aracılığıyla daha fazla güvenlik aracı alabilir.

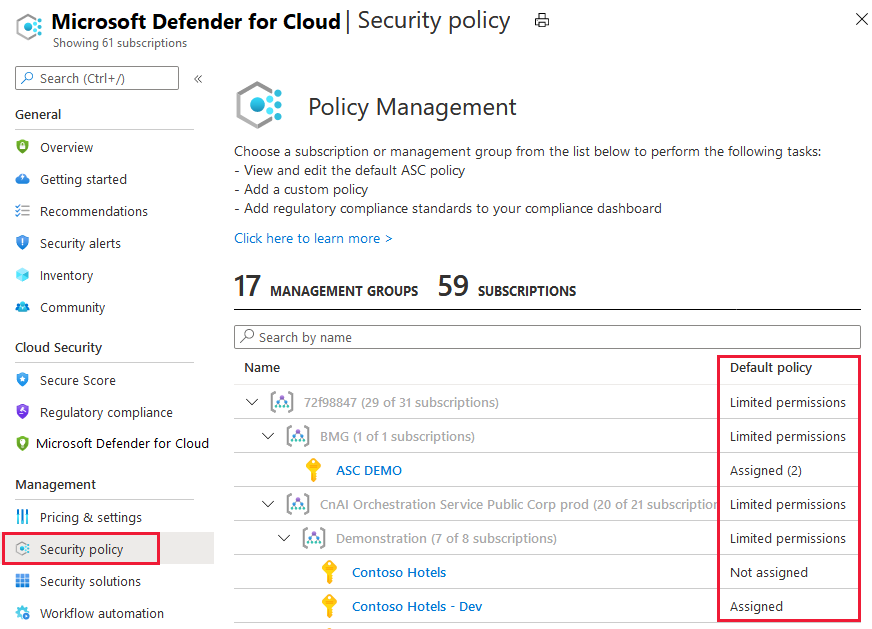

Güncelleştirme: Güvenlik ilkesi yönetimi AWS ve GCP desteğini genişletiyor

28 Şubat 2024, Saat 2024, Şubat 2024, Saat 20:00

İlk olarak Azure için Önizleme sürümünde yayımlanan güvenlik ilkelerini yönetmeye yönelik güncelleştirilmiş deneyim, bulutlar arası (AWS ve GCP) ortamlar arası desteği genişletmektedir. Bu Önizleme sürümü şunları içerir:

- Azure, AWS ve GCP ortamlarında Bulut için Defender mevzuat uyumluluğu standartlarını yönetme.

- Microsoft Bulut Güvenliği Karşılaştırması (MCSB) özel önerileri oluşturmak ve yönetmek için aynı bulutlar arası arabirim deneyimi.

- Güncelleştirilmiş deneyim, KQL sorgusuyla özel öneriler oluşturmak için AWS ve GCP'ye uygulanır.

Güncelleştirme: Kapsayıcılar için Defender için bulut desteği

26 Şubat 2024, Saat 2024, Şubat 2024, Saat 20:00

Kapsayıcılar için Defender'daki Azure Kubernetes Service (AKS) tehdit algılama özellikleri artık ticari, Azure Kamu ve Azure China 21Vianet bulutlarında tam olarak desteklenmektedir. Desteklenen özellikleri gözden geçirin .

Güncelleştirme: Kapsayıcılar için Defender algılayıcısının yeni sürümü

20 Şubat 2024, Saat 20:00

Kapsayıcılar için Defender algılayıcısının yeni bir sürümü kullanılabilir. Performans ve güvenlik geliştirmeleri, hem AMD64 hem de Arm64 kemer düğümleri için destek (yalnızca Linux) içerir ve Sysdig yerine işlem koleksiyonu aracısı olarak Inspektor Gadget'ı kullanır. Yeni sürüm yalnızca Linux çekirdek sürüm 5.4 ve üzeri sürümlerde desteklenir, bu nedenle Linux çekirdeğinin eski sürümlerine sahipseniz yükseltmeniz gerekir. Arm64 desteği yalnızca AKS V1.29 ve üzeri sürümleriyle kullanılabilir. Daha fazla bilgi için bkz . Desteklenen konak işletim sistemleri.

Güncelleştirme: Open Container Initiative (OCI) görüntü biçimi belirtimi desteği

18 Şubat 2024, Saat 2024, Şubat 2024, Saat 20:00

Open Container Initiative (OCI) görüntü biçimi belirtimi artık AWS, Azure ve GCP bulutları için Microsoft Defender Güvenlik Açığı Yönetimi tarafından desteklenen güvenlik açığı değerlendirmesi tarafından desteklenmektedir.

Kullanımdan kaldırma: Trivy tarafından desteklenen AWS kapsayıcı güvenlik açığı değerlendirmesi kullanımdan kaldırıldı

13 Şubat 2024, Saat 2024, Şubat 2024, Saat 20:00

Trivy tarafından desteklenen kapsayıcı güvenlik açığı değerlendirmesi kullanımdan kaldırıldı. Daha önce bu değerlendirmeyi kullanan tüm müşterilerin Microsoft Defender Güvenlik Açığı Yönetimi tarafından desteklenen yeni AWS kapsayıcı güvenlik açığı değerlendirmesine yükseltmesi gerekir. Yükseltme yönergeleri için bkz. Nasıl yaparım? kullanımdan kaldırılan Trivy güvenlik açığı değerlendirmesinden Microsoft Defender Güvenlik Açığı Yönetimi tarafından desteklenen AWS güvenlik açığı değerlendirmesine yükseltme?

Güncelleştirme: Microsoft.SecurityDevOps kaynak sağlayıcısının yetkisini alma

5 Şubat 2024, İstanbul

Tahmini değişiklik tarihi: 6 Mart 2024

Bulut için Microsoft Defender, DevOps güvenliğinin genel önizlemesi sırasında kullanılan kaynak sağlayıcısının Microsoft.SecurityDevOps yetkisini alır ve mevcut Microsoft.Security sağlayıcıya geçirilir. Değişikliğin nedeni, DevOps bağlayıcılarıyla ilişkili kaynak sağlayıcılarının sayısını azaltarak müşteri deneyimlerini geliştirmektir.

Bulut için Defender DevOps güvenlik verilerini sorgulamak için altında Microsoft.SecurityDevOps 2022-09-01-preview API sürümünü kullanmaya devam eden müşteriler bundan etkilenecektir. Hizmetlerinde kesinti yaşanmasını önlemek için müşterinin sağlayıcı altında yeni API 2023-09-01-preview sürümüne Microsoft.Security güncelleştirmesi gerekir.

Şu anda Azure portalından Bulut için Defender DevOps güvenliği kullanan müşteriler bundan etkilenmez.

Ocak 2024

Güncelleştirme: Bulut Güvenlik Gezgini'ndeki etkin depolar için yeni içgörüler

31 Ocak 2024, Saat 2024, Şubat 2024, Saat 20:00

Bulut Güvenlik Gezgini'ne depoların etkin olup olmadığını göstermek için Azure DevOps depoları için yeni bir içgörü eklendi. Bu içgörü, kod deposunun arşivlenmediğini veya devre dışı bırakılmadığını gösterir; bu da koda, derlemelere ve çekme isteklerine yazma erişiminin kullanıcılar tarafından hala kullanılabildiği anlamına gelir. Kod genellikle etkin dağıtımlarda kullanılmadığından arşivlenmiş ve devre dışı bırakılmış depolar daha düşük öncelikli olarak kabul edilebilir.

Cloud Security Explorer aracılığıyla sorguyu test etmek için bu sorgu bağlantısını kullanın.

Güncelleştirme: Çoklu bulut kapsayıcı tehdit algılama fiyatlandırmasında değişiklik

30 Ocak 2024**

Tahmini değişiklik tarihi: Nisan 2024

Çok bulutlu kapsayıcı tehdit algılama ga'ya geçtiğinde artık ücretsiz olmayacaktır. Daha fazla bilgi için bkz. fiyatlandırma Bulut için Microsoft Defender.

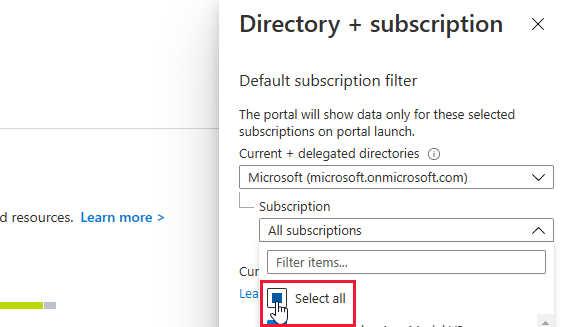

Güncelleştirme: Premium DevOps Güvenlik Değeri için Defender CSPM'nin Uygulanması

29 Ocak 2024**

Tahmini değişiklik tarihi: 7 Mart 2024

Bulut için Defender, premium DevOps güvenlik değeri için Defender CSPM plan denetiminin zorunlu tutulmasına başlar 7 Mart 2024. DevOps bağlayıcılarınızın oluşturulduğu kiracıda bir bulut ortamında (Azure, AWS, GCP) Defender CSPM planı etkinleştirildiyse ekstra ücret ödemeden premium DevOps özelliklerini almaya devam edersiniz. Defender CSPM müşterisi değilseniz, bu güvenlik özelliklerine erişimi kaybetmeden önce Defender CSPM'yi etkinleştirmek için 7 Mart 2024'e kadar süreniz vardır. 7 Mart 2024'e kadar bağlı bir bulut ortamında Defender CSPM'yi etkinleştirmek için burada özetlenen etkinleştirme belgelerini izleyin.

Hem Temel CSPM hem de Defender CSPM planlarının hangi DevOps güvenlik özelliklerinin kullanılabilir olduğu hakkında daha fazla bilgi için, özellik kullanılabilirliğiyle ilgili belgelerimize bakın.

Bulut için Defender'daki DevOps Güvenliği hakkında daha fazla bilgi için genel bakış belgelerine bakın.

Defender CSPM'deki bulut güvenliği özelliklerine yönelik kod hakkında daha fazla bilgi için bkz . Defender CSPM ile kaynaklarınızı koruma.

Önizleme: Kapsayıcılar için Defender ve Defender CSPM'de GCP için aracısız kapsayıcı duruşu

24 Ocak 2024, Saat 2024, Şubat 2024, Saat 20:00

Yeni Aracısız kapsayıcı duruşu (Önizleme) özellikleri, Microsoft Defender Güvenlik Açığı Yönetimi ile GCP için güvenlik açığı değerlendirmeleri de dahil olmak üzere GCP için kullanılabilir. Tüm özellikler hakkında daha fazla bilgi için bkz . Defender CSPM'de Aracısız kapsayıcı duruşu ve Kapsayıcılar için Defender'da Aracısız özellikler.

Bu blog gönderisinde çoklu bulut için Aracısız kapsayıcı duruş yönetimi hakkında da bilgi edinebilirsiniz.

Önizleme: Sunucular için aracısız kötü amaçlı yazılım taraması

16 Ocak 2024, Saat 2024, Şubat 2024, Saat 20:00

Sunucular için Defender Plan 2'de yer alan yeni bir özellik olarak azure sanal makineleri (VM), AWS EC2 örnekleri ve GCP VM örnekleri için Bulut için Defender aracısız kötü amaçlı yazılım algılama özelliğinin yayınlanmasını duyuruyoruz.

VM'ler için aracısız kötü amaçlı yazılım algılama artık aracısız tarama platformumuza dahil edilir. Aracısız kötü amaçlı yazılım tarama, kötü amaçlı dosyaları taramak ve algılamak için Microsoft Defender Virüsten Koruma kötü amaçlı yazılımdan koruma altyapısı kullanır. Algılanan tehditler, güvenlik uyarılarını doğrudan Bulut için Defender ve Defender XDR'de tetikler; bunlar araştırılabilir ve düzeltilebilir. Aracısız kötü amaçlı yazılım tarayıcısı, aracısız ekleme ile ikinci bir tehdit algılama katmanıyla aracı tabanlı kapsamı tamamlar ve makinenizin performansı üzerinde hiçbir etkisi yoktur.

Sunucular için aracısız kötü amaçlı yazılım taraması ve VM'ler için aracısız tarama hakkında daha fazla bilgi edinin.

Microsoft Defender XDR ile Bulut için Defender tümleştirmesinin genel kullanılabilirliği

15 Ocak 2024, Saat 2024, Şubat 2024, Saat 20:00

Bulut için Defender ile Microsoft Defender XDR (eski adıYla Microsoft 365 Defender) arasındaki tümleştirmenin genel kullanılabilirliğini (GA) duyuruyoruz.

Tümleştirme, Güvenlik İşlemleri Merkezi'ne (SOC) her gün rekabetçi bulut koruma özellikleri getirir. Bulut için Microsoft Defender ve Defender XDR tümleştirmesiyle SOC ekipleri Bulut, Uç Nokta, Kimlik, Office 365 ve daha fazlası dahil olmak üzere birden çok yapıdan gelen algılamaları birleştiren saldırıları bulabilir.

Microsoft Defender XDR'de uyarılar ve olaylar hakkında daha fazla bilgi edinin.

Güncelleştirme: Aracısız VM tarama yerleşik Azure rolü

14 Ocak 2024**

Tahmini değişiklik tarihi: Şubat 2024

Azure'da VM'ler için aracısız tarama, vm'lerinizi güvenlik sorunları için taramak ve değerlendirmek için gereken en düşük izinlere sahip yerleşik bir rol (VM tarayıcı operatörü olarak adlandırılır) kullanır. Şifrelenmiş birimlere sahip VM'ler için sürekli olarak ilgili tarama durumu ve yapılandırma önerileri sağlamak için bu rolün izinlerine yönelik bir güncelleştirme planlanmaktadır. Güncelleştirme, iznin eklenmesini Microsoft.Compute/DiskEncryptionSets/read içerir. Bu izin yalnızca VM'lerde şifrelenmiş disk kullanımının daha iyi tanımlanmasını sağlar. Bu değişiklik öncesinde zaten desteklenen şifreleme yöntemlerinin ötesinde bu şifrelenmiş birimlerin şifresini çözmek veya içeriğine erişmek için daha fazla Bulut için Defender özellik sağlamaz. Bu değişikliğin Şubat 2024'te gerçekleşmesi beklenir ve sizin için herhangi bir eylem gerekmez.

Güncelleştirme: Azure DevOps bağlayıcıları için varsayılan olarak etkinleştirilen DevOps güvenlik Çekme İsteği ek açıklamaları

12 Ocak 2024

DevOps güvenliği, geliştiricilerin üretime girmeden önce olası güvenlik açıklarını ve yanlış yapılandırmaları önlemesine ve düzeltmesine yardımcı olmak için Çekme İstekleri'nde (PR) ek açıklama olarak güvenlik bulgularını kullanıma sunar. 12 Ocak 2024 itibarıyla çekme isteği ek açıklamaları artık Bulut için Defender bağlı tüm yeni ve mevcut Azure DevOps depoları için varsayılan olarak etkinleştirilmiştir.

Çekme isteği ek açıklamaları varsayılan olarak yalnızca Kod Olarak Yüksek Önem Düzeyi Altyapısı (IaC) bulguları için etkinleştirilir. Müşterilerin yine de DevOps için Microsoft Security'yi (MSDO) ÇEKME isteği derlemelerinde çalışacak şekilde yapılandırmaları ve Azure DevOps deposu ayarlarında CI derlemeleri için Derleme Doğrulama ilkesini etkinleştirmeleri gerekir. Müşteriler, DevOps güvenlik dikey penceresi depo yapılandırma seçeneklerinin içinden belirli depolar için PR Ek Açıklama özelliğini devre dışı bırakabilir.

Azure DevOps için Çekme İsteği ek açıklamalarını etkinleştirme hakkında daha fazla bilgi edinin.

Kullanımdan kaldırma: Sunucular için Defender yerleşik güvenlik açığı değerlendirmesi (Qualys) kullanımdan kaldırma yolu

9 Ocak 2024**

Tahmini değişiklik tarihi: Mayıs 2024

Qualys tarafından desteklenen Sunucular için Defender yerleşik güvenlik açığı değerlendirme çözümü, 1 Mayıs 2024'te tamamlandığı tahmin edilen bir kullanımdan kaldırma yolundadır. Şu anda Qualys tarafından desteklenen güvenlik açığı değerlendirme çözümünü kullanıyorsanız tümleşik Microsoft Defender güvenlik açığı yönetimi çözümüne geçişinizi planlamanız gerekir.

güvenlik açığı değerlendirme teklifimizi Microsoft Defender Güvenlik Açığı Yönetimi ile birleştirme kararımız hakkında daha fazla bilgi için bu blog gönderisini okuyabilirsiniz.

Microsoft Defender Güvenlik Açığı Yönetimi çözümüne geçişle ilgili sık sorulan soruları da gözden geçirebilirsiniz.

Güncelleştirme: Bulut için Defender çoklu bulut ağ gereksinimleri

3 Ocak 2024**

Tahmini değişiklik tarihi: Mayıs 2024

Mayıs 2024'den itibaren, iyileştirmeleri karşılamak ve tüm kullanıcılar için daha güvenli ve verimli bir deneyim sağlamak için çoklu bulut bulma hizmetlerimizle ilişkili eski IP adreslerini kullanacağız.

Hizmetlerimize kesintisiz erişim sağlamak için IP izin verilenler listenizi aşağıdaki bölümlerde sağlanan yeni aralıklarla güncelleştirmeniz gerekir. Güvenlik duvarı ayarlarınızda, güvenlik gruplarında veya ortamınız için geçerli olabilecek diğer yapılandırmalarda gerekli ayarlamaları yapmalısınız.

Liste tüm planlar için geçerlidir ve CSPM temel (ücretsiz) teklifinin tüm özellikleri için yeterlidir.

Kullanımdan kaldırılacak IP adresleri:

- Discovery GCP: 104.208.29.200, 52.232.56.127

- Discovery AWS: 52.165.47.219, 20.107.8.204

- Ekleme: 13.67.139.3

Eklenecek bölgeye özgü yeni IP aralıkları:

- Batı Avrupa: 52.178.17.48/28

- Kuzey Avrupa: 13.69.233.80/28

- Orta ABD: 20.44.10.240/28

- Doğu ABD 2: 20.44.19.128/28

Aralık 2023

Bulut için Defender Hizmet Düzeyi 2 adlarını birleştirme

30 Aralık 2023

Tüm Bulut için Defender planları için eski Hizmet Düzeyi 2 adlarını tek bir yeni Hizmet Düzeyi 2 adı Bulut için Microsoft Defender birleştiriyoruz.

Bugün dört Hizmet Düzeyi 2 adı vardır: Azure Defender, Gelişmiş Tehdit Koruması, Gelişmiş Veri Güvenliği ve Güvenlik Merkezi. Bulut için Microsoft Defender için çeşitli ölçümler bu ayrı Hizmet Düzeyi 2 adlarında gruplandırılarak Maliyet Yönetimi + Faturalama, faturalama ve Azure faturalamayla ilgili diğer araçlar kullanılırken karmaşıklıklar oluşturulur.

Bu değişiklik, Bulut için Defender ücretleri gözden geçirme sürecini basitleştirir ve maliyet analizinde daha netlik sağlar.

Sorunsuz bir geçiş sağlamak için Ürün/Hizmet adı, SKU ve Ölçüm Kimliklerinin tutarlılığını korumak için önlemler aldık. Etkilenen müşteriler, değişiklikleri iletmek için bilgilendiren bir Azure Hizmet Bildirimi alır.

API'lerimizi çağırarak maliyet verilerini alan kuruluşların, değişikliği karşılamak için çağrılarındaki değerleri güncelleştirmeleri gerekir. Örneğin, bu filtre işlevinde değerler hiçbir bilgi döndürmez:

"filter": {

"dimensions": {

"name": "MeterCategory",

"operator": "In",

"values": [

"Advanced Threat Protection",

"Advanced Data Security",

"Azure Defender",

"Security Center"

]

}

}

| ESKİ Hizmet Düzeyi 2 adı | YENİ Hizmet Düzeyi 2 adı | Hizmet Katmanı - Hizmet Düzeyi 4 (Değişiklik yok) |

|---|---|---|

| Gelişmiş Veri Güvenliği | Bulut için Microsoft Defender | SQL için Defender |

| Gelişmiş Tehdit Koruması | Bulut için Microsoft Defender | Kapsayıcı Kayıt Defterleri için Defender |

| Gelişmiş Tehdit Koruması | Bulut için Microsoft Defender | DNS için Defender |

| Gelişmiş Tehdit Koruması | Bulut için Microsoft Defender | Key Vault için Defender |

| Gelişmiş Tehdit Koruması | Bulut için Microsoft Defender | Kubernetes için Defender |

| Gelişmiş Tehdit Koruması | Bulut için Microsoft Defender | MySQL için Defender |

| Gelişmiş Tehdit Koruması | Bulut için Microsoft Defender | PostgreSQL için Defender |

| Gelişmiş Tehdit Koruması | Bulut için Microsoft Defender | Resource Manager için Defender |

| Gelişmiş Tehdit Koruması | Bulut için Microsoft Defender | Depolama için Defender |

| Azure Defender | Bulut için Microsoft Defender | Dış Saldırı için Defender Surface Yönetimi |

| Azure Defender | Bulut için Microsoft Defender | Azure Cosmos DB için Defender |

| Azure Defender | Bulut için Microsoft Defender | Kapsayıcılar için Defender |

| Azure Defender | Bulut için Microsoft Defender | MariaDB için Defender |

| Güvenlik Merkezi | Bulut için Microsoft Defender | App Service için Defender |

| Güvenlik Merkezi | Bulut için Microsoft Defender | Sunucular için Defender |

| Güvenlik Merkezi | Bulut için Microsoft Defender | Defender CSPM |

Ga olarak kullanılabilen kaynak düzeyinde Sunucular için Defender

24 Aralık 2023, Cumartesi

Artık aboneliğinizdeki belirli kaynaklarda Sunucular için Defender'ı yönetebilir ve koruma stratejiniz üzerinde tam denetime sahip olursunuz. Bu özellik sayesinde, abonelik düzeyinde yapılandırılan ayarlardan farklı özel yapılandırmalarla belirli kaynakları yapılandırabilirsiniz.

Sunucular için Defender'ı kaynak düzeyinde etkinleştirme hakkında daha fazla bilgi edinin.

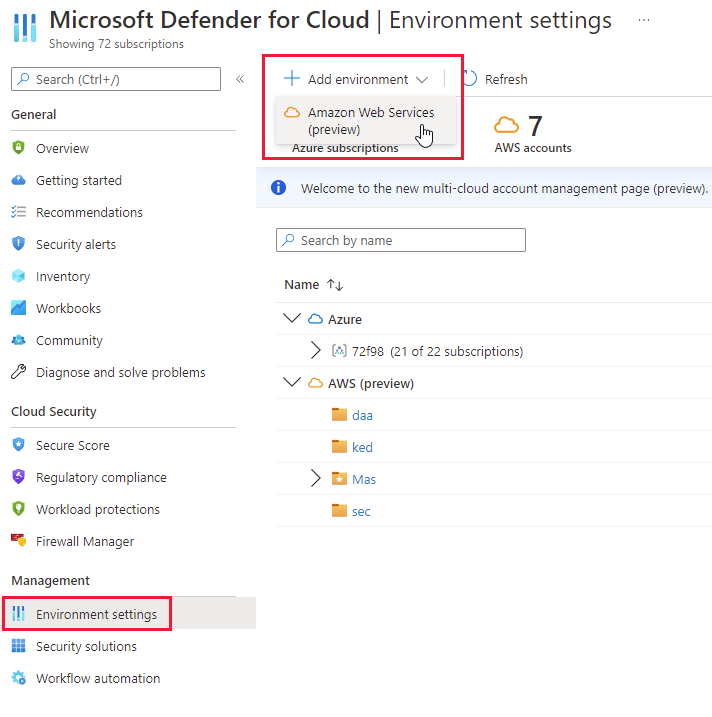

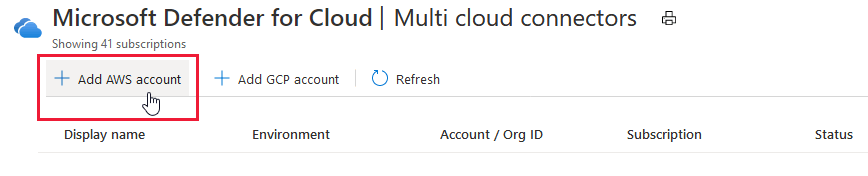

Çoklu bulut için Klasik bağlayıcıların kullanımdan kaldırılması

21 Aralık 2023, Cumartesi

Klasik çoklu bulut bağlayıcısı deneyimi kullanımdan kaldırılır ve veriler artık bu mekanizma aracılığıyla oluşturulan bağlayıcılara aktarılır. Bu klasik bağlayıcılar AWS Güvenlik Merkezi ve GCP Güvenlik Komut Merkezi önerilerini Bulut için Defender ve Sunucular için Defender'a AWS EC2'leri eklemek için kullanıldı.

Bu bağlayıcıların tam değeri, Mart 2022'den bu yana aws ve GCP için ek ücret ödemeden Genel Kullanıma sunulan yerel çoklu bulut güvenlik bağlayıcıları deneyimiyle değiştirilmiştir.

Yeni yerel bağlayıcılar planınıza dahil edilir ve şu Defender planları için otomatik sağlama ile tek hesapları, birden çok hesabı (Terraform ile) ve kurumsal ekleme seçeneklerini içeren otomatik bir ekleme deneyimi sunar: ücretsiz temel CSPM özellikleri, Defender Bulut Güvenliği Duruş Yönetimi (CSPM), Sunucular için Defender, SQL için Defender ve Kapsayıcılar için Defender.

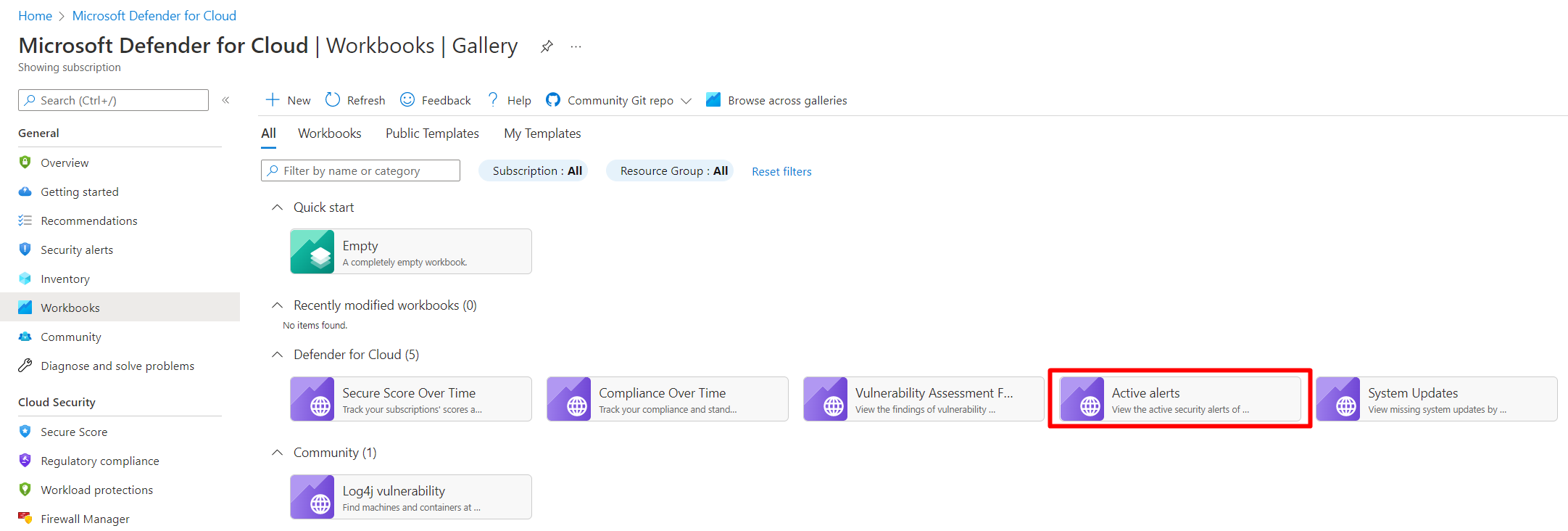

Kapsam çalışma kitabının yayımlanması

21 Aralık 2023, Cumartesi

Kapsam çalışma kitabı, ortamlarınızın hangi bölümlerinde hangi Bulut için Defender planlarının etkin olduğunu izlemenizi sağlar. Bu çalışma kitabı, ortamlarınızın ve aboneliklerinizin tam olarak korunduğundan emin olmanıza yardımcı olabilir. Ayrıntılı kapsam bilgilerine erişerek, başka koruma gerekebilecek tüm alanları belirleyebilir ve bu alanları ele almak için işlem yapabilirsiniz.

Kapsam çalışma kitabı hakkında daha fazla bilgi edinin.

21Vianet tarafından sağlanan Azure Kamu ve Azure'da Microsoft Defender Güvenlik Açığı Yönetimi tarafından desteklenen Kapsayıcılar Güvenlik Açığı Değerlendirmesi'nin genel kullanılabilirliği

14 Aralık 2023, Cumartesi

Microsoft Defender Güvenlik Açığı Yönetimi tarafından desteklenen Azure kapsayıcı kayıt defterlerindeki Linux kapsayıcı görüntüleri için güvenlik açığı değerlendirmesi (VA), 21Vianet tarafından sağlanan Azure Kamu ve Azure'da Genel Kullanılabilirlik (GA) için yayınlanır. Bu yeni sürüm Kapsayıcılar için Defender ve Kapsayıcı Kayıt Defterleri için Defender planları altında kullanılabilir.

- Bu değişikliğin bir parçası olarak GA için yeni öneriler kullanıma sunuldu ve güvenli puan hesaplamaya dahil edildi. Yeni ve güncelleştirilmiş güvenlik önerilerini gözden geçirin

- Microsoft Defender Güvenlik Açığı Yönetimi tarafından desteklenen kapsayıcı görüntüsü taraması artık plan fiyatlandırmasına göre ücretlendirilmektedir. Qualys tarafından desteklenen kapsayıcı VA teklifimiz ve Microsoft Defender Güvenlik Açığı Yönetimi tarafından desteklenen Container VA teklifimiz tarafından taranan görüntülerin yalnızca bir kez faturalandırılacağını unutmayın.

Kapsayıcılar Güvenlik Açığı Değerlendirmesi için Qualys önerileri yeniden adlandırıldı ve bu sürümden önce aboneliklerinden herhangi birinde Kapsayıcılar için Defender'ı etkinleştiren müşteriler için kullanılabilir olmaya devam etti. Bu sürümden sonra Kapsayıcılar için Defender'ı ekleyecek yeni müşteriler yalnızca Microsoft Defender Güvenlik Açığı Yönetimi tarafından desteklenen yeni Kapsayıcı güvenlik açığı değerlendirme önerilerini görür.

Microsoft Defender Güvenlik Açığı Yönetimi tarafından desteklenen Kapsayıcılar güvenlik açığı değerlendirmesi için Windows desteğinin genel önizlemesi

14 Aralık 2023, Cumartesi

Windows görüntüleri desteği, Azure kapsayıcı kayıt defterleri ve Azure Kubernetes Services için Microsoft Defender Güvenlik Açığı Yönetimi tarafından desteklenen güvenlik açığı değerlendirmesinin (VA) bir parçası olarak genel önizlemede yayımlandı.

Trivy tarafından desteklenen AWS kapsayıcı güvenlik açığı değerlendirmesinin kullanımdan kaldırılması

13 Aralık 2023, Cumartesi

Trivy tarafından desteklenen kapsayıcı güvenlik açığı değerlendirmesi 13 Şubat'a kadar tamamlanacak bir kullanımdan kaldırma yolundadır. Bu özellik artık kullanım dışıdır ve 13 Şubat'a kadar bu özelliği kullanan mevcut müşterilerin kullanımına sunulmaya devam edecektir. Bu özelliği kullanan müşterilerin 13 Şubat'a kadar Microsoft Defender Güvenlik Açığı Yönetimi tarafından desteklenen yeni AWS kapsayıcı güvenlik açığı değerlendirmesine yükseltmelerini öneririz.

Kapsayıcılar için Defender ve Defender CSPM'de AWS için aracısız kapsayıcı duruşu (Önizleme)

13 Aralık 2023, Cumartesi

Yeni Aracısız kapsayıcı duruşu (Önizleme) özellikleri AWS için kullanılabilir. Daha fazla bilgi için bkz . Defender CSPM'de Aracısız kapsayıcı duruşu ve Kapsayıcılar için Defender'da Aracısız özellikler.

Açık kaynak ilişkisel veritabanları planı için Defender'da PostgreSQL Esnek Sunucusu için genel kullanılabilirlik desteği

13 Aralık 2023, Cumartesi

Açık kaynak ilişkisel veritabanları planı için Microsoft Defender'da PostgreSQL Esnek Sunucu desteğinin genel kullanılabilirlik (GA) sürümünü duyuruyoruz. Açık kaynak ilişkisel veritabanları için Microsoft Defender, anormal etkinlikleri algılayarak ve güvenlik uyarıları oluşturarak PostgreSQL Esnek Sunucuları için gelişmiş tehdit koruması sağlar.

Açık kaynak ilişkisel veritabanları için Microsoft Defender'ı etkinleştirmeyi öğrenin.

Microsoft Defender Güvenlik Açığı Yönetimi tarafından desteklenen kapsayıcı güvenlik açığı değerlendirmesi artık Google Distroless'i destekliyor

12 Aralık 2023, Cumartesi

Microsoft Defender Güvenlik Açığı Yönetimi tarafından desteklenen kapsayıcı güvenlik açığı değerlendirmeleri, Artık Google Ditroless'ı destekleyen Linux işletim sistemi paketleri için ek kapsamla genişletilmiştir.

Desteklenen tüm işletim sistemlerinin listesi için bkz. Microsoft Defender Güvenlik Açığı Yönetimi tarafından desteklenen Azure - Güvenlik açığı değerlendirmesi için kayıt defterleri ve görüntüler desteği.

Kasım 2023

Dört uyarı kullanım dışı bırakıldı

30 Kasım 2023, Kasım 2023, Kasım 2023, Kasım 2023, Kasım 20

Kalite geliştirme sürecimizin bir parçası olarak aşağıdaki güvenlik uyarıları kullanım dışı bırakılmıştır:

Possible data exfiltration detected (K8S.NODE_DataEgressArtifacts)Executable found running from a suspicious location (K8S.NODE_SuspectExecutablePath)Suspicious process termination burst (VM_TaskkillBurst)PsExec execution detected (VM_RunByPsExec)

Sunucular için Defender ve Defender CSPM'de aracısız gizli dizi taramasının genel kullanılabilirliği

27 Kasım 2023, Kasım 2023, Kasım 2023, Kasım 2023, Kasım 20

Aracısız gizli dizi tarama, VM disklerindeki düz metin gizli dizilerini tanımlayarak güvenlik bulutu tabanlı Sanal Makineler (VM) geliştirir. Aracısız gizli dizi tarama, algılanan bulguların önceliğini belirlemeye ve yanal hareket risklerini oluşmadan önce azaltmaya yardımcı olacak kapsamlı bilgiler sağlar. Bu proaktif yaklaşım yetkisiz erişimi engelleyerek bulut ortamınızın güvenli kalmasını sağlar.

Hem Sunucular için Defender P2 hem de Defender CSPM planlarına dahil edilen aracısız gizli dizi taramanın Genel Kullanılabilirliğini (GA) duyuruyoruz.

Aracısız gizli dizi tarama, disklerinizin anlık görüntülerini yakalamak için bulut API'lerini kullanır ve VM'nizin performansını etkilememesini sağlayan bant dışı analizler gerçekleştirir. Aracısız gizli dizi tarama, bulut güvenliğinizi geliştirmek için Azure, AWS ve GCP ortamlarında bulut varlıkları üzerinde Bulut için Defender tarafından sunulan kapsamı genişletmektedir.

Bu sürümle birlikte Bulut için Defender algılama özellikleri artık diğer veritabanı türlerini, veri deposu imzalı URL'leri, erişim belirteçlerini ve daha fazlasını destekliyor.

Aracısız gizli dizi tarama ile gizli dizileri yönetmeyi öğrenin.

Bulut için Defender ile izin yönetimini etkinleştirme (Önizleme)

22 Kasım 2023, Saat 2023, Kasım 2023, Kasım 2023, Kasım 20

Microsoft artık Bulut için Microsoft Defender (CNAPP) ve Microsoft Entra izin yönetimi (CIEM) ile hem Buluta Özel Uygulama Koruma Platformları (CNAPP) hem de Bulut Altyapısı Yetkilendirme Yönetimi (CIEM) çözümleri sunmaktadır.

Güvenlik yöneticileri, Bulut için Defender içinde kullanılmayan veya aşırı erişim izinlerinin merkezi bir görünümünü alabilir.

Güvenlik ekipleri, bulut kaynakları için en düşük ayrıcalık erişim denetimlerini yönlendirebilir ve ek lisanslama gereksinimleri olmadan Defender Bulut Güvenliği Duruş Yönetimi'nin (CSPM) bir parçası olarak Azure, AWS ve GCP bulut ortamlarında izin risklerini çözmeye yönelik eyleme dönüştürülebilir öneriler alabilir.

Bulut için Microsoft Defender'da izin yönetimini etkinleştirmeyi (Önizleme) öğrenin.

ServiceNow ile Bulut için Defender tümleştirmesi

22 Kasım 2023, Saat 2023, Kasım 2023, Kasım 2023, Kasım 20

ServiceNow artık Bulut için Microsoft Defender ile tümleştirilmiştir. Bu sayede müşteriler, işletmenizi etkileyen önerilerin düzeltilmesine öncelik vermek için ServiceNow'u Bulut için Defender ortamlarına bağlayabilir. Bulut için Microsoft Defender, ITSM modülü (olay yönetimi) ile entegre olur. Bu bağlantının bir parçası olarak müşteriler, Bulut için Microsoft Defender ServiceNow biletleri (önerilere bağlı) oluşturabilir/görüntüleyebilir.

serviceNow ile Bulut için Defender tümleştirmesi hakkında daha fazla bilgi edinebilirsiniz.

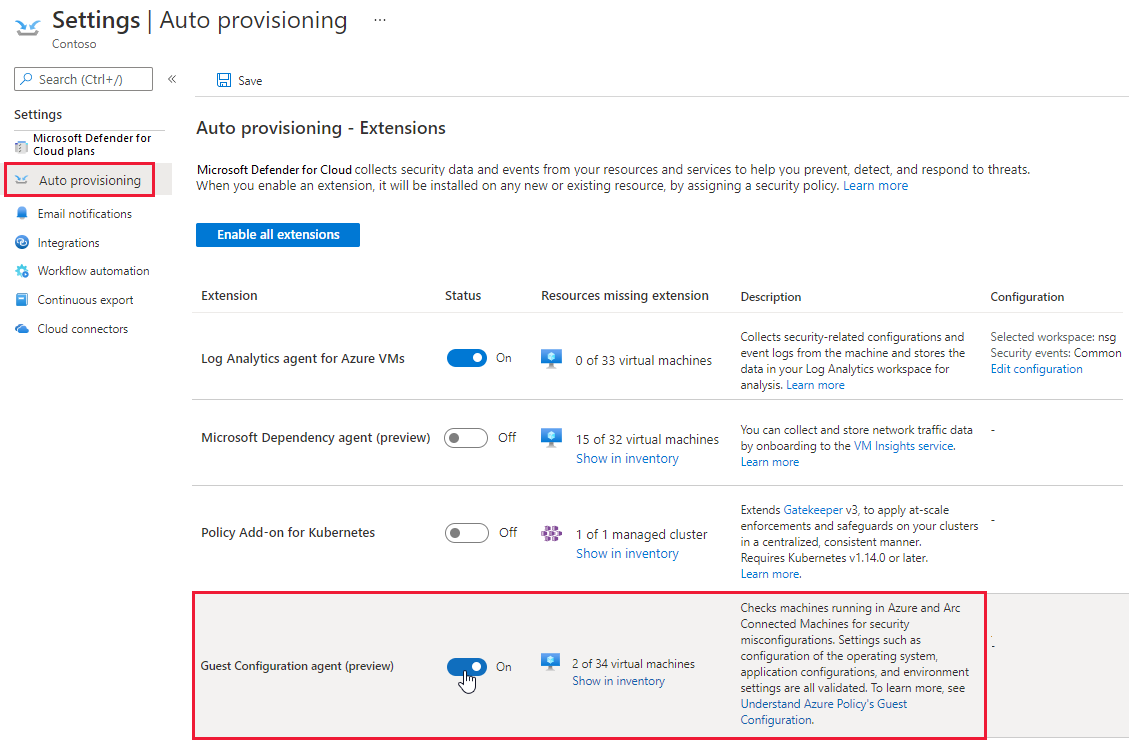

Makine planında SQL Server'lar için otomatik sağlama işleminin genel kullanılabilirliği

20 Kasım 2023, Kasım 2023, Kasım 2023, Kasım 2023, Kasım 20

Ağustos 2024'te Microsoft Monitoring Agent 'ın (MMA) kullanımdan kaldırılmasına hazırlık olarak, Bulut için Defender SQL Server tarafından hedeflenen azure izleme aracısı (AMA) otomatik sağlama işlemini yayımladı. Yeni işlem tüm yeni müşteriler için otomatik olarak etkinleştirilir ve yapılandırılır ve ayrıca Azure SQL VM'leri ve Arc özellikli SQL Sunucuları için kaynak düzeyinde etkinleştirme olanağı sağlar.

MMA otomatik sağlama işlemini kullanan müşterilerin makinelerde SQL server için yeni Azure monitoring Agent otomatik sağlama işlemine geçmeleri istenir. Geçiş işlemi sorunsuzdur ve tüm makineler için sürekli koruma sağlar.

API'ler için Defender'ın genel kullanılabilirliği

15 Kasım 2023, Kasım 2023, Kasım 2023, Kasım 2023, Kasım 20

API'ler için Microsoft Defender'ın Genel Kullanılabilirliğini (GA) duyuruyoruz. API'ler için Defender, kuruluşları API güvenlik tehditlerine karşı korumak için tasarlanmıştır.

API'ler için Defender, kuruluşların API'lerini ve verilerini kötü amaçlı aktörlerden korumalarına olanak tanır. Kuruluşlar API güvenlik duruşlarını araştırabilir ve geliştirebilir, güvenlik açığı düzeltmelerine öncelik verebilir ve etkin gerçek zamanlı tehditleri hızla algılayıp yanıtlayabilir. Kuruluşlar ayrıca sorunları araştırmak ve önceliklendirmek için güvenlik uyarılarını doğrudan Güvenlik Olayı ve Olay Yönetimi (SIEM) platformlarıyla (örneğin Microsoft Sentinel) tümleştirebilir.

API'ler için Defender ile API'lerinizi korumayı öğrenebilirsiniz. AYRıCA API'ler için Microsoft Defender hakkında daha fazla bilgi edinebilirsiniz.

Ga duyurusu hakkında daha fazla bilgi edinmek için bu blogu da okuyabilirsiniz.

Bulut için Defender artık Microsoft 365 Defender (Önizleme) ile tümleştirilmiştir

15 Kasım 2023, Kasım 2023, Kasım 2023, Kasım 2023, Kasım 20

İşletmeler, Bulut için Microsoft Defender ile Microsoft Defender XDR arasındaki yeni tümleştirmeyle bulut kaynaklarını ve cihazlarını koruyabilir. Bu tümleştirme, daha önce birden çok deneyim gerektiren bulut kaynakları, cihazlar ve kimlikler arasındaki noktaları birbirine bağlar.

Tümleştirme, Güvenlik İşlemleri Merkezi'ne (SOC) her gün rekabetçi bulut koruma özellikleri de getirir. Microsoft Defender XDR ile SOC ekipleri Bulut, Uç Nokta, Kimlik, Office 365 ve daha fazlası dahil olmak üzere birden çok yapıdan gelen algılamaları birleştiren saldırıları kolayca bulabilir.

Başlıca avantajlardan bazıları şunlardır:

SOC ekipleri için kullanımı kolay bir arabirim: Bulut için Defender uyarıları ve M365D ile tümleştirilmiş bulut bağıntıları sayesinde SOC ekipleri artık tüm güvenlik bilgilerine tek bir arabirimden erişebilir ve operasyonel verimliliği önemli ölçüde artırır.

Bir saldırı hikayesi: Müşteriler, birden çok kaynaktan gelen güvenlik uyarılarını birleştiren önceden oluşturulmuş bağıntıları kullanarak bulut ortamları da dahil olmak üzere saldırı hikayesinin tamamını anlayabilir.

Microsoft Defender XDR'deki yeni bulut varlıkları: Microsoft Defender XDR artık bulut kaynakları gibi Bulut için Microsoft Defender benzersiz yeni bulut varlıklarını destekliyor. Müşteriler Sanal Makine (VM) varlıklarını cihaz varlıklarıyla eşleştirebilir ve makineyle ilgili tüm ilgili bilgilerin birleşik bir görünümünü sağlayabilir. Bu görünüm, makinede tetiklenen uyarılar ve olaylar da dahil olmak üzere.

Microsoft Güvenlik ürünleri için Birleşik API: Bulut için Microsoft Defender uyarılar ve olaylar artık Microsoft Defender XDR'nin genel API'sinin bir parçası olduğundan müşteriler artık güvenlik uyarısı verilerini tek bir API kullanarak kendi sistemlerine aktarabilir.

Bulut için Defender ile Microsoft Defender XDR arasındaki tümleştirme, tüm yeni ve mevcut Bulut için Defender müşterileri tarafından kullanılabilir.

Kapsayıcılar için Defender ve Kapsayıcı Kayıt Defterleri için Defender'da Microsoft Defender Güvenlik Açığı Yönetimi (MDVM) tarafından desteklenen Kapsayıcıların Genel Kullanılabilirliği Güvenlik Açığı Değerlendirmesi

15 Kasım 2023, Kasım 2023, Kasım 2023, Kasım 2023, Kasım 20

Microsoft Defender Güvenlik Açığı Yönetimi (MDVM) tarafından desteklenen Azure kapsayıcı kayıt defterlerindeki Linux kapsayıcı görüntüleri için güvenlik açığı değerlendirmesi (VA), Kapsayıcılar için Defender ve Kapsayıcı Kayıt Defterleri için Defender'da Genel Kullanılabilirlik (GA) için yayınlanmıştır.

Bu değişikliğin bir parçası olarak, GA için aşağıdaki öneriler yayımlandı ve yeniden adlandırıldı ve artık güvenli puan hesaplamaya dahil edildi:

| Geçerli öneri adı | Yeni öneri adı | Açıklama | Değerlendirme anahtarı |

|---|---|---|---|

| Kapsayıcı kayıt defteri görüntülerinin çözümlenen güvenlik açığı bulguları olmalıdır (Microsoft Defender Güvenlik Açığı Yönetimi tarafından desteklenir) | Azure kayıt defteri kapsayıcı görüntülerinin güvenlik açıkları çözümlenmelidir (Microsoft Defender Güvenlik Açığı Yönetimi tarafından desteklenir) | Kapsayıcı görüntüsü güvenlik açığı değerlendirmeleri, kayıt defterinizde yaygın olarak bilinen güvenlik açıklarını (CVE) tarar ve her görüntü için ayrıntılı bir güvenlik açığı raporu sağlar. Güvenlik açıklarını çözmek, güvenlik duruşunuzu büyük ölçüde geliştirerek dağıtım öncesinde görüntülerin güvenli bir şekilde kullanılmasını sağlayabilir. | c0b7cfc6-3172-465a-b378-53c7ff2cc0d5 |

| Kapsayıcı görüntülerini çalıştırmanın güvenlik açığı bulguları çözümlenmelidir (Microsoft Defender Güvenlik Açığı Yönetimi tarafından desteklenir) | Azure çalışan kapsayıcı görüntülerinin güvenlik açıkları çözümlenmelidir (Microsoft Defender Güvenlik Açığı Yönetimi tarafından desteklenir | Kapsayıcı görüntüsü güvenlik açığı değerlendirmesi, kayıt defterinizde yaygın olarak bilinen güvenlik açıklarını (CVE) tarar ve her görüntü için ayrıntılı bir güvenlik açığı raporu sağlar. Bu öneri, Kubernetes kümelerinizde çalışmakta olan güvenlik açığı olan görüntülere görünürlük sağlar. Şu anda çalışmakta olan kapsayıcı görüntülerindeki güvenlik açıklarını düzeltmek, güvenlik duruşunuzu geliştirmek ve kapsayıcılı iş yüklerinizin saldırı yüzeyini önemli ölçüde azaltmak için önemlidir. | c609cf0f-71ab-41e9-a3c6-9a1f7fe1b8d5 |

MDVM tarafından desteklenen kapsayıcı görüntüsü taraması artık plan fiyatlandırması kapsamında ücretlendirilmektedir.

Not

Qualys tarafından desteklenen kapsayıcı VA teklifimiz ve MDVM tarafından desteklenen Container VA teklifimiz tarafından taranan görüntüler yalnızca bir kez faturalandırılır.

Kapsayıcılar Güvenlik Açığı Değerlendirmesi için aşağıdaki Qualys önerileri yeniden adlandırıldı ve 15 Kasım'dan önce aboneliklerinden herhangi birinde Kapsayıcılar için Defender'ı etkinleştiren müşteriler için kullanılabilir olmaya devam edecektir. 15 Kasım'dan sonra Kapsayıcılar için Defender'ı ekleyecek yeni müşteriler yalnızca Microsoft Defender Güvenlik Açığı Yönetimi tarafından desteklenen yeni Kapsayıcı güvenlik açığı değerlendirme önerilerini görür.

| Geçerli öneri adı | Yeni öneri adı | Açıklama | Değerlendirme anahtarı |

|---|---|---|---|

| Kapsayıcı kayıt defteri görüntülerinde güvenlik açığı bulguları çözümlenmelidir (Qualys tarafından desteklenir) | Azure kayıt defteri kapsayıcı görüntülerinin güvenlik açıkları çözülmelidir (Qualys tarafından desteklenir) | Kapsayıcı görüntüsü güvenlik açığı değerlendirmesi, güvenlik açıklarına karşı kayıt defterinizi tarar ve her görüntü için ayrıntılı bulguları kullanıma sunar. Güvenlik açıklarını çözmek kapsayıcılarınızın güvenlik duruşunu büyük ölçüde geliştirebilir ve saldırılara karşı koruyabilir. | dbd0cb49-b563-45e7-9724-889e799fa648 |

| Kapsayıcı görüntülerini çalıştırmanın güvenlik açığı bulguları çözümlenmelidir (Qualys tarafından desteklenir) | Kapsayıcı görüntülerini çalıştıran Azure'da güvenlik açıkları çözülmelidir - (Qualys tarafından desteklenir) | Kapsayıcı görüntüsü güvenlik açığı değerlendirmesi, Kubernetes kümelerinizde çalışan kapsayıcı görüntülerini güvenlik açıklarına karşı tarar ve her görüntü için ayrıntılı bulguları kullanıma sunar. Güvenlik açıklarını çözmek kapsayıcılarınızın güvenlik duruşunu büyük ölçüde geliştirebilir ve saldırılara karşı koruyabilir. | 41503391-efa5-47ee-9282-4eff6131462c |

Kapsayıcı Güvenlik Açığı Değerlendirmeleri öneri adlarına geçiş

Aşağıdaki Kapsayıcı Güvenlik Açığı Değerlendirmeleri önerileri yeniden adlandırıldı:

| Geçerli öneri adı | Yeni öneri adı | Açıklama | Değerlendirme anahtarı |

|---|---|---|---|

| Kapsayıcı kayıt defteri görüntülerinde güvenlik açığı bulguları çözümlenmelidir (Qualys tarafından desteklenir) | Azure kayıt defteri kapsayıcı görüntülerinin güvenlik açıkları çözülmelidir (Qualys tarafından desteklenir) | Kapsayıcı görüntüsü güvenlik açığı değerlendirmesi, güvenlik açıklarına karşı kayıt defterinizi tarar ve her görüntü için ayrıntılı bulguları kullanıma sunar. Güvenlik açıklarını çözmek kapsayıcılarınızın güvenlik duruşunu büyük ölçüde geliştirebilir ve saldırılara karşı koruyabilir. | dbd0cb49-b563-45e7-9724-889e799fa648 |

| Kapsayıcı görüntülerini çalıştırmanın güvenlik açığı bulguları çözümlenmelidir (Qualys tarafından desteklenir) | Kapsayıcı görüntülerini çalıştıran Azure'da güvenlik açıkları çözülmelidir - (Qualys tarafından desteklenir) | Kapsayıcı görüntüsü güvenlik açığı değerlendirmesi, Kubernetes kümelerinizde çalışan kapsayıcı görüntülerini güvenlik açıklarına karşı tarar ve her görüntü için ayrıntılı bulguları kullanıma sunar. Güvenlik açıklarını çözmek kapsayıcılarınızın güvenlik duruşunu büyük ölçüde geliştirebilir ve saldırılara karşı koruyabilir. | 41503391-efa5-47ee-9282-4eff6131462c |

| Elastik kapsayıcı kayıt defteri görüntülerinin güvenlik açığı bulguları çözümlenmelidir | AWS kayıt defteri kapsayıcı görüntülerinin güvenlik açıkları çözülmelidir - (Trivy tarafından desteklenir) | Kapsayıcı görüntüsü güvenlik açığı değerlendirmesi, güvenlik açıklarına karşı kayıt defterinizi tarar ve her görüntü için ayrıntılı bulguları kullanıma sunar. Güvenlik açıklarını çözmek kapsayıcılarınızın güvenlik duruşunu büyük ölçüde geliştirebilir ve saldırılara karşı koruyabilir. | 03587042-5d4b-44ff-af42-ae99e3c71c87 |

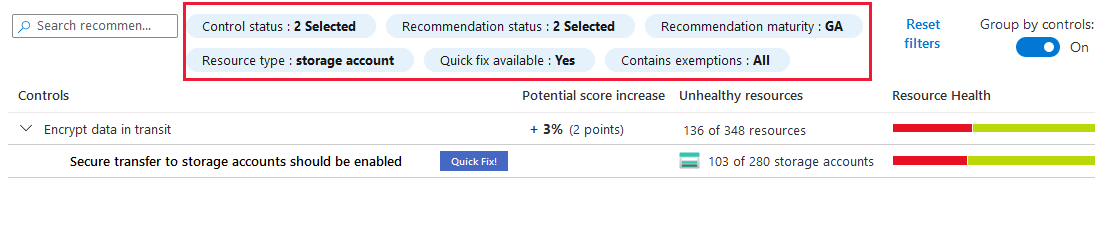

Risk öncelik belirlemesi artık öneriler için kullanılabilir

15 Kasım 2023, Kasım 2023, Kasım 2023, Kasım 2023, Kasım 20

Artık güvenlik önerilerinizin önceliklerini oluşturdukları risk düzeyine göre belirleyerek, temel alınan her güvenlik sorununun hem sömürülebilirliğini hem de olası iş etkisini göz önünde bulundurabilirsiniz.

Önerilerinizi risk düzeyine (Kritik, yüksek, orta, düşük) göre düzenleyerek ortamınızdaki en kritik riskleri ele alabilir ve İnternet'e maruz kalma, veri duyarlılığı, yanal hareket olasılıkları ve önerileri çözümleyerek azaltılabilir olası saldırı yolları gibi gerçek risklere göre güvenlik sorunlarının düzeltilmesini verimli bir şekilde önceliklendirebilirsiniz.

Risk öncelik belirlemesi hakkında daha fazla bilgi edinin.

Saldırı yolu analizi yeni altyapı ve kapsamlı geliştirmeler

15 Kasım 2023, Kasım 2023, Kasım 2023, Kasım 2023, Kasım 20

Bulut için Defender'daki saldırı yolu analizi özelliklerine yönelik geliştirmeler yayınlıyoruz.

Yeni altyapı - saldırı yolu analizi, bulut ortamınızda var olan her olası saldırı yolunu (grafiğimizdeki verilere göre) algılamak için yol bulma algoritması kullanan yeni bir altyapıya sahiptir. Ortamınızda çok daha fazla saldırı yolu bulabilir ve saldırganların kuruluşunuzu ihlal etmek için kullanabilecekleri daha karmaşık ve gelişmiş saldırı düzenlerini algılayabiliriz.

İyileştirmeler - Aşağıdaki geliştirmeler yayımlandı:

- Risk önceliklendirmesi - risk temelinde saldırı yollarının önceliklendirilmiş listesi (sömürü ve iş etkisi).

- İyileştirilmiş düzeltme - zinciri gerçekten bozmak için çözümlenmesi gereken belirli önerilerin tam olarak belirtilmesi.

- Bulutlar arası saldırı yolları – bulutlar arası saldırı yollarının algılanması (bir bulutta başlayıp başka bir bulutta biten yollar).

- MITRE – Tüm saldırı yollarını MITRE çerçevesine eşleme.

- Yenilenen kullanıcı deneyimi – Daha güçlü özelliklerle yenilenen deneyim: daha kolay önceliklendirmeye olanak sağlamak için gelişmiş filtreler, arama ve saldırı yollarını gruplandırma.

Saldırı yollarını tanımlamayı ve düzeltmeyi öğrenin.

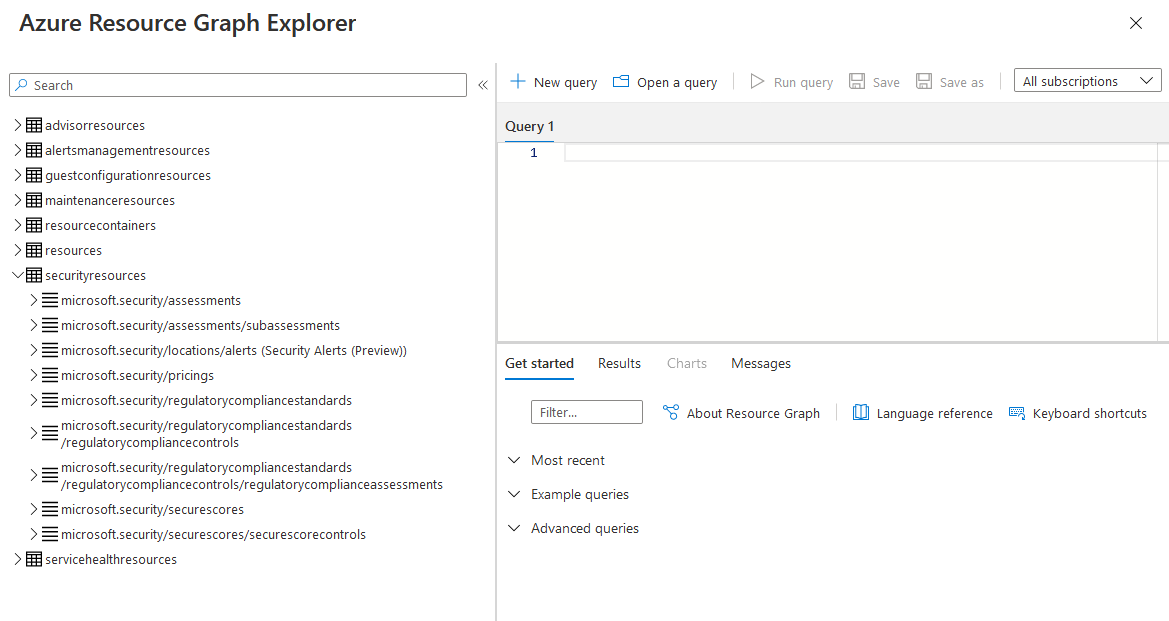

Saldırı Yolu'nun Azure Kaynak Grafı tablo düzeninde yapılan değişiklikler

15 Kasım 2023, Kasım 2023, Kasım 2023, Kasım 2023, Kasım 20

Saldırı yolunun Azure Kaynak Grafı tablo düzeni güncelleştirilir. attackPathType özelliği kaldırılır ve diğer özellikler eklenir.

Defender CSPM'de GCP desteğinin Genel Kullanılabilirlik sürümü

15 Kasım 2023, Kasım 2023, Kasım 2023, Kasım 2023, Kasım 20

GCP kaynakları desteğiyle Defender CSPM bağlamsal bulut güvenlik grafiğinin ga (Genel Kullanılabilirlik) sürümünü ve saldırı yolu analizini duyuruyoruz. GCP kaynakları genelinde kapsamlı görünürlük ve akıllı bulut güvenliği için Defender CSPM'nin gücünü uygulayabilirsiniz.

GCP desteğimizin temel özellikleri şunlardır:

- Saldırı yolu analizi - Saldırganların atabileceği olası yolları anlayın.

- Bulut güvenlik gezgini - Güvenlik grafı üzerinde graf tabanlı sorgular çalıştırarak güvenlik risklerini proaktif olarak belirleyin.

- Aracısız tarama - Aracı yüklemeden sunucuları tarayın ve gizli dizileri ve güvenlik açıklarını belirleyin.

- Veri kullanan güvenlik duruşu - Google Cloud Storage demetlerindeki hassas verilerin risklerini keşfedin ve düzeltin.

Defender CSPM planı seçenekleri hakkında daha fazla bilgi edinin.

Not

Defender CSPM'de GCP desteğinin GA sürümü için faturalama 1 Şubat 2024'te başlayacaktır.

Veri güvenliği panosunun Genel Kullanılabilirlik sürümü

15 Kasım 2023, Kasım 2023, Kasım 2023, Kasım 2023, Kasım 20

Veri güvenliği panosu artık Defender CSPM planının bir parçası olarak Genel Kullanılabilirlik (GA) içinde kullanılabilir.

Veri güvenliği panosu kuruluşunuzun veri varlığını, hassas veriler için riskleri ve veri kaynaklarınız hakkındaki içgörüleri görüntülemenizi sağlar.

Veri güvenliği panosu hakkında daha fazla bilgi edinin.

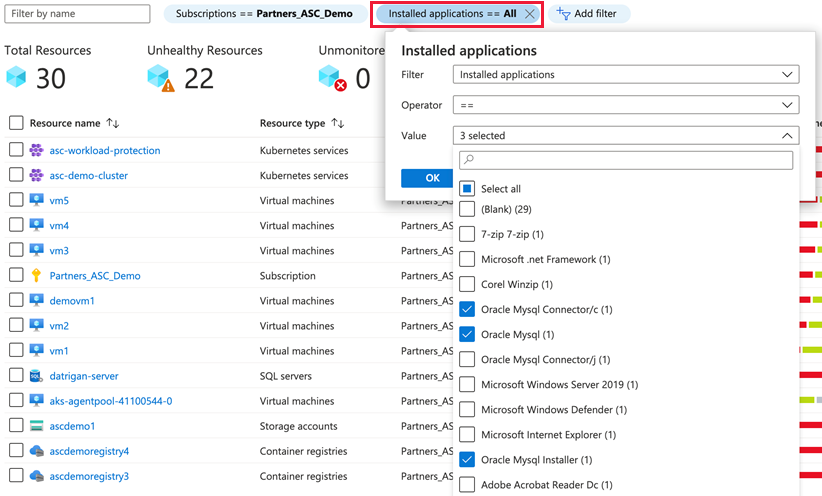

Veritabanları için hassas veri bulmanın Genel Kullanılabilirlik sürümü

15 Kasım 2023, Kasım 2023, Kasım 2023, Kasım 2023, Kasım 20

Azure SQL veritabanları ve AWS RDS örnekleri (tüm RDBMS türleri) dahil olmak üzere yönetilen veritabanları için hassas veri bulma özelliği genel kullanıma sunulmuştur ve hassas veriler içeren kritik veritabanlarının otomatik olarak bulunmasına olanak tanır.

Bu özelliği ortamlarınızdaki tüm desteklenen veri depolarında etkinleştirmek için Defender CSPM'de etkinleştirmeniz Sensitive data discovery gerekir. Defender CSPM'de hassas veri bulmayı etkinleştirmeyi öğrenin.

Ayrıca, hassas veri bulmanın veri kullanan güvenlik duruşunda nasıl kullanıldığını da öğrenebilirsiniz.

Genel Önizleme duyurusu: Bulut için Microsoft Defender'da çoklu bulut veri güvenliğine yönelik yeni genişletilmiş görünürlük.

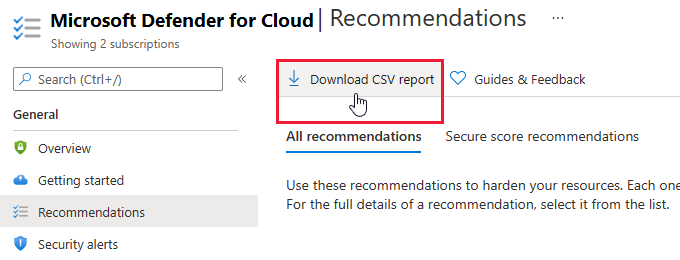

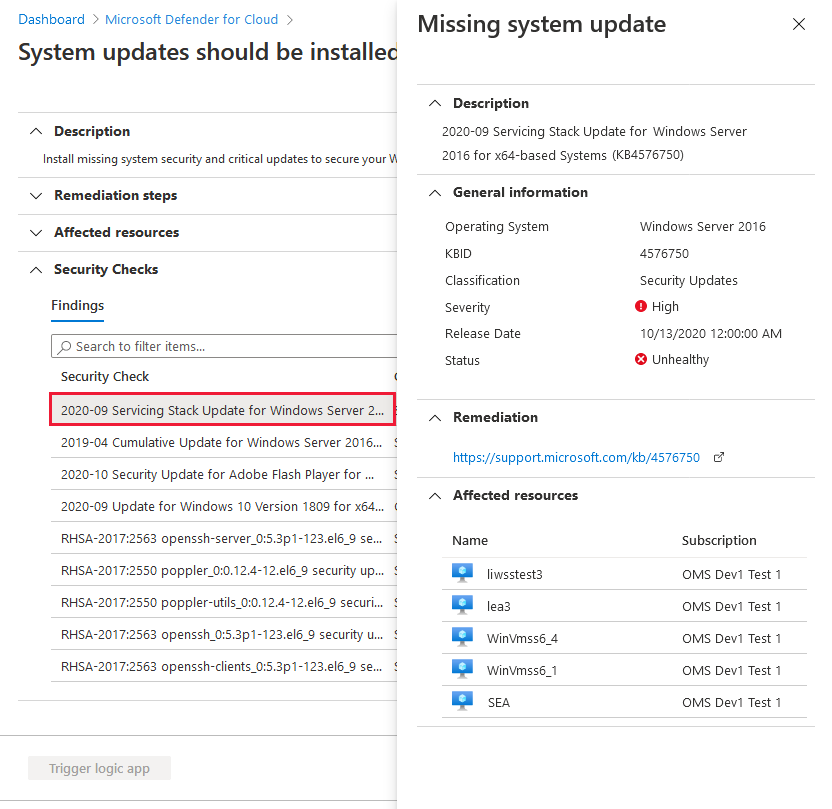

Eksik sistem güncelleştirmelerini bulma önerisinin yeni sürümü artık GA

6 Kasım 2023, Kasım 2023

Makinelerin en son güvenlik veya kritik sistem güncelleştirmelerinin tümüne sahip olduğundan emin olmak için artık Azure VM'lerinizde ve Azure Arc makinelerinizde ek bir aracıya gerek yoktur.

Yeni sistem güncelleştirmeleri önerisi, System updates should be installed on your machines (powered by Azure Update Manager) denetimde Apply system updates Güncelleştirme Yöneticisi'ni temel alır ve artık tamamen GA'dır. Öneri, yüklü bir aracı yerine her Azure VM'ye ve Azure Arc makinelerine eklenmiş yerel bir aracıyı kullanır. Yeni önerideki hızlı düzeltme, Güncelleştirme Yöneticisi portalında eksik güncelleştirmelerin tek seferlik yüklenmesine gider.

Eksik sistem güncelleştirmelerini bulmaya yönelik önerilerin eski ve yeni sürümleri, eski sürümün kullanım dışı bırakıldığı Ağustos 2024'e kadar kullanılabilir. Her iki öneri de: System updates should be installed on your machines (powered by Azure Update Manager)ve System updates should be installed on your machines aynı denetim altında kullanılabilir: Apply system updates ve aynı sonuçlara sahiptir. Bu nedenle, güvenli puan üzerindeki etkisinde yineleme yoktur.

Azure ilkesinde Bulut için Defender yerleşik girişiminden devre dışı bırakarak yeni öneriye geçiş yapmanızı ve eski öneriyi kaldırmanızı öneririz.

[Machines should be configured to periodically check for missing system updates](https://ms.portal.azure.com/#view/Microsoft_Azure_Security/GenericRecommendationDetailsBlade/assessmentKey/90386950-71ca-4357-a12e-486d1679427c) Öneri ayrıca GA'dır ve Güvenlik Puanınız üzerinde olumsuz bir etkiye sahip olacak bir önkoşuldur. Kullanılabilir Düzeltme ile olumsuz etkiyi düzeltebilirsiniz.

Yeni öneriyi uygulamak için şunları yapmanız gerekir:

- Azure olmayan makinelerinizi Arc'a bağlayın.

- Periyodik değerlendirme özelliğini açın. Öneriyi düzeltmek için yeni öneride

[Machines should be configured to periodically check for missing system updates](https://ms.portal.azure.com/#view/Microsoft_Azure_Security/GenericRecommendationDetailsBlade/assessmentKey/90386950-71ca-4357-a12e-486d1679427c)Hızlı Düzeltme'yi kullanabilirsiniz.

Not

Arc özellikli makineler için, Sunucular için Defender Plan 2'nin ilgili Abonelik veya Bağlayıcıda etkinleştirilmemiş olduğu düzenli değerlendirmelerin etkinleştirilmesi, Azure Update Manager fiyatlandırmasına tabidir. Sunucular için Defender Plan 2'nin ilgili Aboneliklerinde veya Bağlayıcılarında veya herhangi bir Azure VM'sinde etkinleştirildiği Arc özellikli makineler, ek ücret ödemeden bu özellik için uygundur.

Ekim 2023

Uyarlamalı uygulamanın değiştirilmesi güvenlik uyarısının önem derecesini denetler

Duyuru tarihi: 30 Ekim 2023

Sunucular için Defender'ın güvenlik uyarısı kalite iyileştirme sürecinin bir parçası olarak ve uyarlamalı uygulama denetimleri özelliğinin bir parçası olarak, aşağıdaki güvenlik uyarısının önem derecesi "Bilgilendirme" olarak değiştiriliyor:

| Uyarı [Uyarı Türü] | Uyarı Açıklaması |

|---|---|

| Uyarlamalı uygulama denetimi ilkesi ihlali denetlendi. [VM_AdaptiveApplicationControlWindowsViolationAudited, VM_AdaptiveApplicationControlWindowsViolationAudited] | Aşağıdaki kullanıcılar bu makinede kuruluşunuzun uygulama denetim ilkesini ihlal eden uygulamalar çalıştırmıştı. Makineyi kötü amaçlı yazılımlara veya uygulama güvenlik açıklarına maruz bırakabilir. |

Bu uyarıyı Bulut için Microsoft Defender portalındaki "Güvenlik uyarıları" sayfasında görüntülemeye devam etmek için, varsayılan görünüm filtresi Önem Derecesi'ni kılavuza bilgilendiren uyarılar içerecek şekilde değiştirin.

API'ler için Defender'dan kaldırılan çevrimdışı Azure API Management düzeltmeleri

25 Ekim 2023, Cumartesi

API'ler için Defender, Azure API Management API düzeltmelerine yönelik desteğini güncelleştirdi. Çevrimdışı düzeltmeler artık eklenen API'ler için Defender envanterinde görünmez ve artık API'ler için Defender'a eklenmemiştir. Çevrimdışı düzeltmeler, trafik gönderilmesine izin vermez ve güvenlik açısından hiçbir risk oluşturmaz.

Genel önizlemede sunulan DevOps güvenlik duruşu yönetimi önerileri

19 Ekim 2023, Cumartesi

Yeni DevOps duruş yönetimi önerileri artık Azure DevOps veya GitHub bağlayıcısı olan tüm müşteriler için genel önizlemede kullanılabilir. DevOps duruş yönetimi, güvenlik yapılandırmalarındaki ve erişim denetimlerindeki zayıflıkları ortaya çıkararak DevOps ortamlarının saldırı yüzeyini azaltmaya yardımcı olur. DevOps duruş yönetimi hakkında daha fazla bilgi edinin.

Yasal uyumluluk panosunda CIS Azure Foundations Benchmark v2.0.0 yayınlanması

18 Ekim 2023, Cumartesi

Bulut için Microsoft Defender artık en son sürümü destekliyorCIS Azure Security Foundations Benchmark - Mevzuat Uyumluluğu panosundaki sürüm 2.0.0 ve Azure İlkesi yerleşik ilke girişimi. Bulut için Microsoft Defender'de 2.0.0 sürümünün yayımlanması Microsoft, İnternet Güvenliği Merkezi (CIS) ve kullanıcı toplulukları arasında ortak bir işbirliği çalışmasıdır. 2.0.0 sürümü, 90'dan fazla yerleşik Azure ilkesi içeren değerlendirme kapsamını önemli ölçüde genişletir ve Bulut için Microsoft Defender ve Azure İlkesi'de önceki 1.4.0 ve 1.3.0 ve 1.0 sürümlerini tamamlar. Daha fazla bilgi için bu blog gönderisini inceleyebilirsiniz.

Eylül 2023

Log Analytics günlük üst sınırına değiştirme

Azure izleyicisi, Log Analytics çalışma alanlarınıza alınan veriler için günlük üst sınır ayarlama özelliği sunar. Ancak Bulut için Defender güvenlik olayları şu anda bu dışlamalarda desteklenmemektedir.

Log Analytics Günlük Üst Sınırı artık aşağıdaki veri türleri kümesini dışlamaz:

- WindowsEvent

- SecurityAlert

- SecurityBaseline

- SecurityBaselineSummary

- SecurityDetection

- SecurityEvent

- WindowsFirewall

- MaliciousIPCommunication

- LinuxAuditLog

- SysmonEvent

- ProtectionStatus

- Güncelleştir

- UpdateSummary

- CommonSecurityLog

- Syslog

Günlük sınıra ulaşılırsa tüm faturalanabilir veri türleri eşlenir. Bu değişiklik, beklenenden daha yüksek veri alımından kaynaklanan maliyetleri tam olarak içerme olanağınızı artırır.

Bulut için Microsoft Defender ile çalışma alanları hakkında daha fazla bilgi edinin.

Veri güvenliği panosu genel önizlemede kullanılabilir

27 Eylül 2023, Cumartesi

Veri güvenliği panosu artık Defender CSPM planının bir parçası olarak genel önizlemede kullanılabilir. Veri güvenliği panosu, hassas veriler üzerinde önemli riskleri aydınlatan, hibrit bulut iş yüklerindeki veriler için uyarıları ve olası saldırı yollarını öncelik sırasına alan etkileşimli, veri merkezli bir panodur. Veri güvenliği panosu hakkında daha fazla bilgi edinin.

Önizleme sürümü: Makinelerde SQL Server planı için yeni otomatik sağlama işlemi

21 Eylül 2023

Microsoft Monitoring Agent (MMA) Ağustos 2024'te kullanım dışı bırakılıyor. Bulut için Defender MMA'nın yerine SQL Server tarafından hedeflenen Azure monitoring Agent otomatik sağlama işleminin sürümüyle değiştirerek stratejisini güncelleştirdi.

Önizleme sırasında, Azure İzleyici Aracısı (Önizleme) ile MMA otomatik sağlama işlemini kullanan müşterilerin makinelerde SQL Server için Azure monitoring Agent (Önizleme) otomatik sağlama işlemine geçmeleri istenir. Geçiş işlemi sorunsuzdur ve tüm makineler için sürekli koruma sağlar.

Daha fazla bilgi için bkz . SQL sunucusu tarafından hedeflenen Azure İzleme Aracısı otomatik sağlama işlemine geçiş.

Bulut için Defender'de Azure DevOps için GitHub Gelişmiş Güvenliği uyarıları

20 Eylül 2023, Cumartesi

Artık Bulut için Defender'da CodeQL, gizli diziler ve bağımlılıklarla ilgili Azure DevOps (GHAzDO) için GitHub Gelişmiş Güvenliği uyarılarını görüntüleyebilirsiniz. Sonuçlar DevOps sayfasında ve Öneriler'de görüntülenir. Bu sonuçları görmek için GHAzDO özellikli depolarınızı Bulut için Defender ekleyin.

Azure DevOps için GitHub Gelişmiş Güvenliği hakkında daha fazla bilgi edinin.

Api'ler için Defender önerileri için muaf tutma işlevi kullanıma sunuldu

11 Eylül 2023, Cumartesi

Artık aşağıdaki API'ler için Defender güvenlik önerileri için önerileri muaf tutabilirsiniz.

| Öneri | Açıklama ve ilgili ilke | Önem |

|---|---|---|

| (Önizleme) Kullanılmayan API uç noktaları devre dışı bırakılmalı ve Azure API Management hizmetinden kaldırılmalıdır | En iyi güvenlik uygulaması olarak, 30 gündür trafik almamış API uç noktaları kullanılmamış olarak kabul edilir ve Azure API Management hizmetinden kaldırılmalıdır. Kullanılmayan API uç noktalarının tutulması güvenlik riski doğurabilir. Bunlar, Azure API Management hizmetinden kullanımdan kaldırılmış ancak yanlışlıkla etkin bırakılmış API'ler olabilir. Bu tür API'ler genellikle en güncel güvenlik kapsamını almaz. | Düşük |

| (Önizleme) Azure API Management'ta API uç noktalarının kimliği doğrulanmalıdır | Azure API Management'ta yayımlanan API uç noktaları, güvenlik riskini en aza indirmeye yardımcı olmak için kimlik doğrulamasını zorunlu kılmalıdır. Kimlik doğrulama mekanizmaları bazen yanlış uygulanır veya eksiktir. Bu, saldırganların uygulama açıklarından yararlanmasına ve verilere erişmesine olanak tanır. Azure API Management'ta yayımlanan API'ler için bu öneri, Azure API Management içinde yapılandırılan Abonelik Anahtarları, JWT ve İstemci Sertifikası aracılığıyla kimlik doğrulamasının yürütülmesini değerlendirir. Bu kimlik doğrulama mekanizmalarından hiçbiri API çağrısı sırasında yürütülmezse, API bu öneriyi alır. | Yüksek |

Bulut için Defender'da önerileri muaf tutma hakkında daha fazla bilgi edinin.

API'ler için Defender algılamaları için örnek uyarılar oluşturma

11 Eylül 2023, Cumartesi

Artık API'ler için Defender genel önizlemesinin bir parçası olarak yayımlanan güvenlik algılamaları için örnek uyarılar oluşturabilirsiniz. Bulut için Defender'da örnek uyarılar oluşturma hakkında daha fazla bilgi edinin.

Önizleme sürümü: Microsoft Defender Güvenlik Açığı Yönetimi tarafından desteklenen kapsayıcı güvenlik açığı değerlendirmesi artık çekme sırasında taramayı destekliyor

6 Eylül 2023, Cumartesi

Microsoft Defender Güvenlik Açığı Yönetimi tarafından desteklenen kapsayıcılar güvenlik açığı değerlendirmesi artık ACR'den çekilen görüntüleri taramak için ek tetikleyiciyi destekliyor. Yeni eklenen bu tetikleyici, mevcut tetikleyicilerin son 90 gün içinde ACR'ye gönderilen görüntüleri ve AKS'de çalışmakta olan görüntüleri taramaya ek olarak etkin görüntüler için ek kapsam sağlar.

Yeni tetikleyici bugün kullanıma sunulmaya başlayacaktır ve Eylül ayı sonuna kadar tüm müşterilerin kullanımına sunulması beklenmektedir.

Mevzuat uyumluluğunda İnternet Güvenliği Merkezi (CIS) standartlarının adlandırma biçimi güncelleştirildi

6 Eylül 2023, Cumartesi

Uyumluluk panosundaki CIS (Center for Internet Security) temellerinin adlandırma biçimi olarak değiştirilir [Cloud] CIS [version number] CIS [Cloud] Foundations v[version number]. Aşağıdaki tabloya bakın:

| Geçerli Ad | Yeni Adı |

|---|---|

| Azure CIS 1.1.0 | CIS Azure Foundations v1.1.0 |

| Azure CIS 1.3.0 | CIS Azure Foundations v1.3.0 |

| Azure CIS 1.4.0 | CIS Azure Foundations v1.4.0 |

| AWS CIS 1.2.0 | CIS AWS Foundations v1.2.0 |

| AWS CIS 1.5.0 | CIS AWS Foundations v1.5.0 |

| GCP CIS 1.1.0 | CIS GCP Foundations v1.1.0 |

| GCP CIS 1.2.0 | CIS GCP Foundations v1.2.0 |

Mevzuat uyumluluğunuzu geliştirmeyi öğrenin.

PaaS veritabanları için hassas veri bulma (Önizleme)

5 Eylül 2023

PaaS Veritabanları (herhangi bir türde Azure SQL Veritabanı ve Amazon RDS Örnekleri) için sorunsuz hassas veri bulma için veri kullanan güvenlik duruşu özellikleri artık genel önizleme aşamasındadır. Bu genel önizleme, kritik verilerinizin bulunduğu her yerde ve bu veritabanlarında bulunan veri türlerinin bir haritasını oluşturmanıza olanak tanır.

Azure ve AWS veritabanları için hassas veri bulma, bulut nesne depolama kaynakları (Azure Blob Depolama, AWS S3 demetleri ve GCP depolama demetleri) için genel kullanıma açık olan paylaşılan taksonomi ve yapılandırmaya ek olarak tek bir yapılandırma ve etkinleştirme deneyimi sağlar.

Veritabanları haftalık olarak taranır. öğesini etkinleştirirseniz sensitive data discoverybulma işlemi 24 saat içinde çalışır. Sonuçlar Bulut Güvenlik Gezgini'nde veya hassas verilere sahip yönetilen veritabanları için yeni saldırı yolları gözden geçirilerek görüntülenebilir.

Veritabanları için veri kullanan güvenlik duruşu Defender CSPM planı aracılığıyla sağlanır ve seçeneğin etkinleştirildiği sensitive data discovery aboneliklerde otomatik olarak etkinleştirilir.

Aşağıdaki makalelerde veri kullanan güvenlik duruşu hakkında daha fazla bilgi edinebilirsiniz:

- Veri kullanan güvenlik duruşu için destek ve önkoşullar

- Veri kullanan güvenlik duruşu etkinleştirme

- Hassas veri risklerini keşfetme

Genel Kullanılabilirlik (GA): Depolama için Defender'da kötü amaçlı yazılım taraması

1 Eylül 2023

Kötü amaçlı yazılım taraması genel kullanıma sunuldu (GA), Depolama için Defender eklentisi olarak kullanıma sunuldu. Depolama için Defender'da kötü amaçlı yazılım taraması, Microsoft Defender Virüsten Koruma özelliklerini kullanarak karşıya yüklenen içerikte neredeyse gerçek zamanlı olarak tam bir kötü amaçlı yazılım taraması gerçekleştirerek depolama hesaplarınızın kötü amaçlı içeriklerden korunmasına yardımcı olur. Güvenilmeyen içeriği işlemeye yönelik güvenlik ve uyumluluk gereksinimlerini karşılamaya yardımcı olmak için tasarlanmıştır. Kötü amaçlı yazılım tarama özelliği, büyük ölçekte kuruluma olanak tanıyan ve uygun ölçekte yanıtı otomatikleştirmeyi destekleyen aracısız bir SaaS çözümüdür.

Depolama için Defender'da kötü amaçlı yazılım tarama hakkında daha fazla bilgi edinin.

Kötü amaçlı yazılım taraması, veri kullanımınıza ve bütçenize göre fiyatlendirilir. Faturalama 3 Eylül 2023'te başlar. Daha fazla bilgi için fiyatlandırma sayfasını ziyaret edin.

Önceki planı kullanıyorsanız kötü amaçlı yazılım taramasını etkinleştirmek için yeni plana proaktif olarak geçiş yapmanız gerekir.

Bulut için Microsoft Defender duyuru blog gönderisini okuyun.

Ağustos 2023

Ağustos güncelleştirmeleri şunları içerir:

Kapsayıcılar için Defender: Kubernetes için aracısız bulma

30 Ağustos 2023, Ağustos 2023, Ağustos 2023, Ağustos 2023, Ağustos

Kapsayıcılar için Defender: Kubernetes için aracısız bulma... Bu sürüm kapsayıcı güvenliğinde önemli bir adıma işaret eder ve Kubernetes ortamları için gelişmiş içgörüler ve kapsamlı envanter özellikleriyle sizi güçlendirir. Yeni kapsayıcı teklifi, Bulut için Defender bağlamsal güvenlik grafı tarafından desteklenir. Bu son güncelleştirmeden şunları bekleyebilirsiniz:

- Aracısız Kubernetes bulma

- Kapsamlı envanter özellikleri

- Kubernetes'e özgü güvenlik içgörüleri

- Bulut Güvenlik Gezgini ile gelişmiş risk avcılığı

Kubernetes için aracısız bulma artık tüm Kapsayıcılar için Defender müşterileri tarafından kullanılabilir. Bu gelişmiş özellikleri kullanmaya hemen başlayabilirsiniz. Aboneliklerinizi tüm uzantı kümesini etkinleştirecek şekilde güncelleştirmenizi ve en son eklemeler ile özelliklerden yararlanmanızı öneririz. Uzantıyı etkinleştirmek için Kapsayıcılar için Defender aboneliğinizin Ortam ve ayarlar bölmesini ziyaret edin.

Not

En son eklemelerin etkinleştirilmesi, etkin Kapsayıcılar için Defender müşterilerine yeni maliyetler doğurmayacak.

Daha fazla bilgi için bkz . Kapsayıcı güvenliğine genel bakış Kapsayıcılar için Microsoft Defender.

Öneri sürümü: Depolama için Microsoft Defender kötü amaçlı yazılım taraması ve hassas veri tehdidi algılama özelliğiyle etkinleştirilmelidir

22 Ağustos 2023 Salı

Depolama için Defender'da yeni bir öneri yayınlandı. Bu öneri, Depolama için Defender'ın kötü amaçlı yazılım tarama ve hassas veri tehdidi algılama özellikleriyle abonelik düzeyinde etkinleştirilmesini sağlar.

| Öneri | Açıklama |

|---|---|

| Depolama için Microsoft Defender kötü amaçlı yazılım taraması ve hassas veri tehdidi algılama özelliğiyle etkinleştirilmelidir | Depolama için Microsoft Defender, depolama hesaplarınıza yönelik olası tehditleri algılar. Verileriniz ve iş yükünüz üzerindeki üç önemli etkiyi önlemeye yardımcı olur: kötü amaçlı dosya yüklemeleri, hassas veri sızdırma ve veri bozulması. Yeni Depolama için Defender planı kötü amaçlı yazılım taramasını ve hassas veri tehdidi algılamayı içerir. Bu plan ayrıca kapsam ve maliyetler üzerinde denetim için tahmin edilebilir bir fiyatlandırma yapısı (depolama hesabı başına) sağlar. Büyük ölçekte basit bir aracısız kurulumla, abonelik düzeyinde etkinleştirildiğinde, bu abonelik altında mevcut ve yeni oluşturulan tüm depolama hesapları otomatik olarak korunur. Ayrıca belirli depolama hesaplarını korumalı aboneliklerin dışında tutabilirsiniz. |

Bu yeni öneri, geçerli önerinin Microsoft Defender for Storage should be enabled (değerlendirme anahtarı 1be22853-8ed1-4005-9907-ddad64cb1417) yerini alır. Ancak, bu öneri Azure Kamu bulutlarda kullanılabilir olmaya devam edecektir.

Depolama için Microsoft Defender hakkında daha fazla bilgi edinin.

Bulut için Defender güvenlik uyarılarındaki genişletilmiş özellikler etkinlik günlüklerinden maskelenir

17 Ağustos 2023, Ağustos 2023, Ağustos 2023, Ağustos 2023, Ağustos

Kısa süre önce güvenlik uyarılarının ve etkinlik günlüklerinin tümleştirildiği yöntemi değiştirdik. Hassas müşteri bilgilerini daha iyi korumak için bu bilgileri artık etkinlik günlüklerine dahil etmeyeceğiz. Bunun yerine, bunu yıldız işaretiyle maskeleriz. Ancak bu bilgiler uyarı API'si, sürekli dışarı aktarma ve Bulut için Defender portalı aracılığıyla kullanılabilir.

Uyarıları SIEM çözümlerine aktarmak için etkinlik günlüklerini kullanan müşteriler, Bulut için Defender güvenlik uyarılarını dışarı aktarmak için önerilen yöntem olmadığından farklı bir çözüm kullanmayı düşünmelidir.

Bulut için Defender güvenlik uyarılarını SIEM, SOAR ve diğer üçüncü taraf uygulamalara aktarma yönergeleri için bkz. Uyarıları SIEM, SOAR veya BT Hizmet Yönetimi çözümüne aktarma.

Defender CSPM'de GCP desteğinin önizleme sürümü

15 Ağustos 2023, Ağustos 2023, Ağustos 2023, Ağustos 2023, Ağustos

GCP kaynakları desteğiyle Defender CSPM bağlamsal bulut güvenlik grafiğinin ve saldırı yolu analizinin önizleme sürümünü duyuruyoruz. GCP kaynakları genelinde kapsamlı görünürlük ve akıllı bulut güvenliği için Defender CSPM'nin gücünü uygulayabilirsiniz.

GCP desteğimizin temel özellikleri şunlardır:

- Saldırı yolu analizi - Saldırganların atabileceği olası yolları anlayın.

- Bulut güvenlik gezgini - Güvenlik grafı üzerinde graf tabanlı sorgular çalıştırarak güvenlik risklerini proaktif olarak belirleyin.

- Aracısız tarama - Aracı yüklemeden sunucuları tarayın ve gizli dizileri ve güvenlik açıklarını belirleyin.

- Veri kullanan güvenlik duruşu - Google Cloud Storage demetlerindeki hassas verilerin risklerini keşfedin ve düzeltin.

Defender CSPM planı seçenekleri hakkında daha fazla bilgi edinin.

Sunucular için Defender Plan 2'de yeni güvenlik uyarıları: Azure sanal makine uzantılarını kötüye kullanarak olası saldırıları algılama

7 Ağustos 2023

Bu yeni uyarı serisi, Azure sanal makine uzantılarının şüpheli etkinliklerini algılamaya odaklanır ve saldırganların sanal makinelerinizde kötü amaçlı etkinlikleri tehlikeye atma ve gerçekleştirme girişimlerine ilişkin içgörüler sağlar.

Sunucular için Microsoft Defender artık sanal makine uzantılarının şüpheli etkinliklerini algılayarak iş yüklerinin güvenliğini daha iyi kapsamanızı sağlayabilir.

Azure sanal makine uzantıları, sanal makinelerde dağıtım sonrası çalışan ve yapılandırma, otomasyon, izleme, güvenlik ve daha fazlası gibi özellikler sağlayan küçük uygulamalardır. Uzantılar güçlü bir araç olsa da tehdit aktörleri tarafından çeşitli kötü amaçlı amaçlar için kullanılabilir, örneğin:

- Veri toplama ve izleme için.

- Yüksek ayrıcalıklara sahip kod yürütme ve yapılandırma dağıtımı için.

- Kimlik bilgilerini sıfırlamak ve yönetici kullanıcılar oluşturmak için.

- Diskleri şifrelemek için.

Yeni uyarıların bir tablosu aşağıdadır.

| Uyarı (uyarı türü) | Açıklama | MITRE taktikleri | Önem |

|---|---|---|---|

| Aboneliğinize GPU uzantısı yükleme şüpheli hatası (Önizleme) (VM_GPUExtensionSuspiciousFailure) |

Desteklenmeyen VM'lere GPU uzantısı yüklemenin şüpheli amacı. Bu uzantı grafik işlemci ile donatılmış sanal makinelere yüklenmelidir ve bu durumda sanal makineler böyle bir donanıma sahip değildir. Kötü niyetli saldırganlar şifreleme madenciliği amacıyla bu uzantının birden çok yüklemesini yürüttüğünde bu hatalar görülebilir. | Etki | Orta |

| Sanal makinenizde şüpheli bir GPU uzantısı yüklemesi algılandı (Önizleme) (VM_GPUDriverExtensionUnusualExecution) Bu uyarı Temmuz 2023'te yayımlandı. |

Aboneliğinizdeki Azure Resource Manager işlemleri çözümlenerek sanal makinenizde şüpheli bir GPU uzantısı yüklemesi algılandı. Saldırganlar şifreleme hırsızlığı gerçekleştirmek için Azure Resource Manager aracılığıyla sanal makinenize GPU sürücüleri yüklemek için GPU sürücü uzantısını kullanabilir. Bu etkinlik, sorumlunun davranışı normal desenlerinden ayrılırken şüpheli kabul edilir. | Etki | Düşük |

| Sanal makinenizde şüpheli bir betikle Komut Çalıştır algılandı (Önizleme) (VM_RunCommandSuspiciousScript) |

Aboneliğinizdeki Azure Resource Manager işlemleri çözümlenerek sanal makinenizde şüpheli betik içeren bir Çalıştırma Komutu algılandı. Saldırganlar, Azure Resource Manager aracılığıyla sanal makinenizde yüksek ayrıcalıklara sahip kötü amaçlı kod yürütmek için Komutunu Çalıştır'ı kullanabilir. Betik, bazı bölümlerin kötü amaçlı olabilecek şekilde tanımlandığı için şüpheli kabul edilir. | Yürütme | Yüksek |

| Sanal makinenizde şüpheli yetkisiz Çalıştırma Komutu kullanımı algılandı (Önizleme) (VM_RunCommandSuspiciousFailure) |

Run Command'un şüpheli yetkisiz kullanımı başarısız oldu ve aboneliğinizdeki Azure Resource Manager işlemleri analiz edilerek sanal makinenizde algılandı. Saldırganlar, Azure Resource Manager aracılığıyla sanal makinelerinizde yüksek ayrıcalıklara sahip kötü amaçlı kodlar yürütmek için Komutunu Çalıştır'ı kullanmaya çalışabilir. Bu etkinlik daha önce yaygın olarak görülmediği için şüpheli kabul edilir. | Yürütme | Orta |

| Sanal makinenizde Şüpheli Çalıştırma Komutu kullanımı algılandı (Önizleme) (VM_RunCommandSuspiciousUsage) |

Aboneliğinizdeki Azure Resource Manager işlemleri çözümlenerek sanal makinenizde Şüpheli Çalıştırma Komutu kullanımı algılandı. Saldırganlar, Azure Resource Manager aracılığıyla sanal makinelerinizde yüksek ayrıcalıklara sahip kötü amaçlı kodlar yürütmek için Komutunu Çalıştır'ı kullanabilir. Bu etkinlik daha önce yaygın olarak görülmediği için şüpheli kabul edilir. | Yürütme | Düşük |

| Sanal makinelerinizde birden çok izleme veya veri toplama uzantısının şüpheli kullanımı algılandı (Önizleme) (VM_SuspiciousMultiExtensionUsage) |

Aboneliğinizdeki Azure Resource Manager işlemleri analiz edilerek sanal makinelerinizde birden çok izleme veya veri toplama uzantısının şüpheli kullanımı algılandı. Saldırganlar, aboneliğinizde veri toplama, ağ trafiği izleme ve daha fazlası için bu tür uzantıları kötüye kullanabilecektir. Bu kullanım daha önce yaygın olarak görülmediği için şüpheli kabul edilir. | Keşif | Orta |

| Sanal makinelerinizde şüpheli disk şifreleme uzantıları yüklemesi algılandı (Önizleme) (VM_DiskEncryptionSuspiciousUsage) |

Aboneliğinizdeki Azure Resource Manager işlemleri çözümlenerek sanal makinelerinizde şüpheli disk şifreleme uzantıları yüklemesi algılandı. Saldırganlar, fidye yazılımı etkinliği gerçekleştirmek amacıyla Azure Resource Manager aracılığıyla sanal makinelerinize tam disk şifrelemesi dağıtmak için disk şifreleme uzantısını kötüye kullanır. Bu etkinlik, daha önce yaygın olarak görülmediği ve çok sayıda uzantı yüklemesi nedeniyle şüpheli kabul edilir. | Etki | Orta |

| Sanal makinelerinizde ŞÜPHELI VM Erişimi uzantısı kullanımı algılandı (Önizleme) (VM_VMAccessSuspiciousUsage) |

Sanal makinelerinizde VM Erişim uzantısının şüpheli kullanımı algılandı. Saldırganlar, erişimi sıfırlayarak veya yönetici kullanıcıları yöneterek erişim kazanmak ve yüksek ayrıcalıklarla sanal makinelerinizin güvenliğini aşmak için VM Erişim uzantısını kötüye kullanabilir. Bu etkinlik, sorumlunun davranışı normal desenlerinden ve uzantı yüklemelerinin sayısının yüksek olması nedeniyle şüpheli kabul edilir. | Kalıcılık | Orta |

| Sanal makinenizde şüpheli betik içeren istenen Durum Yapılandırması (DSC) uzantısı algılandı (Önizleme) (VM_DSCExtensionSuspiciousScript) |